適用於 Azure 的 Microsoft 雲端採用架構中的安全性

就像雲端採用是旅程一樣,雲端安全性是累加式進度和成熟度的持續旅程,而不是靜態目的地。

展望安全性最終狀態

沒有目標目的地的旅程只是閒晃。 這種方法最終可能會導致啟發,但商業目標和條件約束通常需要專注于目標和關鍵結果。

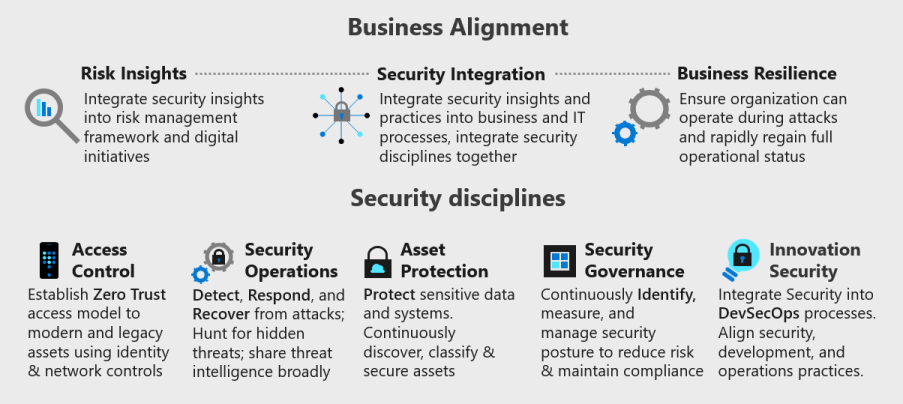

安全方法提供完整結束狀態的願景,以引導一段時間的安全性計畫改善。 下列視覺效果會對應安全性與較大組織整合的主要方式,並顯示安全性內的專業領域。

雲端採用架構會藉由提供流程、最佳做法、模型和體驗的明確性來引導此安全性旅程。 本指南是以實際客戶、Microsoft 的安全性旅程,以及 NIST、Open Group 和 Internet Security center (CIS) 等組織所學到的經驗和真實世界經驗為基礎。

下列影片顯示安全方法如何協助引導一段時間的安全性改進。

對應至概念、架構和標準

安全性是獨立的組織專業領域,以及與其他專業領域整合或重設的屬性。 很難精確地定義和對應。 安全性產業會使用不同的架構來操作、擷取風險,以及規劃控制措施。 CAF 安全方法中的專業領域與下列方式的其他安全性概念和指引相關:

零信任:Microsoft 認為所有安全性專業領域都應該遵循零信任原則,這些原則假設有缺口、明確驗證,並使用最低許可權存取。 這些原則會支援任何健全 的安全性策略 ,而且必須與 業務啟用 目標保持平衡。 零信任的第一個最可見部分是在存取控制中,因此會在存取控制安全性專業領域的描述中反白顯示。

開啟群組:這些安全性專業領域會密切對應至 Microsoft 主動參與的 Open Group 所發佈的核心原則白皮書中零信任元件。 值得注意的例外是,Microsoft 已提升創新安全性專業領域,讓 DevSecOps 是最上層元素,因為對於許多組織而言,這個專業領域的新、重要和轉型程度有多高。

NIST 網路安全性架構:針對使用 NIST 網路安全性架構的組織,我們已大為強調架構最切合之處。 新式存取控制和 DevSecOps 廣泛對應於架構的整個範圍,因此不會個別註明這些項目。

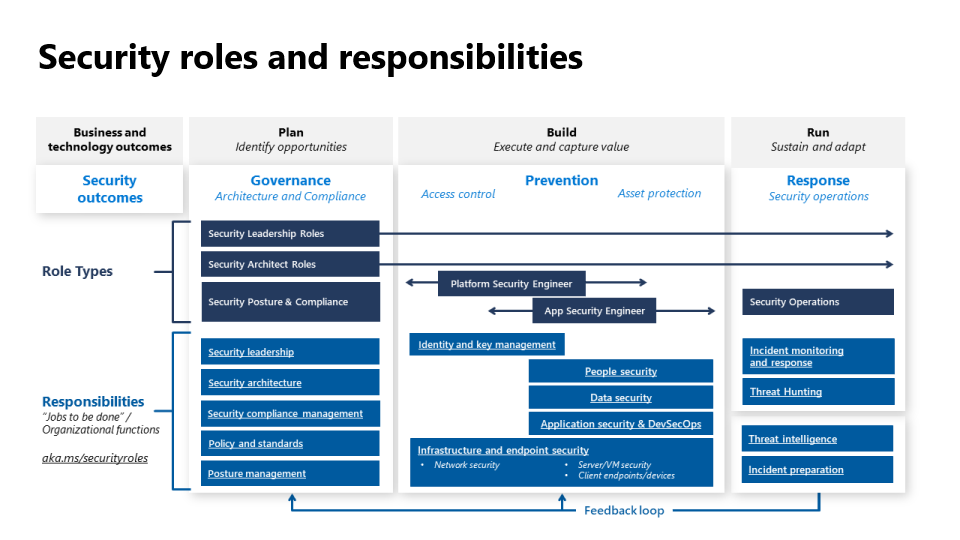

對應至角色和責任

下圖摘要說明安全性程式中的角色和責任。

如需詳細資訊,請參閱雲端安全性功能。

安全性轉型

當組織採用雲端時,他們快速發現靜態安全性程式無法跟上雲端平臺、威脅環境,以及安全性技術的演進步調。 安全性必須轉變成持續演進的方法,以符合這項變更的步調。 它會轉換整個組織的組織文化與每日程式。

此方法會引導安全性與商務程式和安全性技術專業領域的整合。 這些流程和專業領域可讓您在安全性旅程上實現有意義且永續的進度,以降低組織風險。 少陣列織可以一次完美完成所有這些做法,但所有組織都應該穩定地成熟每個流程和專業領域。

變化驅動因素

安全性組織會同時經歷兩種主要轉換。

- 安全性為商務風險: 安全性已從純技術品質導向專業領域進入商務風險管理領域。 磁片磁碟機安全性的雙重強制為:

- 數位轉型: 數位使用量會持續增加組織的潛在受攻擊面。

- 威脅形勢:運用專業技術和持續商品化攻擊工具和技術的工業化攻擊經濟,造成攻擊次數和複雜性的增加。

- 平臺變更: 安全性正配合雲端的技術平臺變更。 這種轉變類似於工廠從運作自己的發電機改成使用電網的情況。 雖然安全性小組通常會有正確的基礎技能,但幾乎會因為他們每天使用的每個程式和技術所做的變更而感到不堪負荷。

- 預期轉移: 過去十年來,數位創新已經重新定義整個產業。 企業的靈活性 (尤其是與數位轉型相關的靈活性) 可以迅速讓組織失去市場領導者的地位。 失去消費者信心可能會對企業產生類似的影響。 安全性一旦接受,就可以從「否」開始封鎖專案並保護組織。 現在,採用數位轉型的急迫性必須將參與模型變更為「讓我們來討論如何在您執行相關事項時保持安全的方式」。

引導持續轉型

若要轉換商務和技術小組檢視安全性的方式,需要將安全性與優先順序、程式和風險架構保持一致。 推動成功的主要領域包括:

- 文化特性:安全性文化必須專注於安全達成商務任務,而非妨礙商務任務。 安全性必須成為組織文化的正規化部分。 商務運作所在的網際網路已開放,並允許敵人隨時嘗試攻擊。 這種文化轉移需要經過改良的流程、合作關係和持續的領導階層支援,藉以傳達變更、建立行為模型,並且強化轉移。

- 風險擁有權: 安全性風險的責任應指派給擁有所有其他風險的相同角色。 此責任可讓安全性成為受信任的顧問和主題專家,而不是逸出者。 安全性應該負責以這些領導者的語言傳達的健全且平衡的建議,但不應該負責他們不擁有的決策。

- 安全性員: 安全性人員長期不足,組織應該規劃如何以最佳方式開發及散發安全性知識與技能。 除了直接使用技術安全性技能集增加安全性小組之外,成熟的安全性小組還會藉由專注于下列專案來加強其策略:

- 在 IT 和企業內的現有小組內成長安全性技能集和知識。 對於 DevSecOps 方法的 DevOps 小組而言,這些技能特別重要。 技能可以採用許多形式,例如安全性技術支援中心、識別和訓練社群內的風雲人物,或工作交換計畫。

- 招聘各種技能組合的人才加入安全性小組,為問題 (商務、人類心理學或經濟等) 帶來最新的視角和架構,在組織內建立更完善的關聯性。

業務配合

由於這些轉變,您的雲端採用計畫應該著重于三種類別的商務一致性:

- 風險深入解析: 將安全性見解和風險訊號或來源與商務計畫保持一致並整合。 請確定可重複的程式教育小組運用這些深入解析,並讓小組負責改善。

- 安全性整合: 將安全性知識、技能和深入解析整合到商務和 IT 環境的每日作業中。 在組織的所有層級納入可重複的程式和深層合作關係。

- 作業復原能力: 即使處於降級狀態) ,仍可在攻擊期間繼續作業 (,以確保組織具有復原性。 組織應該會快速回復到完整作業。

安全性專業領域

此轉換會以不同的方式影響每個安全性專業領域。 這其中每一個專業領域都很重要,而且需要投資。 下列專業領域的排序方式 (大致) ,當您採用雲端時,快速獲勝的機會會最立即:

- 存取控制: 網路和身分識別的應用程式會建立存取界限和分割,以減少安全性缺口的頻率和觸達。

- 安全性作業: 監視 IT 作業,以偵測、回應及從缺口中復原。 使用資料持續降低缺口的風險。

- 資產保護: 將基礎結構、裝置、資料、應用程式、網路和身分識別等資產的保護最大化,以將整體環境的風險降到最低。

- 安全性治理:委派的決策能加速創新,不過也會引來新的風險。 監視決策、組態和資料,以控管整個環境以及整個組合中工作負載所做出的決策。

- 創新安全性: 當組織採用 DevOps 模型來增加創新步調時,安全性必須成為 DevSecOps 程式不可或缺的一部分。 將安全性專業知識和資源直接整合到這個高速迴圈中。 此程式牽涉到將一些決策從集中式小組轉移到以工作負載為主的團隊。

指導準則

安全性活動應以雙重焦點對齊並成形:

- 商務啟用: 符合組織的商務目標和風險架構。

- 安全性保證:專注于套用零信任原則,也就是:

- 假設有缺口: 當您設計元件或系統的安全性時,假設組織中的其他資源遭到入侵,以降低攻擊者擴充存取的風險。

- 明確驗證: 使用所有可用的資料點明確驗證信任,而不是假設信任。 例如,在存取控制中,驗證使用者身分識別、位置、裝置健康情況、服務或工作負載、資料分類和異常,而不是允許從隱含信任的內部網路進行存取。

- 最低許可權存取: 藉由提供 Just-In-Time 和 Just-enough-access (JIT/JEA) 、風險型調適型原則和資料保護,以協助保護資料和生產力,以限制遭入侵使用者或資源的風險。

下一步

安全方法是一套完整安全性指南的一部分,其中也包括:

- Azure Well-Architected Framework:在 Azure 上保護工作負載的指導方針。

- 安全性架構設計:安全性架構的實作層級旅程。 流覽安全性架構。

- Azure 安全性基準:適用於 Azure 安全性的規範最佳做法和控制。

- 企業規模的登陸區域:具有整合式安全性的 Azure 參考架構和實施。

- 適用於 Azure 的十大安全性最佳做法:根據客戶和我們自己的環境中所獲得的經驗,提供 Microsoft 所建議最完善的 Azure 安全性最佳做法。

- Microsoft 網路安全性架構:圖表說明 Microsoft 安全性功能如何與 Microsoft 平臺和協力廠商平臺整合。

意見反應

即將登場:在 2024 年,我們將逐步淘汰 GitHub 問題作為內容的意見反應機制,並將它取代為新的意見反應系統。 如需詳細資訊,請參閱:https://aka.ms/ContentUserFeedback。

提交並檢視相關的意見反應