安全性治理

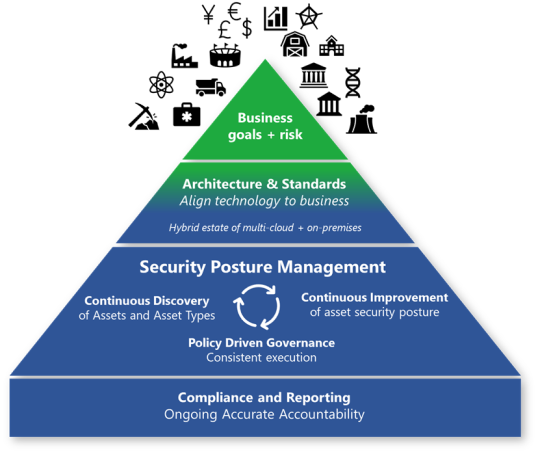

安全性治理將您的商務優先事項與架構、標準和原則等技術實作聯繫起來。 治理團隊可提供監督和監視,以長期維持和改進安全性態勢。 這些小組也會按照監管機關的需求報告合規性的情況。

商務目標和風險可提供最佳的安全性方向。 此方向可確保安全性將重點放在對組織重要的事項上。 它也會在風險管理架構中使用熟悉的語言和流程來通知風險擁有者。

若要深入瞭解安全性治理,請watch下列影片。

合規性和報告

遵循外部安全性規定並予以報告 (有時也是內部原則) 是在特定產業中營運的基本要素。 強制性規定就像是在動物園中餵食一頭熊。 如果沒有每天餵熊,牠可能會吃掉您。

架構和標準

架構、標準和原則可提供從商務需求與風險到技術環境的重要轉譯。 我們建議對您的企業資產抱持統一的觀點,不要將雲端與內部部署分開來看。 攻擊者並不在意您的內部程序,他們只會找尋阻力最小的途徑來達成他們的目標。 這包括在雲端和內部部署環境之間橫向移動。 現今大部分的企業都是的混合式環境,橫跨:

- 內部部署:包括多種技術世代,通常是大量的舊版軟體和硬體。 這項技術有時包括控制實體系統的營運技術,對生命或安全性有潛在影響。

-

雲端:通常包括多位提供者:

- 軟體即服務 (SaaS) 應用程式

- 基礎結構即服務 (IaaS)

- 平台即服務 (PaaS)

安全性態勢管理

光是希望和回報問題並不算計畫。 雲端時代的治理必須有持續與其他小組合作的積極元件。 安全性態勢管理是新興的功能。 它代表安全性功能往長期融合的方向邁進了一步。 這些功能會回答「環境有多安全?」的問題,包括弱點管理和安全性合規性報告。

在內部部署環境中,安全性治理會追隨從其環境所能取得之資料的步調。 這種取得資料的方式可能費時,且會不斷地過期。 雲端技術現在可提供對目前安全性態勢和資產涵蓋範圍的隨選可見度。 這種可見度推動了治理的重大轉型,成為更動態的組織。 這樣的組織能提供與其他安全性小組更緊密的關係,以監視安全性標準、提供指引並改善流程。

在其理想狀態下,治理是持續改善的核心。 這種改善會納入整個組織,以持續改善安全性態勢。

成功治理的關鍵原則是:

- 持續探索資產和資產類型:在動態的雲端環境中無法進行靜態的清查。 您的組織必須專注在持續探索資產和資產類型。 在雲端中,新的服務類型會定期加入。 工作負載擁有者會視需求動態地啟動及關閉應用程式和服務,讓清查管理成為動態的調整法則。 治理小組需要持續探索資產類型與執行個體,以跟上此變更的步調。

- 持續改善資產安全性態勢:治理小組應著重在改善標準,並強制執行這些標準,以跟上雲端和攻擊者的演變腳步。 資訊技術 (IT) 組織必須快速回應新的威脅,並據以調整。 攻擊者會持續不斷地發展其技術,而防禦措施亦在持續改善,可能需要將其啟用。 您無法總在初始設定中取得所有需要的安全性。

- 原則導向的治理:這種治理提供一致的執行方式,方法是在原則中修正某個問題一次,然後在所有資源上自動大規模套用該原則。 此過程會限制重複手動工作所浪費的時間和精力。 這通常會使用 Azure 原則或協力廠商原則自動化架構來實作。

為了維持靈活性,最佳做法指引往往是反覆式進行。 它會擷取來自多個來源的零碎資訊來建立出全貌,並持續進行細微調整。

治理和保護專業領域

保護專業領域包括存取控制、資產保護和創新安全性。 安全性治理小組提供標準和指導方針,以促進安全性最佳做法和控制措施的一致執行。

在理想的狀態下,保護小組會套用這些控制項,並提供有效項目的意見反應,例如套用控制措施的困難。 然後,小組會共同合作以找出最佳的解決方案。

治理和安全性作業

安全性治理和安全性作業會共同合作,以提供完整的可見度。 他們會確保從真實事件中學到的經驗整合至架構、標準和原則中。

治理和安全性作業提供互補的可見度類型。

- 安全性作業可為主動攻擊的立即風險提供見解。

- 安全性治理為潛在攻擊和攻擊媒介提供廣大且長遠的風險觀點。

治理部門中的安全性結構設計人員有助於找出從事件所學習到的經驗。 例如,重大事件的根本原因。 他們將學到的經驗納入組織的標準,以確保整個企業中的一致應用。

如需詳細資訊,請參閱安全性整合。

注意

某些組織會將安全性態勢的監視放在安全性作業中。 建議您在治理中進行這種監視。 這種安排會與套用標準的 IT 工程和營運小組建立更好的關係。 此種關係往往能帶來更完善的溝通品質與更優異的安全性成果。 否則,您的治理小組將永遠看不到影響其標準的真實世界。

後續步驟

下一個專業領域是創新安全性。