Azure Container Instances 上的機密容器

本文介紹 Azure 容器執行個體 (ACI) 上的機密容器如何可讓您保護雲端執行的工作負載。 本文提供功能集、案例、限制和資源的背景資訊。

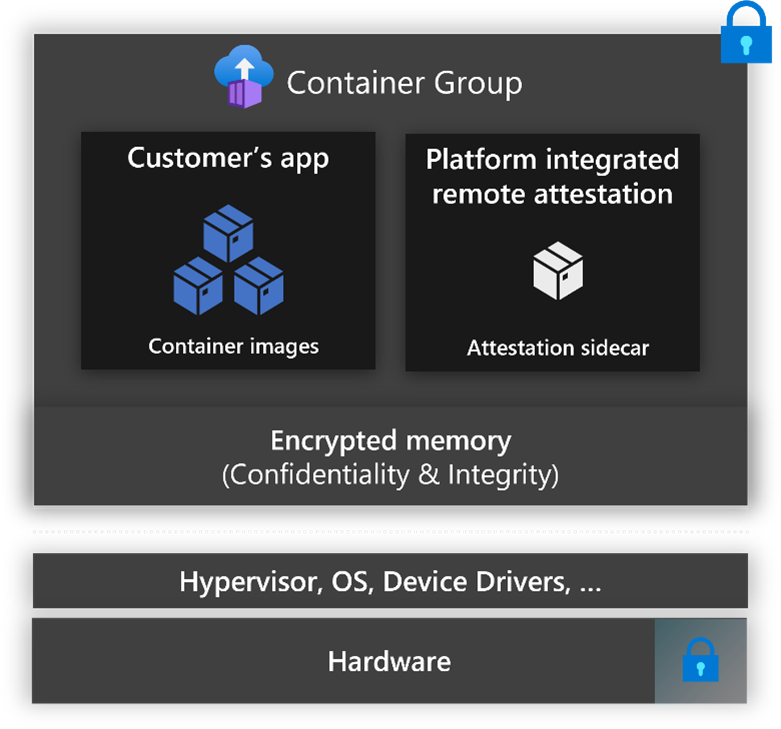

Azure Container Instances 上的機密容器可讓客戶在硬體架構的已證明受信任執行環境 (TEE) 中執行 Linux 容器。 客戶不需要採取特殊的程式設計模型,即可提升和轉移容器化 Linux 應用程式或建置新的機密計算應用程式,以實現 TEE 的機密效益。 Azure Container Instances 上的機密容器可保護使用中的資料,並加密記憶體中使用的資料。 Azure Container Instances 透過可驗證執行原則來延伸此功能,並可透過來賓證明來驗證硬體的信任根保證。

Azure Container Instances 上的機密容器功能

隨即轉移的應用程式

客戶不需要採取特殊的程式設計模型,即可提升和轉移容器化 Linux 應用程式或建置新的機密計算應用程式,以實現 TEE 的機密效益。

硬體架構的受信任執行環境

Azure 容器執行個體上的機密容器會部署在具有 Hyper-V 隔離 TEE 的群組容器中,其中包含由支援 AMD SEV-SNP 之處理器產生和管理的記憶體加密金鑰。 記憶體中使用的資料將透過此金鑰進行加密,有助於保護資料免遭資料重新執行、損毀、重新對應和別名型攻擊。

可驗證執行原則

Azure Container Instances 上的機密容器可透過可驗證執行原則執行,讓客戶能夠控制允許在 TEE 執行的軟體和動作。 這些執行原則可協助防止不良執行者建立未預期應用程式修改而可能導致洩漏敏感性資料。 客戶透過提供的工具編寫執行原則,然後密碼編譯證明會驗證這些原則。

遠端來賓證明

ACI 上的機密容器提供遠端來賓證明的支援,可用於先驗證容器群組的可信度,然後再透過信賴憑證者建立安全通道。 容器群組可產生 SNP 硬體證明報告,此報告係由硬體簽署且其中包含硬體和軟體的相關資訊。 接著,Microsoft Azure 證明服務可透過開放原始碼邊車 (sidecar) 應用程式或其他證明服務來驗證產生的硬體證明,然後再將敏感性資料發行至 TEE。

機密運算強制執行原則

機密容器可透過機密運算強制執行 (CCE) 原則支援容器層級完整性和證明。 機密運算強制執行原則規定允許元件在容器群組中執行,並由容器執行階段強制執行。

Azure CLI confcom 延伸模組

Azure CLI confcom 延伸模組可讓客戶使用 ARM 範本作為輸入並提供基底 64 字串原則作為輸出以產生機密運算強制執行原則。 此輸出包含在容器群組的定義中,進而強制執行允許執行的原件。 如需撰寫機密運算執行原則的相關資訊,請參閱 Azure CLI confcom 延伸模組。

安全金鑰發行和加密檔案系統邊車

Azure 容器執行個體上的機密容器與兩個開放原始碼邊車整合,支援容器群組中的機密功能。 您可在機密邊車存放庫中找到這些邊車和更多資訊。

安全金鑰發行邊車

針對正名和安全金鑰發行,Azure Container Instances 上的機密容器提供邊車開放原始碼容器。 此邊車匯具現化 Web 伺服器以公開 REST API,如此其他容器便可透過 POST 方法擷取硬體證明報告或 Microsoft Azure 證明權杖。 邊車與 Azure Key Vault 整合,以便在驗證完成後將金鑰發行至容器群組。

加密檔案系統邊車

Azure Container Instances 上的機密容器提供邊車容器以掛接先前上傳至 Azure Blob 儲存體的遠端加密文件系統。 邊車容器將公開擷取硬體證明和憑證鏈以認可證明的簽署金鑰。 接著要求 Microsoft Azure 證明授權證明權杖,這是從受控 HSM 安全發行檔案系統加密金鑰所需的權杖。 只有在預期的授權單位簽署證明權杖且證明宣告符合金鑰的發行原則時,金鑰才會發行至邊車容器。 邊車容器會公開使用金鑰來掛接遠端加密檔案系統;此流程會在容器群組內執行的容器進行任何作業時,維持檔案系統的機密性和完整性。

案例

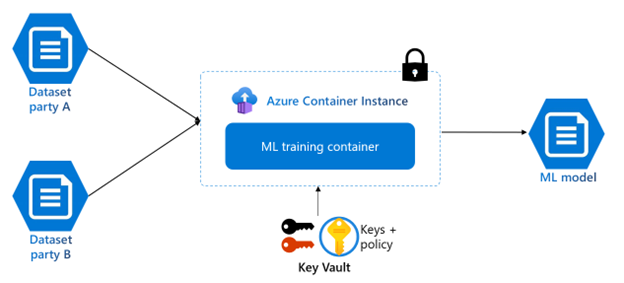

多方資料分析和機器學習訓練的資料清除室

商務交易和專案共同作業往往需要在多方之間共用機密資料。 此資料可能包含必須保護的個人資訊、財務資訊和醫療記錄,以防止遭到未經授權的存取。 Azure Container Instances 上的機密容器提供必要的功能 (硬體架構 TEE、遠端證明),讓客戶處理多個資源的訓練資料,而不需要向其他對象公開輸入資料。 這些功能可讓組織從本身或合作夥伴的資料集中取得更多價值,同時維持其敏感性資訊的存取控制。 此供應項目使得 Azure 容器執行個體上的機密容器非常適合用於多方資料分析案例,例如機密機器學習。

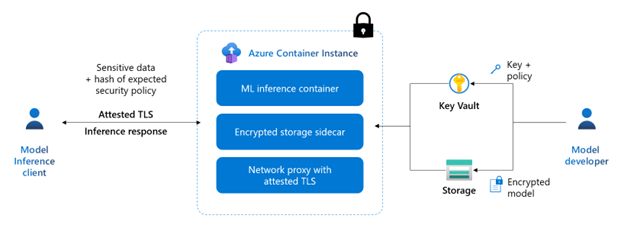

機密推斷

ACI 提供快速輕鬆的部署、彈性的資源配置,以及按使用量付費的定價,這使其成為機密推斷工作負載的絕佳平台。 使用 Azure Container Instances 上的機密容器時,模型開發人員和資料擁有者可共同作業,同時保護模型開發人員的智慧財產,並保留用於推斷安全和私人的資料。 請參閱機密推斷的範例部署,其使用 Azure Container Instances 上的機密容器進行。

不支援的案例

- Azure CLI confcom 延伸模組必須產生機密運算強制執行原則。

- 機密運算強制執行原則無法手動建立。

資源

後續步驟

- 如需部署範例,請參閱使用 Azure Resource Manager 部署機密容器群組