Azure Private Link 建立 Azure Databricks 資源與 Azure 服務及無伺服器資源之間的私密且安全的連線,確保你的網路流量不會暴露在公共網際網路中。

Azure Databricks 支援三種私有連結連接方式:

- 入站(前端):保護使用者與工作空間之間的連線

- 外向(無伺服器):保護 Azure Databricks 無伺服器計算與 Azure 資源的連線

- Classic(後端):保護從經典運算到控制平面的連線

私人連接概述

Azure Private Link 讓你的 Azure VNet 與本地網路安全且私密地連接到 Azure 服務,確保你的流量與公共網際網路保持隔離。 此能力協助組織滿足安全與合規需求。 它實現端對端私有網路,並降低資料外洩的風險。

你可以獨立或組合啟用入站(前端)、出站(無伺服器)或經典計算(後端)私有連結。 正確的選擇取決於你的安全與合規需求。 你也可以強制工作空間的私有連線,讓 Azure Databricks 自動拒絕所有公共網路連線。 這種結合方法提供全面的網路隔離,減少攻擊面,並支持敏感工作負載的合規性。

透過私人連結,您可以:

- 使用 Azure Databricks 網頁應用程式或 API 時,請阻擋未經授權網路或公共網際網路的資料存取。

- 透過限制網路僅限暴露於核准的私人端點,降低資料外洩的風險。

選擇正確的私人連結實作

使用本指南來判斷哪種實作最適合您的需求。

| 考量事項 | 僅限前端入站 | 僅限外向(無伺服器) | 經典計算平面(後端)僅限 | 完全的私人隔離 |

|---|---|---|---|---|

| 主要安全目標 | 只有授權人員才能存取我的 Azure Databricks 資源。 | 無伺服器架構中的安全資料存取 | 鎖定經典計算平面 | 最大程度的隔離(保護一切) |

| 使用者連線能力 | 私立或公立 | 公共(互聯網) | 公共(互聯網) | 僅限私人 |

| 無伺服器資料存取 | 公共(互聯網) | 專用(給客戶的資源) | 公共(互聯網) | 專屬於客戶資源的私人設定 |

| 叢集連線到控制平面 | 公用 (標準安全路徑) | 公用 (標準安全路徑) | 私密(必填) | 私密(必填) |

| 先決條件 | 高級方案、VNet 注入、SCC | 進階方案 | 高級方案、VNet 注入、SCC | 高級方案、VNet 注入、SCC |

| 工作區網路存取設定 | 已啟用公用存取 | 無需更改 | 已啟用公用存取 | 已關閉公用存取 |

| 必要的 NSG 規則 | 所有規則 | N/A | NoAzureDatabricks規則不適用 | NoAzureDatabricks規則不適用 |

| 必要的私人端點 | 前端 (databricks_ui_api)、瀏覽器驗證 | NCC 私有端點 | 後端(databricks_ui_api) | 全部(前端、後端、瀏覽器認證、NCC) |

| 相對成本 | 每個端點的成本與資料傳輸 | 每個端點成本與處理資料 | 每個端點的成本與資料傳輸 | 成本可能較高(所有端點,包括資料傳輸和處理) |

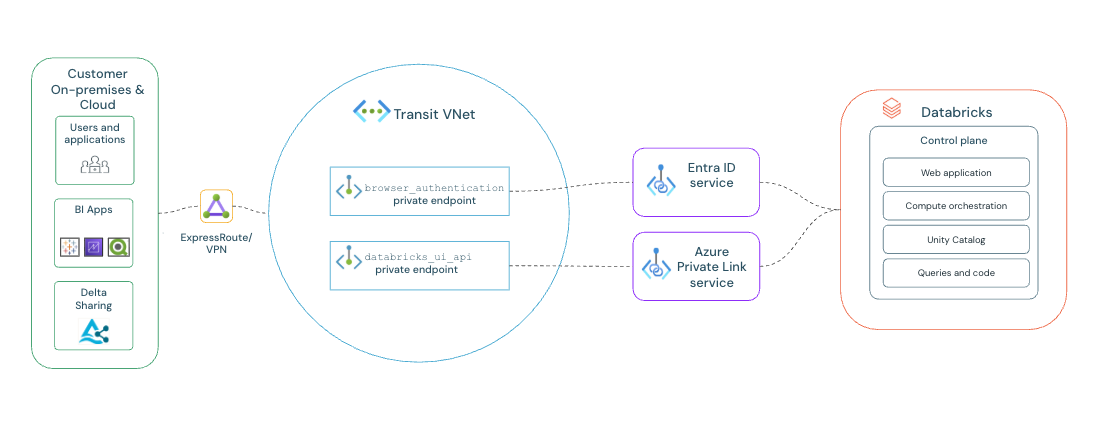

入站連接(前端)

Inbound Private Link 保護使用者與 Azure Databricks 工作空間的連線。 流量會經過你的 Transit VNet 中的私有端點,而不是公共 IP。 入站專用連結提供以下安全存取:

- Azure Databricks web application

- REST API

- Databricks Connect API

請參見 「配置前端私人連線」。

瀏覽器基礎單點登入的網頁認證

基於瀏覽器的單點登入的網頁驗證

使用私人連結來進行前端存取時,需要專用的 browser_authentication 端點以使單一登錄(SSO)在私有連線中作用於網頁瀏覽器的登入作業。 它會安全地處理來自 Microsoft Entra ID 的 SSO 驗證回呼,否則會在私人網路上遭到封鎖。 此程式不會影響 REST API 驗證。

-

部署規則:每個 Azure 區域和私人 DNS 區域只能存在一個

browser_authentication端點。 此單一端點會為該區域中共用相同 DNS 組態的所有工作區提供服務。 - 生產最佳實務:若要防止中斷,請在每個生產區域中建立專用的「私人 Web 驗證工作區」。 其唯一目的是託管這個關鍵端點。 停用此工作區的「公用網路存取」,並確認未為其建立其他前端私人端點。 如果刪除此主機工作區,則區域中所有其他工作區的 Web 登入都會失敗。

- 替代組態:若要進行更簡單的部署,您可以在現有的工作區上裝載端點,而不是建立專用工作區。 這適合非生產環境,或是你確定區域內只有一個工作空間。 不過,請注意,刪除主機工作區會立即中斷相依於它的任何其他工作區的驗證。

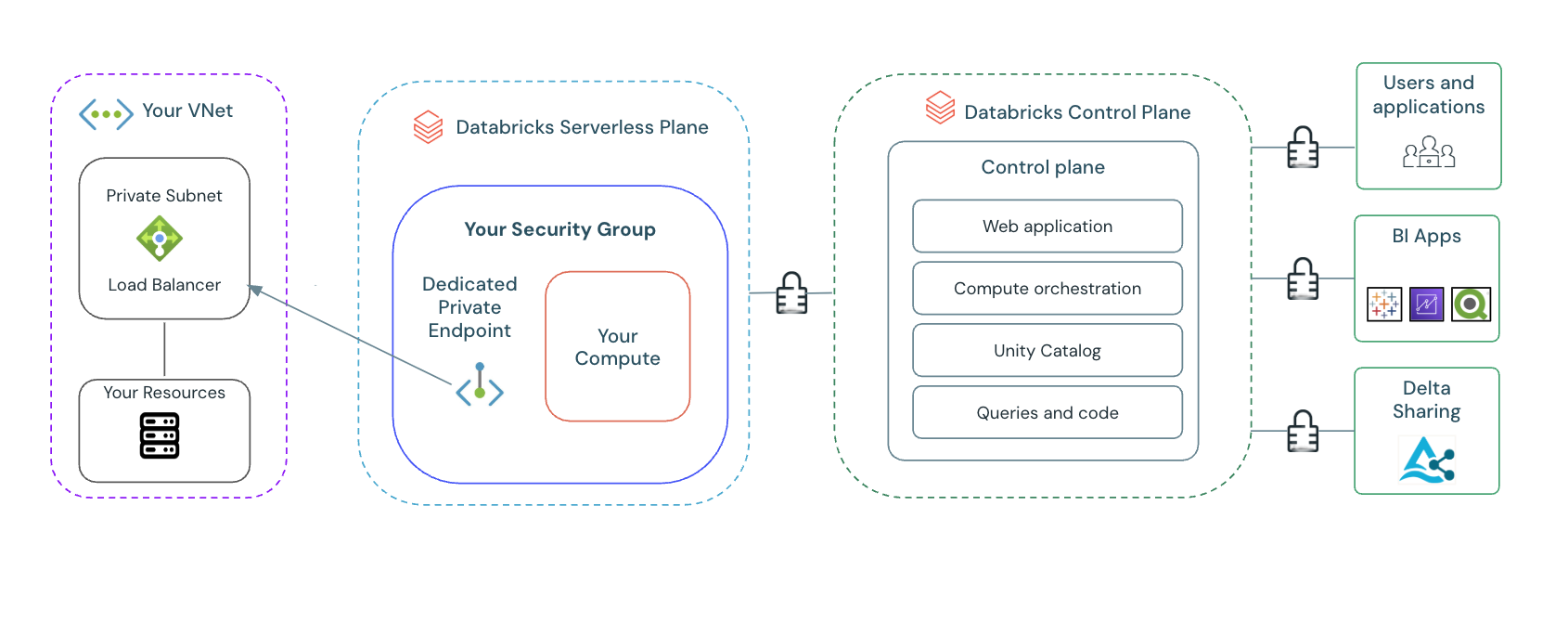

出站連接(無伺服器)

外撥私人連結(Outbound Private Link)允許從 Azure Databricks 無伺服器運算資源到你的 Azure 資源進行私密連接。 與保護 Azure Databricks 連線的入站及經典計算平面私有連結不同,出站私有連結則保護無伺服器運算到客戶資源的連線。

無伺服器私有連結使用網路連接配置(Network Connectivity Configurations,NCC),這是帳號層級的區域結構,用於大規模管理私有端點的建立。 NCC 可以附加於同一區域內的多個工作區。

與 Azure 資源的私人連接

Azure 資源的私人連線

允許無伺服器運算透過私有端點存取 Azure 資源,如 Azure 儲存裝置與 Azure SQL,而無需穿越公共網際網路。 你的資料流量完全維持在 Azure 網路內。

請參閱 設定 Azure 資源的私人連線。

與 VNet 資源的私人連接

與 VNet 資源的私人連接

讓無伺服器運算能透過 Azure 負載平衡器透過私有端點存取 VNet 中的資源,例如資料庫和內部服務。

請參閱 設定 VNet 中資源的私人連線。

出站連接的關鍵概念

出站連接的關鍵概念

- 網路連接設定(Network Connectivity Configuration,NCC):一個帳戶層級的區域結構,用來管理私有端點並控制無伺服器運算如何存取客戶資源。

- 私有端點規則:定義無伺服器運算能私有存取的特定資源。

- 工作區附加模式:NCC 可連接至同一區域內最多 50 個工作空間。

-

限制與配額:

- 每個區域每個帳號最多可有 10 個 NCC

- 每個區域 100 個私人端點(分布於 NCC)

- 每個 NCC 最多可提供 50 個工作空間

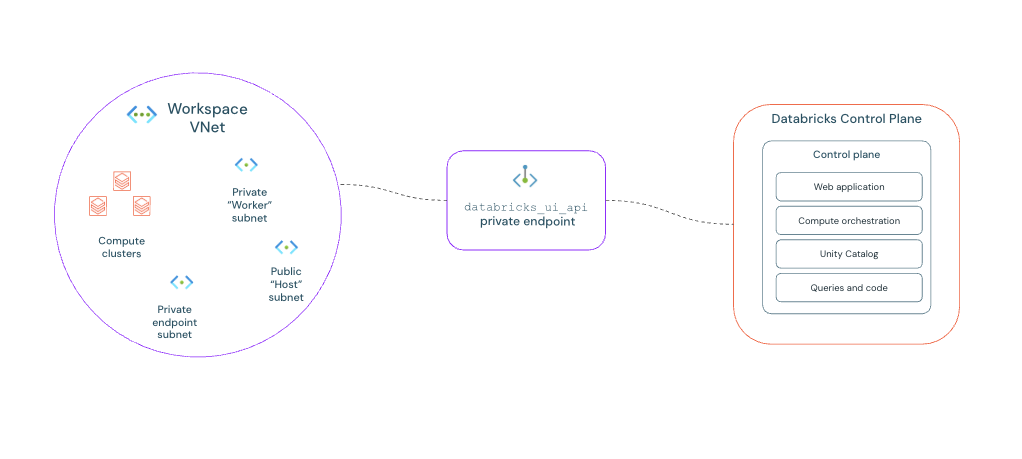

經典計算平面私有連接性

經典計算平面 Private Link 負責保護 Azure Databricks 叢集與控制平面的連線。 叢集連接至控制平面,以便使用 REST API 和確保叢集的安全連接中繼。

經典計算平面私有連結位址:

- 合規性要求: 幫助滿足嚴格的法規和公司合規要求,這些要求所有內部雲流量都保留在專用網絡上。

- 網路邊界強化:將經典計算平面私有連結與 Azure 服務的私有端點同時實施,可以限制網路暴露。 這降低了資料外洩的風險,確保資料處理叢集無法通往未經授權的服務或公共網際網路的目的地。

請參見 「配置後端私人連線」。

備註

你可以獨立設定經典的計算平面私有連線。 它不需要入站或無伺服器連線。

用於私人連接的虛擬網路

私人連接使用兩個不同的虛擬網路(VNet)。

- Transit VNet:此 VNet 作為使用者連接的中央樞紐,包含用戶端存取工作空間及瀏覽器 SSO 認證所需的入站私有端點。

- Workspace VNet:這是專門用來架設 Azure Databricks workspace 和經典私有端點的 VNet。

子網路配置和大小調整

規劃每個 VNet 的子網,以支援私有連線與部署。

傳輸 VNet 子網路:

- 私有端點子網:分配所有入站私有端點的 IP 位址。

- 瀏覽器驗證工作區子網路:建議使用兩個專用子網路,即主機或公用子網路,以及容器或專用子網路,用於部署瀏覽器驗證工作區。

Workspace VNet 子網:

- 工作區子網路:Azure Databricks 工作區部署本身需要兩個子網路,主機或公用子網路,以及容器或私人子網路。 如需與工作區子網路相關的大小調整資訊,請參閱 位址空間指引。

- 經典私有端點子網:為經典計算平面私有連接,需要額外一個子網來承載私有端點。

大小調整取決於您個別的實作需求,但您可以使用下列內容作為指南:

| VNet | 子網路用途 | 建議的 CIDR 範圍 |

|---|---|---|

| 傳輸 | 私人終端子網 | /26 to /25 |

| 傳輸 | 瀏覽器驗證工作區 |

/28 或 /27 |

| Workspace | 傳統私有端點子網 | /27 |

Azure Databricks 私人端點

Azure Databricks 使用兩種不同類型的私有端點來私有化流量。 了解他們的不同角色以正確實施它們。

-

Workspace 端點(

databricks_ui_api):這是主要的私人端點,用來保護與工作空間之間的流量安全。 它能處理 REST API 呼叫,適用於入站與經典計算平面的私有連結。 -

Web 驗證端點 (

browser_authentication):這是一個特殊的附加端點,僅需要讓單一 Sign-On (SSO) 適用於透過私人連線登入的 Web 瀏覽器。 這是進站和端對端連線的必要條件。

對於私有端點,請注意以下幾點:

- 共用端點:因為私有端點是 VNet 層級的資源,所以可以在多個使用相同工作區域的 VNet 的工作空間之間共用。 一組私有端點可以服務該 VNet 及區域內部署的所有工作空間。

- 區域專屬:私有端點是區域專屬的資源。 不同區域的工作空間需要獨立的私人端點設定。

重要考慮

在設定私人連線之前,請記住下列事項:

- 如果您在私人端點上啟用網路 安全性群組 原則,則必須允許埠 443、6666、3306 和 8443-8451 用於部署私人端點之子網路之網路安全性群組中的輸入安全性規則。

- 若要在網路與 Azure 入口網站及其服務之間建立連線,您可能需要將 Azure 入口網站 URL 新增至允許清單。 請參閱 在您的防火牆或 Proxy 伺服器上允許 Azure 入口網站 URL。