秘密範圍

管理秘密的開頭是建立秘密範圍。 秘密範圍是名稱所識別的秘密集合。

工作區限制為最多 1000 個秘密範圍。 如有需要,請連絡 Azure Databricks 支援小組。

注意

Databricks 建議將秘密範圍與角色或應用程式對齊,而不是個人。

概觀

祕密範圍有兩個類型:Azure Key Vault 支援和 Databricks 支援。

Azure 金鑰保存庫 支援的範圍

若要參考儲存在 Azure 金鑰保存庫 中的秘密,您可以建立 Azure 金鑰保存庫 支援的秘密範圍。 然後,您可以從該秘密範圍,利用對應 金鑰保存庫 實例中的所有秘密。 因為 Azure 金鑰保存庫 支援的秘密範圍是 金鑰保存庫 的唯讀介面,PutSecret因此不允許和DeleteSecret秘密 API 作業。 若要管理 Azure 金鑰保存庫 中的秘密,您必須使用 Azure 設定秘密 REST API 或 Azure 入口網站 UI。

Databricks 支援的範圍

Databricks 支援的祕密範圍會儲存在 (支援) 由 Azure Databricks 所擁有和管理的加密資料庫中。 秘密範圍名稱:

- 工作區內必須是唯一的。

- 必須包含英數位元、破折號、底線、

@和句點,不得超過 128 個字元。

這些名稱會視為不區分,而且可由工作區中的所有用戶讀取。

您可以使用 Databricks CLI 建立 Databricks 支援的秘密範圍(0.205 版和更新版本)。 或者,您可以使用 秘密 API。

範圍許可權

範圍是以秘密 ACL 所控制的許可權所建立。 根據預設,範圍是使用 MANAGE 許可權建立的使用者建立範圍 (“creator”),這可讓建立者讀取範圍中的秘密、將秘密寫入範圍,以及變更範圍的 ACL。 如果您的帳戶有 進階方案,您可以在建立範圍之後隨時指派細微的許可權。 如需詳細資訊,請參閱 秘密 ACL。

您也可以覆寫預設值,並在建立範圍時明確將 MANAGE 許可權授與所有使用者。 事實上,如果您的帳戶沒有進階方案,則必須執行此動作。

注意

秘密 ACL 位於範圍層級。 如果您使用 Azure 金鑰保存庫 支援的範圍,則獲授與範圍存取權的使用者可以存取 Azure 金鑰保存庫 中的所有秘密。 若要限制存取,請使用個別的 Azure 金鑰保存庫實例。

建立 Azure 金鑰保存庫 支援的秘密範圍

本節說明如何使用 Azure 入口網站 和 Azure Databricks 工作區 UI 來建立 Azure 金鑰保存庫 支援的秘密範圍。 您也可以使用 Databricks CLI 建立 Azure 金鑰保存庫 支援的秘密範圍。

需求

您必須在您想要用來備份秘密範圍的 Azure 金鑰保存庫實例上,擁有 金鑰保存庫 參與者、參與者或擁有者角色。

如果您沒有金鑰保存庫實例,請遵循使用 Azure 入口網站 建立 金鑰保存庫 中的指示。

注意

建立 Azure 金鑰保存庫 支援的秘密範圍需要 Azure 金鑰保存庫實例上的參與者或擁有者角色,即使先前已將 Azure Databricks 服務授與金鑰保存庫的存取權也一樣。

如果密鑰保存庫存在於與 Azure Databricks 工作區不同的租使用者中,則建立秘密範圍的 Azure AD 用戶必須具有 在密鑰保存庫租使用者中建立服務主體 的許可權。 否則,會發生下列錯誤:

Unable to grant read/list permission to Databricks service principal to KeyVault 'https://xxxxx.vault.azure.net/': Status code 403, {"odata.error":{"code":"Authorization_RequestDenied","message":{"lang":"en","value":"Insufficient privileges to complete the operation."},"requestId":"XXXXX","date":"YYYY-MM-DDTHH:MM:SS"}}

設定 Azure Databricks 的 Azure 金鑰保存庫實例

登入 Azure 入口網站,尋找並選取 Azure 金鑰保存庫實例。

選取 [設定] 底下的 [存取組態] 索引標籤。

將許可權模型設定為保存庫存取原則。

注意

建立 Azure 金鑰保存庫 支援的秘密範圍角色,會使用密鑰保存庫存取原則,將取得和列出許可權授與 Azure Databricks 服務的應用程式識別碼。 Azure Databricks 目前不支援 Azure 角色型訪問控制許可權模型。

選取 [設定] 底下的 [網路] 索引標籤。

在 [防火牆和虛擬網络] 中,將 [允許從:存取] 設為 [允許來自特定虛擬網络和IP 位址的公用存取]。

在 [例外狀況] 底下,核取 [允許信任 Microsoft 服務 略過此防火牆。

注意

您也可以將 [允許從: 存取] 設定為 [允許來自所有網络的公用存取]。

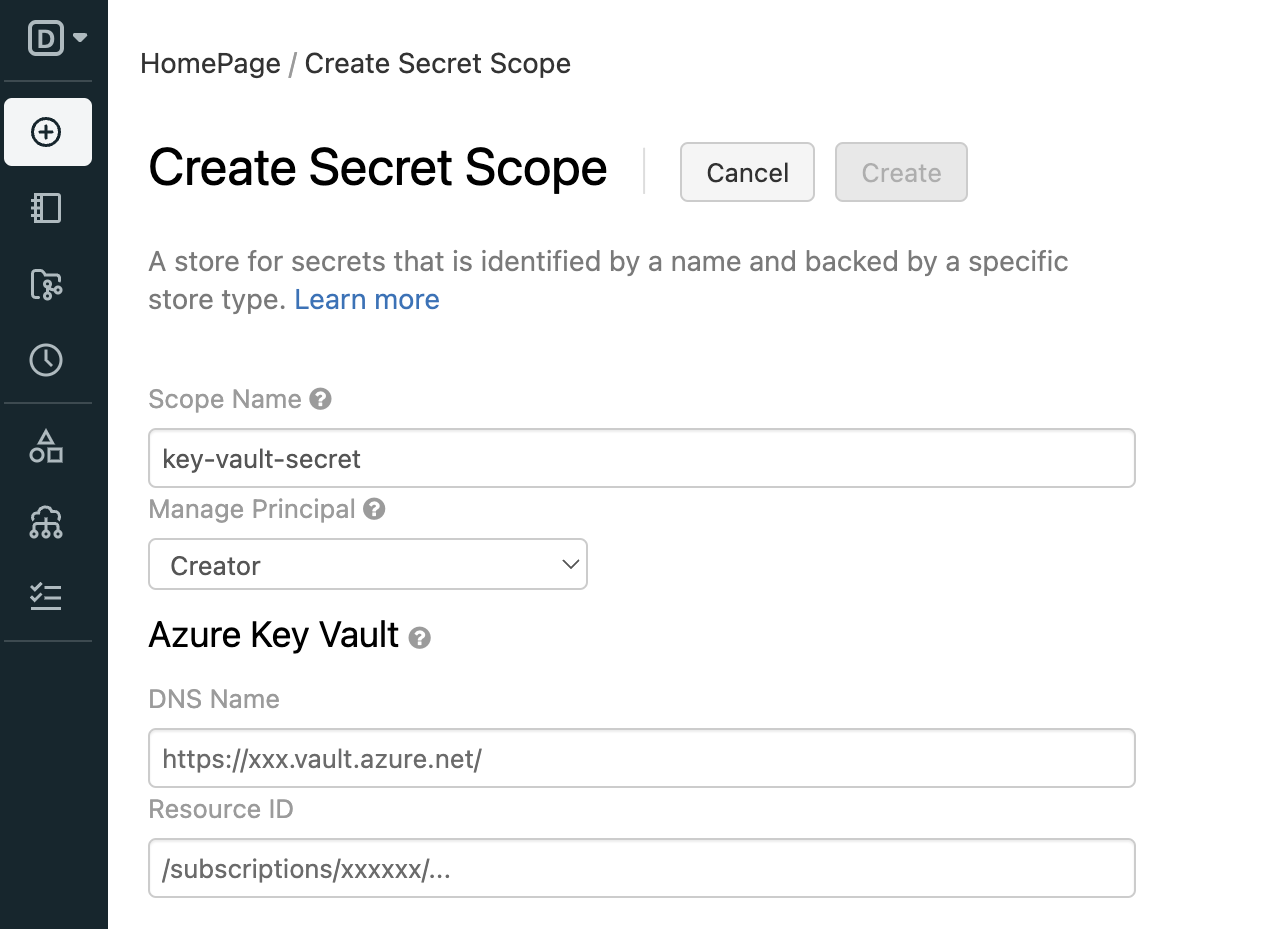

建立 Azure Key Vault 支援的秘密範圍

移至

https://<databricks-instance>#secrets/createScope。 將 取代<databricks-instance>為 Azure Databricks 部署的工作區 URL 。 此 URL 區分大小寫(範圍必須是createScope大寫)。

輸入秘密範圍的名稱。 秘密範圍名稱不區分大小寫。

使用 [管理主體] 下拉式清單來指定 [所有使用者] 是否具有此秘密範圍的 MANAGE 許可權,或只指定秘密範圍的建立者 (也就是說,您)。

MANAGE 許可權可讓使用者讀取和寫入此秘密範圍,並在進階方案中的帳戶變更範圍的許可權。

您的帳戶必須具有 進階方案 ,才能選取 [建立者]。 這是建議的方法:當您建立秘密範圍時,將 MANAGE 許可權 授與 Creator ,然後在測試範圍之後指派更細微的訪問許可權。 如需範例工作流程,請參閱 秘密工作流程範例。

如果您的帳戶具有標準方案,您必須將MANAGE許可權設定為「所有使用者」群組。 如果您在這裡選取 [建立者 ],當您嘗試儲存範圍時,會看到錯誤訊息。

如需 MANAGE 許可權的詳細資訊,請參閱 秘密 ACL。

輸入 DNS 名稱 (例如

https://databrickskv.vault.azure.net/) 和資源識別碼,例如:/subscriptions/xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx/resourcegroups/databricks-rg/providers/Microsoft.KeyVault/vaults/databricksKV這些屬性可從您 Azure 入口網站 中 Azure 金鑰保存庫 的 [屬性] 索引標籤取得。

![Azure 金鑰保存庫 [屬性] 索引標籤](../../_static/images/secrets/azure-kv.png)

按一下 [建立] 按鈕。

使用 Databricks CLI

databricks secrets list-scopes命令來確認已成功建立範圍。

建立 Databricks 支援的秘密範圍

秘密範圍名稱不區分大小寫。

若要使用 Databricks CLI 建立範圍:

databricks secrets create-scope <scope-name>

根據預設,系統會使用建立範圍之使用者的 MANAGE 許可權來建立範圍。 如果您的帳戶沒有 Premium 方案,您必須覆寫該預設值,並在建立範圍時明確將 MANAGE 許可權授與 “users” (所有使用者):

databricks secrets create-scope <scope-name> --initial-manage-principal users

您也可以使用 秘密 API 建立 Databricks 支援的秘密範圍。

如果您的帳戶具有 Premium 方案,您可以在建立範圍之後隨時變更許可權。 如需詳細資訊,請參閱 秘密 ACL。

建立 Databricks 支援的秘密範圍之後,您可以 新增秘密。

列出秘密範圍

若要使用 CLI 列出工作區中的現有範圍:

databricks secrets list-scopes

您也可以使用 秘密 API 列出現有的範圍。

刪除秘密範圍

刪除秘密範圍會刪除套用至範圍的所有秘密和 ACL。 若要使用 CLI 刪除範圍,請執行下列命令:

databricks secrets delete-scope <scope-name>

您也可以使用 秘密 API 刪除秘密範圍。

意見反應

即將登場:在 2024 年,我們將逐步淘汰 GitHub 問題作為內容的意見反應機制,並將它取代為新的意見反應系統。 如需詳細資訊,請參閱:https://aka.ms/ContentUserFeedback。

提交並檢視相關的意見反應