Azure 專用 HSM 網路

Azure 專用 HSM 需要高度安全的網路環境。 無論是從 Azure 雲端返回到客戶的 IT 環境 (內部部署),使用分散式應用程式,或者是用於高可用性的情境,都是如此。 Azure 網路可提供所需的安全性,共有四大不同的領域需要應對。

- 在 Azure 中的虛擬網路 (VNet) 中建立 HSM 裝置

- 連接內部部署與雲端資源,以設定和管理 HSM 裝置

- 建立並連線虛擬網路,以互連應用程式資源和 HSM 裝置

- 跨區域連線虛擬路,以相互通信,也藉此實現高可用性的情境

專用 HSM 的虛擬網路

專用 HSM 會整合到虛擬網路之中,並放置在客戶擁有的 Azure 私人網路中。 如此一來,即可從虛擬機器存取裝置或是使用虛擬網路中的運算資源。

如需進一步瞭解如何將 Azure 服務整合至虛擬網路之中,以及其所提供的功能,請參閱 Azure 服務的虛擬網路整合說明文件。

虛擬網路

佈建專用 HSM 裝置之前,客戶必須先在 Azure 中建立虛擬網路,或使用已存在於客戶訂用帳戶中的虛擬網路。 虛擬網路會替專用 HSM 裝置設下安全防線。 如需更多建立虛擬網路的相關資訊,請參閱虛擬網路說明文件。

子網路

子網路會將虛擬網路分割成位址空間,供放在其中的 Azure 資源使用。 專用 HSM 會部署至虛擬網路中的子網路。 客戶子網路中部署的每個專用 HSM 裝置會收到來自該子網路的私人 IP 位址。 部署 HSM 裝置的子網路需要明確委派至服務:Microsoft.HardwareSecurityModules/dedicatedHSMs。 如此會將特定的權限授予 HSM 服務,以便部署到子網路中。 專用 HSM 的委派會在子網路上實行某些原則限制。 目前委派的子網路上不支援網路安全性群組 (NSG) 和使用者定義路由 (UDR)。 因此,一旦將子網路委派給專用 HSM,就只能用於部署 HSM 資源。 將其他客戶資源部署至子網路均會失敗。 專用 HSM 的子網路並沒有應具備何種大小的需求,但每個 HSM 裝置都會使用一個私人 IP,因此應確保子網路夠大,足以容納部署所需的 HSM 裝置。

ExpressRoute 閘道

目前架構需要在客戶子網路中設定 ExpressRoute 閘道,其中需要設置 HSM 裝置,以便將 HSM 裝置整合到 Azure。 無法使用此 ExpressRoute 閘道將內部部署位置連線至 Azure 中的客戶 HSM 裝置。

將內部部署 IT 連線到 Azure

建立雲端式資源時,通常需要將私人連線連回內部部署 IT 資源。 如果是專用的 HSM,主要會用在 HSM 用戶端軟體上,以便設定 HSM 裝置,也可以用在像是備份以及從 HSM 提取記錄以供分析等活動上。 由於有多種選項,因此決策的關鍵在於連線本身的性質。 最彈性的選項是站對站 VPN,因為可能存在多個內部部署資源,而需要與 Azure 雲端中的資源 (包括 HSM) 進行安全通訊。 這需要客戶組織裝設 VPN 裝置,以便進行連線。 如果只是單一端點內部部署 (例如單一管理工作站),則可以使用點對站 VPN 連線。 如需連線選項的更多相關資訊,請參閱 VPN 閘道規劃選項。

注意

目前,ExpressRoute 並非連至內部部署資源的連線選項。 另外也請注意,上述使用的 ExpressRoute 閘道不是用來連線至內部部署基礎結構。

點對站 VPN

要安全連線到單一端點內部部署環境,點對站虛擬私人網路是最簡單的方式。 如果您打算在 Azure 型的專用 HSM 上僅使用單個管理工作站,就相當適合。

站對站 VPN

站對站虛擬私人網路允許在 Azure 型專用 HSM 與內部部署 IT 之間進行安全通訊。 這樣做的原因是為了讓 HSM 的內部部署具有備份能力,且需在兩者之間建立連線,以供執行備份。

連線虛擬網路

專用 HSM 的一般部署架構是單一虛擬網路和對應子網路開始,HSM 裝置即是在其中建立和佈建。 在相同區域中,也可能有其他虛擬網路和子網路,專供會利用到專用 HSM 的應用程式元件使用。 若要在這些網路之間啟用通訊,會使用虛擬網路對等互連。

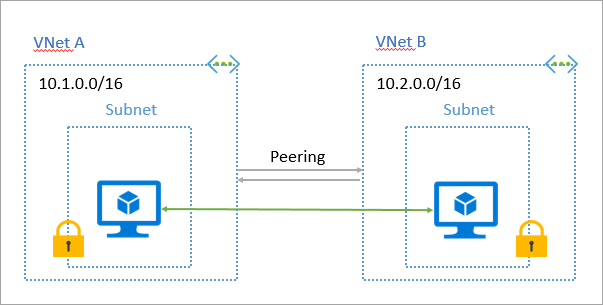

虛擬網路對等互連

當一個區域內有多個虛擬網路需要存取彼此的資源時,可以使用虛擬網路對等互連,以建立虛擬網路之間的安全通訊通道。 虛擬網路對等互連不僅可提供安全的通訊,也可確保 Azure 資源之間的連線保持低延遲和高頻寬。

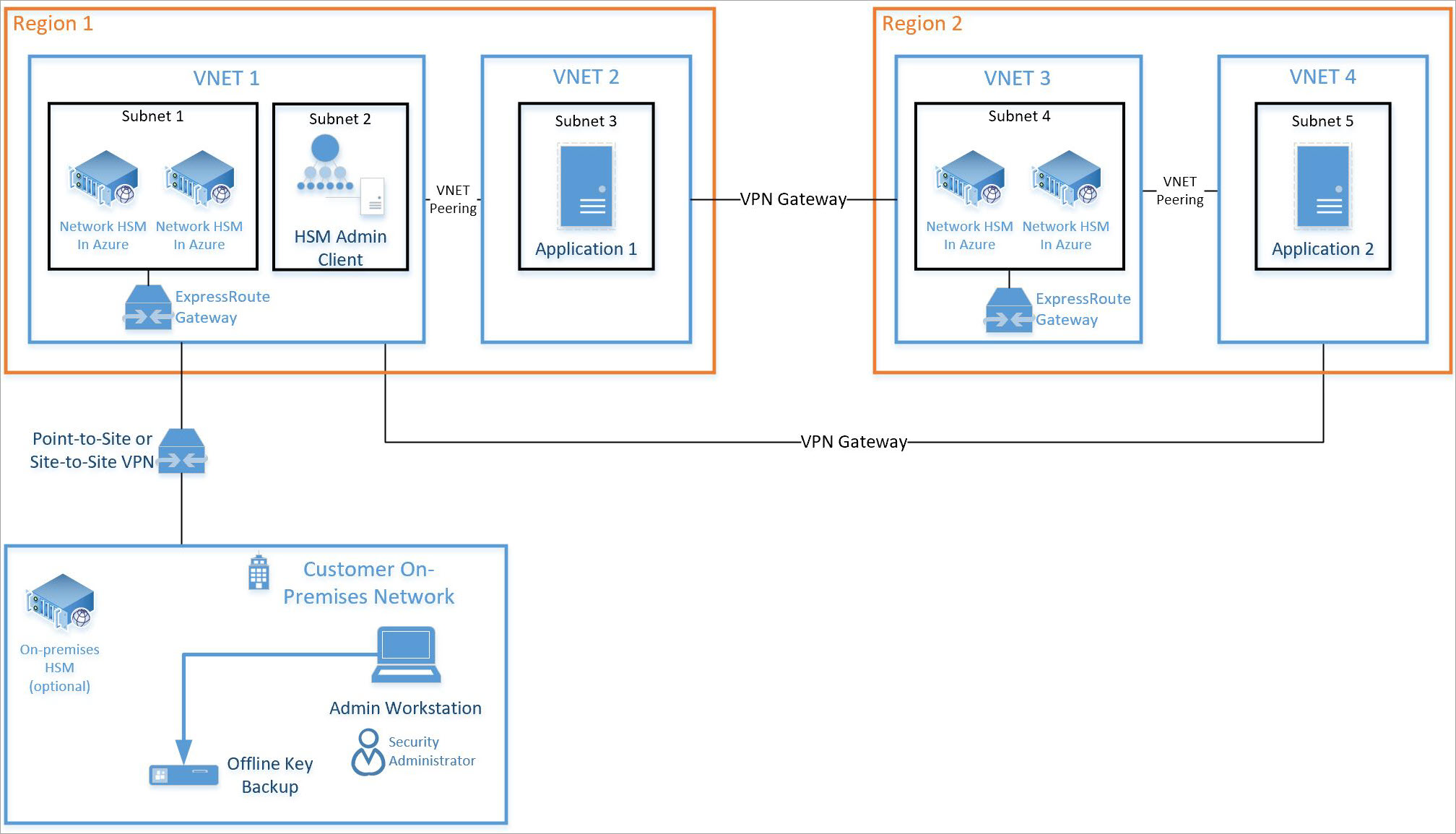

跨 Azure 區域連線

HSM 裝置可透過軟體程式庫,將流量重新導向其他 HSM。 如果裝置故障或喪失對裝置的存取能力,重新導向流量的功能就可派上用場。 在其他區域中部署 HSM,並啟用虛擬網路之間的跨區域通訊,可以減輕區域層級故障的情況。

使用 VPN 閘道進行跨區域 HA

對於全域分散式應用程式或高可用性區域容錯移轉的情況,則需要跨區域的虛擬網路連線。 透過 Azure 專用 HSM,可以使用 VPN 閘道實現高可用性,VPN 閘道可以提供兩個安全虛擬網路之間的安全通道。 如需進一步了解使用 VPN 閘道的 Vnet 對 Vnet 連線,請參閱什麼是 VPN 閘道?一文

注意

目前使用專用 HSM 進行跨區域連線方案時,無法使用全域 Vnet 對等互連,請改用 VPN 閘道。

網路限制

注意

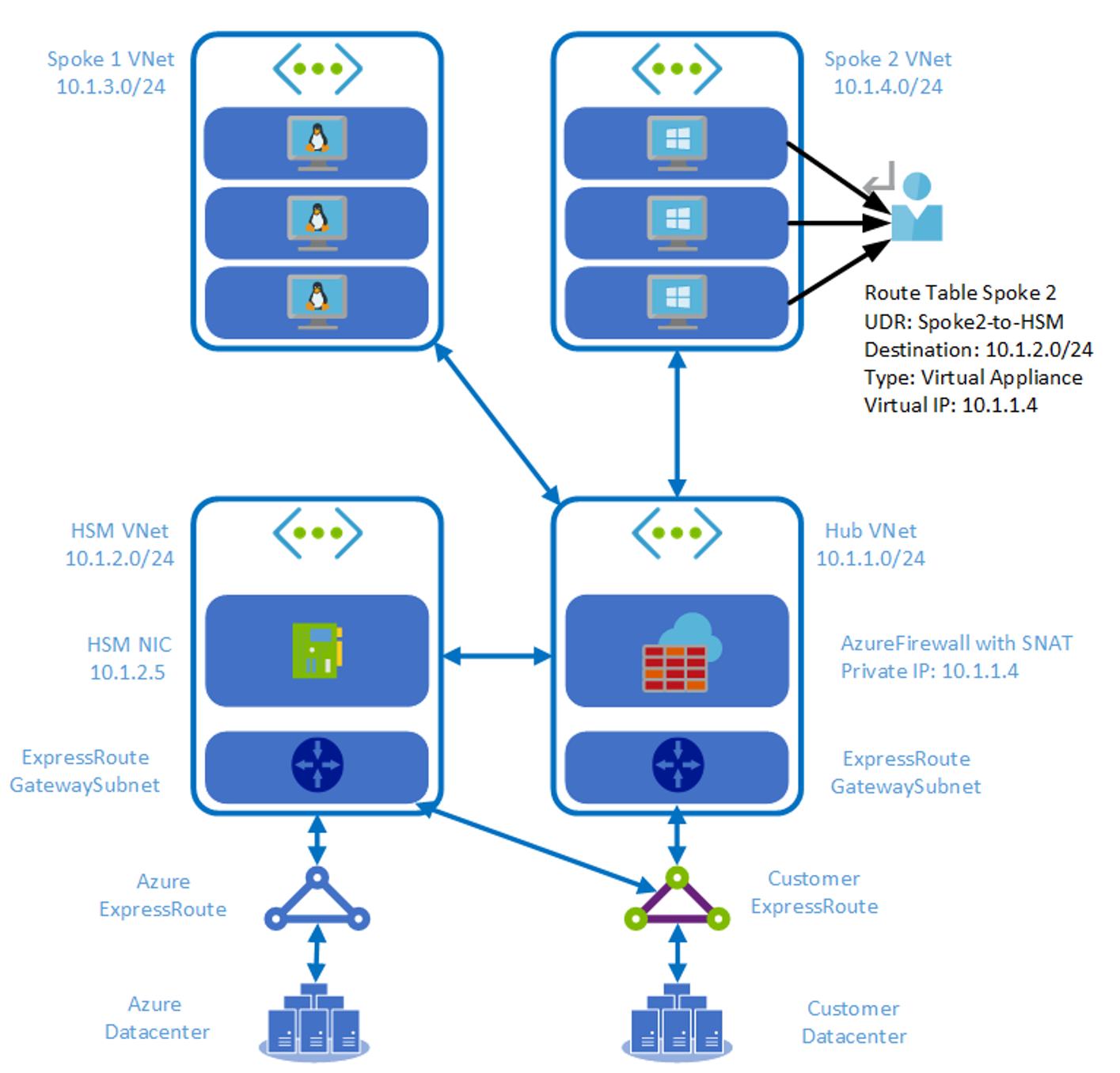

使用子網路委派的專用 HSM 服務有一項條件約束,施加了為 HSM 部署設計目標網路架構時所應考量的限制。 使用子網路委派,意味著不支援將 NSG、UDR 和全域 VNet 對等互連用於專用 HSM。 以下幾節將提供替代技術,以協助達到這些功能的相同或類似結果。

位於專用 HSM VNet 中的 HSM NIC,無法使用網路安全性群組或使用者定義的路由。 這表示無法從專用 HSM VNet 的觀點設定預設拒絕原則,且必須將其他網路區段加入允許清單以取得專用 HSM 服務的存取權。

新增網路虛擬裝置 (NVA) Proxy 解決方案,也可讓傳輸/DMZ 中樞內的 NVA 防火牆在邏輯上放置於 HSM NIC 前方,從而提供 NSG 和 UDR 所需的替代方案。

解決方案架構

此網路設計需要下列元素:

- 具有 NVA Proxy 層的傳輸或 DMZ 中樞 VNet。 理想情況下,應有兩個或更多 NVA 存在。

- 已啟用私人對等互連並連線至傳輸中樞 VNet 的 ExpressRoute 線路。

- 傳輸中樞 VNet 與專用 HSM VNet 之間的 VNet 對等互連。

- 可部署 NVA 防火牆或 Azure 防火牆以在中樞提供 DMZ 服務的選項。

- 其他工作負載輪輻 VNet 可對等互連至中樞 VNet。 Gemalto 用戶端可透過中樞 VNet 存取專用 HSM 服務。

新增 NVA Proxy 解決方案,也可讓傳輸/DMZ 中樞內的 NVA 防火牆在邏輯上放置於 HSM NIC 前方,從而提供所需的預設拒絕原則。 在我們的範例中,我們將基於此目的使用 Azure 防火牆,而將需要下列元素:

- 部署至 DMZ 中樞 VNet 中的子網路 "AzureFirewallSubnet" 的 Azure 防火牆

- 具有 UDR 的路由表,會將前往 Azure ILB 私人端點的流量導向至 Azure 防火牆。 此路由表將套用至客戶 ExpressRoute 虛擬閘道所在的 GatewaySubnet

- AzureFirewall 內的網路安全性規則,允許在信任的來源範圍與接聽 TCP 連接埠 1792 的 Azure IBL 私人端點之間進行轉送。 此安全性邏輯會針對專用 HSM 服務新增必要的「預設拒絕」原則。 這表示,只有信任的來源 IP 範圍才能進入專用 HSM 服務。 所有其他範圍都將卸除。

- 具有 UDR 的路由表,會將前往內部部署的流量導向至 Azure 防火牆。 此路由表將套用至 NVA Proxy 子網路。

- 套用至 Proxy NVA 子網路的 NSG,僅信任以 Azure 防火牆的子網路範圍作為來源,並且僅允許透過 TCP 連接埠 1792 轉送至 HSM NIC IP 位址。

注意

由於 NVA Proxy 層會在用戶端 IP 位址轉送至 HSM NIC 時對其進行 SNAT,因此 HSM VNet 與 DMZ 中樞 VNet 之間不需要任何 UDR。

UDR 的替代方案

上述 NVA 層解決方案可作為 UDR 的替代方案。 有一些重要事項需要注意。

- 應在 NVA 上設定網路位址轉譯,讓傳回流量能夠正確地路由。

- 客戶應在 Luna HSM 設定中停用用戶端 IP 檢查,以將 VNA 用於 NAT。 我們以下列命令為例。

Disable:

[hsm01] lunash:>ntls ipcheck disable

NTLS client source IP validation disabled

Command Result : 0 (Success)

Show:

[hsm01] lunash:>ntls ipcheck show

NTLS client source IP validation : Disable

Command Result : 0 (Success)

- 將輸入流量的 UDR 部署至 NVA 層中。

- 根據設計,HSM 子網路不會對平台層起始輸出連線要求。

使用全域 VNET 對等互連的替代方案

有幾種架構可作為全域 VNet 對等互連的替代方案。

- 使用 VNet 對 VNet VPN 閘道連線

- 使用 ER 線路將 HSM VNET 與另一個 VNET 連線。 需要直接內部部署路徑或 VPN VNET 時,此方法最為適用。

具有直接 Express Route 連線的 HSM