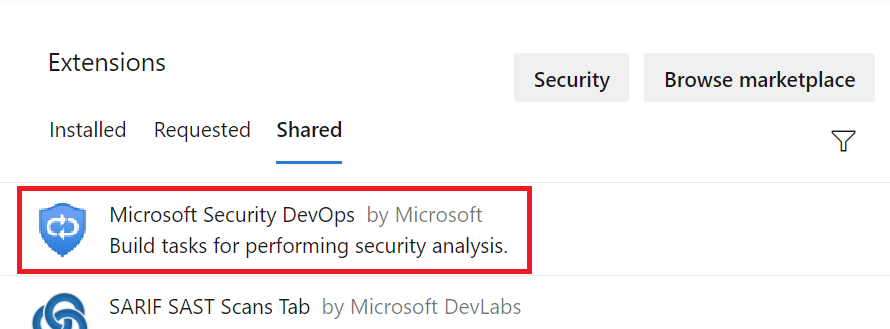

Microsoft Security DevOps 是命令列應用程式,可將靜態分析工具整合到開發生命週期中。 Microsoft Security DevOps 會安裝、設定和執行最新版的靜態分析工具 (包括 SDL/安全性和合規性工具)。 Microsoft Security DevOps 是由可攜式設定所驅動,可跨多個環境啟用決定性執行。

Microsoft Security DevOps 使用下列開放原始碼工具:

| 名稱 | 語言 | 授權 |

|---|---|---|

| 反惡意程式碼軟體 | Windows 中的反惡意程式碼軟體保護會從適用於端點的 Microsoft Defender 掃描惡意程式碼,並在找到惡意程式碼時中斷組建。 此工具預設會在 Windows 最新代理程式上進行掃描。 | 不是開放原始碼 |

| Bandit | Python | Apache License 2.0 |

| BinSkim | Binary--Windows、ELF | MIT 授權 |

| Checkov | Terraform, Terraform plan, CloudFormation, AWS SAM, Kubernetes, Helm charts, Kustomize, Dockerfile, Serverless, Bicep, OpenAPI, ARM | Apache License 2.0 |

| ESlint | JavaScript | MIT 授權 |

| IaCFileScanner | 適用於 Terraform、CloudFormation、ARM 範本、Bicep 的範本對應工具 | 不是開放原始碼 |

| 範本分析器 | ARM 範本、Bicep | MIT 授權 |

| Terrascan | Terraform (HCL2)、Kubernetes (JSON/YAML)、Helm v3、Kustomize、Dockerfiles、CloudFormation | Apache License 2.0 |

| Trivy | 容器映像,基礎結構即程式碼 (IaC) | Apache License 2.0 |

注意

自 2023 年 9 月 20 日起,適用於 Azure DevOps 的 Microsoft Security DevOps (MSDO) 擴充功能內的秘密掃描 (CredScan) 工具已被取代。 MSDO 秘密掃描將會取代為適用於 Azure DevOps 的 GitHub Advanced Security。

![顯示如何瀏覽至 [管理延伸模組] 畫面的螢幕擷取畫面。](media/msdo-azure-devops-extension/manage-extensions.png)