本文內容

網路需求

啟用方案

部署Defender感測器:所有選項

模擬適用於容器的 Microsoft Defender 安全性警示

設定 AKS 的預設 Log Analytics 工作區

移除 Defender 感應器

相關內容

顯示其他 3 個

適用於容器的 Microsoft Defender 是用來保護容器的雲端原生解決方案。 其可協助保護您的叢集,無論叢集是否在下列環境中執行:

Azure Kubernetes Service (AKS) :Microsoft受控服務,用於開發、部署和管理容器化應用程式。

Amazon Elastic Kubernetes Service (EKS) 位於已連線的 Amazon Web Services (AWS) 帳戶 中:Amazon 在 AWS 上執行 Kubernetes 的受控服務,而不需要安裝、操作和維護您自己的 Kubernetes 控制平面或節點。

已連線 Google 雲端平臺 (GCP) 專案中 的 Google Kubernetes Engine (GKE):Google 的受控環境,可使用 GCP 基礎結構來部署、管理及調整應用程式。

其他 Kubernetes 散發套件 (使用已啟用 Azure Arc 的 Kubernetes):雲端原生運算基礎 (NCF) 認證的 Kubernetes 叢集裝載於內部部署或基礎結構即服務 (IaaS) 上。 如需更多資訊,請參閱適用於雲端的 Defender 中的容器支援矩陣 。

您可以先瞭解如何在下列文章中連線及協助保護您的容器:

您也可以從欄位 影片系列中的 適用於雲端的 Defender 觀看這些影片,以深入瞭解:

適用於容器的Defender支援已啟用 Azure Arc 的 Kubernetes 叢集是預覽功能。 預覽功能可透過自助服務,以加入方式使用。

預覽會 依目前 和 可用提供 。 它們已排除在服務等級協定和有限擔保之外。

若要深入了解支援的操作系統、功能可用性、輸出 Proxy 等等,請參閱 適用於雲端的 Defender 中的容器支援矩陣。

驗證下列端點已設定為輸出存取,讓 Defender 感測器可以連線到 適用於雲端的 Microsoft Defender 以傳送安全性數據和事件。

Defender 感測器必須連線到已設定的 Azure 監視器 Log Analytics 工作區。 根據預設,AKS 叢集具有不受限制的輸出 (連出) 網際網路存取。 如果叢集的事件輸出需要使用 Azure 監視器 Private Link 範圍 (AMPLS),您必須:

使用容器深入解析和Log Analytics工作區定義叢集。

使用查詢存取模式和擷取存取模式設定 為Open 的 AMPLS。

將叢集的Log Analytics工作區定義為 AMPLS 中的資源。

在 AMPLS 中建立叢集虛擬網路與 Log Analytics 資源之間的虛擬網路私人端點。 虛擬網路私人端點會與私人 DNS 區域整合。

如需指示,請參閱 建立 Azure 監視器 Private Link 範圍 。

驗證公用雲端部署的下列端點已設定為輸出存取。 設定輸出存取權有助於確保Defender感測器可以連線到 適用於雲端的 Microsoft Defender以傳送安全性數據和事件。

展開資料表

Azure 網域

Azure Government 網域

由 21Vianet 網域運作的 Azure

連接埠

*.ods.opinsights.azure.com

*.ods.opinsights.azure.us

*.ods.opinsights.azure.cn

443

*.oms.opinsights.azure.com

*.oms.opinsights.azure.us

*.oms.opinsights.azure.cn

443

login.microsoftonline.com

login.microsoftonline.us

login.chinacloudapi.cn

443

您也需要驗證 已啟用 Azure Arc 的 Kubernetes 網路需求 。

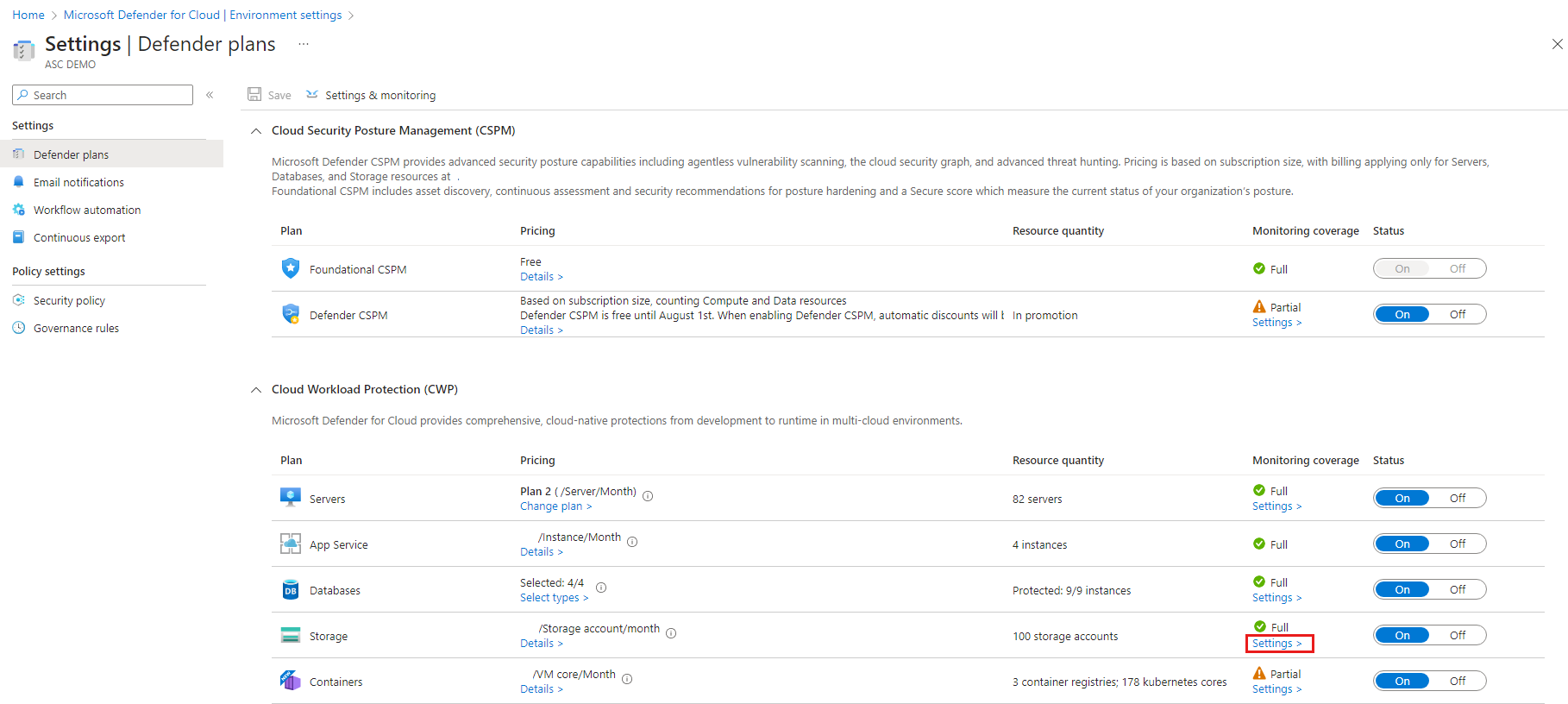

在 適用於雲端的 Defender 中,選取 [設定 ],然後選取相關的訂用帳戶。

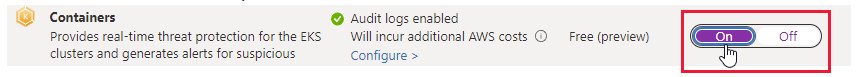

在 [Defender 方案] 頁面上,選取 [容器>

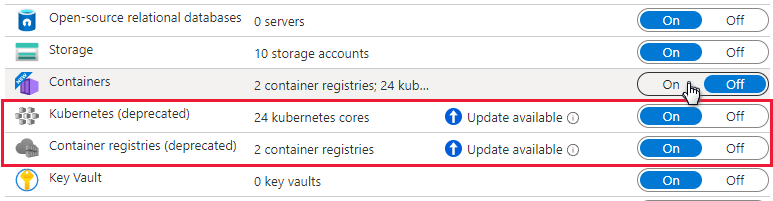

如果訂用帳戶已啟用適用於 Kubernetes 的 Defender 或已啟用適用於容器登錄的 Defender,則會出現更新通知。 否則,唯一的選項是 容器 。

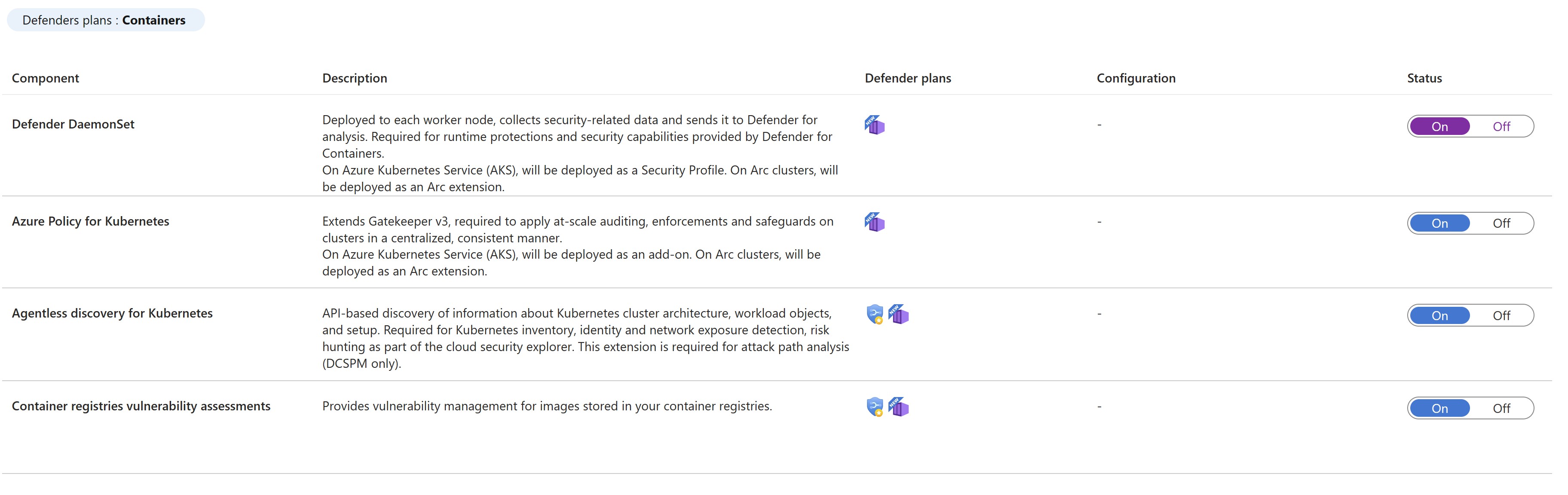

開啟相關的元件。

在 2023 年 8 月之前加入的適用於容器的 Defender 客戶,且在啟用方案時,未 開啟適用於 Kubernetes 的無代理程式探索作為 Defender 雲端安全性狀態管理 (CSPM) 的一部分,則必須在適用於容器的 Defender 方案中手動啟用 Kubernetes 擴充功能的無代理程式探索。

當您關閉適用於容器的 Defender 時,元件會設定為 [關閉 ]。 它們不會部署到任何其他容器,但不會從已安裝容器的容器中移除。

根據預設,當您透過 Azure 入口網站 啟用方案時,Microsoft適用於容器 的 Defender 會設定為自動啟用所有功能,並安裝所有必要的元件,以提供方案所提供的保護。 此設定包含預設工作區的指派。

如果您不想啟用方案的所有功能,則可以透過選取 [容器]設定與監視 ] 頁面上,選取您想要啟用的功能。

您也可以在方案初始設定之後,從 [Defender 方案 ] 頁面修改此設定。

如需每個功能之啟用方法的詳細資訊,請參閱 支援矩陣 。

深入瞭解 布建適用於容器的Defender擴充 功能的角色。

您可以透過 Azure 原則指派自訂工作區 。

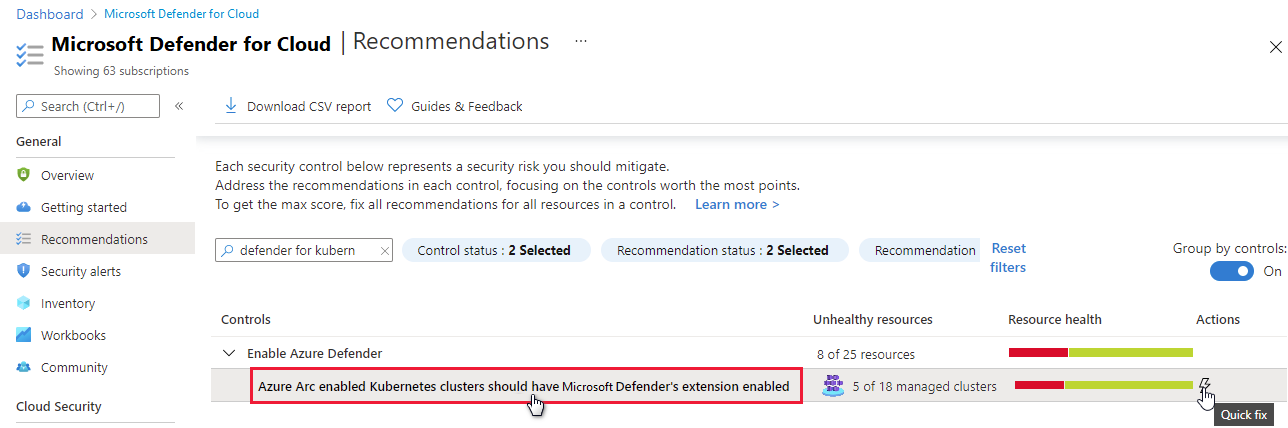

使用建議手動部署 Defender 感測器或 Azure 原則代理程式,而不需自動布建 需要感測器安裝的功能也可以部署在一或多個 Kubernetes 叢集上。 使用適當的建議:

展開資料表

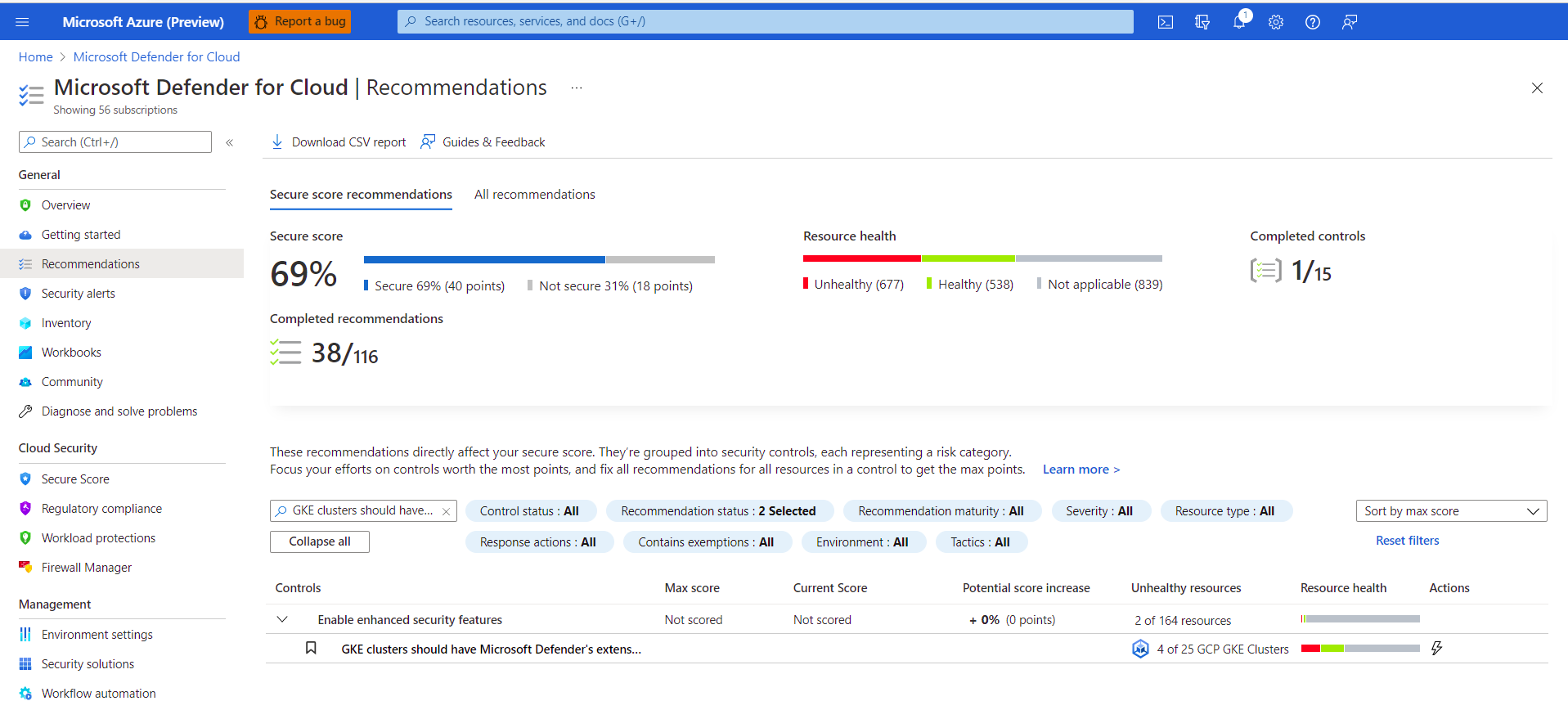

若要在特定叢集上部署Defender感測器:

在 [適用於雲端的 Microsoft Defender 建議] 頁面上,開啟 [啟用增強的安全性安全性 控制],或搜尋上述其中一個建議。 (您也可以使用上述連結直接開啟建議。

開啟 [狀況不良 ] 索引標籤,以檢視沒有感測器的所有叢集。

選取您要部署感測器的叢集,然後選取 [ 修正 ]。

選取 [修正 X 資源]

您可以使用 Azure 入口網站、REST API 或 Azure Resource Manager 範本來啟用適用於容器的 Defender 方案,並部署所有相關元件。 如需詳細步驟,請選取相關的索引標籤。

部署Defender感測器之後,系統會自動指派預設工作區。 您可以透過 Azure 原則,指派自訂工作區 來取代預設工作區。

Defender 感測器會部署到每個節點,以提供運行時間保護,並使用 eBPF 技術 從這些節點收集訊號。

您可以使用 Azure 入口網站 頁面來啟用 適用於雲端的 Defender 規劃和設定自動布建所有必要的元件,以大規模保護 Kubernetes 叢集。 此程式已簡化。

專用適用於雲端的 Defender 建議提供下列項目:

您叢集的可見度已部署Defender感測器。

[ 修正] 按鈕,將感測器部署至沒有感測器的叢集。

若要部署感測器:

在 [適用於雲端的 Microsoft Defender 建議] 頁面上,開啟 [啟用增強的安全性安全性 控制]。

使用篩選來尋找名為 Azure Kubernetes Service 叢集的建議,應該已啟用 Defender 設定檔 。

請注意 [動作] 資料列中的 [修正] 圖示。

選取叢集以查看狀況良好且狀況不良的資源詳細數據(具有和沒有感測器的叢集)。

在狀況不良的資源清單中,選取叢集。 然後選取 [ 補救 ] 以開啟包含補救確認的窗格。

選取 [修正 X 資源]

使用 REST API 部署 Defender 感應器 若要使用 REST API 在 securityProfile 現有的叢集上安裝 ,請執行下列 PUT 命令:

PUT https://management.azure.com/subscriptions/{{Subscription ID}}/resourcegroups/{{Resource Group}}/providers/Microsoft.Kubernetes/connectedClusters/{{Cluster Name}}/providers/Microsoft.KubernetesConfiguration/extensions/microsoft.azuredefender.kubernetes?api-version=2020-07-01-preview

以下是要求 URI:

https://management.azure.com/subscriptions/{{SubscriptionId}}/resourcegroups/{{ResourceGroup}}/providers/Microsoft.ContainerService/managedClusters/{{ClusterName}}?api-version={{ApiVersion}}

要求查詢具有下列參數:

展開資料表

名稱

描述

必要

SubscriptionId叢集的訂用帳戶識別碼

Yes

ResourceGroup叢集的資源群組

Yes

ClusterName叢集的名稱

Yes

ApiVersionAPI 版本;必須是 2022-06-01 或更新版本

Yes

這是要求本文:

{

"location": "{{Location}}",

"properties": {

"securityProfile": {

"defender": {

"logAnalyticsWorkspaceResourceId": "{{LAWorkspaceResourceId}}",

"securityMonitoring": {

"enabled": true,

}

}

}

}

}

要求本文具有下列參數:

展開資料表

名稱

描述

必要

location叢集的位置

Yes

properties.securityProfile.defender.securityMonitoring.enabled決定是否要在叢集上啟用或停用適用於容器的 Microsoft Defender

Yes

properties.securityProfile.defender.logAnalyticsWorkspaceResourceIdLog Analytics 工作區的 Azure 資源識別碼

Yes

使用 Azure CLI 部署 Defender 感測器

登入 Azure:

az login

az account set --subscription <your-subscription-id>

請確定您使用 的訂用帳戶標識碼 <your-subscription-id> 與與 AKS 叢集相關聯的訂用帳戶標識元相同。

在容器上啟用 Defender 感應器:

執行下列命令,建立已啟用 Defender 感應器的新叢集:

az aks create --enable-defender --resource-group <your-resource-group> --name <your-cluster-name>

執行下列命令,在現有的叢集上啟用 Defender 感應器:

az aks update --enable-defender --resource-group <your-resource-group> --name <your-cluster-name>

以下是 Defender 感測器類型上支援的組態設定:

展開資料表

屬性

說明

logAnalyticsWorkspaceResourceId選擇性 。 您自己的 Log Analytics 工作區的完整資源識別碼。az resource list --resource-type Microsoft.OperationalInsights/workspaces -o json/subscriptions/{your-subscription-id}/resourceGroups/{your-resource-group}/providers/Microsoft.OperationalInsights/workspaces/{your-workspace-name} Log Analytics 工作區 。

您可以在 JSON 檔案中包含這些設定,然後在 az aks create 和 az aks update 命令中指定 JSON 檔案搭配此參數:--defender-config <path-to-JSON-file>。 JSON 檔案的格式必須是:

{"logAnalyticsWorkspaceResourceId" : "<workspace-id>" }

深入了解 az aks 中的 AKS CLI 命令。

若要確認已成功新增感應器,請在您的機器上執行下列命令,並將 kubeconfig 檔案指向您的叢集:

kubectl get pods -n kube-system

新增感測器時,您應該會看到名為 的 Running Pod microsoft-defender-XXXXX 處於狀態。 新增 Pod 可能需要幾分鐘的時間。

使用 Azure Resource Manager 來部署 Defender 感應器 若要使用 Azure Resource Manager 來部署 Defender 感測器,您需要訂用帳戶上的 Log Analytics 工作區。 深入了解 Log Analytics 工作區 。

若要使用 Resource Manager 在 securityProfile 現有的叢集上安裝:

{

"type" : "Microsoft.ContainerService/managedClusters" ,

"apiVersion" : "2022-06-01" ,

"name" : "string" ,

"location" : "string" ,

"properties" : {

…

"securityProfile" : {

"defender" : {

"logAnalyticsWorkspaceResourceId" : "logAnalyticsWorkspaceResourceId" ,

"securityMonitoring" : {

"enabled" : true

}

}

}

}

}

在 適用於雲端的 Defender 中,選取 [設定 ],然後選取相關的訂用帳戶。

在 [Defender 方案] 頁面上,選取 [容器>

如果訂用帳戶已啟用適用於 Kubernetes 的 Defender 或已啟用適用於容器登錄的 Defender,則會出現更新通知。 否則,唯一的選項是 容器 。

開啟相關的元件。

當您關閉適用於容器的 Defender 時,元件會設定為 [關閉 ]。 它們不會部署到任何其他容器,但不會從已安裝容器的容器中移除。

根據預設,當您透過 Azure 入口網站 啟用方案時,Microsoft適用於容器 的 Defender 會設定為自動安裝必要的元件,以提供方案所提供的保護。 此設定包含預設工作區的指派。

如果您想要在上線程序期間停用自動安裝,請選取 [容器]

您也可以從 [Defender 方案 ] 頁面修改此設定。

如果您選擇在透過入口網站啟用方案之後隨時停用方案,您必須手動移除部署在叢集上的適用於容器的 Defender 元件。

您可以透過 Azure 原則指派自訂工作區 。

如果您停用任何元件的自動安裝,您可以使用適當的建議,輕鬆地將元件部署到一或多個叢集:

深入瞭解 布建適用於容器的Defender擴充 功能的角色。

部署感測器之前,請確定您:

您可以使用一系列方法來部署Defender感測器。 如需詳細步驟,請選取相關的索引標籤。

使用來自 適用於雲端的 Defender 建議的 [修正] 按鈕 專用適用於雲端的 Defender 建議提供下列項目:

您叢集的可見度已部署Defender感測器。

[ 修正] 按鈕,將感測器部署至沒有感測器的叢集。

若要部署感測器:

在 [適用於雲端的 Microsoft Defender 建議] 頁面上,開啟 [啟用增強的安全性安全性 控制]。

使用篩選條件來尋找已啟用 Azure Arc 的 Kubernetes 叢集建議,應該已啟用 Microsoft Defender 的擴充功能 。

請注意 [動作] 資料列中的 [修正] 圖示。

選取感測器以查看狀況良好且狀況不良的資源詳細數據(具有和沒有感測器的叢集)。

在狀況不良的資源清單中,選取叢集。 然後選取 [ 補救 ] 以使用補救選項開啟窗格。

選取相關的Log Analytics工作區,然後選取 [ 補救 x 資源 ]。

使用 Azure CLI 部署 Defender 感測器

登入 Azure:

az login

az account set --subscription <your-subscription-id>

請確定您使用的訂用帳戶標識碼與您將叢集連線至 Azure Arc 時所使用的訂用帳戶標識子 <your-subscription-id> 相同。

執行下列命令,在已啟用 Azure Arc 的 Kubernetes 叢集上部署感應器:

az k8s-extension create --name microsoft.azuredefender.kubernetes --cluster-type connectedClusters --cluster-name <cluster-name> --resource-group <resource-group> --extension-type microsoft.azuredefender.kubernetes

以下是 Defender 感測器類型上支援的組態設定:

展開資料表

屬性

說明

logAnalyticsWorkspaceResourceID選擇性 。 您自己的 Log Analytics 工作區的完整資源識別碼。az resource list --resource-type Microsoft.OperationalInsights/workspaces -o json/subscriptions/{your-subscription-id}/resourceGroups/{your-resource-group}/providers/Microsoft.OperationalInsights/workspaces/{your-workspace-name} Log Analytics 工作區 。

auditLogPath選擇性 。 稽核記錄檔的完整路徑。/var/log/kube-apiserver/audit.log 。/var/log/kubeaudit/audit.log。

下列命令顯示所有選擇性欄位的範例用法:

az k8s-extension create --name microsoft.azuredefender.kubernetes --cluster-type connectedClusters --cluster-name <your-connected-cluster-name> --resource-group <your-rg> --extension-type microsoft.azuredefender.kubernetes --configuration-settings logAnalyticsWorkspaceResourceID=<log-analytics-workspace-resource-id> auditLogPath= <your-auditlog-path>

使用 Azure Resource Manager 來部署 Defender 感應器 若要使用 Azure Resource Manager 來部署 Defender 感測器,您需要訂用帳戶上的 Log Analytics 工作區。 深入了解 Log Analytics 工作區 。

您可以從 適用於雲端的 Defender 安裝範例 使用 azure-defender-extension-arm-template.json Resource Manager 範本。

使用 REST API 部署 Defender 感應器 若要使用 REST API 來部署 Defender 感測器,您需要訂用帳戶上的 Log Analytics 工作區。 深入了解 Log Analytics 工作區 。

若要使用 REST API 手動部署感測器,請執行下列 PUT 命令:

PUT https://management.azure.com/subscriptions/{{Subscription ID}}/resourcegroups/{{Resource Group}}/providers/Microsoft.Kubernetes/connectedClusters/{{Cluster Name}}/providers/Microsoft.KubernetesConfiguration/extensions/microsoft.azuredefender.kubernetes?api-version=2020-07-01-preview

此指令包含下列參數:

展開資料表

名稱

位於

必要

類型

描述

Subscription ID路徑

True

String

已啟用 Azure Arc 的 Kubernetes 資源訂用帳戶識別碼

Resource Group路徑

True

String

包含已啟用 Azure Arc 之 Kubernetes 資源的資源群組名稱

Cluster Name路徑

True

String

已啟用 Azure Arc 的 Kubernetes 資源名稱

針對 驗證 ,您的標頭必須具有持有人令牌(如同其他 Azure API 一樣)。 若要取得持有人權杖,請執行下列命令:

az account get-access-token --subscription <your-subscription-id>

針對訊息本文使用下列結構:

{

"properties" : {

"extensionType" : "microsoft.azuredefender.kubernetes" ,

"con figurationSettings" : {

"logAnalytics.workspaceId" :"YOUR-WORKSPACE-ID"

// , "auditLogPath" :"PATH/TO/AUDITLOG"

},

"configurationProtectedSettings" : {

"logAnalytics.key" :"YOUR-WORKSPACE-KEY"

}

}

}

訊息本文包含下列屬性:

展開資料表

屬性

說明

logAnalytics.workspaceIdLog Analytics 資源的工作區標識碼。

logAnalytics.keyLog Analytics 資源的索引鍵。

auditLogPath 選擇性 。 稽核記錄檔的完整路徑。 預設值是 /var/log/kube-apiserver/audit.log。

若要確認叢集已安裝Defender感測器,請遵循下列其中一個索引標籤上的步驟。

使用 適用於雲端的 Defender 建議來驗證感測器的狀態

在 [適用於雲端的 Microsoft Defender 建議] 頁面上,開啟 [啟用 適用於雲端的 Microsoft Defender 安全性控件]。

選取已啟用 Azure Arc 的 Kubernetes 叢集建議,應該已啟用 Microsoft Defender 的擴充功能 。

檢查已部署感應器的叢集是否列為狀況良好 。

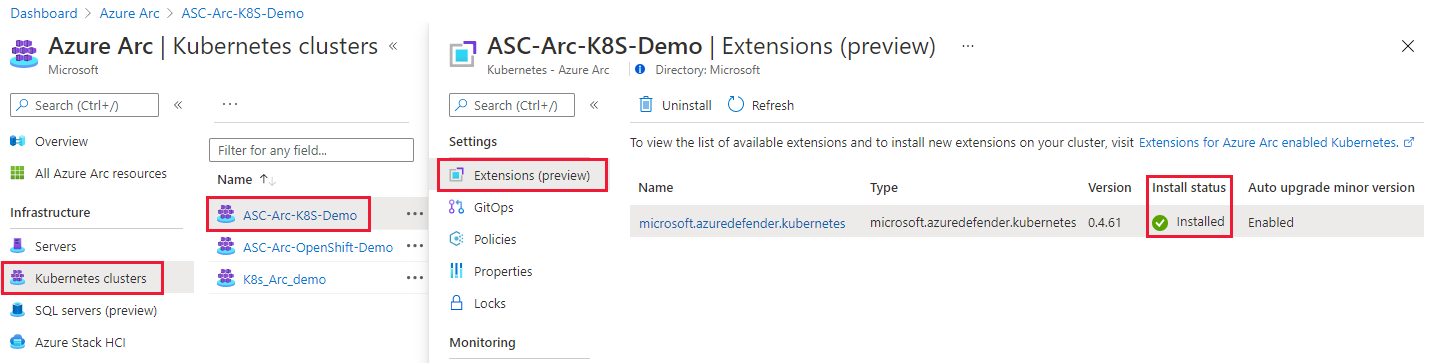

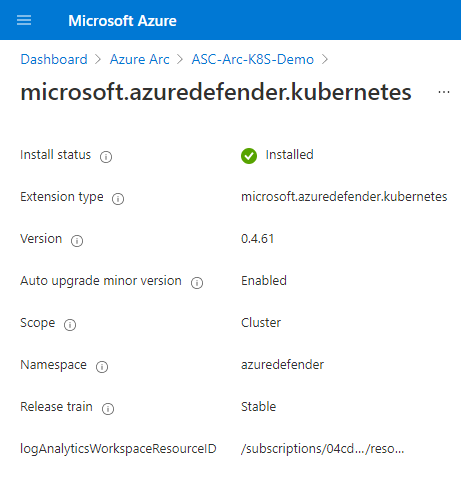

在 Azure 入口網站 中,開啟 Azure Arc 。

在基礎結構清單中,選取 [Kubernetes 叢集 ],然後選取特定的叢集。

開啟 [ 延伸模組 ] 頁面。 頁面會列出叢集上的延伸模組。 若要確認是否已正確安裝 Defender 感應器,請檢查安裝狀態 資料行。

如需詳細資訊,請選取延伸模組。

在 Azure CLI 中執行以下命令:

az k8s-extension show --cluster-type connectedClusters --cluster-name <your-connected-cluster-name> --resource-group <your-rg> --name microsoft.azuredefender.kubernetes

在回應中,尋找 "extensionType": "microsoft.azuredefender.kubernetes" 與 "installState": "Installed"。

回應可能會顯示 "installState": "Pending" 前幾分鐘。

如果狀態顯示 Installed,請在您的電腦上執行下列命令, kubeconfig 並將檔案指向您的叢集。 然後,檢查命名空間下 mdc 的所有Pod是否處於 Running 狀態。

kubectl get pods -n mdc

若要確認部署成功,或隨時驗證感應器的狀態,請執行下列動作:

執行下列 GET 命令:

GET https://management.azure.com/subscriptions/{{Subscription ID}}/resourcegroups/{{Resource Group}}/providers/Microsoft.Kubernetes/connectedClusters/{{Cluster Name}}/providers/Microsoft.KubernetesConfiguration/extensions/microsoft.azuredefender.kubernetes?api-version=2020-07-01-preview

在回應中,尋找 "extensionType": "microsoft.azuredefender.kubernetes" "installState": "Installed"。

回應可能會顯示 "installState": "Pending" 前幾分鐘。

如果狀態顯示 Installed,請在您的電腦上執行下列命令, kubeconfig 並將檔案指向您的叢集。 然後,檢查命名空間下 mdc 的所有Pod是否處於 Running 狀態。

kubectl get pods -n mdc

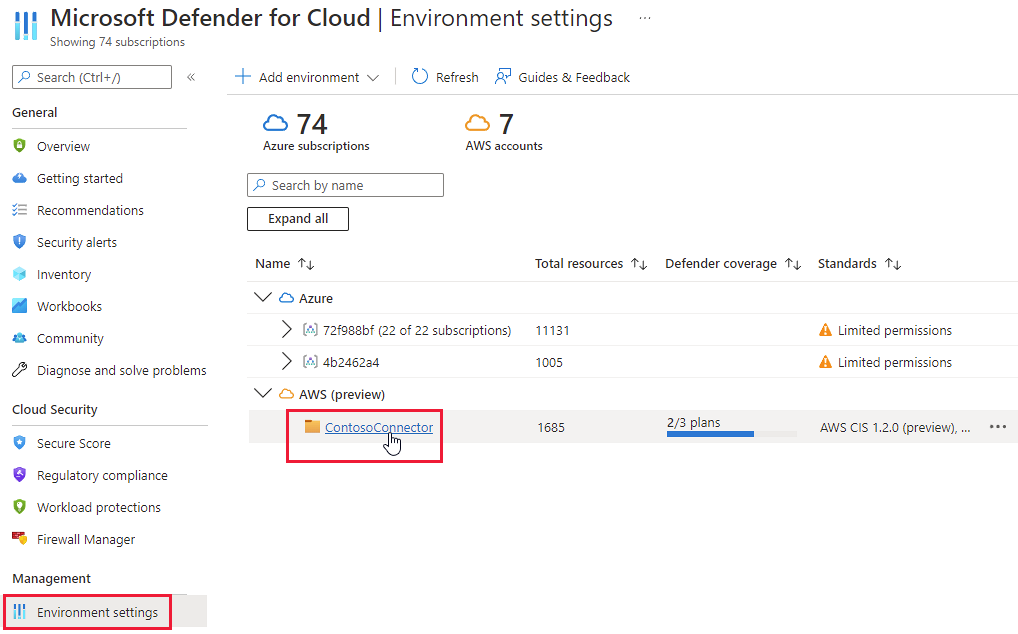

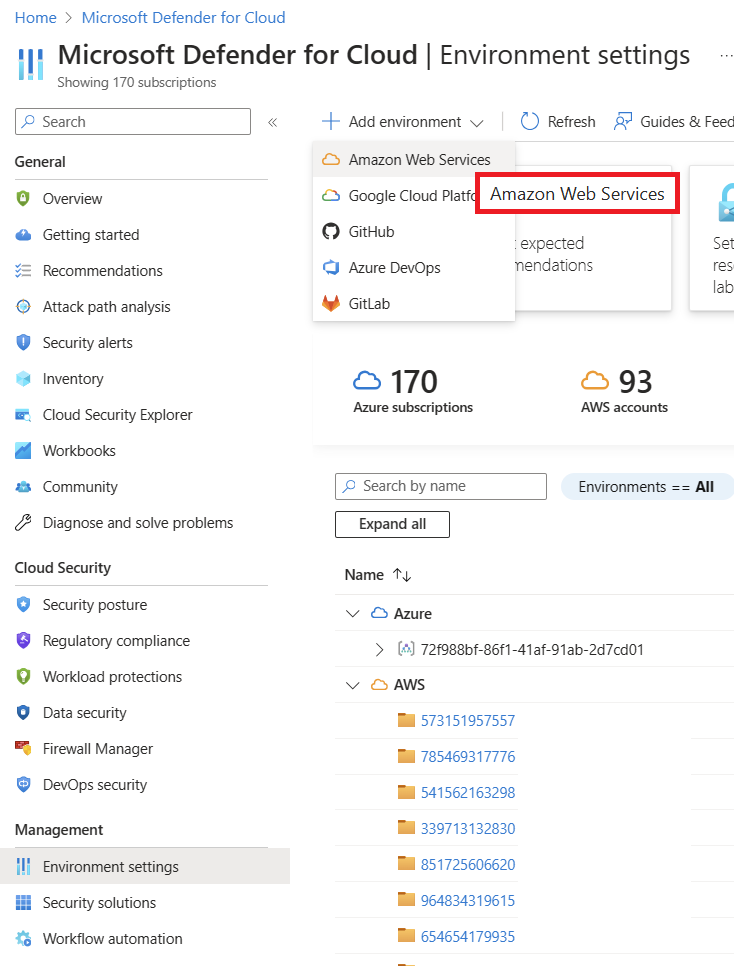

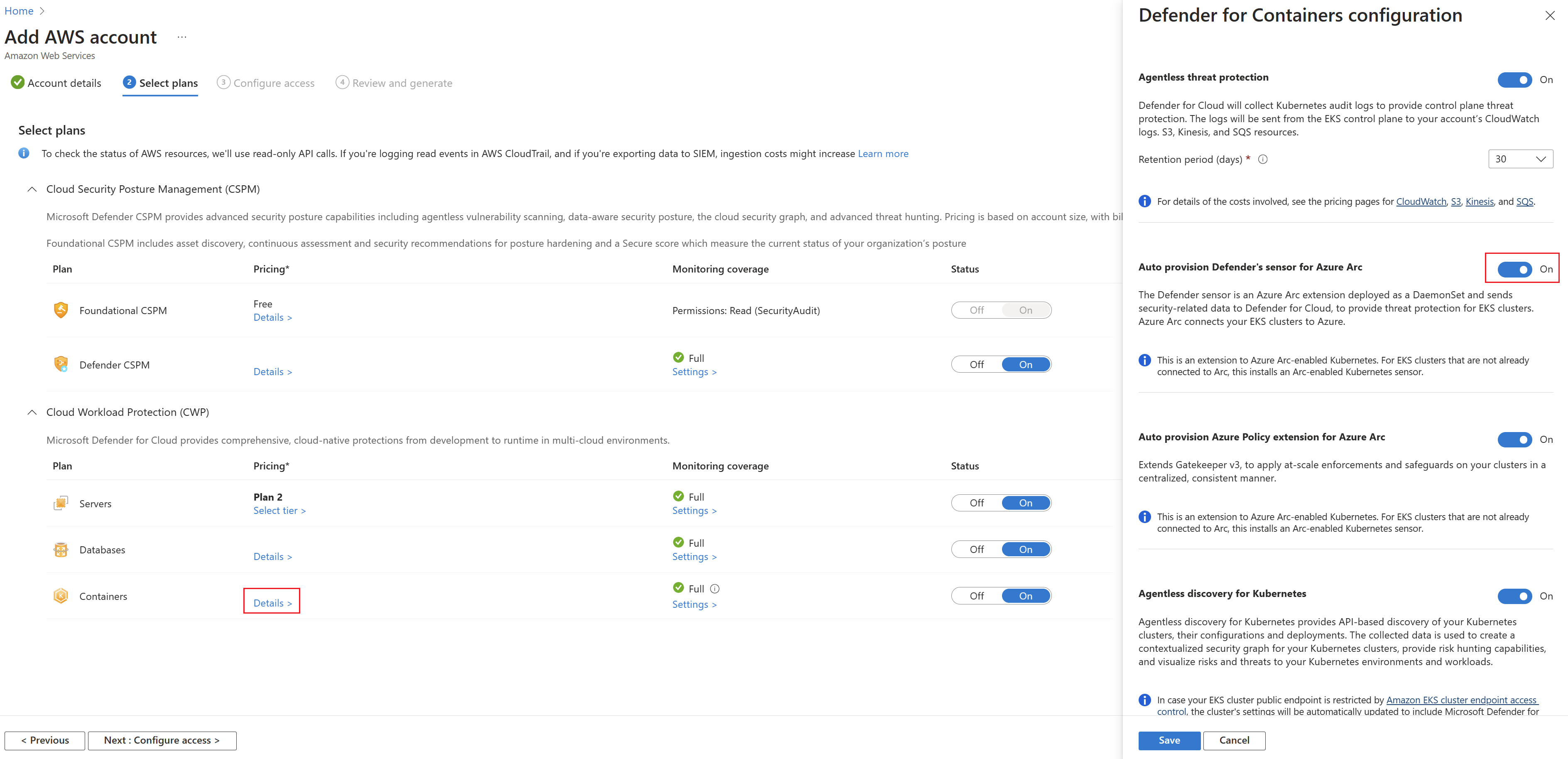

若要協助保護您的 EKS 叢集,請在相關的帳戶連接器上啟用適用於容器的 Defender 方案:

在 適用於雲端的 Defender 中,開啟 [環境設定 ]。

選取 AWS 連接器。

確認 [容器]

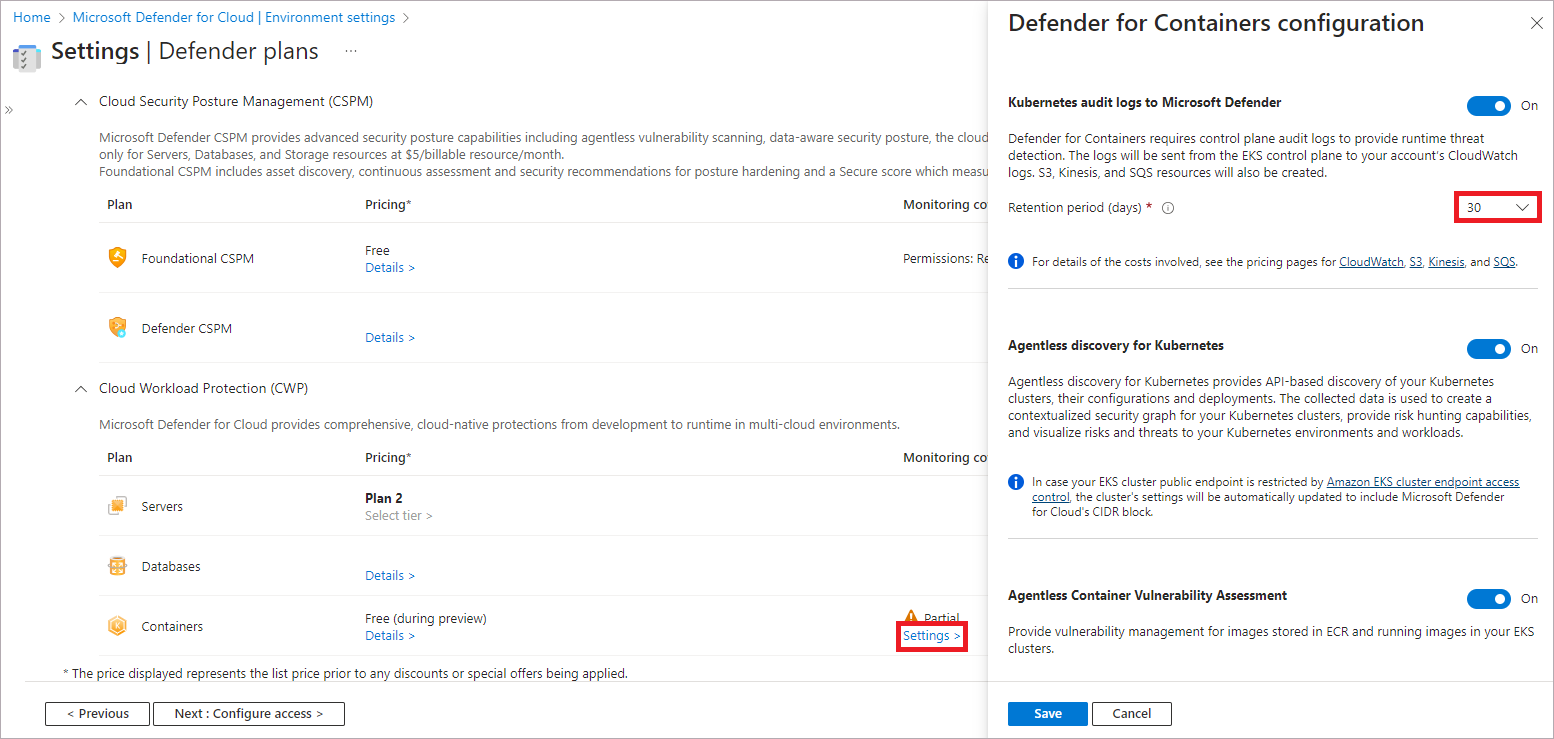

若要變更方案的選擇性組態,請選取 [設定]

適用於容器的 Defender 需要控制平面稽核記錄,以提供執行階段威脅防護 。 若要將 Kubernetes 稽核記錄傳送至 Microsoft Defender,請將該功能的切換設定為 [開啟 ]。 若要變更稽核記錄的保留期間,請輸入所需的時間範圍。

如果您停用此設定, 也會停用威脅偵測(控制平面) 功能。 深入瞭解 功能可用性 。

Kubernetes 功能的無代理程式探索提供 Kubernetes 叢集的 API 型探索。 若要啟用此功能,請將其切換為 [開啟 ]。

無代理程式容器弱點評估 功能會針對儲存在 ECR 中的映像,以及在 EKS 叢集上執行映射提供 弱點管理。 若要啟用此功能,請將其切換為 [開啟 ]。

繼續進行連接器精靈的剩餘頁面。

如果您要啟用 [Kubernetes 的無代理程式探索]

執行 此 Python 腳本 。 腳本會將您要上線的 EKS 叢集新增 適用於雲端的 Defender 角色MDCContainersAgentlessDiscoveryK8sRoleaws-auth ConfigMap。

將角色授與每個 Amazon EKS 叢集 MDCContainersAgentlessDiscoveryK8sRole ,並能夠與叢集互動。 使用 eksctl 登入所有現有和新建立的叢集,然後執行下列腳本:

eksctl create iamidentitymapping \

--cluster my-cluster \

--region region-code \

--arn arn:aws:iam::account:role/MDCContainersAgentlessDiscoveryK8sRole \

--group system:masters\

--no-duplicate-arns

如需詳細資訊,請參閱 Amazon EKS 使用者指南中的將 Kubernetes 的存取權授與 KUBERnetes 的存取 權。

EKS 叢集上應該已安裝並且正在執行已啟用 Azure Arc 的 Kubernetes、Defender 感應器和適用於 Kubernetes 的 Azure 原則。 有一個專用的 適用於雲端的 Defender 建議安裝這些延伸模組(和 Azure Arc,如有必要):EKS 叢集應該已安裝適用於 Azure Arc 的 Defender 擴充功能Microsoft。

請遵循建議所提供的補救步驟:

若要檢視 EKS 叢集的警示和建議,請使用警示、建議和清查頁面上的篩選,依資源類型 AWS EKS 叢集 進行篩選。

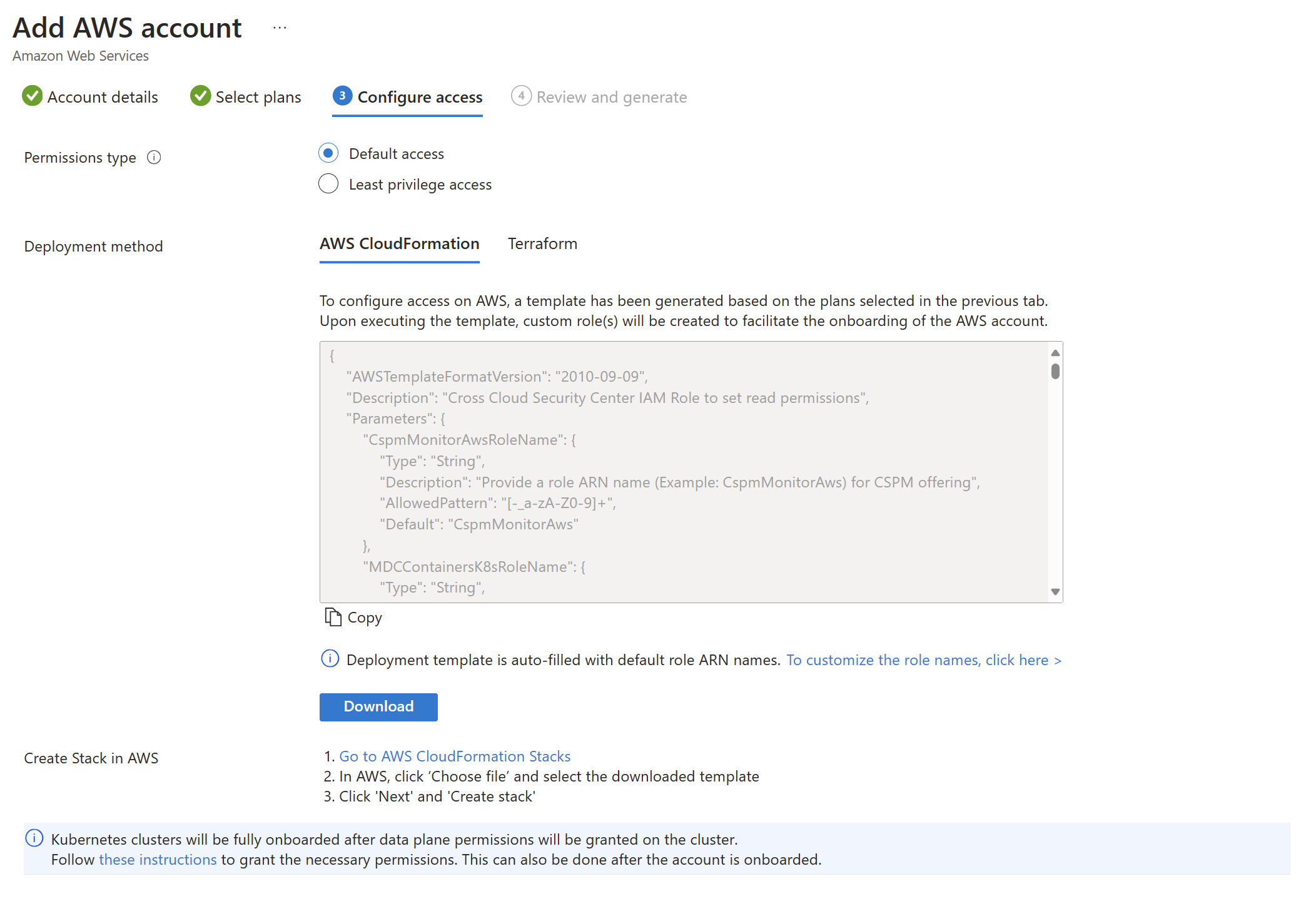

若要在 AWS 叢集上部署 Defender 感測器:

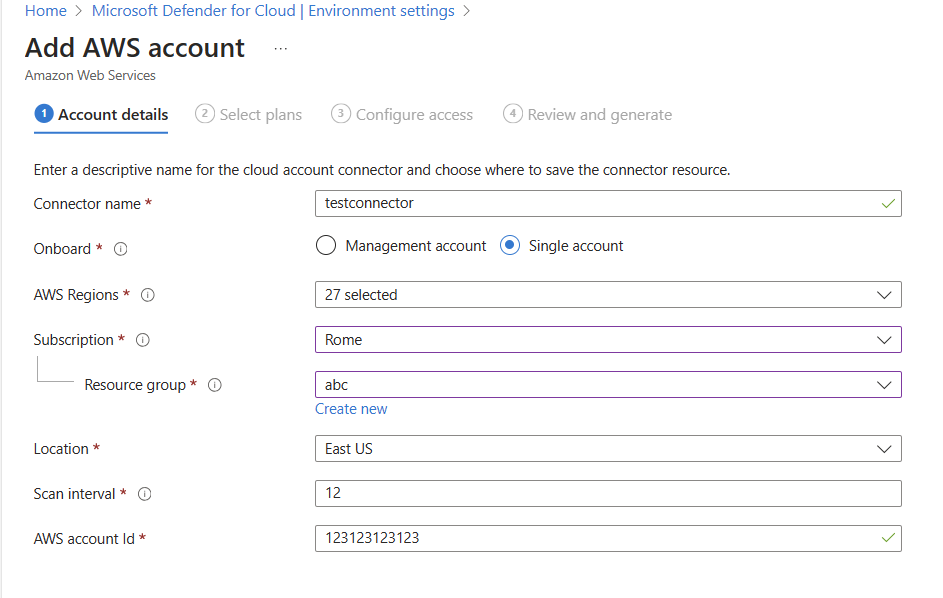

移至 [適用於雲端的 Microsoft Defender> >][新增環境 >Amazon Web Services]。

填寫帳戶詳細資料。

移至 [選取方案],開啟 [容器 ] 方案,並確定 [自動布建適用於 Azure Arc 的 Defender 感測器] 設定為 [開啟 ]。

移至 [設定存取權]

成功部署雲端形成 範本之後,選取 [建立 ]。

您可以將特定 AWS 叢集排除在自動布建中。 如果是感應器部署,請在值為 true 的資源上套用 ms_defender_container_exclude_agents 標記。 如果是無代理程式部署,請在值為 true 的資源上套用 ms_defender_container_exclude_agentless 標記。

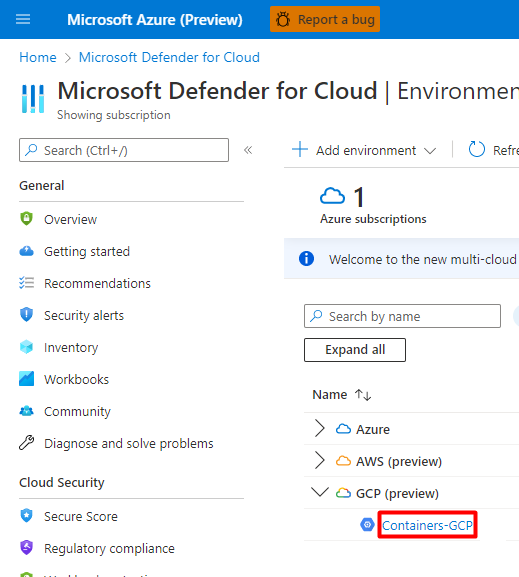

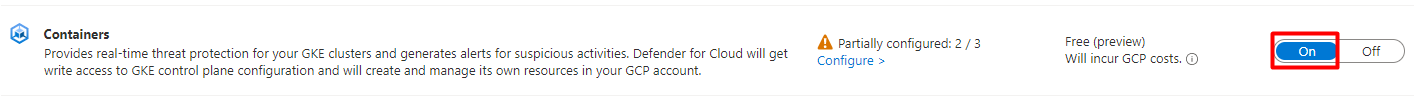

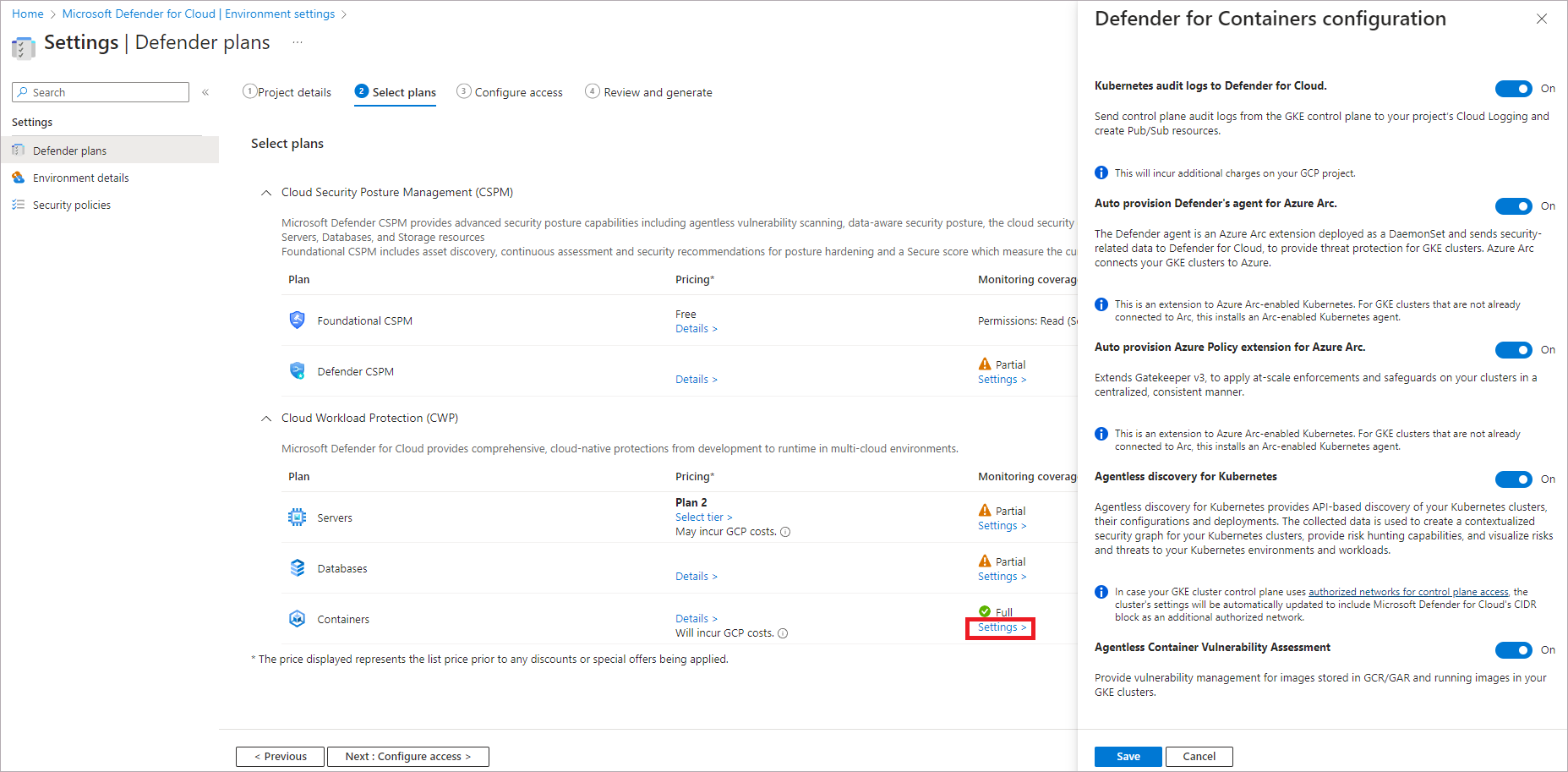

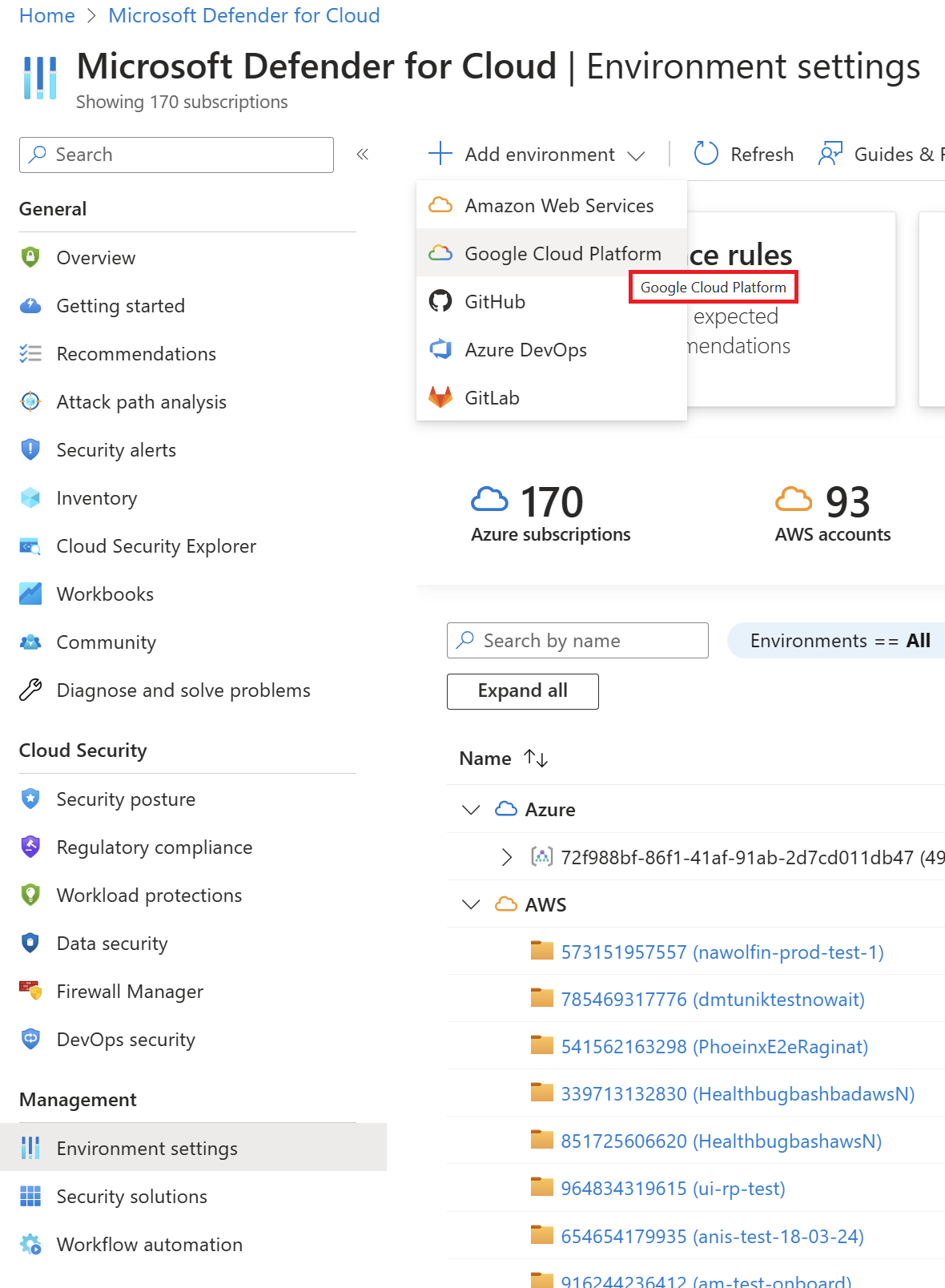

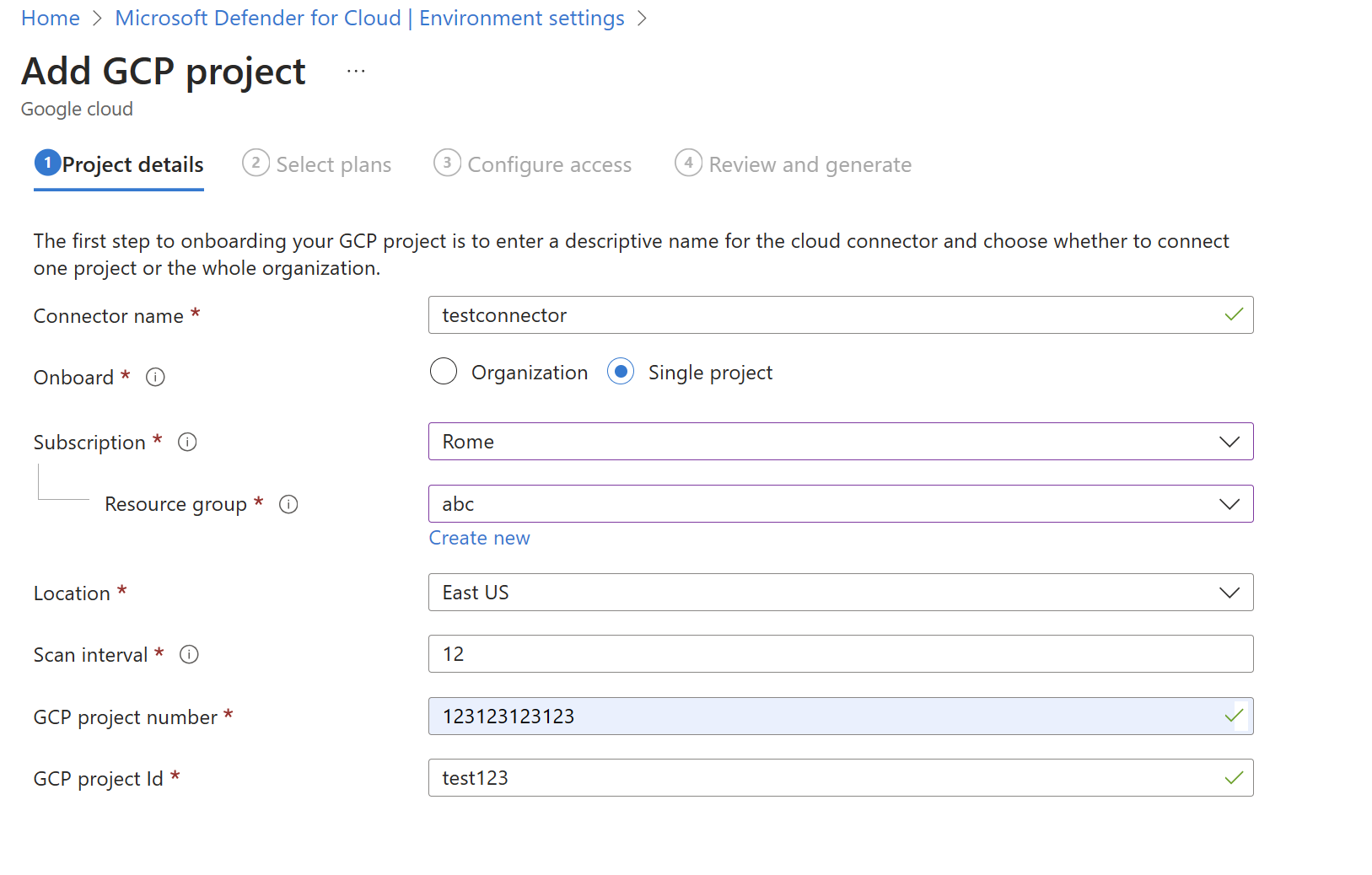

若要協助保護您的 GKE 叢集,請使用下列步驟,在相關的 GCP 專案上啟用適用於容器的 Defender 方案。

確認您沒有任何防止 Azure Arc 安裝的 Azure 原則。

登入 Azure 入口網站 。

前往 [適用於雲端的 Microsoft Defender]

選取相關的 GCP 連接器。

選取 [下一步:選取方案 >]

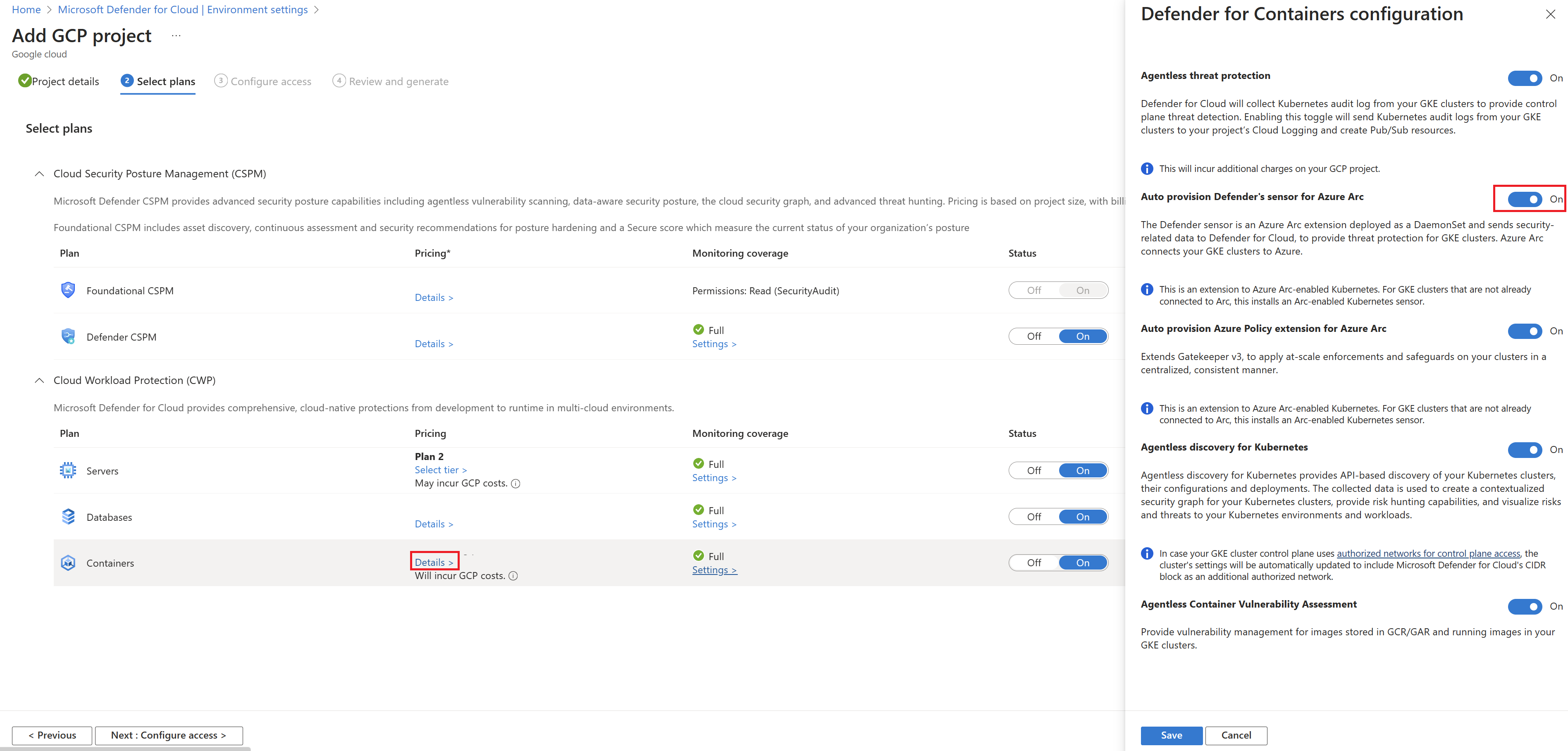

確定容器方案的切換為 [開啟 ]。

若要變更方案的選擇性組態,請選取 [設定]

Kubernetes 稽核記錄至適用於雲端的 Defender :預設為啟用。 此組態僅適用於 GCP 專案層級。 其會透過 GCP 雲端記錄 對適用於雲端的 Microsoft Defender 後端提供稽核記錄資料的無代理程式收集,以進行進一步的分析。 適用於容器的 Defender 需要控制平面稽核記錄,以提供執行階段威脅防護 。 若要將 Kubernetes 稽核記錄傳送至 Microsoft Defender,請將切換設定為 [開啟 ]。

如果您停用此設定, 也會停用威脅偵測(控制平面) 功能。 深入了解功能可用性 (部分機器翻譯)。

自動佈建適用於 Azure Arc 的 Defender 感應器 和自動佈建適用於 Azure Arc 的 Azure 原則延伸模組 :預設為啟用。 您可以透過三種方式在 GKE 叢集上安裝已啟用 Azure Arc 的 Kubernetes 及其延伸模組:

Kubernetes 功能的無代理程式探索提供 Kubernetes 叢集的 API 型探索。 若要啟用此功能,請將其切換為 [開啟 ]。

無代理程式容器弱點評估 功能會針對儲存在Google登錄 (Google Artifact Registry和Google Container Registry) 中的映像,以及在 GKE 叢集上執行映像提供 弱點管理。 若要啟用此功能,請將其切換為 [開啟 ]。

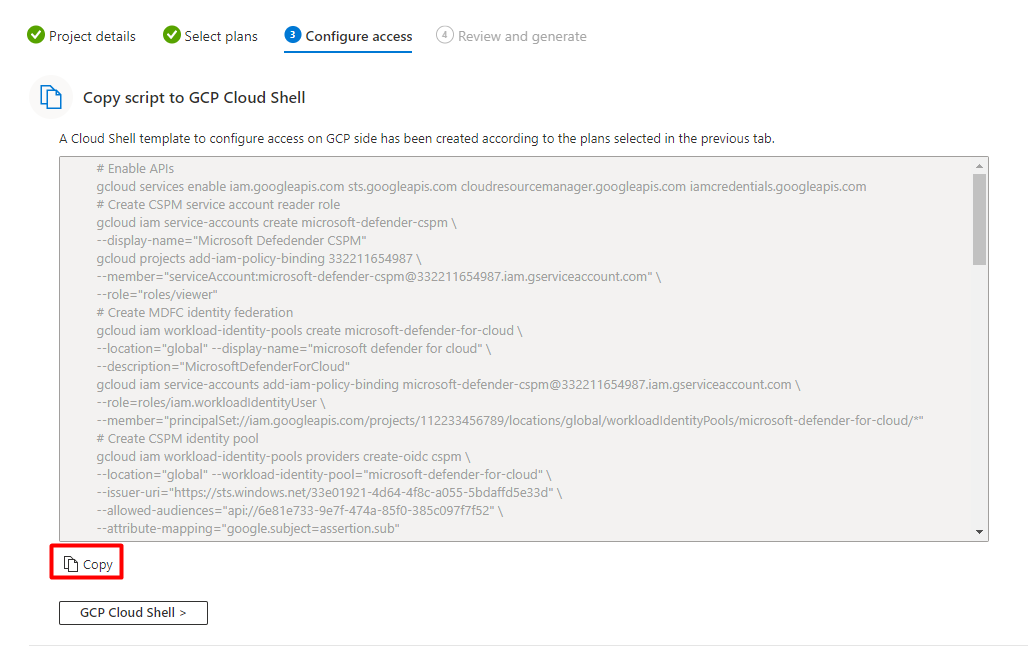

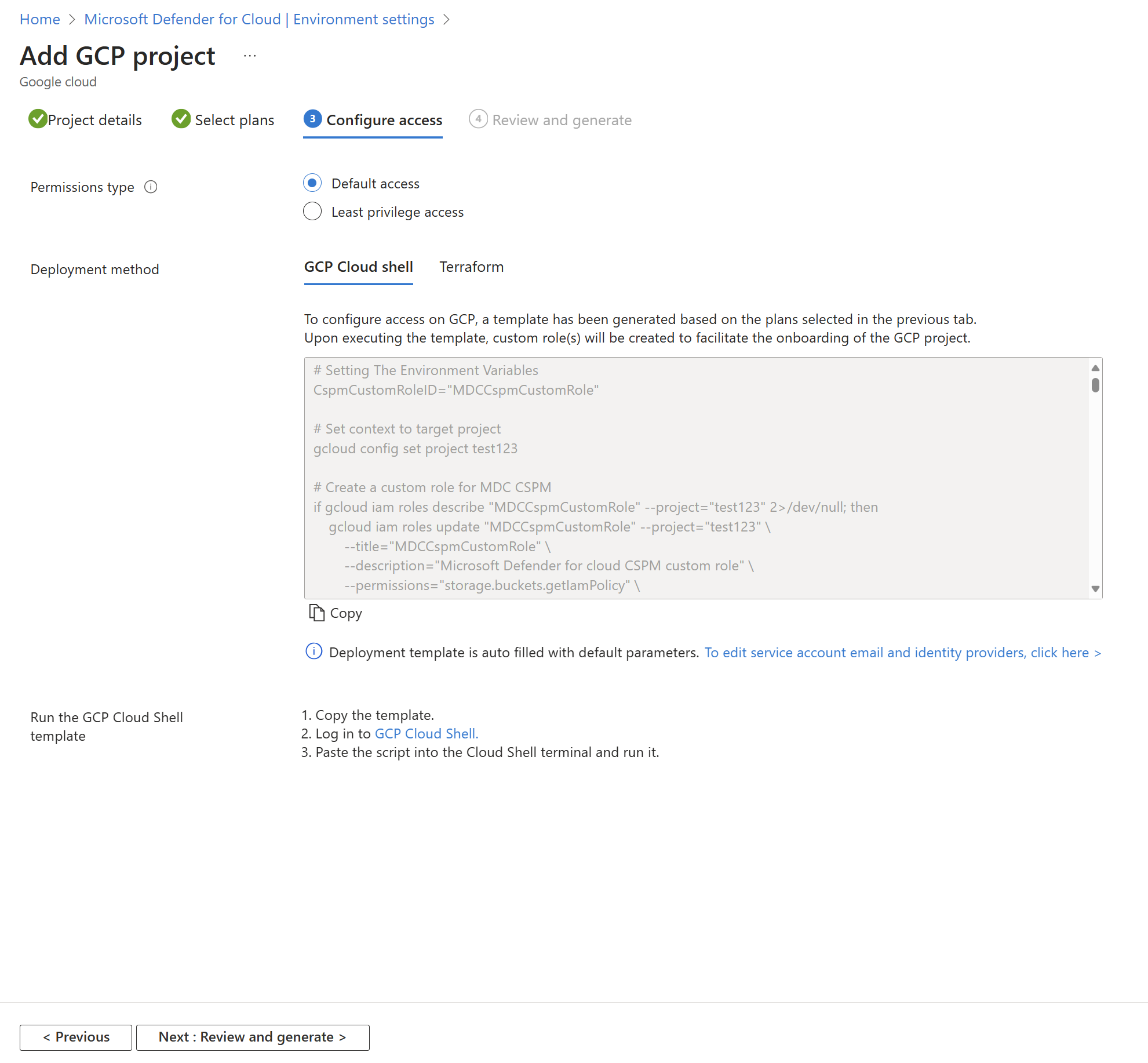

選取 [複製]

選取 [GCP Cloud Shell >]

將腳本貼入 Cloud Shell 終端機並加以執行。

腳本執行之後會更新連接器。 此程式最多可能需要 8 小時才能完成。

如果您在 GCP 連接器上線程式或之後,將任何預設的自動布建組態設定設為 Off ,則必須在每一個 GKE 叢集中手動安裝已啟用 Azure Arc 的 Kubernetes、Defender 感測器和適用於 Kubernetes 的 Azure 原則。 安裝它們有助於確保您從適用於容器的 Defender 中取得完整的安全性值。

您可以使用兩個專用 適用於雲端的 Defender 建議來安裝擴充功能(如有必要,請使用 Azure Arc):

GKE 叢集應安裝 Microsoft Defender 的 Azure Arc 延伸模組 GKE 叢集應該已安裝 Azure 原則延伸模組

當您安裝 Arc 延伸模組時,您必須確認提供的 GCP 專案與相關連接器中的專案相同。

要將解決方案部署至特定叢集:

登入 Azure 入口網站 。

移至 [適用於雲端的 Microsoft Defender>

在 [適用於雲端的 Defender 建議] 頁面上,依名稱搜尋其中一個建議。

選取狀況不良的 GKE 叢集。

您必須一次選取一個叢集。

請勿依其超連結名稱選取叢集。 選取相關數據列中的任何其他位置。

選取狀況不良資源的名稱。

選取 [修正]

適用於雲端的 Defender 會以您所選語言產生指令碼:

針對 Linux,選取 [Bash]

針對 Windows,選取 [PowerShell]

選取 [下載補救邏輯]

在叢集上執行產生的指令碼。

針對其他建議重複步驟 3 到 8。

登入 Azure 入口網站 。

移至 [適用於雲端的 Microsoft Defender>

選取

在 [ 篩選] 下拉功能表上,選取 [資源類型 ]。

在 [ 值] 下拉功能表中,選取 [GCP GKE 叢集 ]。

選取 [確定]

若要在 GCP 叢集上部署 Defender 感測器:

移至 [適用於雲端的 Microsoft Defender> >][新增環境 >Google Cloud Platform]。

填寫帳戶詳細資料。

移至 [選取方案],開啟 [容器 ] 方案,並確定 [自動布建適用於 Azure Arc 的 Defender 感測器] 設定為 [開啟 ]。

移至 [設定存取權]

gcloud成功執行腳本之後,請選取 [建立 ]。

您可以將特定 GCP 叢集排除在自動布建之外。 如果是感應器部署,請在值為 true 的資源上套用 ms_defender_container_exclude_agents 標籤。 如果是無代理程式部署,請在值為 true 的資源上套用 ms_defender_container_exclude_agentless 標籤。

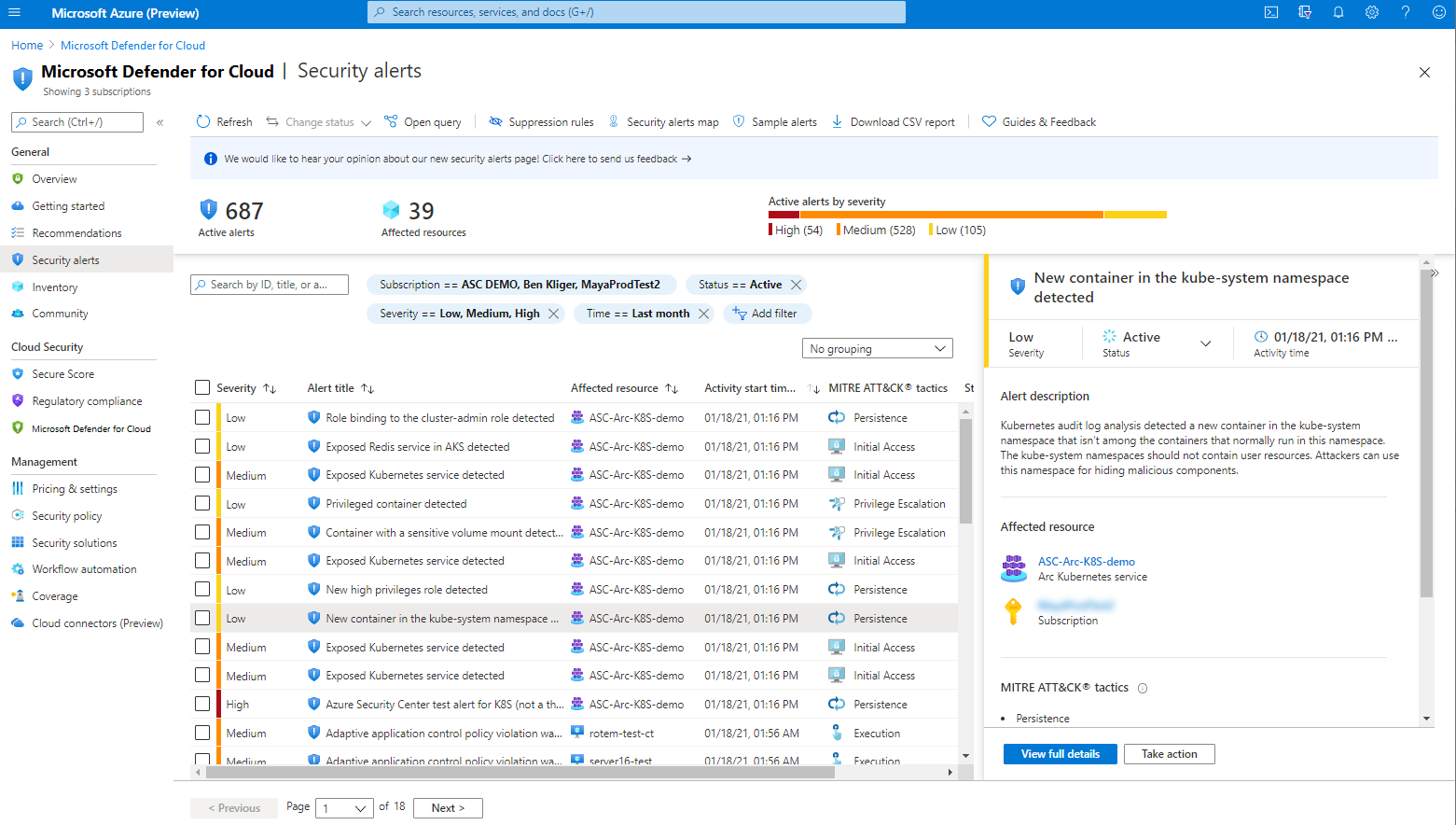

模擬適用於容器的 Microsoft Defender 安全性警示 所有適用於雲端的 Defender 安全性警示的參考資料表 中均有支援警示的完整清單。

模擬安全性警示:

從叢集執行下列命令:

kubectl get pods --namespace=asc-alerttest-662jfi039n

預期的回應為 No resource found。

在 30 分鐘內,適用於雲端的 Defender 偵測此活動並觸發安全性警示。

Azure Arc 不是模擬適用於容器的 Defender 無代理程式警示的必要條件。

在 Azure 入口網站 中,移至 [適用於雲端的 Microsoft Defender> ],並尋找相關資源的警示。

若要移除此 (或任何) 適用於雲端的 Defender 延伸模組,則無法關閉自動布建:

啟用自動布建可能會影響 現有 和 未來的 計算機。

停用擴充功能的自動布建只會 影響未來的 計算機。 當您停用自動布建時,不會卸載任何專案。

若要完全停用適用於容器的Defender方案,請移至 [環境設定 ] 並關閉 [適用於容器 的Defender] Microsoft。

不過,若要確保適用於容器的 Defender 元件從現在起不會自動布建到您的資源,請停用延伸模組的自動布建。

您可以使用 Azure 入口網站、Azure CLI 或 REST API,從目前執行的機器中移除擴充功能,如下列索引標籤所述。

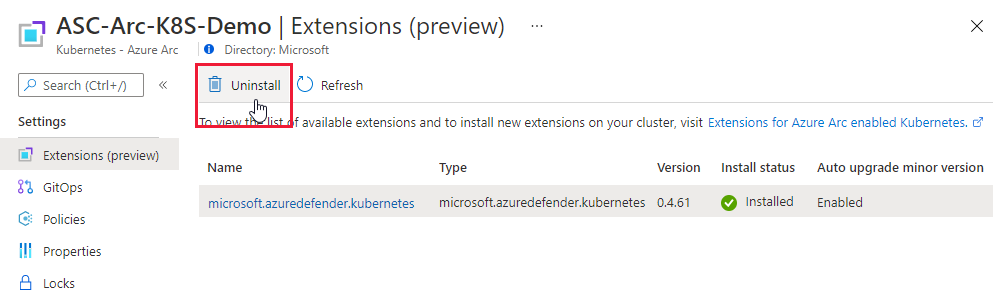

在 Azure 入口網站 中,開啟 Azure Arc。

在基礎結構清單中,選取 [Kubernetes 叢集 ],然後選取特定的叢集。

開啟 [ 延伸模組 ] 頁面,其中列出叢集上的延伸模組。

選取延伸模組,然後選取 [ 卸載 ]。

使用 Azure CLI 移除 Defender 感測器

使用下列命令移除適用於 Kubernetes Microsoft Defender 的 Azure Arc 擴充功能:

az login

az account set --subscription <subscription-id>

az k8s-extension delete --cluster-type connectedClusters --cluster-name <your-connected-cluster-name> --resource-group <your-rg> --name microsoft.azuredefender.kubernetes --yes

移除延伸模組可能需要幾分鐘的時間。 建議您先等候,再嘗試確認它是否成功。

若要確認您已成功移除延伸模組,請執行下列命令:

az k8s-extension show --cluster-type connectedClusters --cluster-name <your-connected-cluster-name> --resource-group <your-rg> --name microsoft.azuredefender.kubernetes

驗證叢集上的命名空間下 mdc 沒有Pod。 使用指向叢集的檔案執行 kubeconfig 下列命令:

kubectl get pods -n mdc

刪除 Pod 可能需要幾分鐘的時間。

使用 REST API 移除 Defender 感測器 若要使用 REST API 移除擴充功能,請執行下列 DELETE 命令:

DELETE https://management.azure.com/subscriptions/{{Subscription ID}}/resourcegroups/{{Resource Group}}/providers/Microsoft.Kubernetes/connectedClusters/{{Cluster Name}}/providers/Microsoft.KubernetesConfiguration/extensions/microsoft.azuredefender.kubernetes?api-version=2020-07-01-preview

此指令包含下列參數:

展開資料表

名稱

位於

必要

類型

描述

Subscription ID路徑

True

String

已啟用 Azure Arc 的 Kubernetes 叢集訂用帳戶識別碼

Resource Group路徑

True

String

已啟用 Azure Arc 的 Kubernetes 叢集資源群組

Cluster Name路徑

True

String

已啟用 Azure Arc 的 Kubernetes 叢集名稱

針對 驗證 ,您的標頭必須具有持有人令牌(如同其他 Azure API 一樣)。 若要取得持有人權杖,請執行下列命令:

az account get-access-token --subscription <your-subscription-id>

要求可能需要幾分鐘的時間才能完成。

設定 AKS 的預設 Log Analytics 工作區 Defender 感測器會使用Log Analytics工作區作為資料管線,將數據從叢集傳送至 適用於雲端的 Defender。 工作區不會保留任何數據。 因此,在此使用案例中,使用者不會計費。

Defender 感應器使用預設的 Log Analytics 工作區。 如果您沒有預設的Log Analytics工作區,適用於雲端的 Defender 當您安裝Defender感測器時,會建立新的資源群組和預設工作區。 預設工作區是以您的 區域 為基礎。

預設 Log Analytics 工作區和資源群組的命名慣例如下:

工作區 :DefaultWorkspace-[subscription-ID]-[geo]資源群組 :D efaultResourceGroup-[geo]

當您啟用自動布建時,會自動指派預設工作區。 您可以透過 Azure 原則指派自訂工作區。

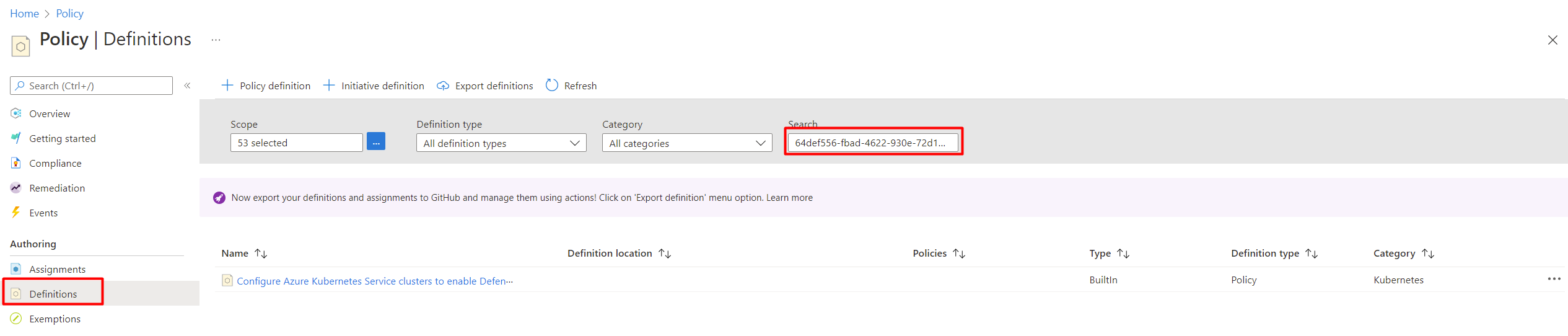

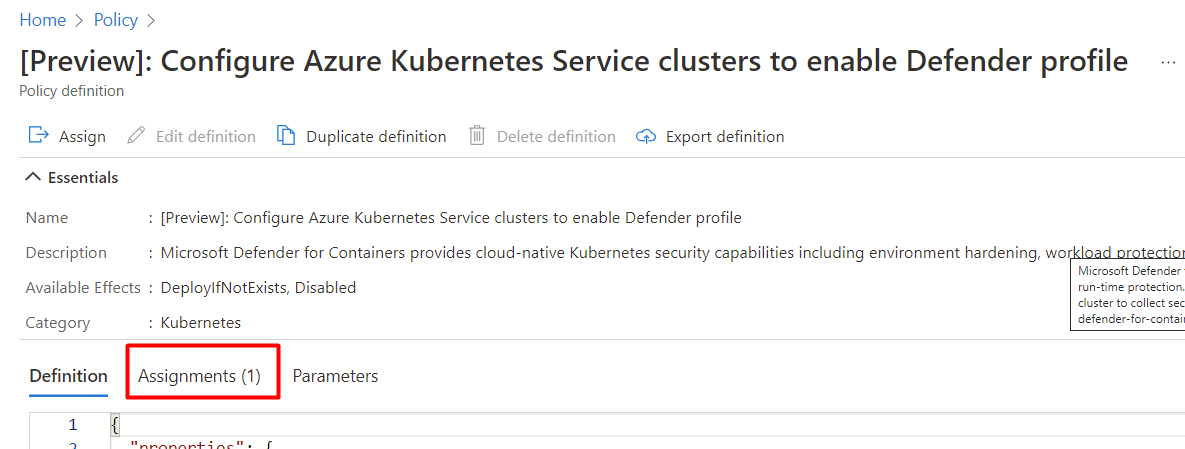

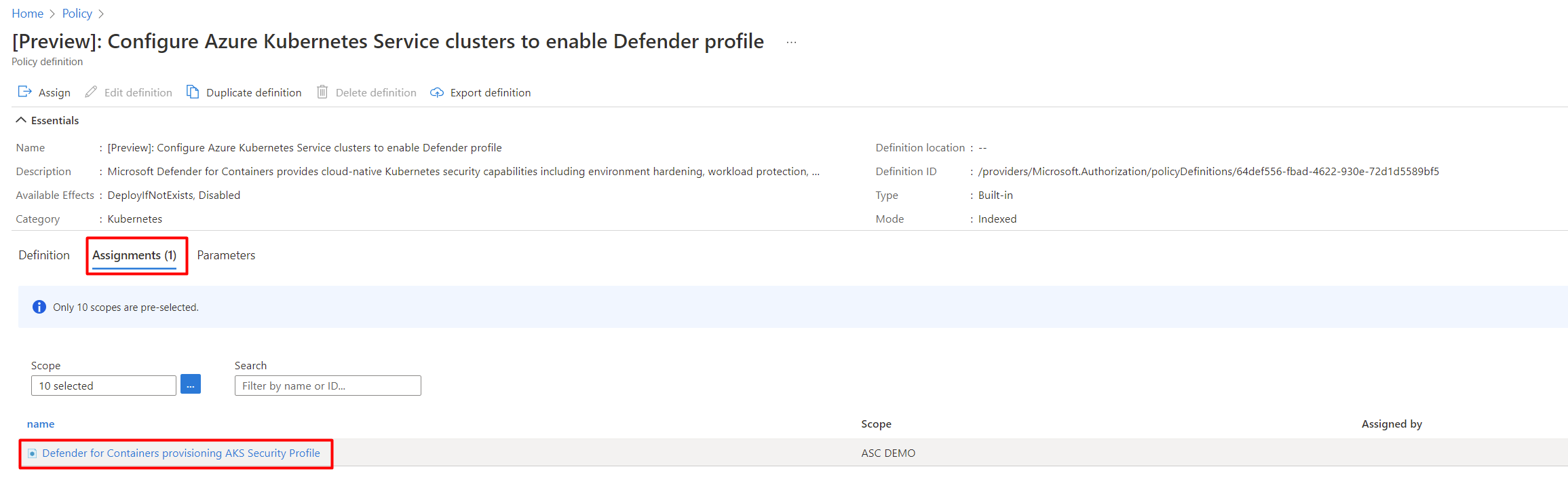

若要檢查您是否已指派工作區:

登入 Azure 入口網站 。

搜尋並選取 [原則]

選取 [定義]

搜尋原則識別碼 64def556-fbad-4622-930e-72d1d5589bf5。

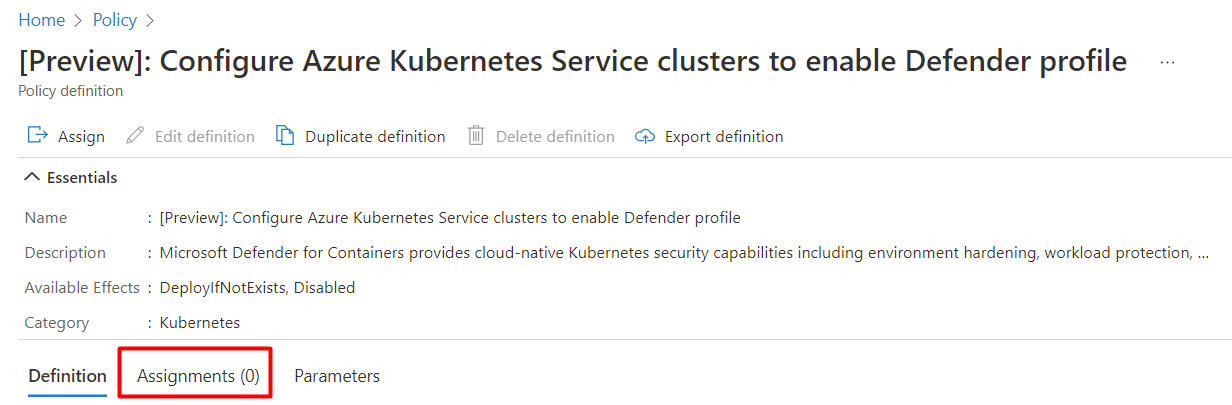

選取 [設定 Azure Kubernetes Service 叢集以啟用 Defender 設定檔]

選取 [指派]

使用本文中的下一節,如下所示:

如果原則尚未指派給相關範圍,請遵循 使用自定義工作區 步驟建立新的指派。

如果已指派原則,而且您想要將其變更為使用自定義工作區,請遵循 使用自定義工作區 步驟更新指派。

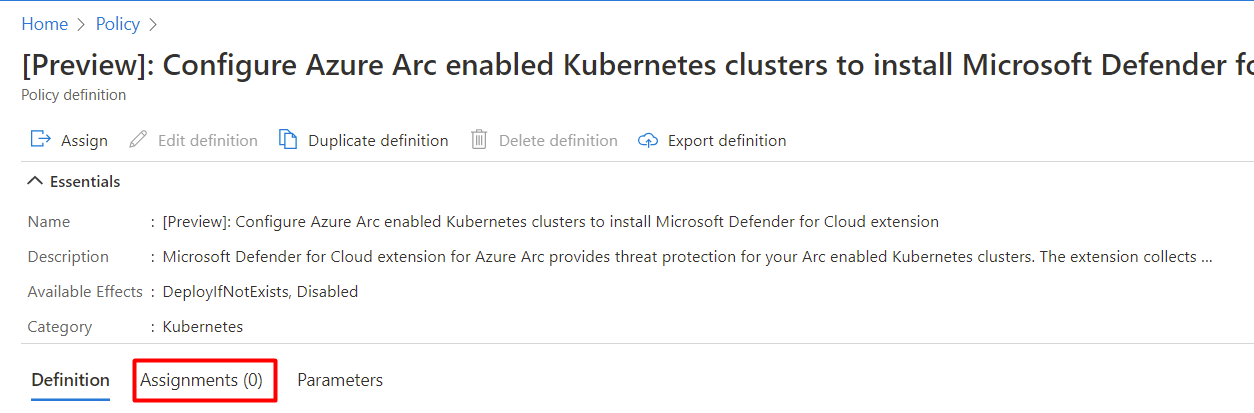

如果尚未指派原則,[ 指派] 索引標籤 會顯示數位 0 。

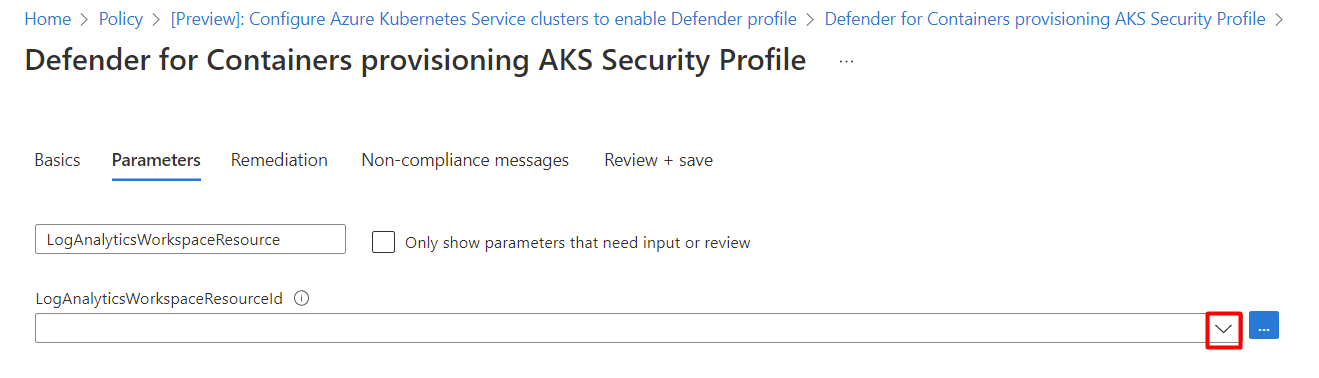

若要指派自定義工作區:

選取 [指派]

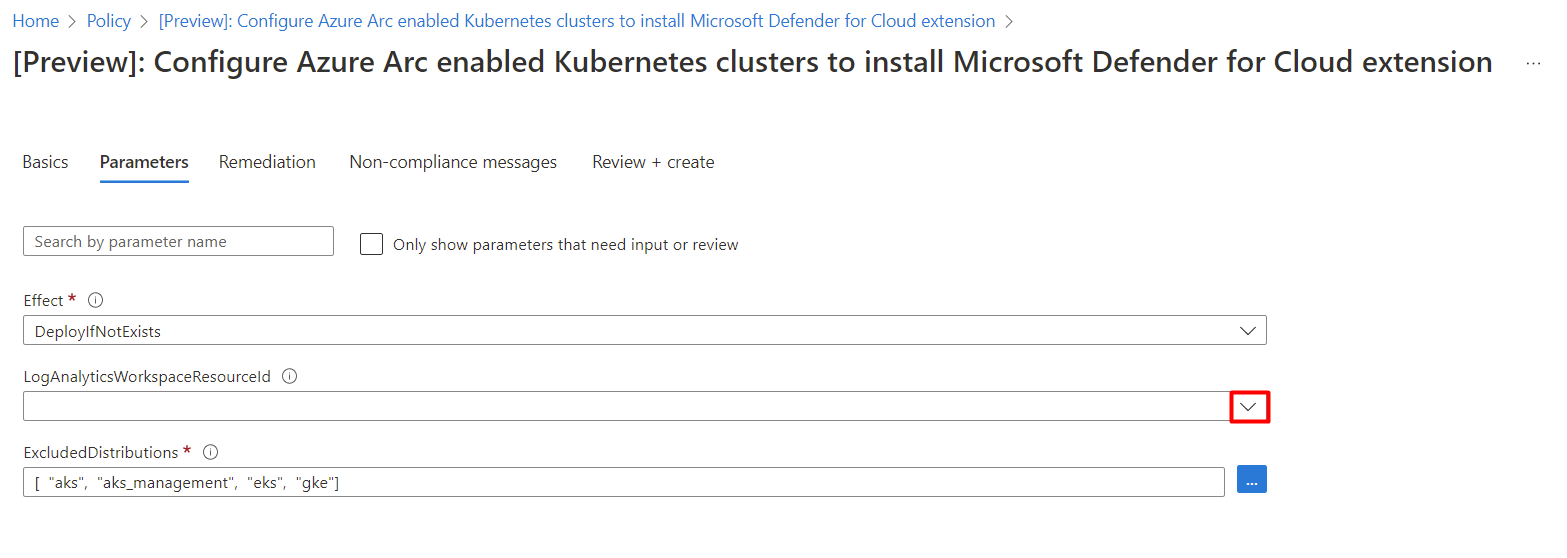

在 [ 參數] 索引標籤上,清除 [ 僅顯示需要輸入或檢閱的參數] 選項。

從下拉功能表中選取 LogAnalyticsWorkspaceResourceId 值。

選取 [檢閱 + 建立 ]。

選取 建立 。

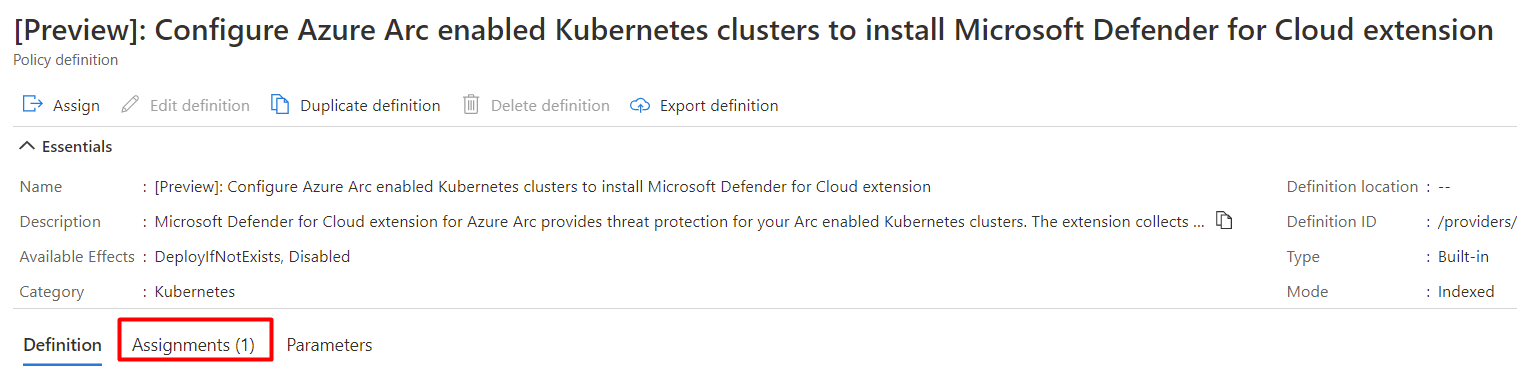

如果原則指派給工作區,[ 指派] 索引標籤 會顯示數位 1 。

如果您有一個以上的訂用帳戶,數位可能會更高。

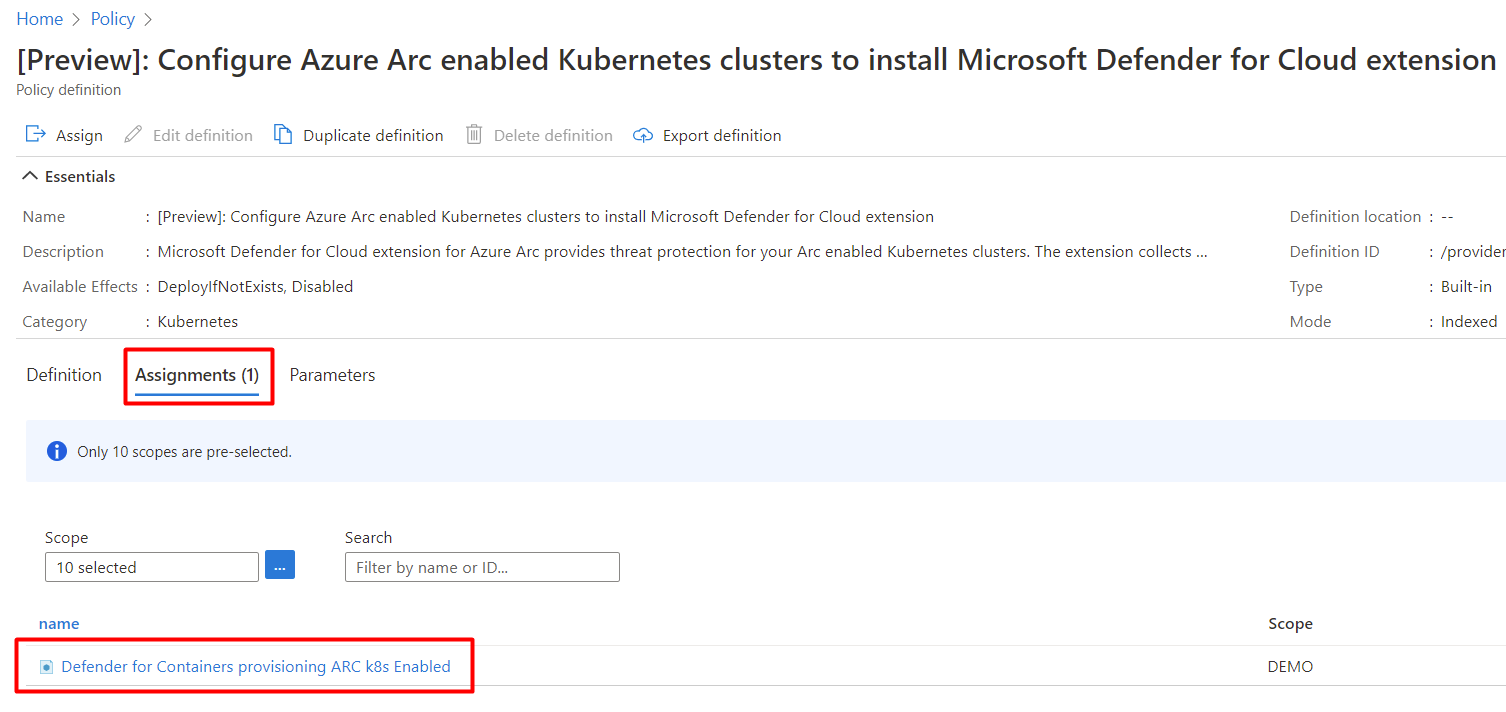

若要指派自定義工作區:

請選取相關指派。

選取 [編輯指派]

在 [ 參數] 索引標籤上,清除 [ 僅顯示需要輸入或檢閱的參數] 選項。

從下拉功能表中選取 LogAnalyticsWorkspaceResourceId 值。

選取 [檢閱 + 儲存]

選取儲存 。

Azure Arc 的預設 Log Analytics 工作區 Defender 感測器會使用Log Analytics工作區作為資料管線,將數據從叢集傳送至 適用於雲端的 Defender。 工作區不會保留任何數據。 因此,在此使用案例中,使用者不會計費。

Defender 感應器使用預設的 Log Analytics 工作區。 如果您沒有預設的Log Analytics工作區,適用於雲端的 Defender 當您安裝Defender感測器時,會建立新的資源群組和預設工作區。 預設工作區是以您的 區域 為基礎。

預設 Log Analytics 工作區和資源群組的命名慣例如下:

工作區 :DefaultWorkspace-[subscription-ID]-[geo]資源群組 :D efaultResourceGroup-[geo]

當您啟用自動布建時,會自動指派預設工作區。 您可以透過 Azure 原則指派自訂工作區。

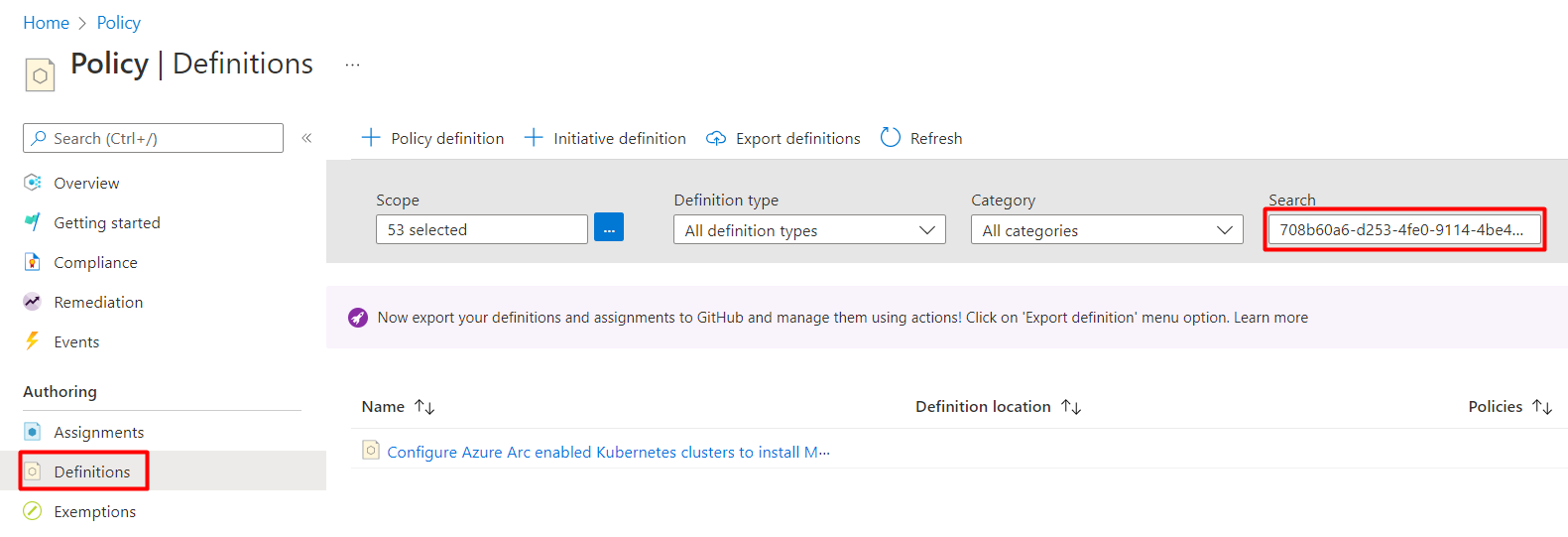

若要檢查您是否已指派工作區:

登入 Azure 入口網站 。

搜尋並選取 [原則]

選取 [定義]

搜尋原則識別碼 708b60a6-d253-4fe0-9114-4be4c00f012c。

選取 [設定已啟用 Azure Arc 的 Kubernetes 叢集] 以安裝 適用於雲端的 Microsoft Defender 擴充功能 。

選取 [指派]

使用本文中的下一節,如下所示:

如果原則尚未指派給相關範圍,請遵循 使用自定義工作區 步驟建立新的指派。

如果已指派原則,而且您想要將其變更為使用自定義工作區,請遵循 使用自定義工作區 步驟更新指派。

如果尚未指派原則,[ 指派] 索引標籤 會顯示數位 0 。

若要指派自定義工作區:

選取 [指派]

在 [ 參數] 索引標籤上,清除 [ 僅顯示需要輸入或檢閱的參數] 選項。

從下拉功能表中選取 LogAnalyticsWorkspaceResourceId 值。

選取 [檢閱 + 建立 ]。

選取 建立 。

如果原則指派給工作區,[ 指派] 索引標籤 會顯示數位 1 。

如果您有一個以上的訂用帳戶,數位可能會更高。 如果您有數位 1 或更新版本,但指派不在相關範圍上,請遵循 使用自定義工作區 步驟建立新的指派。

若要指派自定義工作區:

請選取相關指派。

選取 [編輯指派]

在 [ 參數] 索引標籤上,清除 [ 僅顯示需要輸入或檢閱的參數] 選項。

從下拉功能表中選取 LogAnalyticsWorkspaceResourceId 值。

選取 [檢閱 + 儲存]

選取 [儲存]。

若要移除此 (或任何) 適用於雲端的 Defender 延伸模組,它不足以關閉自動布建:

啟用自動布建可能會影響 現有 和 未來的 計算機。

停用擴充功能的自動布建只會 影響未來的 計算機。 當您停用自動布建時,不會卸載任何專案。

若要完全停用適用於容器的Defender方案,請移至 [環境設定 ] 並關閉 [適用於容器 的Defender] Microsoft。

不過,若要確保適用於容器的 Defender 元件從現在起不會自動布建到您的資源,請停用延伸模組的自動布建。

您可以使用 REST API、Azure CLI 或 Resource Manager 範本,從目前執行的機器中移除擴充功能,如下列索引標籤中所述。

使用 REST API 從 AKS 移除 Defender 感測器 若要使用 REST API 移除擴充功能,請執行下列 PUT 命令:

https://management.azure.com/subscriptions/{{SubscriptionId}}/resourcegroups/{{ResourceGroup}}/providers/Microsoft.ContainerService/managedClusters/{{ClusterName}}?api-version={{ApiVersion}}

此指令包含下列參數:

展開資料表

名稱

描述

必要

SubscriptionId叢集的訂用帳戶識別碼

Yes

ResourceGroup叢集的資源群組

Yes

ClusterName叢集的名稱

Yes

ApiVersionAPI 版本;必須是 2022-06-01 或更新版本

Yes

這是要求本文:

{

"location": "{{Location}}",

"properties": {

"securityProfile": {

"defender": {

"securityMonitoring": {

"enabled": false

}

}

}

}

}

要求本文具有下列參數:

展開資料表

名稱

描述

必要

location叢集的位置

Yes

properties.securityProfile.defender.securityMonitoring.enabled決定是否要在叢集上啟用或停用適用於容器的 Microsoft Defender

Yes

使用 Azure CLI 移除 Defender 感測器

執行下列命令:

az login

az account set --subscription <subscription-id>

az aks update --disable-defender --resource-group <your-resource-group> --name <your-cluster-name>

移除延伸模組可能需要幾分鐘的時間。

若要確認您已成功移除延伸模組,請執行下列命令:

kubectl get pods -n kube-system | grep microsoft-defender

拿掉擴充功能時, get pods 命令不會傳回任何 Pod。 刪除 Pod 可能需要幾分鐘的時間。

使用 Azure Resource Manager 從 AKS 移除 Defender 感應器 若要使用 Azure Resource Manager 來移除 Defender 感測器,您需要訂用帳戶上的 Log Analytics 工作區。 深入了解 Log Analytics 工作區 。

從 AKS 移除 Defender 感應器的相關範本和參數如下:

{

"type" : "Microsoft.ContainerService/managedClusters" ,

"apiVersion" : "2022-06-01" ,

"name" : "string" ,

"location" : "string" ,

"properties" : {

…

"securityProfile" : {

"defender" : {

"securityMonitoring" : {

"enabled" : false

}

}

}

}

}

既然您已啟用適用於容器的 Defender,您可以:

若要深入瞭解 適用於雲端的 Defender 和適用於容器的Defender,請參閱下列部落格:

![在 [適用於雲端的 Microsoft Defender 安全性警示] 頁面上使用篩選的選取項目螢幕快照,以檢視與 AWS EKS 叢集相關的警示。](media/defender-for-kubernetes-intro/view-alerts-for-aws-eks-clusters.png)

![顯示 [修正] 按鈕位置的螢幕快照。](media/defender-for-containers-enable-plan-gke/fix-button.png)

按鈕。

按鈕。

![顯示如何尋找 [原則] 頁面的螢幕快照。](media/defender-for-containers/find-policy.png)

![顯示 [指派] 索引標籤的螢幕快照。](media/defender-for-containers/assignments-tab-aks.png)

![顯示 Azure Arc [指派] 索引標籤的螢幕快照。](media/defender-for-containers/assignments-tab-arc.png)