適用於機器上 SQL 伺服器的 Microsoft Defender 可擴充 Azure 原生 SQL Server 的保護,以完整支援混合式環境,並保護裝載於 Azure、其他雲端環境,甚至是內部部署機器的 SQL 伺服器 (所有支援的版本):

- 虛擬機器上的 SQL Server

- 內部部署 SQL Server:

整合式弱點評量掃描器會探索、追蹤和協助您補救潛在的資料庫弱點。 評量掃描結果可讓您概略了解 SQL 機器的安全性狀態,並提供任何安全性結果的詳細資料。

注意

- 掃描是輕量型、安全的、每個資料庫都只需要幾秒的執行時間,並且完全唯讀。 它不會對您的資料庫進行任何變更。

- 為了讓某些弱點評量規則正確地執行,需要下列預存程序的執行權限:xp_instance_regread、sysmail_help_profile_sp。

探索弱點評量報表

弱點評量服務會每隔 12 個小時掃描您的資料庫。

弱點評量儀表板概述所有資料庫的評量結果、狀況良好和狀況不良資料庫的摘要,以及根據風險分佈的失敗檢查整體摘要。

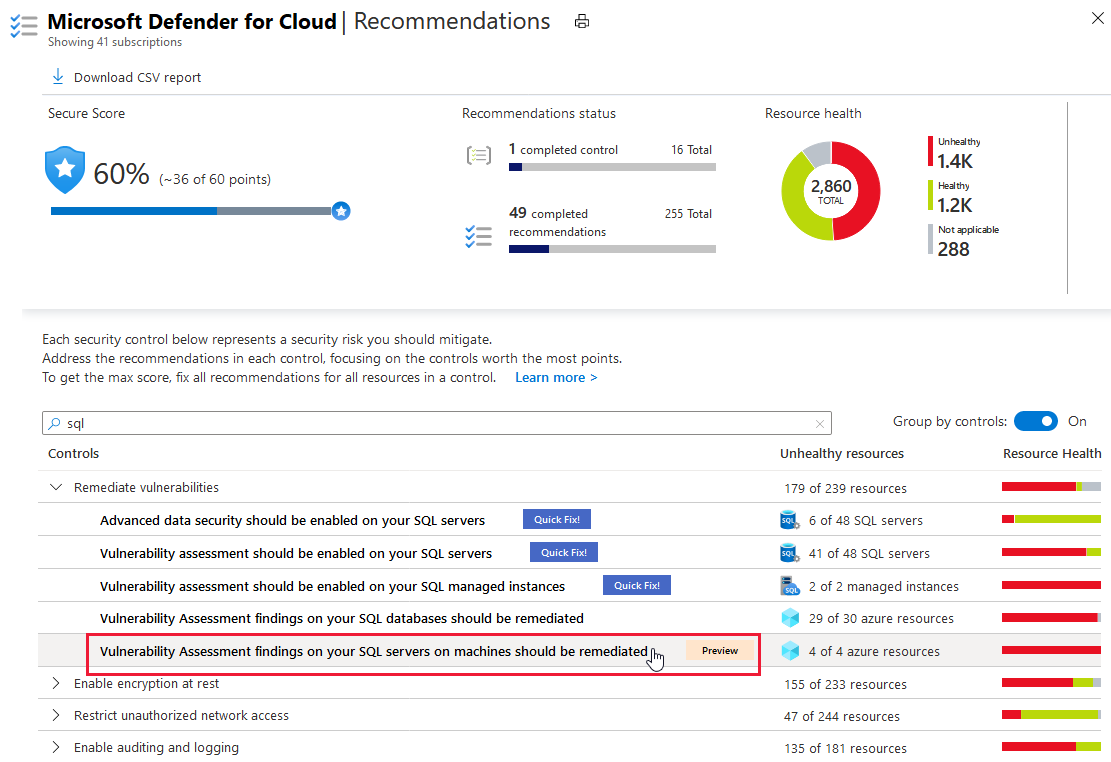

您可以直接從適用於雲端的 Defender 檢視弱點評量結果。

從適用於雲端的 Defender 資訊看板中,開啟 [建議] 頁面。

選取機器上的 SQL Server 應已解決發現的弱點建議。 如需詳細資訊,請參閱適用於雲端的 Defender 建議參考頁面。

此建議的詳細檢視隨即出現。

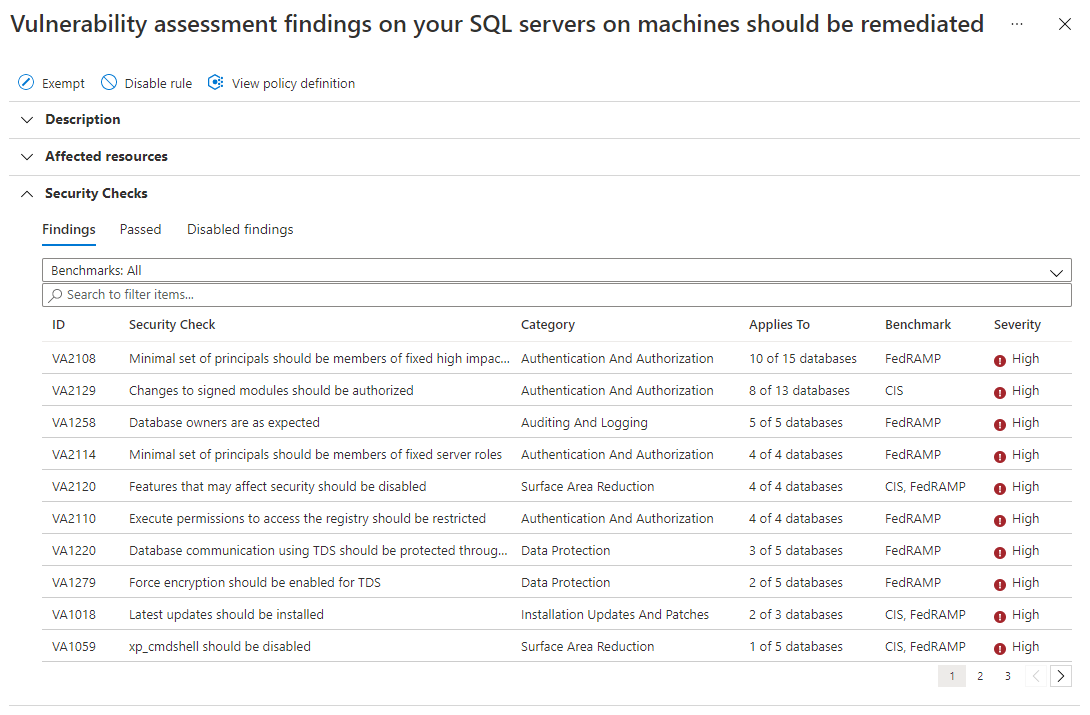

如需更多詳細資料,請向下鑽研:

如需已掃描資源 (資料庫) 的概觀,以及已測試的安全性檢查清單,請開啟 [受影響的資源],然後選取感興趣的伺服器。

如需依特定 SQL 資料庫所分組弱點的概觀,請選取感興趣的資料庫。

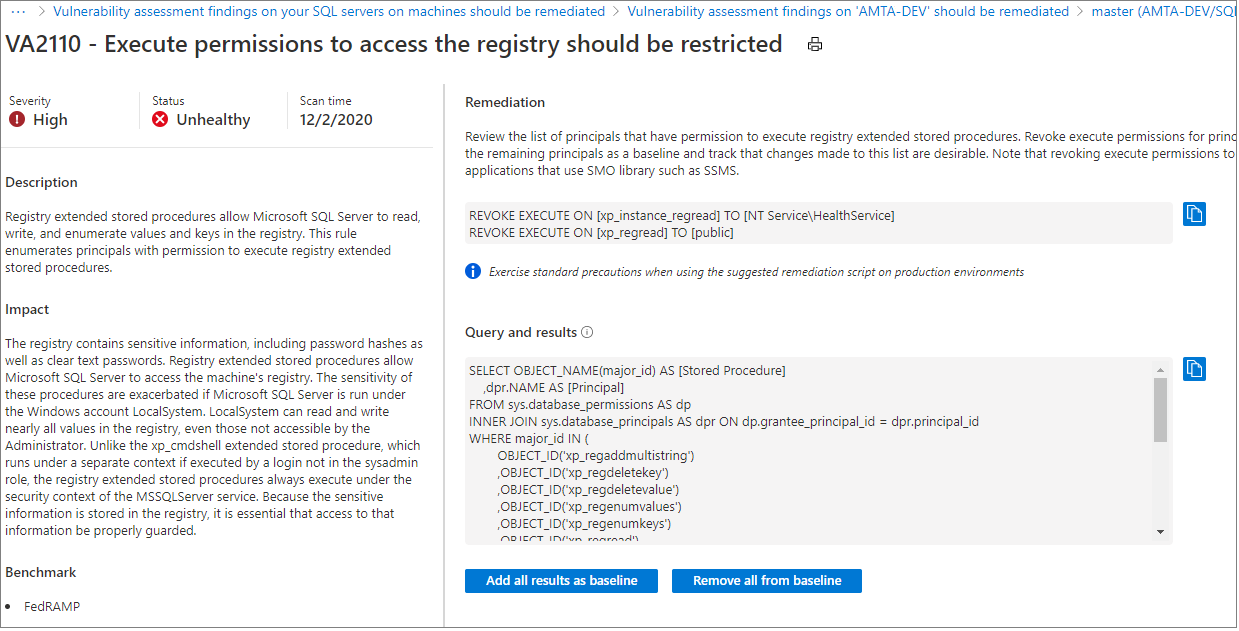

在每個檢視中,安全性檢查會依 [嚴重性] 進行排序。 選取特定的安全性檢查以查看詳細資料窗格,其中包含 [描述]、如何進行 [補救],以及其他相關資訊,例如 [影響] 或 [基準]。

設定基準

當您檢閱評量結果時,可以將結果標示為環境中可接受的基準。 基準本質上就是自訂報告結果的方式。 在後續的掃描中,會將符合基準的結果視為通過。 建立基準安全性狀態之後,弱點評量掃描器只會報告與該基準的偏差。 如此一來,您便可專注於相關問題。

匯出結果

使用適用於雲端的 Microsoft Defender 的持續匯出功能,將弱點評量結果匯出至 Azure 事件中樞或 Log Analytics 工作區。

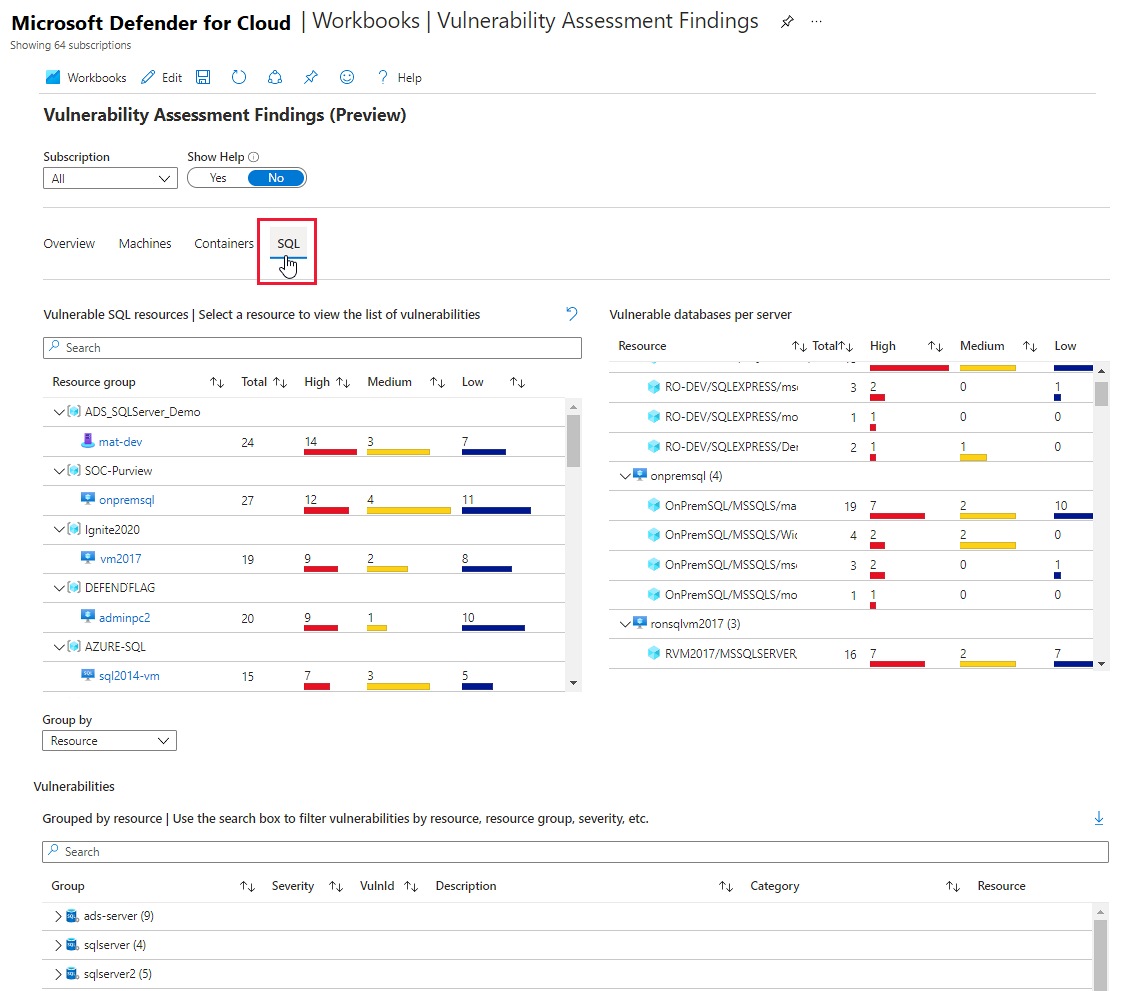

在圖形化互動式報表中檢視弱點

適用於雲端的 Defender 整合式 Azure 監視器活頁簿資源庫包括透過弱點掃描器針對機器、容器登錄中容器和 SQL 伺服器所找到的所有結果的互動式報表。

所有這些掃描器的結果都會以個別的建議回報:

「弱點評量結果」報表會收集所有這些結果,並依嚴重性、資源類型和類別進行組織。 您可以在可從適用於雲端的 Defender 資訊看板取得的活頁簿資源庫中找到報表。

停用特定發現結果

如果您的組織需要忽略某個結果,而不是將其修復,您可以選擇性地停用該結果。 停用的結果不會影響您的安全分數或產生不想要的雜訊。

當某個結果符合停用規則中定義的準則時,其就不會出現在結果清單中。 一般案例包括:

- 停用低於中等嚴重性的結果

- 停用無法修補的結果

- 停用與定義範圍不相關的基準結果

重要

若要停用特定的結果,您需要可在 Azure 原則中編輯原則的權限。 若要深入了解,請參閱 Azure 原則中的 Azure RBAC 權限。

若要建立規則:

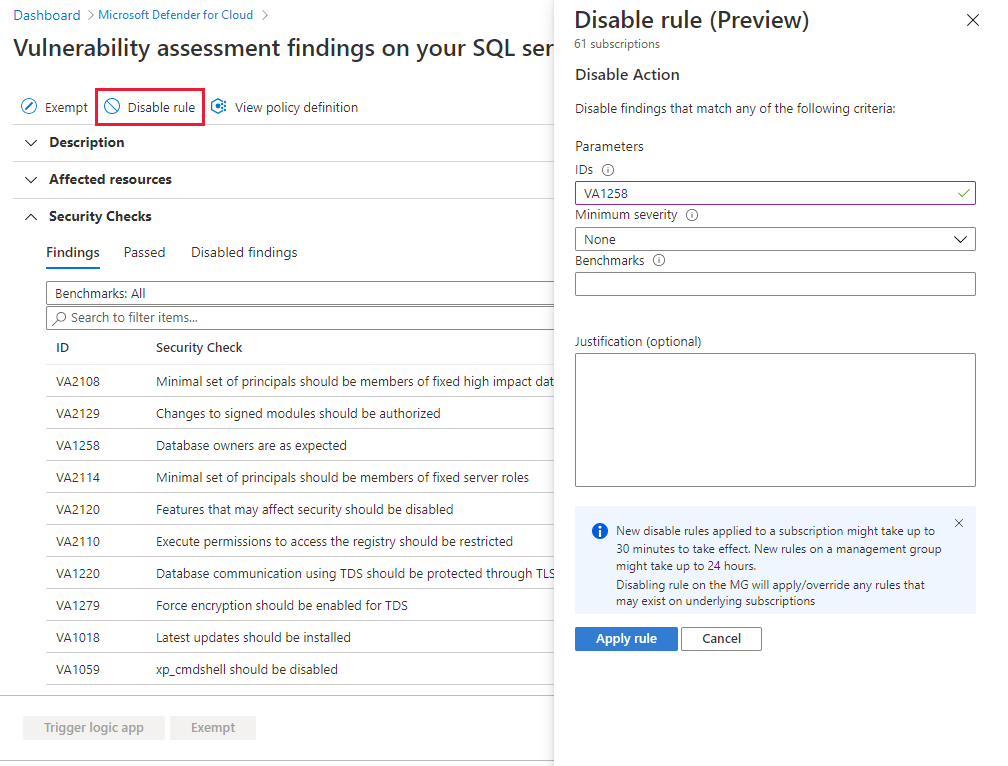

從機器上的 SQL Server 應已解決發現的弱點的建議詳細資料頁面中,選取 [停用規則]。

選取相關範圍。

定義準則。 您也可以使用下列準則:

- 結果識別碼

- 嚴重性

- 效能評定

選取 [套用規則]。 變更可能需要 24 小時才會生效。

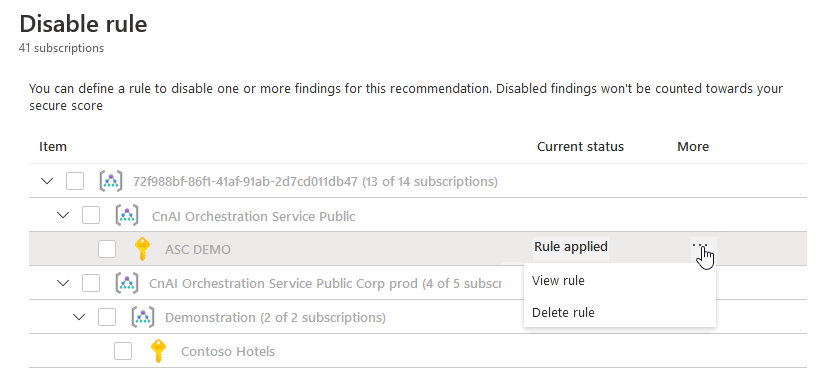

若要檢視、覆寫或刪除規則:

選取 [停用規則]。

從範圍清單中,具有作用中規則的訂用帳戶會顯示為已套用規則。

若要檢視或刪除規則,請選取省略符號功能表 ("...")。

以程式設計方式管理弱點評定

使用 Azure PowerShell

您可以使用 Azure PowerShell Cmdlet,以程式設計方式管理您的弱點評定。 支援的 Cmdlet 如下:

| 將 Cmdlet 名稱作為連結 | 描述 |

|---|---|

| Add-AzSecuritySqlVulnerabilityAssessmentBaseline | 新增 SQL 弱點評量基準。 |

| Get-AzSecuritySqlVulnerabilityAssessmentBaseline | 取得 SQL 弱點評量基準。 |

| Get-AzSecuritySqlVulnerabilityAssessmentScanResult | 取得 SQL 弱點評量掃描結果。 |

| Get-AzSecuritySqlVulnerabilityAssessmentScanRecord | 取得 SQL 弱點評量掃描記錄。 |

| Remove-AzSecuritySqlVulnerabilityAssessmentBaseline | 移除 SQL 弱點評量基準。 |

| Set-AzSecuritySqlVulnerabilityAssessmentBaseline | 在特定資料庫上設定新的 SQL 弱點評量基準,如果有任何舊的基準,則予以捨棄。 |

資料存留處

在 SQL 弱點評定中適用於雲端的 Defender 建議下,SQL 弱點評定會使用公開可用的查詢,來查詢 SQL 伺服器並儲存查詢結果。 SQL 弱點評量資料會儲存至機器所連線的 Log Analytics 工作區位置。 例如,如果使用者將 SQL 虛擬機器連線至西歐的 Log Analytics 工作區,則結果將會儲存至西歐。 只有在 Log Analytics 工作區上啟用 SQL 弱點評量解決方案時,才會收集此資料。

也會收集已連線機器的相關中繼資料資訊。 具體而言:

- 作業系統名稱、類型和版本

- 電腦完整網域名稱 (FQDN)

- Connected Machine 代理程式版本

- UUID (BIOS 識別碼)

- SQL Server 名稱和基礎資料庫名稱

您可以選擇 Log Analytics 工作區位置,以指定將儲存 SQL 弱點評量資料的區域。 Microsoft 可能會將資料複寫至其他區域以提供資料復原能力,但 Microsoft 不會將資料複寫到地理位置外。

注意

變更機器上適用於 SQL 的 Defender 計劃的 Log Analytics 工作區,將會重設掃描結果和基準設定。 如果您在 90 天內還原為原始 Log Analytics 工作區,則掃描結果和基準設定再次可供使用。