偵測敏感性資料的威脅

敏感性資料威脅偵測可讓您考慮可能面臨風險的資料敏感度,以有效率地排定安全性警示的優先順序並進行檢查,進而改善偵測並防止資料外洩。 藉由快速識別和解決最重要的風險,這項功能可協助安全性小組降低資料外洩的可能性,並藉由偵測包含敏感性資料之資源的外洩事件和可疑活動,來增強敏感性資料的保護。

這是新的適用於儲存體的 Defender 方案中的可設定功能。 您可以選擇啟用或停用它,而不需要額外費用。

深入了解 敏感性資料掃描的範圍和限制。

必要條件

敏感性資料威脅偵測適用於 Blob 儲存體帳戶,包括:

- 標準一般用途 v1

- 標準一般用途 v2

- Azure Data Lake Storage Gen2

- 進階區塊 Blob

深入了解 適用於儲存體的 Defender 功能的可用性。

若要在訂用帳戶和儲存體帳戶層級啟用敏感性資料威脅偵測,您必須擁有 訂用帳戶擁有者 或 儲存體帳戶擁有者 角色的相關資料相關權限。

深入了解 敏感性資料威脅偵測所需的角色和權限。

敏感性資料探索如何運作?

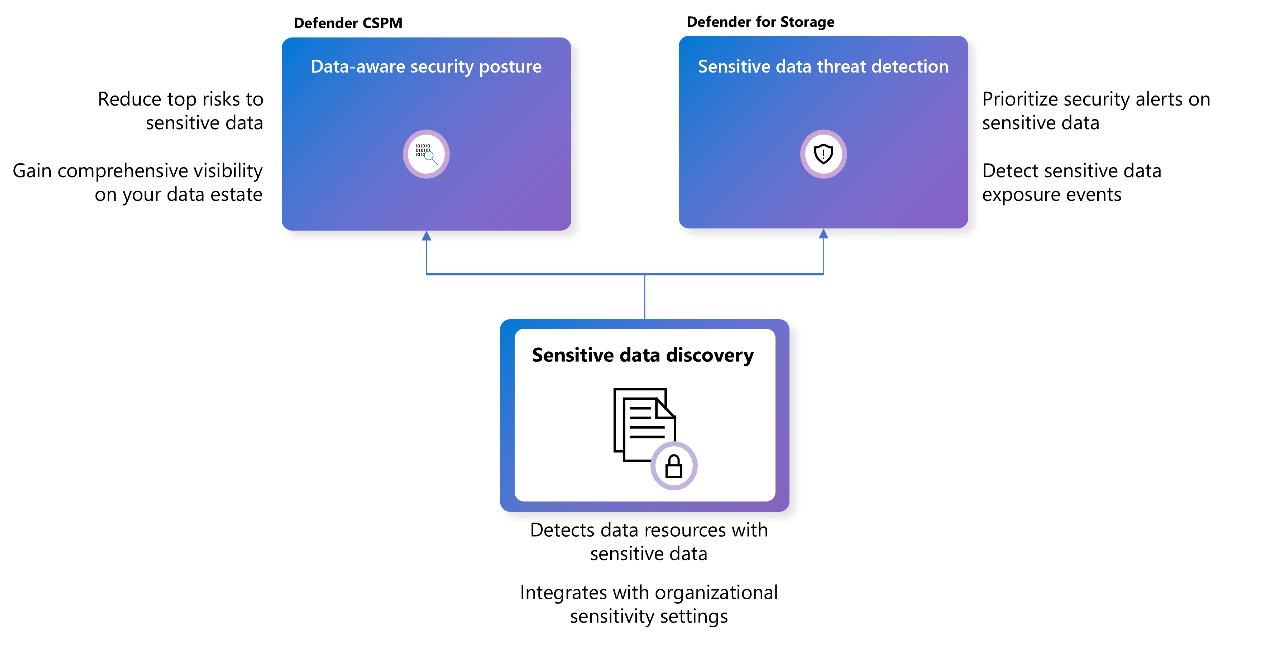

敏感性資料威脅偵測是由敏感性資料探索引擎所提供,這是使用智慧取樣方法來尋找具有敏感性資料的資源的無代理程式引擎。

此服務會與 Microsoft Purview 的敏感性資訊類型 (SIT) 和分類標籤整合,讓您順暢地繼承組織的敏感度設定。 這可確保敏感性資料的偵測和保護符合您建立的原則和程序。

啟用之後,引擎會跨所有支援的儲存體帳戶起始自動掃描流程。 結果通常會在 24 小時內產生。 此外,受保護訂用帳戶下新建立的儲存體帳戶將在建立後六小時內進行掃描。。 定期掃描會排程在啟用日期之後每週進行。 這是 Defender CSPM 用來探索敏感性資料的相同引擎。

開啟敏感性資料威脅偵測

當您啟用適用於儲存體的 Defender 時,預設會啟用敏感性資料威脅偵測。 您可以在 Azure 入口網站或其他大規模方法中 加以啟用或停用。 此功能包含在適用於儲存體的 Defender 價格中。

在安全性警示中使用敏感度內容

敏感性資料威脅偵測功能可協助安全性小組識別並排定資料安全性事件的優先順序,以加快回應時間。 適用於儲存體的 Defender 警示包括敏感度掃描的結果,以及已針對包含敏感性資料的資源執行的作業指示。

在警示的擴充屬性中,您可以尋找 Blob 容器的敏感度掃描結果:

- 敏感度掃描時間 UTC - 上次執行掃描的時間

- 最高敏感度標籤 - 在 Blob 容器中找到最敏感的標籤

- 敏感性資訊類型 - 找到的資訊類型,以及它們是否以自訂規則為基礎

- 敏感性檔案類型 - 敏感性資料的檔案類型

與 Microsoft Purview 中的組織敏感度設定整合 (選擇性)

當您啟用敏感性資料威脅偵測時,敏感性資料類別會包含 Microsoft Purview 預設清單中的內建敏感性資訊類型 (SIT)。 這會影響您從適用於儲存體的 Defender 收到的警示: 使用這些 SIT 找到的儲存體或容器會標示為包含敏感性資料。

在 Microsoft Purview 預設清單中的這些內建敏感性資訊類型中,有敏感性資料探索所支援的子集。 您可以檢視此子集的 參考清單,這也表示預設會支援哪些資訊類型。 您可以修改這些預設。

若要自訂貴組織的資料敏感度探索,您可以 建立自訂敏感性資訊類型 (SIT),並使用單一步驟整合連線到您的組織設定。 在這裡深入了解。

您也可以在 Microsoft Purview 中為租用者建立和發佈敏感度標籤,範圍包含項目和結構描述化資料資產和自動套用標記規則 (建議)。 深入了解 Microsoft Purview 中的 敏感度標籤。

下一步

在本文中,您已了解適用於儲存體的 Microsoft Defender 之敏感性資料掃描。