啟用適用於儲存體的 Microsoft Defender (傳統版)

本文說明如何使用 PowerShell、REST API 等各種範本,在您的訂用帳戶上啟用及設定適用於儲存體的 Microsoft Defender (傳統版)。

您也可以升級至全新適用於儲存體的 Microsoft Defender 方案,並使用進階安全性功能,包括惡意程式碼掃描和敏感性資料威脅偵測。 受益於更可預測且更細微的定價結構,該方案會針對每個儲存體帳戶收費,並且產生大量交易的額外成本。 這個新定價方案也包含所有新的安全性功能和偵測。

注意

如果您正在使用適用於儲存體的 Defender (傳統版) 搭配每筆交易或個別儲存體帳戶定價,您就必須移轉至全新適用於儲存體的 Defender 方案,才能存取這些功能和定價。 深入了解移轉至全新適用於儲存體的 Defender 方案。

適用於儲存體的 Microsoft Defender 是 Azure 原生安全性智慧層級,可偵測欲存取或惡意探索儲存體帳戶的異常且可能有害的嘗試。 其會使用進階威脅偵測功能和 Microsoft 威脅情報資料來提供內容相關的安全性警示。 這些警示也包含步驟來減輕偵測到的威脅,並防止未來的攻擊。

適用於儲存體的 Microsoft Defender 會持續分析 Azure Blob 儲存體、Azure Data Lake Storage 和 Azure 檔案儲存體服務的交易。 偵測到潛在的惡意活動時,系統會產生安全性警示。 這些警示會顯示在適用於雲端的 Microsoft Defender 中,包括可疑活動的詳細資料、適當調查步驟、補救動作和安全性建議。

Azure Blob 儲存體的分析遙測包括各種作業類型,例如 Get Blob、Put Blob、Get Container ACL、List Blobs 和 Get Blob Properties。 分析 Azure 檔案儲存體作業類型的範例包括 Get File、Create File、List Files、Get File Properties 和 Put Range。

適用於儲存體的傳統版 Defender 不會存取儲存體帳戶資料,而且不會影響其效能。

深入了解適用於儲存體的 Defender 優點、功能和限制。 您也可以觀看欄位影片系列裡適用於雲端的 Defender 中的適用於儲存體的 Defender 集數,以深入了解適用於儲存體的 Defender。

可用性

| 層面 | 詳細資料 |

|---|---|

| 版本狀態: | 公開上市 (GA) |

| 定價: | 適用於儲存體的 Microsoft Defender 計費定價詳細資料會如 Azure 入口網站的 Defender 方案所示 |

| 受保護的儲存體類型: | Blob 儲存體 (標準/進階版 StorageV2、區塊 Blob) Azure 檔案儲存體 (透過 REST API 和 SMB) Azure Data Lake Storage Gen2 (已啟用階層命名空間的標準/進階版帳戶) |

| 雲端: |

安裝適用於儲存體的 Microsoft Defender (傳統版)

設定訂用帳戶的每筆交易定價

對於適用於儲存體的 Defender 每筆交易定價,建議您為每個訂用帳戶啟用適用於儲存體的 Defender,讓所有現有和新的儲存體帳戶都受到保護。 若您只想要保護特定帳戶,您可以為每個帳戶設定適用於儲存體的 Defender。

您可以透過數種方式在訂用帳戶中設定適用於儲存體的 Microsoft Defender:

Terraform 範本

若要使用 Terraform 範本以在訂用帳戶層級啟用適用於儲存體的 Microsoft Defender 並按每筆交易定價,請將此程式碼片段新增至您的範本中,並將您的訂用帳戶識別碼以 parent_id 值輸入:

resource "azapi_resource" "symbolicname" {

type = "Microsoft.Security/pricings@2022-03-01"

name = "StorageAccounts"

parent_id = "<subscriptionId>"

body = jsonencode({

properties = {

pricingTier = "Standard"

subPlan = "PerTransaction"

}

})

}

若要停用整個 Defender 方案,請將 pricingTier 屬性值設定為 Free,並移除 subPlan 屬性。

深入了解 ARM 範本 AzAPI 參考。

Bicep 範本

若要使用 Bicep 以在訂用帳戶層級啟用適用於儲存體的 Microsoft Defender 並按每筆交易定價,請將下列內容新增至 Bicep 範本:

resource symbolicname 'Microsoft.Security/pricings@2022-03-01' = {

name: 'StorageAccounts'

properties: {

pricingTier: 'Standard'

subPlan: 'PerTransaction'

}

}

若要停用整個 Defender 方案,請將 pricingTier 屬性值設定為 Free,並移除 subPlan 屬性。

深入了解 Bicep 範本 AzAPI 參考。

ARM 範本

若要使用 ARM 範本以在訂用帳戶層級啟用適用於儲存體的 Microsoft Defender 並按每筆交易定價,請將此 JSON 程式碼片段新增至 ARM 範本的資源區段:

{

"type": "Microsoft.Security/pricings",

"apiVersion": "2022-03-01",

"name": "StorageAccounts",

"properties": {

"pricingTier": "Standard",

"subPlan": "PerTransaction"

}

}

若要停用整個 Defender 方案,請將 pricingTier 屬性值設定為 Free,並移除 subPlan 屬性。

深入了解 ARM 範本 AzAPI 參考。

PowerShell

若要使用 PowerShell 以在訂用帳戶層級啟用適用於儲存體的 Microsoft Defender 並按每筆交易定價:

如果您還沒有此應用程式,請安裝 Azure Az PowerShell 模組。

透過

Connect-AzAccountCmdlet 來登入您的 Azure 帳戶。 深入了解透過 Azure PowerShell 登入 Azure。使用這些命令向適用於雲端的 Microsoft Defender 資源提供者註冊訂用帳戶:

Set-AzContext -Subscription <subscriptionId> Register-AzResourceProvider -ProviderNamespace 'Microsoft.Security'使用您的訂用帳戶 ID 來取代

<subscriptionId>。使用

Set-AzSecurityPricingCmdlet 來為您的訂用帳戶啟用適用於儲存體的 Microsoft Defender:Set-AzSecurityPricing -Name "StorageAccounts" -PricingTier "Standard"

提示

您可以使用 GetAzSecurityPricing(Az_Security) 來查看針對訂用帳戶啟用的所有適用於雲端的 Defender 方案。

若要停用方案,請將 -PricingTier 屬性值設定為 Free。

深入了解結合使用 PowerShell 和適用於雲端的 Microsoft Defender。

Azure CLI

若要使用 Azure CLI 以在訂用帳戶層級啟用適用於儲存體的 Microsoft Defender 並按每筆交易定價:

如果您還沒有此應用程式,請安裝 Azure CLI。

使用

az login命令以登入您的 Azure 帳戶。 深入了解透過 Azure CLI 登入 Azure。使用這些指令來設定訂用帳戶識別碼和名稱:

az account set --subscription "<subscriptionId or name>"使用您的訂用帳戶 ID 來取代

<subscriptionId>。使用

az security pricing create命令為您的訂用帳戶啟用適用於儲存體的 Microsoft Defender:az security pricing create -n StorageAccounts --tier "standard"

提示

您可以使用 az security pricing show 命令來查看針對訂用帳戶所啟用的所有適用於雲端的 Defender 方案。

若要停用方案,請將 -tier 屬性值設定為 free。

深入了解 az security pricing create 命令。

REST API

若要使用適用於雲端的 Microsoft Defender REST API,以在訂用帳戶層級啟用適用於儲存體的 Microsoft Defender 並按個別交易定價,請使用此端點和主體建立 PUT 要求:

PUT https://management.azure.com/subscriptions/{subscriptionId}/providers/Microsoft.Security/pricings/StorageAccounts?api-version=2022-03-01

{

"properties": {

"pricingTier": "Standard",

"subPlan": "PerTransaction"

}

}

使用您的訂用帳戶 ID 來取代 {subscriptionId} 。

若要停用方案,請將 -pricingTier屬性值設定為 Free,並移除 subPlan 參數。

深入了解在 HTTP、JAVA、Go 和 JavaScript 中使用 REST API 更新 Defender 方案。

設定儲存體帳戶的每筆交易定價

您可以透過數種方式,在帳戶上使用每筆交易定價來設定適用於儲存體的 Microsoft Defender:

ARM 範本

若要透過 ARM 範本以針對特定儲存體帳戶啟用適用於儲存體的 Microsoft Defender,請使用已準備的 Azure 範本。

若要停用帳戶中適用於儲存體的 Defender:

- 登入 Azure 入口網站。

- 瀏覽至您的儲存體帳戶。

- 在儲存體帳戶功能表的 [安全性 + 網路] 區段中,選取 [適用於雲端的 Microsoft Defender]。

- 選取停用。

PowerShell

若要使用 PowerShell 以在訂閱層級啟用適用於儲存體的 Microsoft Defender 並按每筆交易定價:

如果您還沒有此應用程式,請安裝 Azure Az PowerShell 模組。

使用 Connect-AzAccount Cmdlet 以登入您的 Azure 帳戶。 深入了解透過 Azure PowerShell 登入 Azure。

使用

Enable-AzSecurityAdvancedThreatProtectionCmdlet 為您的訂用帳戶啟用適用於儲存體的 Microsoft Defender:Enable-AzSecurityAdvancedThreatProtection -ResourceId "/subscriptions/<subscription-id>/resourceGroups/<resource-group>/providers/Microsoft.Storage/storageAccounts/<storage-account>/"使用適用您環境的正確值來取代

<subscriptionId><resource-group>和<storage-account>。

如果您想要停用特定儲存體帳戶的每筆交易定價,請使用 Disable-AzSecurityAdvancedThreatProtection Cmdlet:

Disable-AzSecurityAdvancedThreatProtection -ResourceId "/subscriptions/<subscription-id>/resourceGroups/<resource-group>/providers/Microsoft.Storage/storageAccounts/<storage-account>/"

深入了解結合使用 PowerShell 和適用於雲端的 Microsoft Defender。

Azure CLI

若要透過 Azure CLI 以針對特定儲存體帳戶啟用適用於儲存體的 Microsoft Defender 並按個別交易定價:

如果您還沒有此應用程式,請安裝 Azure CLI。

使用

az login命令以登入您的 Azure 帳戶。 深入了解透過 Azure CLI 登入 Azure。使用

az security atp storage update命令為您的訂用帳戶啟用適用於儲存體的 Microsoft Defender:az security atp storage update \ --resource-group <resource-group> \ --storage-account <storage-account> \ --is-enabled true

提示

您可以使用 az security atp storage show 命令來查看帳戶上是否已啟用適用於儲存體的 Defender。

使用 az security atp storage update Cmdlet 為您的訂用帳戶停用適用於儲存體的 Microsoft Defender:

az security atp storage update \

--resource-group <resource-group> \

--storage-account <storage-account> \

--is-enabled false

深入了解 az security atp storage 命令。

在每個交易方案中從受保護的訂用帳戶中排除儲存體帳戶

當您在依交易定價的訂用帳戶上啟用適用於儲存體的 Microsoft Defender 時,該訂用帳戶中所有目前與未來的 Azure 儲存體帳戶都會受到保護。 您可以使用 Azure 入口網站、PowerShell 或 Azure CLI,從適用於儲存體的 Defender 保護中排除特定的儲存體帳戶。

建議您在整個訂用帳戶上啟用適用於儲存體的 Defender,以保護其中所有現有和未來的儲存體帳戶。 不過,在某些情況下,您會想從 Defender 保護中排除特定的儲存體帳戶。

若要排除受保護訂用帳戶中的記憶體帳戶,您必須:

- 新增標記以封鎖繼承訂用帳戶的啟用。

- 停用適用於儲存體的 Defender (傳統版)。

注意

如果您想要從適用於儲存體的 Defender 傳統方案中排除儲存體帳戶,請考慮升級至新的適用於儲存體的 Defender 方案。 不僅能讓您節省大量交易帳戶的成本,還可以存取增強型安全性功能。 深入了解移轉至新方案的優點。

當您移轉至新方案時,不會自動排除在適用於儲存體的傳統版 Defender 中的已排除儲存體帳戶。

在依交易定價的訂用帳戶上排除 Azure 儲存體帳戶保護

若要從適用於儲存體的 Microsoft Defender (傳統版) 中排除 Azure 儲存體帳戶,您可以使用:

使用 PowerShell 排除 Azure 儲存體帳戶

如果您尚未安裝 Azure Az PowerShell 模組,請遵循Azure PowerShell 文件中的指示進行安裝。

使用已驗證的帳戶,並使用

Connect-AzAccountCmdlet 連線到 Azure,如使用 Azure PowerShell 登入中所述。使用

Update-AzTagCmdlet,定義儲存體帳戶上的 AzDefenderPlanAutoEnable 標籤 (將 ResourceId 取代為相關儲存體帳戶的資源識別碼):Update-AzTag -ResourceId <resourceID> -Tag @{"AzDefenderPlanAutoEnable" = "off"} -Operation Merge如果您略過此階段,未標記的資源會繼續從訂用帳戶層級的啟用原則中,接收每日更新內容。 該原則會在帳戶上再次啟用適用於儲存體的 Defender。 如需標籤的詳細資訊,請參閱使用標籤來組織 Azure 資源和管理階層。

使用

Disable-AzSecurityAdvancedThreatProtectionCmdlet (使用相同的資源識別碼),在相關訂用帳戶上針對所需帳戶,停用適用於儲存體的 Microsoft Defender:Disable-AzSecurityAdvancedThreatProtection -ResourceId <resourceId>

使用 Azure CLI 排除 Azure 儲存體帳戶

如果您尚未安裝 Azure CLI,請遵循 Azure CLI 文件中的指示進行安裝。

使用已驗證的帳戶,並如使用 Azure CLI 登入中所述,透過

login命令來連線到 Azure,並在系統出現提示時輸入帳戶認證:az login使用

tag update命令 (將 ResourceId 取代為相關儲存體帳戶的資源識別碼),定義儲存體帳戶上的 AzDefenderPlanAutoEnable 標籤:az tag update --resource-id MyResourceId --operation merge --tags AzDefenderPlanAutoEnable=off如果您略過此階段,未標記的資源會繼續從訂用帳戶層級的啟用原則中,接收每日更新內容。 該原則會在帳戶上再次啟用適用於儲存體的 Defender。

提示

深入了解 az 標籤中的標籤。

使用

security atp storage命令 (使用相同的資源識別碼),在相關訂用帳戶上針對所需帳戶,停用適用於儲存體的 Microsoft Defender:az security atp storage update --resource-group MyResourceGroup --storage-account MyStorageAccount --is-enabled false

排除 Azure Databricks 儲存體帳戶

排除作用中的 Databricks 工作區

當訂用帳戶上具有已啟用的方案時,適用於儲存體的 Microsoft Defender 可排除特定的作用中 Databricks 工作區儲存體帳戶。

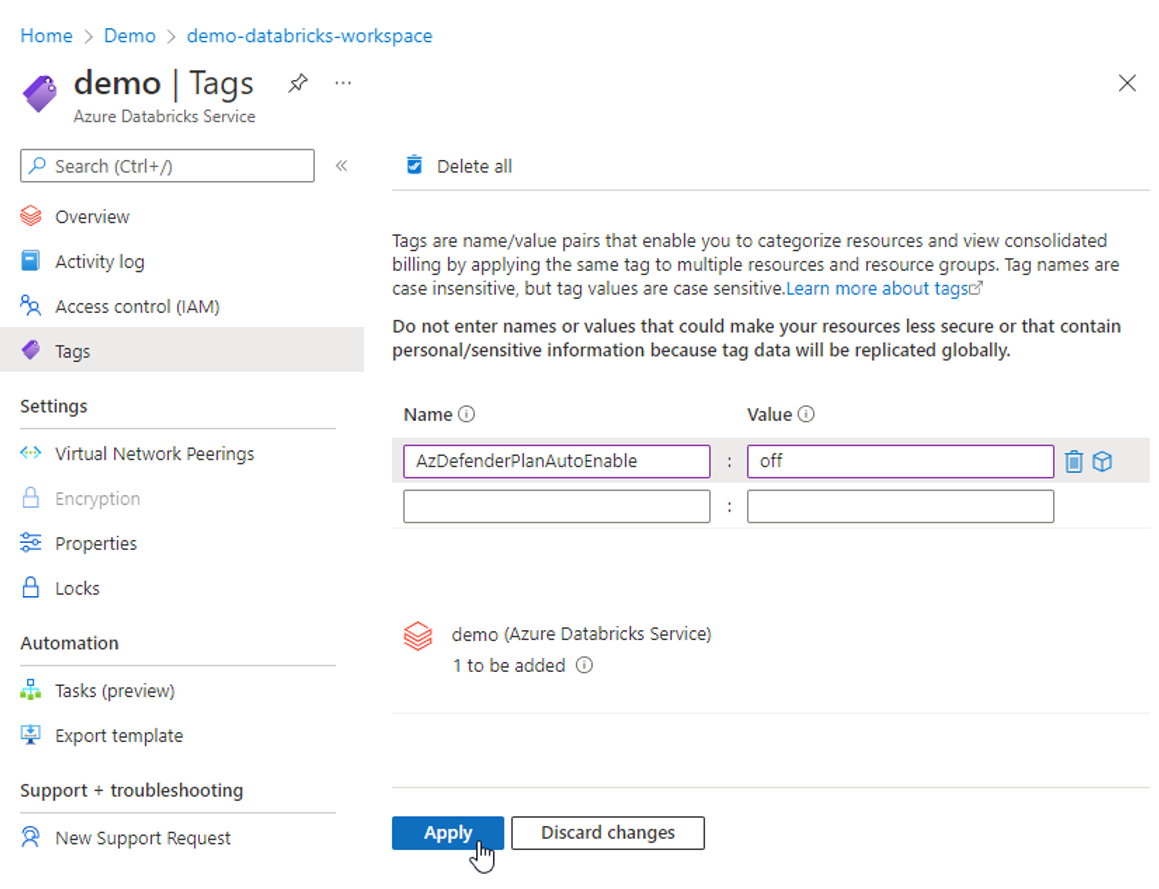

若要排除作用中的 Databricks 工作區:

登入 Azure 入口網站。

瀏覽至 [Azure Databricks]>

Your Databricks workspace>[標籤]。在 [名稱] 欄位中輸入

AzDefenderPlanAutoEnable。在 [值] 欄位中,輸入

off,然後選取 [套用]。

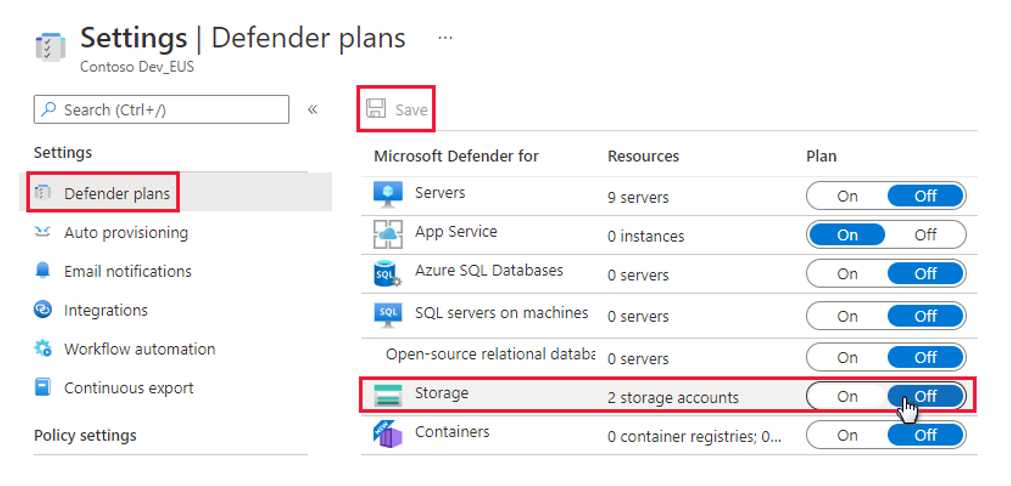

瀏覽至 [適用於雲端的 Microsoft Defender]>[環境設定]>

Your subscription。將適用於儲存體的 Defender 方案切換為 [關閉],然後選取 [儲存]。

使用其中一個支援方法來重新啟用適用於儲存體的 Defender (傳統版) (您無法從 Azure 入口網站中啟用適用於儲存體的 Defender 傳統版)。

標籤由 Databricks 工作區的儲存體帳戶繼承,並防止適用於儲存體的 Defender 將其開啟。

注意

標籤無法直接新增至 Databricks 儲存體帳戶,或其受控資源群組。

防止在新的 Databricks 工作區儲存體帳戶中進行自動啟用作業

您可以在建立新的 Databricks 工作區時新增標籤,以防止系統自動啟用適用於儲存體的 Microsoft Defender 帳戶。

若要防止在新的 Databricks 工作區儲存體帳戶上進行自動啟用作業:

請遵循下列步驟來建立新的 Azure Databricks 工作區。

在 [標記] 索引標籤中,輸入名為

AzDefenderPlanAutoEnable的標籤。輸入值

off。

繼續遵循指示,來建立新的 Azure Databricks 工作區。

適用於儲存體的 Microsoft Defender 帳戶會繼承 Databricks 工作區的標籤,可防止系統自動開啟適用於儲存體的 Defender。

下一步

- 查看 Azure 儲存體的警示

- 深入了解適用於儲存體的 Defender 優點和功能

- 查看適用於儲存體的傳統版 Defender 常見問題。

意見反應

即將登場:在 2024 年,我們將逐步淘汰 GitHub 問題作為內容的意見反應機制,並將它取代為新的意見反應系統。 如需詳細資訊,請參閱:https://aka.ms/ContentUserFeedback。

提交並檢視相關的意見反應