準備要匯出至 Splunk 和 QRadar 的 Azure 資源

若要將適用於雲端的 Microsoft Defender 安全性警示串流至 IBM QRadar 和 Splunk,您必須在 Azure 中設定資源,例如事件中樞和 Microsoft Entra ID。 以下是在 Azure 入口網站中設定這些資源的指示,但您也可以使用 PowerShell 指令碼加以設定。 在設定 Azure 資源以將警示匯出至 QRadar 和 Splunk 之前,請務必先檢閱將警示串流至 QRadar 和 Splunk。

在 Azure 入口網站中設定適用於 QRadar 和 Splunk 的 Azure 資源:

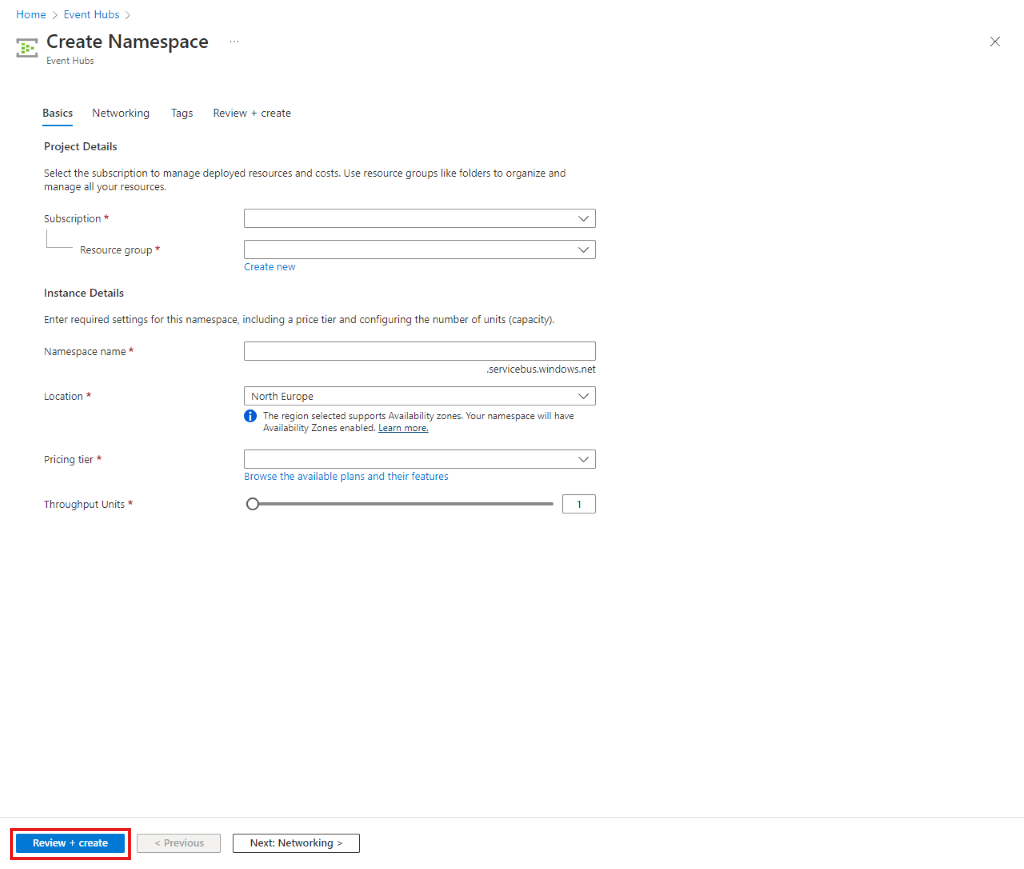

步驟 1:建立事件中樞命名空間和具有傳送權限的事件中樞

在事件中樞服務中,建立事件中樞命名空間:

- 選取 建立。

- 輸入命名空間的詳細資料,選取 [檢閱 + 建立],然後選取 [建立]。

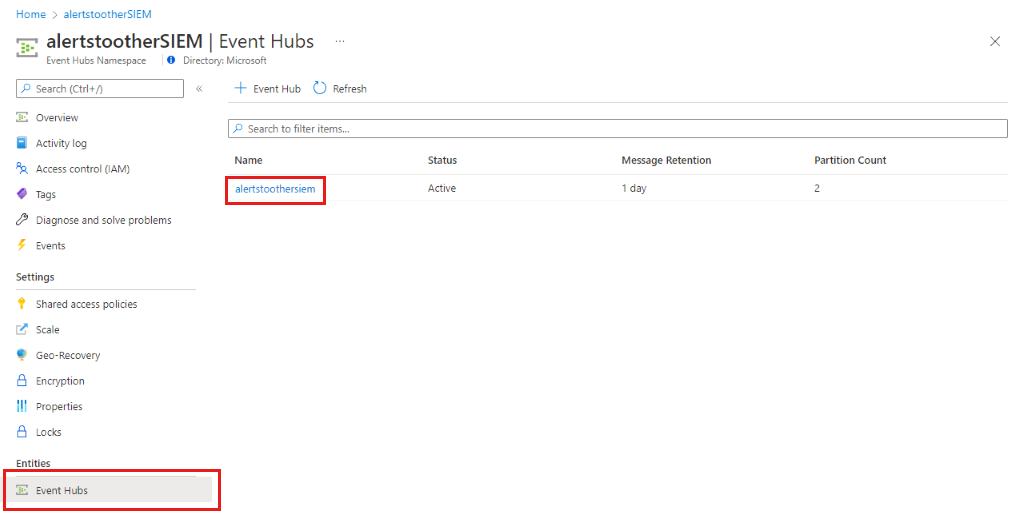

建立事件中樞:

- 在您建立的命名空間中,選取 [+ 事件中樞]。

- 輸入事件中樞的詳細資料,選取 [檢閱 + 建立],然後選取 [建立]。

建立共用存取原則。

步驟 2:若要串流至 QRadar SIEM - 建立接聽原則

步驟 3:建立取用者群組,然後複製並儲存要用於 SIEM 平台的名稱

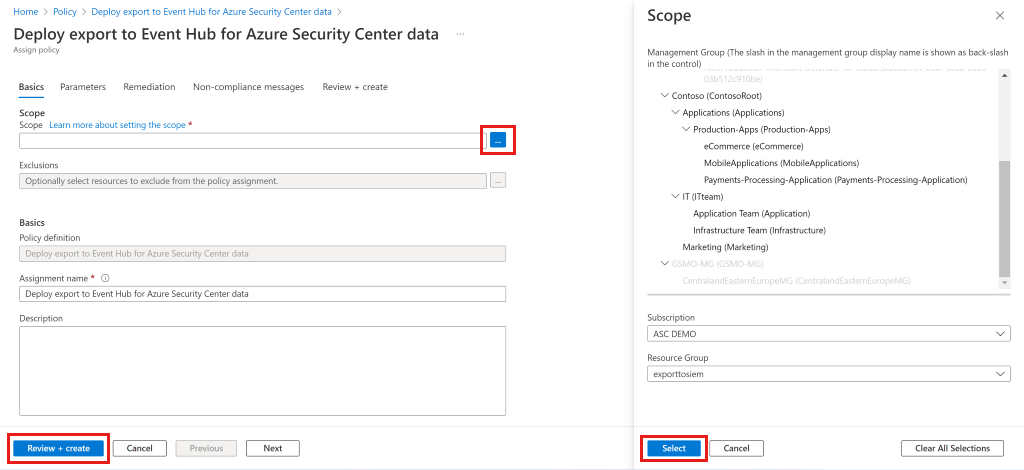

步驟 4:啟用警示範圍的連續匯出

在 Azure 搜尋方塊中,搜尋「原則」並移至 [原則]。

在 [原則] 功能表中,選取 [定義]。

搜尋「部署匯出」,然後選取 [針對適用於雲端的 Microsoft Defender 資料,部署匯出至事件中樞的功能] 內建原則。

選取指派。

定義基本原則選項:

- 在 [範圍] 中,選取 [...] 以選取要套用原則的範圍。

- 尋找範圍中的根管理群組 (適用於租用戶範圍)、管理群組、訂用帳戶或資源群組,然後選取 [選取]。

- 若要選取租用戶根管理群組層級,您必須擁有租用戶層級的權限。

- (選擇性) 在 [排除項目] 中,您可以定義要從匯出中排除的特定訂用帳戶。

- 輸入指派名稱。

- 請確定 [原則強制執行] 為 [已啟用]。

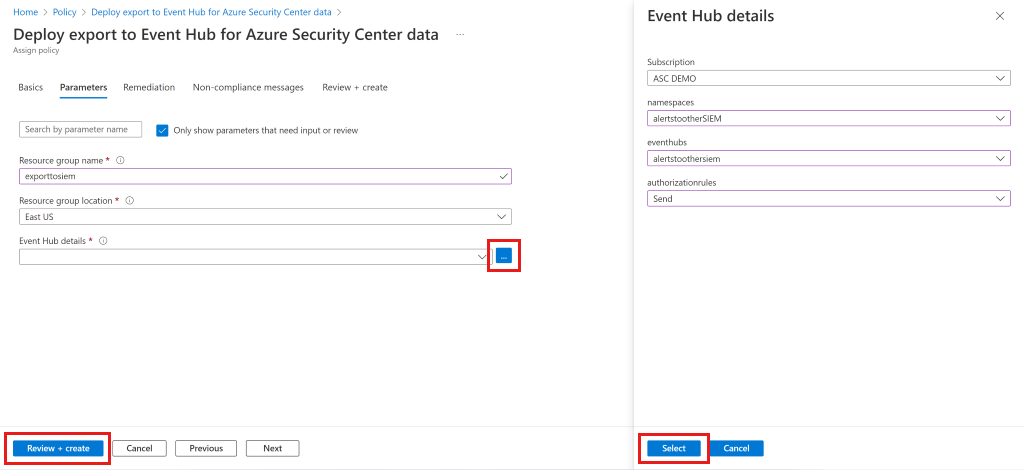

在原則參數中:

- 輸入已儲存自動化資源的資源群組。

- 選取資源群組位置。

- 選取 [事件中樞詳細資料] 旁的 [...],然後輸入事件中樞的詳細資料,包括:

- 訂用帳戶。

- 您所建立的事件中樞命名空間。

- 您建立的事件中樞。

- 在 [authorizationrules] 中,選取您建立以傳送警示的共用存取原則。

依序選取 [檢閱並建立] 和 [建立] 以完成針對事件中樞定義連續匯出的程序。

- 請注意,當您在租用戶 (根管理群組層級) 上啟用連續匯出原則時,其會自動串流處理將在此租用戶下建立之任何新訂用帳戶上的警示。

步驟 5:若要將警示串流至 QRadar SIEM - 建立儲存體帳戶

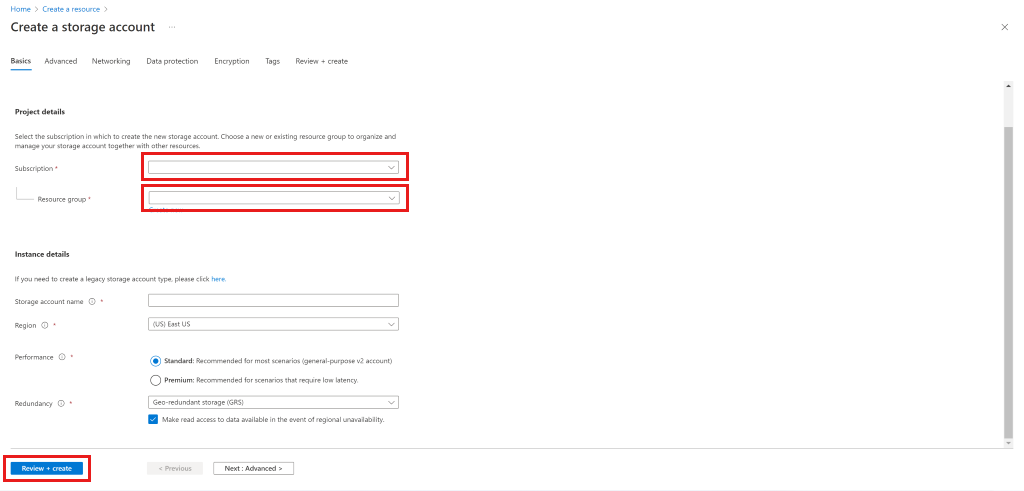

在 Azure 入口網站中,選取 [建立資源],然後選取 [儲存體帳戶]。 如果未顯示該選項,請搜尋「儲存體帳戶」。

選取 建立。

輸入儲存體帳戶的詳細資料,選取 [檢閱和建立],然後選取 [建立]。

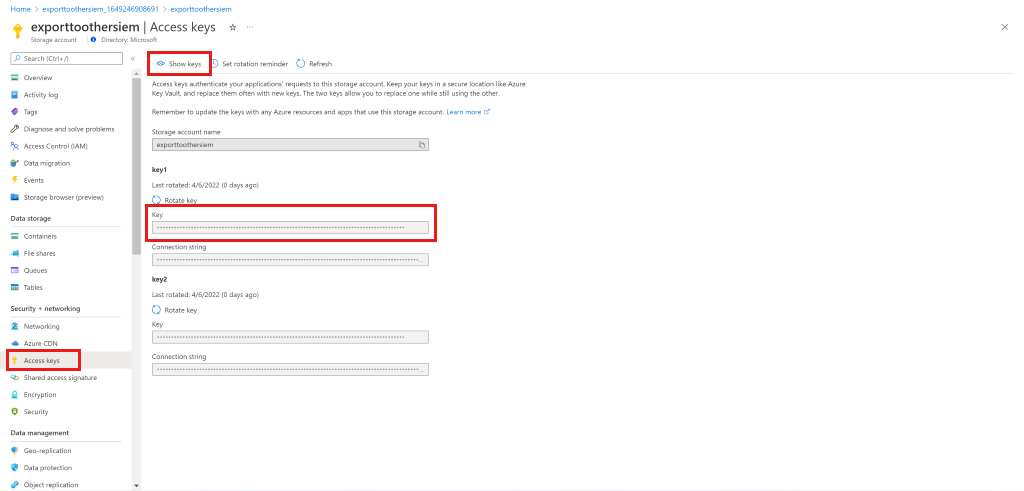

建立儲存體帳戶並移至資源之後,請在功能表中選取 [存取金鑰]。

選取 [顯示金鑰] 以查看金鑰,然後複製 [金鑰 1] 的連接字串。

步驟 6:若要將警示串流至 Splunk SIEM - 建立 Microsoft Entra 應用程式

在功能表搜尋方塊中,搜尋「Microsoft Entra ID」,然後移至 Microsoft Entra ID。

移至 Azure 入口網站,選取 [建立資源],然後選取 [Microsoft Entra ID]。 如果未顯示該選項,請搜尋 "active directory"。

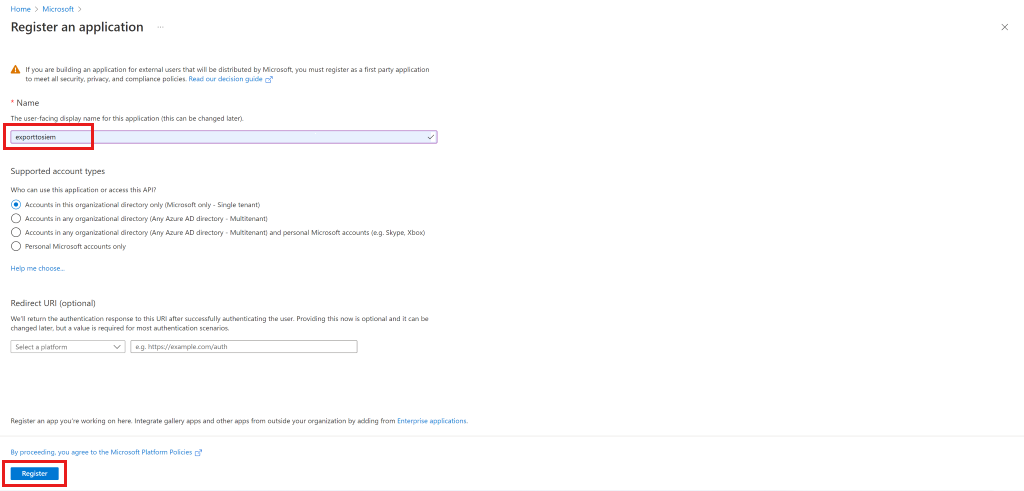

在功能表中,選取 [應用程式註冊]。

選取新增註冊。

為應用程式輸入唯一名稱,並選取 [註冊]。

[複製到剪貼簿] 並儲存 [應用程式 (用戶端) 識別碼] 和 [目錄 (租用戶) 識別碼]。

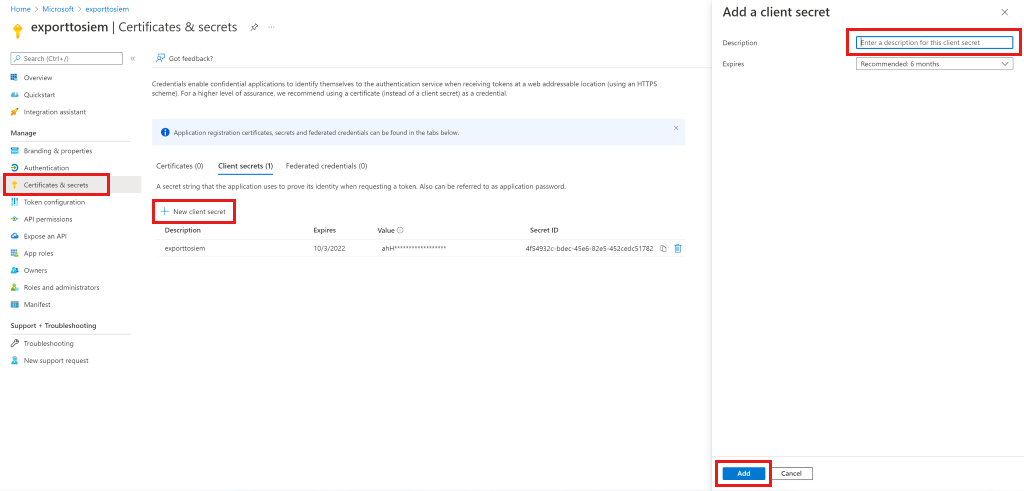

為應用程式建立用戶端密碼:

- 在功能表中,移至 [憑證及祕密]。

- 為應用程式建立密碼,以在要求權杖時證明其身分識別:

- 選取 [新用戶端密碼]。

- 輸入簡短描述,選擇祕密的到期時間,然後選取 [新增]。

建立祕密之後,請複製祕密識別碼並加以儲存,以供稍後與應用程式識別碼和目錄 (租用戶) 識別碼一起使用。

步驟 7:若要將警示串流至 Splunk SIEM - 允許 Microsoft Entra ID 從事件中樞讀取

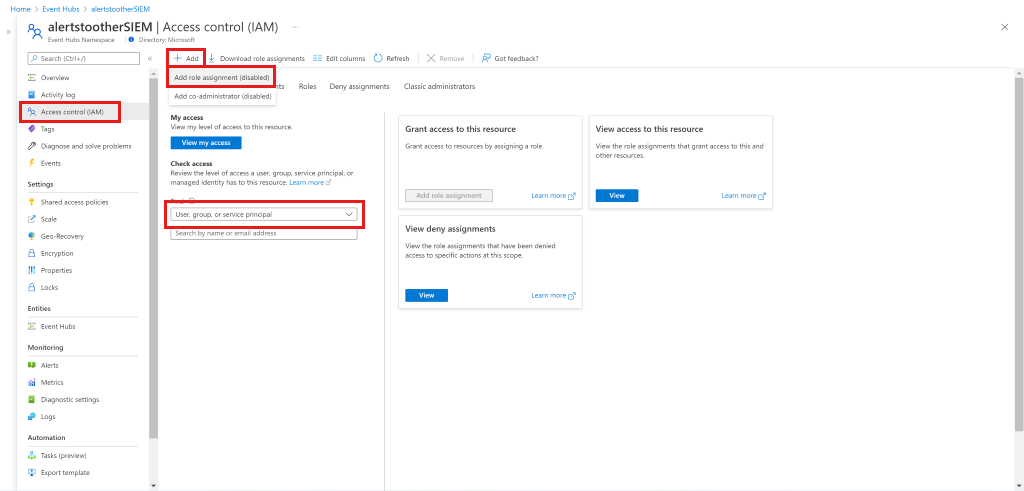

移至您所建立的事件中樞命名空間。

在功能表中,移至 [存取控制]。

選取 [新增],然後選取 [新增角色指派]。

選取 [新增角色指派]。

在 [角色] 索引標籤中,搜尋 Azure 事件中樞資料接收者。

選取 [下一步]。

選取 [選取成員]。

搜尋您之前建立的 Microsoft Entra 應用程式,然後加以選取。

選取關閉。

若要繼續設定警示的匯出,請為您正在使用的 SIEM 安裝內建連接器。

意見反應

即將登場:在 2024 年,我們將逐步淘汰 GitHub 問題作為內容的意見反應機制,並將它取代為新的意見反應系統。 如需詳細資訊,請參閱:https://aka.ms/ContentUserFeedback。

提交並檢視相關的意見反應