了解 Just-In-Time VM (JIT) 存取

此頁面說明適用於雲端的 Microsoft Defender 的 Just-In-Time (JIT) VM 存取功能背後的原則,以及建議背後的邏輯。

若要了解如何使用 Azure 入口網站或以程式設計的方式,將 JIT 套用至您的 VM (適用於雲端的 Defender 或 Azure 虛擬機器),請參閱如何使用 JIT 保護管理連接埠。

虛擬機器上開放管理連接埠的風險

威脅執行者會利用開放管理連接埠 (如 RDP 或 SSH) 主動尋找可存取的機器。 您所有的虛擬機器都是攻擊的潛在目標。 VM 一旦成功遭入侵,即會成為進入點,據以進一步攻擊您環境中的資源。

為什麼 JIT VM 存取是解決方案

與所有網路安全性預防技術一樣,您的目標應該是減少攻擊面。 在此情況下,這意味著擁有較少的開放連接埠,特別是管理連接埠。

您的合法使用者也使用這些連接埠,因此將其關閉是不切實際的。

若要解決此難題,適用於雲端的 Microsoft Defender 提供 JIT。 使用 JIT 存取,您可鎖定 VM 的輸入流量、降低暴露於攻擊的風險,同時能夠視需要輕鬆存取以連線至 VM。

JIT 如何在 Azure 和 AWS 中使用網路資源進行操作

在 Azure 中,您可以透過啟用 Just-In-Time VM 存取來封鎖特定連接埠上的入口流量。 適用於雲端的 Defender 可以確保網路安全性群組 (NSG) 和 Azure 防火牆規則中,有適用於您所選連接埠的「拒絕所有輸入流量」規則存在。 這些規則會限制存取 Azure VM 的管理連接埠,防止連接埠遭受攻擊。

若所選連接埠已存在其他規則,則這些現有規則的優先順序高於新的「拒絕所有輸入流量」規則。 如果沒有關於所選連接埠的現存規則,則新規則在 NSG 和 Azure 防火牆中有最高優先順序。

在 AWS 中,對於選取的連接埠,會撤銷針對已附加 EC2 安全性群組中的相關規則啟用 JIT 存取,以封鎖這些特定連接埠上的輸入流量。

當使用者要求 VM 的存取權時,適用於雲端的 Defender 會檢查使用者是否具有該 VM 的 Azure 角色型存取控制 (Azure RBAC) 權限。 如果要求經過核准,適用於雲端的 Defender 即會設定 NSG 和 Azure 防火牆,以允許指定時間從相關 IP 位址 (或範圍) 至所選連接埠的輸入流量。 在 AWS 中,適用於雲端的 Defender 建立一個新的 EC2 安全性群組,允許入口流量到達指定連接埠。 時間到期之後,適用於雲端的 Defender 會將 NSG 還原為其先前的狀態。 已經建立的連線則不會中斷。

注意

JIT 不支援受 Azure 防火牆 (由 Azure 防火牆管理員所控制) 保護的 VM。 Azure 防火牆必須使用規則 (傳統) 進行設定,無法使用防火牆原則。

適用於雲端的 Defender 如何識別應套用 JIT 的 VM

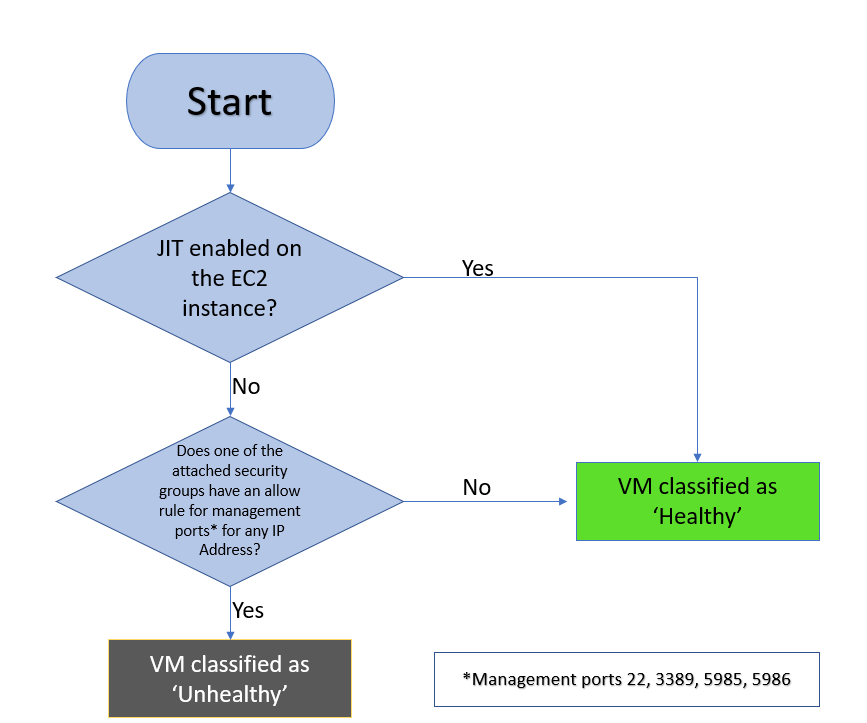

下圖顯示決定如何分類支援的 VM 時,適用於雲端的 Defender 套用的邏輯:

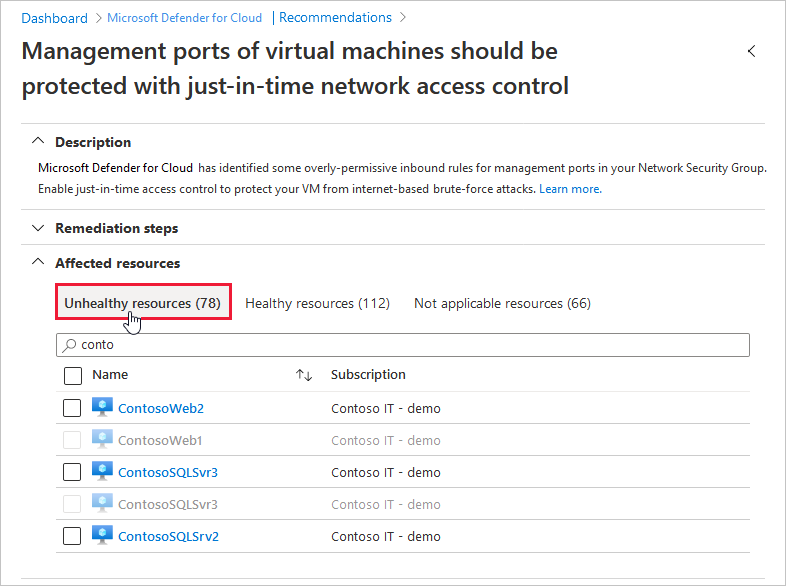

當適用於雲端的 Defender 找到可從 JIT 獲益的機器時,會將該機器新增至建議的 [狀況不良的資源] 索引標籤。

後續步驟

此頁面說明應使用 Just-In-Time (JIT) 虛擬機器 (VM) 存取的原因。 若要了解如何啟用 JIT 和要求存取已啟用 JIT 的 VM: