快速入門:將您的 GitLab 環境連線至適用於雲端的 Microsoft Defender

在本快速入門中,您會在適用於雲端的 Microsoft Defender 中的 [環境設定] 頁面上連線您的 GitLab 群組。 此頁面提供簡單的上線體驗來自動探索您的 GitLab 資源。

將 GitLab 群組連線至適用於雲端的 Defender,即可將適用於雲端的 Defender 安全性功能延伸至您的 GitHub 資源。 這些功能包括:

基礎雲端安全性態勢管理 (CSPM) 功能:您可以透過 GitLab 特定的安全性建議來評估 GitLab 安全性態勢。 您也可以了解所有適用於 DevOps 的建議資源。

Defender CSPM 功能:Defender CSPM 客戶會收到雲端內容化攻擊路徑、風險評估和深入解析的程式碼,以識別攻擊者可用來入侵其環境的最危急弱點。 連線您的 GitLab 專案可讓您將 DevOps 安全性結果結合您的雲端工作負載理解,並識別來源,讓開發人員可及時補救。 如需詳細資訊,請了解如何識別和分析整個環境的風險。

必要條件

若要完成本快速入門,您需要:

- 已將適用於雲端的 Defender 上線的 Azure 帳戶。 如果您尚未擁有 Azure 帳戶,請建立免費帳戶。

- GitLab Group 的 GitLab Ultimate 授權。

可用性

| 層面 | 詳細資料 |

|---|---|

| 版本狀態: | 預覽版。 Azure 預覽補充條款 包含適用於 Azure 功能 (搶鮮版 (Beta)、預覽版,或尚未發行的版本) 的法律條款。 |

| 定價: | 如需定價,請參閱適用於雲端的 Defender 定價頁面。 |

| 必要權限: | 具有 Azure 入口網站登入權限的帳戶管理員。 在 Azure 訂用帳戶上建立連接器的參與者。 GitLab 群組上的群組擁有者。 |

| 區域和可用性: | 請參閱區域支援和功能可用性的支援和必要條件一節。 |

| 雲端: |  商業 商業  國家 (Azure Government、由 21Vianet 營運的 Microsoft Azure) 國家 (Azure Government、由 21Vianet 營運的 Microsoft Azure) |

注意

安全性讀者角色可以套用在資源群組/GitLab 連接器範圍上,以避免在訂用帳戶層級上針對 DevOps 安全性態勢評量的讀取存取設定太高的特殊權限。

連線您的 GitLab 群組

若要使用原生連接器,將您的 GitLab 群組連線至適用於雲端的 Defender:

登入 Azure 入口網站。

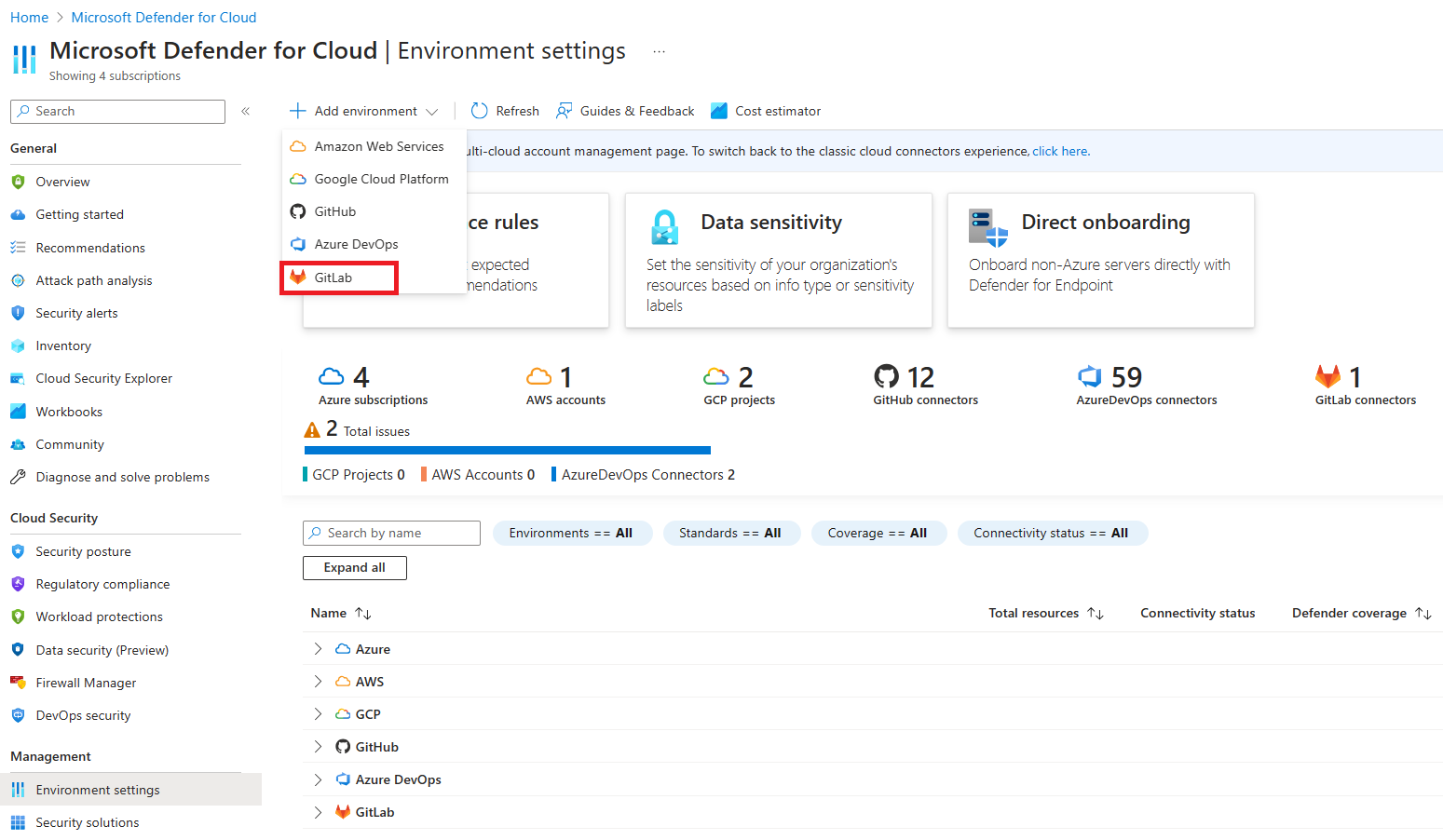

前往 [適用於雲端的 Microsoft Defender] > [環境設定]。

選取 [新增環境]。

選取 [GitLab]。

輸入名稱、訂用帳戶、資源群組和區域。

訂用帳戶是適用於雲端的 Microsoft Defender 建立及儲存 GitLab 連線的位置。

選取 [下一步:設定存取權]。

選取授權。

在快顯對話框中,讀取權限要求清單,然後選取 [接受]。

針對 [群組],選取下列其中一項:

- 選取 [所有現存的群組],以自動探索目前您作為擁有者之群組中的所有子群組和專案。

- 選取 [所有現存和未來的群組],以自動探索您作為擁有者之目前和未來群組中的所有子群組和專案。

由於將 GitLab 專案上線不需額外費用,因此自動探索會套用到整個群組,以確保適用於雲端的 Defender 可以全面評估安全性狀態,並回應整個 DevOps 生態系統的安全性威脅。 稍後可透過 [適用於雲端環境的 Microsoft Defender] > [環境設定] 手動新增及移除群組。

選取 [下一步:檢閱並產生]。

檢閱資訊,然後選取 [建立]。

注意

為了確保適用於雲端的 Defender 中進階 DevOps 態勢功能正常運作,您只能將 GitLab 群組的一個執行個體上線至要在其中建立連接器的 Azure 租用戶。

[DevOps 安全性] 窗格會顯示已由 GitLab 群組上線的存放庫。 [建議] 窗格會顯示與 GitLab 專案相關的所有安全性評量。