從 VM 上的弱點評估解決方案檢視並補救結果

弱點評估工具將弱點回報給適用於雲端的 Defender 時,適用於雲端的 Defender 會以建議的形式呈現發現結果和相關資訊。 此外,調查結果還包括相關信息,例如補救步驟、相關的常見弱點和暴露程度(CVE)、CVSS 分數等等。 您可以針對一個或多個訂用帳戶或特定 VM,檢視已識別到的弱點。

檢視掃描虛擬機器的發現結果

若要檢視弱點評估發現結果 (來自所有設定的掃描器) 並補救識別出的弱點,請依照以下步驟操作:

從適用於雲端的 Defender 功能表中,開啟 [建議] 頁面。

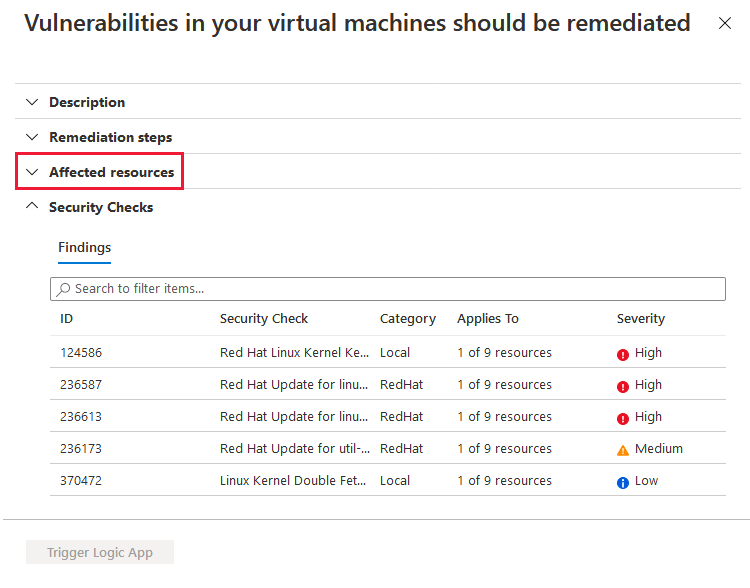

選取 [應該解決在電腦上發現的弱點] 建議。

適用於雲端的 Defender 會顯示目前所選訂用帳戶中所有 VM 的所有發現結果。 這些結果會依嚴重性排序。

若要篩選特定 VM 的結果,請開啟 [受影響的資源] 區段,然後選取您感興趣的 VM。 或者,您可以從 [資源健康情況] 檢視中選取 VM,並查看該資源的所有相關建議。

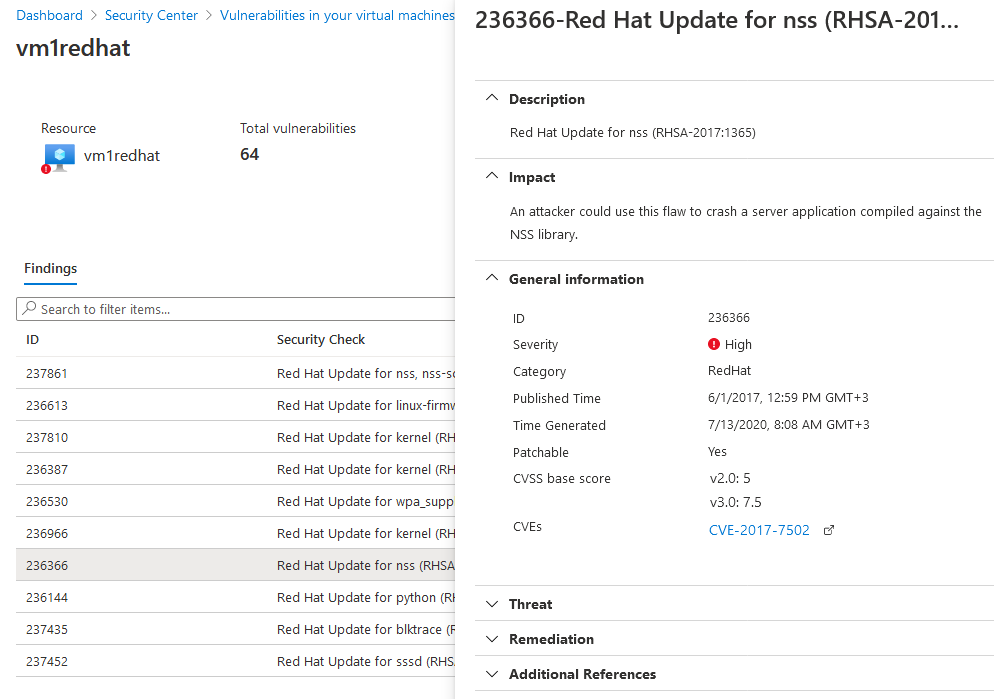

適用於雲端的 Defender 會顯示該 VM 的發現結果 (依嚴重性排序)。

若要深入了解特定弱點,請選取該項目。

隨之顯示的詳細資料窗格會包含有關此弱點的詳盡資訊,包括:

- 所有相關 CVE 的連結 (如果有的話)

- 補救步驟

- 任何其他參考頁面

若要補救發現的結果,請遵循此詳細資料窗格中的補救步驟。

停用特定發現結果

如果您的組織需要忽略某個結果,而不是將其修復,您可以選擇性地停用該結果。 停用的結果不會影響您的安全分數或產生不想要的雜訊。

當某個結果符合停用規則中定義的準則時,就不會出現在結果清單中。 一般案例包括:

- 停用嚴重性小於中度的結果

- 停用無法修補的結果

- 停用 CVSS 分數小於 6.5 的結果

- 在安全性檢查或類別中停用具有特定文字的搜尋結果(例如“RedHat”)

重要

若要建立規則,您需有在 Azure 原則中編輯原則的權限。 若要深入了解,請參閱 Azure 原則中的 Azure RBAC 權限。

若要建立規則:

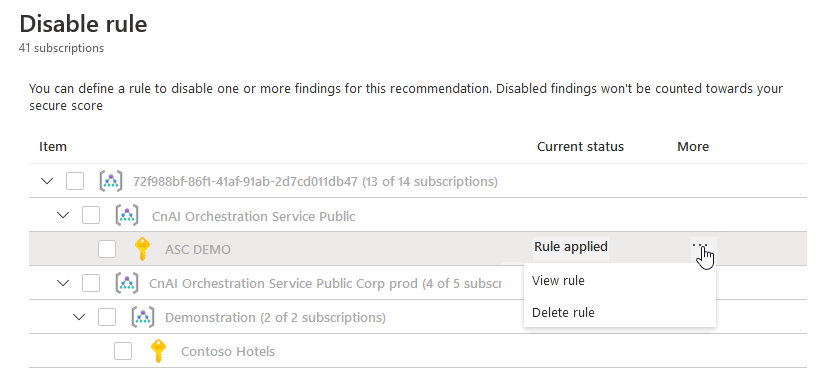

在 [應該解決在電腦上發現的弱點] 建議的詳細資訊頁面上,選取 [停用規則]。

選取相關範圍。

定義準則。 您也可以使用下列準則:

- 結果識別碼

- 類別

- 安全性檢查

- CVSS分數 (v2、v3)

- 嚴重性

- 可修補的狀態

選取 [套用規則]。

重要

變更最多可能需要 24 小時才會生效。

若要檢視、覆寫或刪除規則:

匯出結果

若要匯出弱點評估結果,您必須使用 Azure Resource Graph (ARG)。 此工具可讓您透過強大的篩選、分組和排序功能,立即存取雲端環境中的資源資訊。 這是一種快速且有效率的方式,可透過程式設計方式或從 Azure 入口網站中查詢 Azure 訂用帳戶的資訊。

如需完整指示和 ARG 查詢範例,請參閱下列 Tech Community 文章:匯出適用於雲端的 Microsoft Defender 中的弱點評估結果。

下一步

本文說明了用來掃描 VM 的適用於雲端的 Microsoft Defender 弱點評估延伸模組 (由 Qualys 提供技術支援)。 如需相關內容,請參閱下列文章:

意見反應

即將登場:在 2024 年,我們將逐步淘汰 GitHub 問題作為內容的意見反應機制,並將它取代為新的意見反應系統。 如需詳細資訊,請參閱:https://aka.ms/ContentUserFeedback。

提交並檢視相關的意見反應