適用於裝置組建商的韌體分析

好比電腦有作業系統,IoT 裝置則是有韌體,而且 IoT 裝置的執行和控制都是由韌體包辦。 安全性幾乎是裝置組建商共通的問題,因為 IoT 裝置一向缺乏基本的安全措施。

例如,IoT 攻擊媒介通常利用容易惡意探索但容易修正的弱點,例如寫死的使用者帳戶、過期且易受攻擊的開放原始碼套件,或製造商的私人密碼編譯簽署金鑰。

使用適用於 IoT 的 Microsoft Defender 韌體分析,可識別其他方式可能無法偵測到的內嵌安全性威脅、漏洞和常見弱點。

注意

適用於 IoT 的 Microsoft Defender [韌體分析] 頁面為預覽版。 Azure 預覽補充條款 包含適用於 Azure 功能 (搶鮮版 (Beta)、預覽版,或尚未發行的版本) 的其他法律條款。

如何確定韌體安全無虞

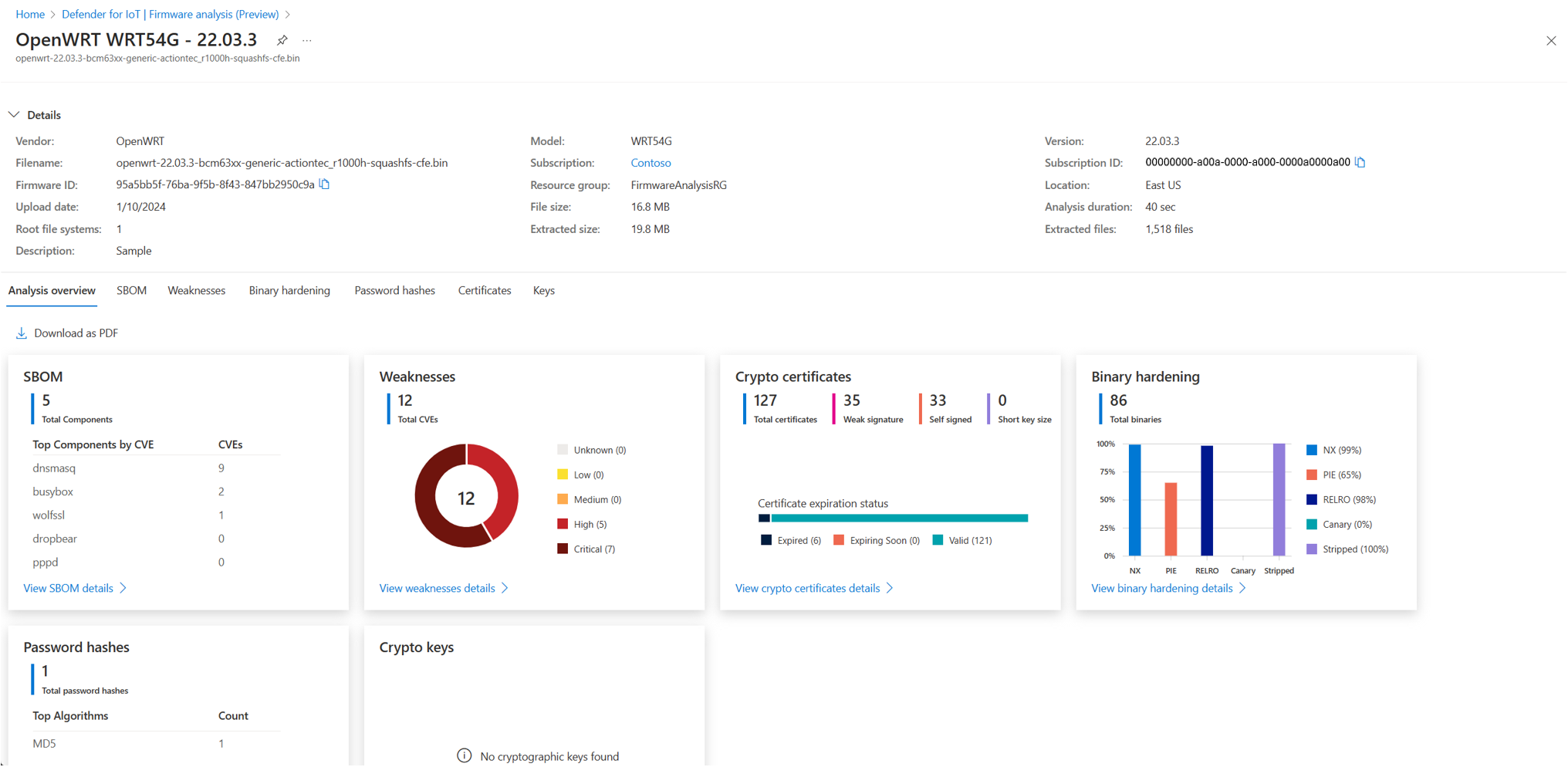

適用於 IoT 的 Microsoft Defender 可以分析韌體是否有常見的弱項和弱點,並提供韌體安全性的深入解析。 無論是在內部組建韌體,或是收到供應鏈的韌體,這項分析都很有用。

軟體用料表 (SBOM):收到韌體組建期間使用的開放原始碼套件詳細清單。 請查看套件版本,以及哪些授權控管開放原始碼套件的使用方式。

CVE 分析:查看哪些韌體元件有公開已知的安全性漏洞和暴險。

二進位強化分析:識別在編譯期間未啟用特定安全性旗標的二進位檔,例如緩衝區溢位保護、位置獨立可執行檔,以及更常見的強化技術。

SSL 憑證分析:揭露過期和撤銷的 TLS/SSL 憑證。

公用和私密金鑰分析:確認在韌體探索到的公用和私密密碼編譯金鑰,是必要而非偶然的金鑰。

密碼雜湊擷取:確定使用者帳戶密碼雜湊使用安全的密碼編譯演算法。