本文是一系列文章中的一篇,說明 使用 Microsoft適用於 IoT 的 Defender 進行 OT 監視的部署路徑 ,並說明如何建立 CA 簽署的憑證,以搭配適用於 IoT 的 Defender 內部部署 OT 感測器設備使用。

每個憑證授權單位 (CA) 簽署的憑證都必須有一個 .key 檔案和一個 .crt 檔案,這些檔案會在第一次登入之後上傳至適用於 IoT 的 Defender 設備。 雖然某些組織可能也需要 .pem 檔案,但適用於 IoT 的 Defender 不需要 .pem 檔案。

重要

您必須為每個適用於 IoT 的 Defender 設備建立唯一的憑證,其中每個憑證都符合所需的準則。

必要條件

若要執行本文所述的程序,請確定您有安全性、PKI 或憑證專家來監督憑證建立。

請確定您也熟悉適用於 IoT 的 Defender 的 SSL/TLS 憑證需求。

建立 CA 簽署的 SSL/TLS 憑證

建議您一律在生產環境中使用 CA 簽署憑證,並且僅在測試環境中使用自我簽署憑證。

使用憑證管理平台 (例如,自動化 PKI 管理平台) 來建立憑證,其符合適用於 IoT 的 Defender 的需求。

如果您沒有可以自動建立憑證的應用程式,請參閱安全性、PKI 或其他合格的憑證潛在客戶。 如果不想要建立新的憑證檔案,您也可以轉換現有的憑證檔案。

請務必為每個適用於 IoT 的 Defender 設備建立唯一的憑證,其中每個憑證都符合所需的參數準則。

例如:

開啟下載的憑證檔案,然後選取 [詳細資料] 索引標籤 > [複製到檔案] 以執行 [憑證匯出精靈]。

在 [憑證匯出精靈] 中,選取 [下一步]> [DER 編碼二進位 X.509 (.CER)]> 然後再次選取 [下一步]。

在 [要匯出的檔案] 畫面中,選取 [瀏覽],選擇儲存憑證的位置,然後選取 [下一步]。

選取 [完成] 以匯出憑證。

注意

您可能需要將現有的檔案類型轉換為支援的類型。

請驗證憑證符合憑證檔案需求,然後在完成之後測試您建立的憑證檔案。

如果您未使用憑證驗證,請移除憑證中的 CRL URL 參考。 如需詳細資訊,請參閱憑證檔案需求。

提示

(選擇性) 建立憑證鏈結,這是一個 .pem 檔案,其中包含產生憑證的信任鏈結中所有憑證授權位的憑證。

驗證 CRL 伺服器存取

如果您的組織驗證憑證,則適用於 IoT 的 Defender 設備必須能夠存取憑證所定義的 CRL 伺服器。 根據預設,憑證會透過 HTTP 連接埠 80 存取 CRL 伺服器 URL。 不過,某些組織安全性原則可能會封鎖此連接埠的存取。

如果您的設備無法在連接埠 80 上存取 CRL 伺服器,則可以使用下列其中一個因應措施:

在憑證中定義另一個 URL 和連接埠:

- 您定義的 URL 必須設定為

http: //,而不是https:// - 請確定目的地 CRL 伺服器是否可以在您定義的連接埠上接聽

- 您定義的 URL 必須設定為

使用可存取連接埠 80 上 CRL 的 Proxy 伺服器

如需更多詳細資訊,請參閱 [轉接 OT 警示資訊]。

如果驗證失敗,相關元件之間的通訊就會終止,並在主控台中顯示驗證錯誤。

將 SSL/TLS 憑證匯入信任存放區

建立憑證之後,請將其匯入信任的儲存位置。 例如:

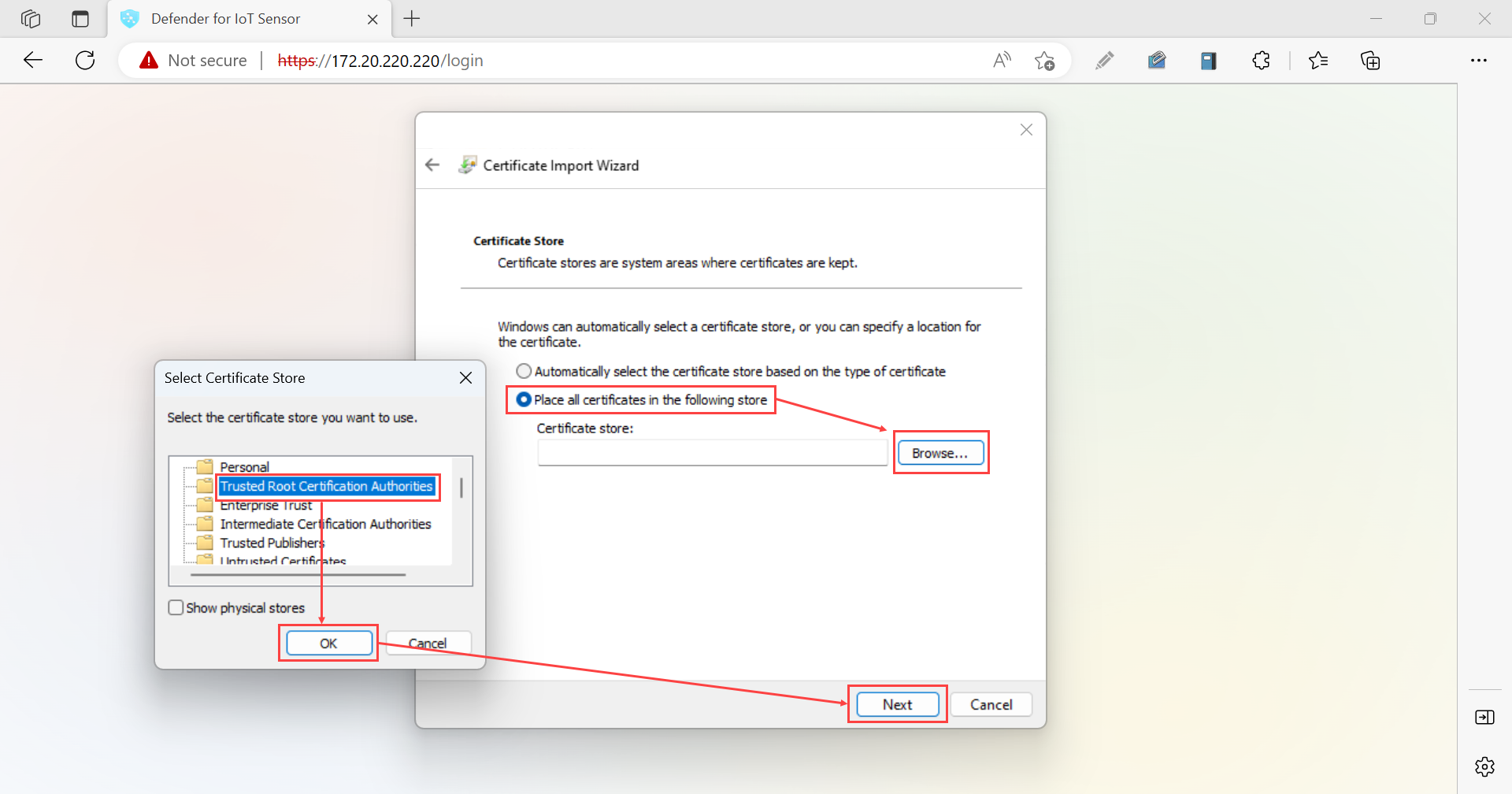

開啟安全性憑證檔案,然後在 [一般] 索引標籤中,選取 [安裝憑證],以啟動 [憑證匯入精靈]。

在 [存放位置],選取 [本機電腦],然後選取 [下一步]。

如果出現 [使用者允許控制] 提示,請選取 [是],以允許應用程式變更您的裝置。

在 [憑證存放區] 畫面中,選取 [根據憑證類型自動選取憑證存放區],然後選取 [下一步]。

選取 [將所有憑證放入以下的存放區]、[瀏覽],然後選取 [信任的根憑證授權單位] 儲存。 完成時,選取下一步。 例如:

選取 [完成] 以完成匯入。

測試 SSL/TLS 憑證

將憑證部署到適用於 IoT 的 Defender 設備之前,請使用下列程序來測試憑證。

根據範例檢查您的憑證

使用下列範例憑證與已建立的憑證進行比較,確定相同的欄位會以相同順序存在。

Bag Attributes: <No Attributes>

subject=C = US, S = Illinois, L = Springfield, O = Contoso Ltd, OU= Contoso Labs, CN= sensor.contoso.com, E

= support@contoso.com

issuer C=US, S = Illinois, L = Springfield, O = Contoso Ltd, OU= Contoso Labs, CN= Cert-ssl-root-da2e22f7-24af-4398-be51-

e4e11f006383, E = support@contoso.com

-----BEGIN CERTIFICATE-----

MIIESDCCAZCgAwIBAgIIEZK00815Dp4wDQYJKoZIhvcNAQELBQAwgaQxCzAJBgNV

BAYTAIVTMREwDwYDVQQIDAhJbGxpbm9pczEUMBIGA1UEBwwLU3ByaW5nZmllbGQx

FDASBgNVBAoMCONvbnRvc28gTHRKMRUWEwYDVQQLDAXDb250b3NvIExhYnMxGzAZ

BgNVBAMMEnNlbnNvci5jb250b3NvLmNvbTEIMCAGCSqGSIb3DQEJARYTc3VwcG9y

dEBjb250b3NvLmNvbTAeFw0yMDEyMTcxODQwMzhaFw0yMjEyMTcxODQwMzhaMIGK

MQswCQYDVQQGEwJVUzERMA8GA1UECAwISWxsaW5vaXMxFDASBgNVBAcMC1Nwcmlu

Z2ZpZWxkMRQwEgYDVQQKDAtDb250b3NvIEX0ZDEVMBMGA1UECwwMQ29udG9zbyBM

YWJzMRswGQYDVQQDDBJzZW5zb3luY29udG9zby5jb20xljAgBgkqhkiG9w0BCQEW

E3N1cHBvcnRAY29udG9zby5jb20wggEiMA0GCSqGSIb3DQEBAQUAA4IBDwAwggEK

AoIBAQDRGXBNJSGJTfP/K5ThK8vGOPzh/N8AjFtLvQiiSfkJ4cxU/6d1hNFEMRYG

GU+jY1Vknr0|A2nq7qPB1BVenW3 MwsuJZe Floo123rC5ekzZ7oe85Bww6+6eRbAT

WyqpvGVVpfcsloDznBzfp5UM9SVI5UEybllod31MRR/LQUEIKLWILHLW0eR5pcLW

pPLtOW7wsK60u+X3tqFo1AjzsNbXbEZ5pnVpCMqURKSNmxYpcrjnVCzyQA0C0eyq

GXePs9PL5DXfHy1x4WBFTd98X83 pmh/vyydFtA+F/imUKMJ8iuOEWUtuDsaVSX0X

kwv2+emz8CMDLsbWvUmo8Sg0OwfzAgMBAAGjfDB6MB0GA1UdDgQWBBQ27hu11E/w

21Nx3dwjp0keRPuTsTAfBgNVHSMEGDAWgBQ27hu1lE/w21Nx3dwjp0keRPUTSTAM

BgNVHRMEBTADAQH/MAsGA1UdDwQEAwIDqDAdBgNVHSUEFjAUBggrBgEFBQcDAgYI

KwYBBQUHAwEwDQYJKoZIhvcNAQELBQADggEBADLsn1ZXYsbGJLLzsGegYv7jmmLh

nfBFQqucORSQ8tqb2CHFME7LnAMfzFGpYYV0h1RAR+1ZL1DVtm+IKGHdU9GLnuyv

9x9hu7R4yBh3K99ILjX9H+KACvfDUehxR/ljvthoOZLalsqZIPnRD/ri/UtbpWtB

cfvmYleYA/zq3xdk4vfOI0YTOW11qjNuBIHh0d5S5sn+VhhjHL/s3MFaScWOQU3G

9ju6mQSo0R1F989aWd+44+8WhtOEjxBvr+17CLqHsmbCmqBI7qVnj5dHvkh0Bplw

zhJp150DfUzXY+2sV7Uqnel9aEU2Hlc/63EnaoSrxx6TEYYT/rPKSYL+++8=

-----END CERTIFICATE-----

測試不含 .csr 或私密金鑰檔案的憑證

如果要檢查憑證 .csr 檔案或私密金鑰檔案中的資訊,請使用下列 CLI 命令:

-

檢查憑證簽署要求 (CSR):執行

openssl req -text -noout -verify -in CSR.csr -

檢查私密金鑰:執行

openssl rsa -in privateKey.key -check -

檢查憑證:執行

openssl x509 -in certificate.crt -text -noout

如果這些測試失敗,請檢閱憑證檔案需求,以驗證檔案參數是否正確,或洽詢您的憑證專家。

驗證憑證的通用名稱

如需檢視憑證的通用名稱,請開啟憑證檔案並選取 [詳細資料] 索引標籤,然後選取 [主旨] 欄位。

憑證的通用名稱會出現在 CN 旁邊。

登入感應器主控台,而不需安全連線。 在 [您的連線不是私人連線] 警告畫面中,可能會看到 NET::ERR_CERT_COMMON_NAME_INVALID 錯誤訊息。

選取錯誤訊息加以展開,然後複製 Subject 旁的字串。 例如:

主體字串應符合安全性憑證詳細資料中的 CN 字串。

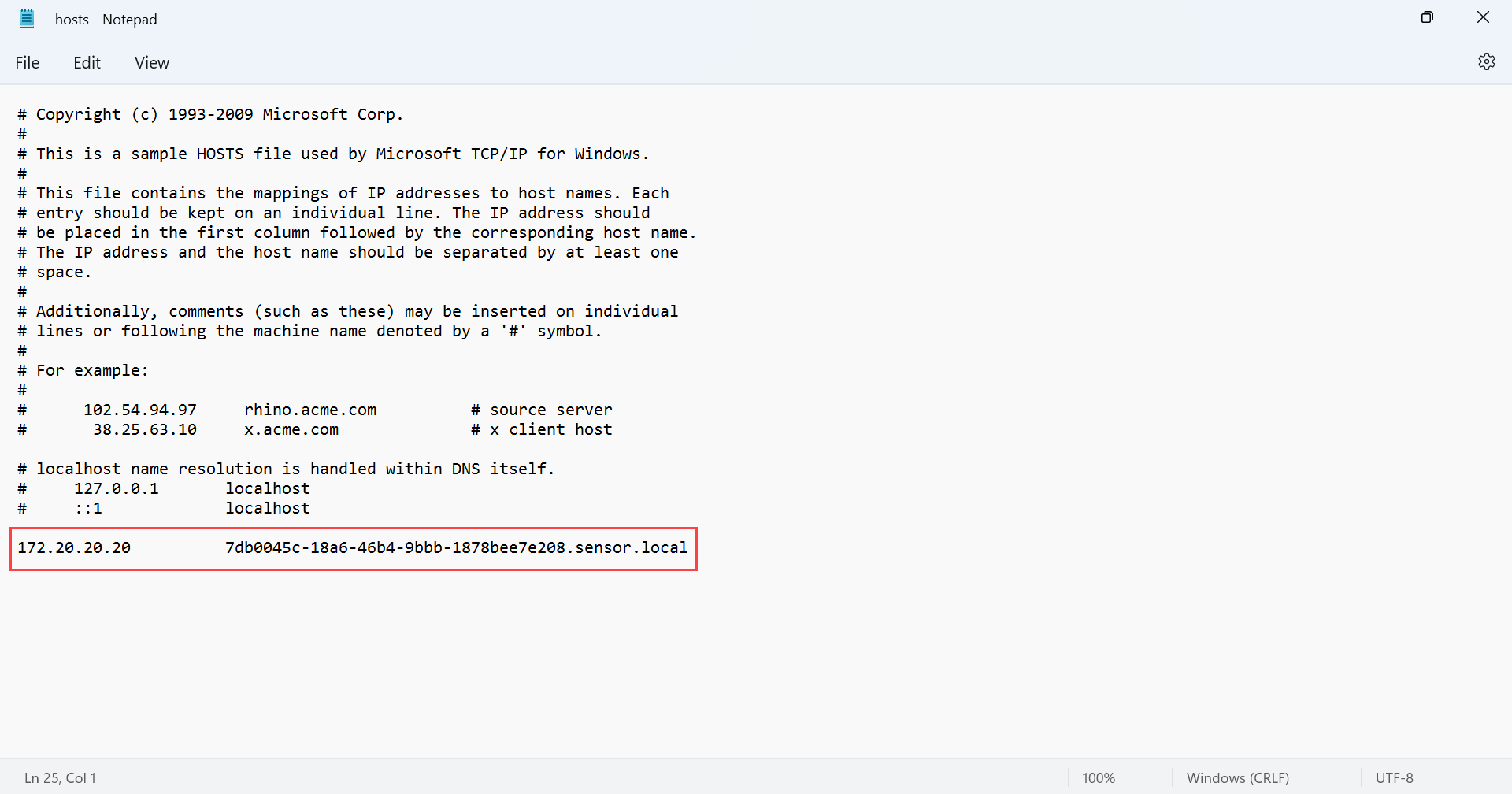

在本機檔案總管中,瀏覽至主機檔案,例如 [這台電腦] > [本機磁碟 (C:)] > [Windows] > [System32] > [驅動程式] > 等等,然後開啟 hosts 檔案。

在 hosts 檔案中,使用感應器的 IP 位址和您在上一個步驟中複製的 SSL 憑證通用名稱,在文件結尾處新增一行。 完成之後,儲存變更。 例如:

自我簽署憑證

在安裝適用於 IoT 的 Defender OT 監視軟體之後,自我簽署憑證可在測試環境中使用。 如需詳細資訊,請參閱

![進度列的圖表,其中已醒目提示 [計劃和準備]。](../media/deployment-paths/progress-plan-and-prepare.png)