整合 Palo Alto 與適用於 IoT 的 Microsoft Defender

本文說明如何整合 Palo Alto 與適用於 IoT 的 Microsoft Defender,以在單一位置檢視 Palo Alto 和適用於 IoT 的 Defender 資訊,或使用適用於 IoT 的 Defender 資料來設定 Palo Alto 中的封鎖動作。

同時檢視適用於 IoT 的 Defender 和 Palo Alto 資訊,可讓 SOC 分析師擁有多維度可見度,以便更快速地封鎖重大威脅。

雲端式整合

提示

雲端式安全性整合提供數個內部部署解決方案的優點,例如集中式、更簡單的感應器管理和集中式安全性監視。

其他優點包括即時監視、有效率的資源使用、提高延展性和強固性、改善對安全性威脅的保護、簡化的維護和更新,以及與第三方解決方案的無縫整合。

如果您要整合雲端連線的 OT 感應器與 Palo Alto,建議您將適用於 IoT 的 Defender 連線到 Microsoft Sentinel。

在 Microsoft Sentinel 中安裝一或多個下列解決方案,以檢視 Palo Alto 和 Defender for IoT 資料。

Microsoft Sentinel 是可調整的雲端服務,適用於安全性資訊與事件管理 (SIEM) 安全性協調流程自動化回應 (SOAR)。 SOC 小組可以使用適用於 IoT 的 Microsoft Defender 與 Microsoft Sentinel 之間的整合跨網路收集資料、偵測並調查威脅,及回應事件。

在 Microsoft Sentinel 中,適用於 IoT 的 Defender 資料連接器和解決方案為 SOC 小組提供現成的安全性內容,協助他們檢視、分析和回應 OT 安全性警示,並了解更廣泛的組織威脅內容中產生的事件。

如需詳細資訊,請參閱

內部部署整合

如果您正在使用空中套用、本機管理的 OT 感應器,您需要內部部署解決方案,才能在相同位置檢視適用於 IoT 的 Defender 和 Palo Alto 資訊。

在這種情況下,我們建議您將 OT 感應器設定為將 syslog 檔案直接傳送至 Palo Alto,或使用適用於 IoT 的 Defender 內建 API。

如需詳細資訊,請參閱

內部部署整合 (舊版)

本節說明如何使用舊版的內部部署整合來整合及使用 Palo Alto 與適用於 IoT 的 Microsoft Defender,這會自動在 Palo Alto 網路的 NMS 和 Panorama 中建立新原則。

重要

舊版 Palo Alto Panorama 整合能在 2024 年 10 月前使用感應器 23.1.3 版獲得支援,且在未來的主要軟體版本中都不會受到支援。 對於使用舊版整合的客戶,建議您移至下列其中一種方法:

- 如果您將安全性解決方案與雲端式系統整合,建議您透過 Microsoft Sentinel 使用資料連接器。

- 針對內部部署整合,建議您將 OT 感應器設定至轉送 syslog 事件,或使用適用於 IoT 的 Defender API。

下列表格顯示此整合適用於哪些事件:

| 事件類型 | 描述 |

|---|---|

| 未經授權的 PLC 變更 | 更新階梯邏輯或裝置的韌體。 此警告可能代表合法的活動,或是嘗試入侵裝置的行為。 例如,遠端存取特洛伊木馬程式 (RAT) ,這類惡意程式碼,或是導致旋轉式渦輪機這類實體程序以不安全的方式運作的參數。 |

| 違反通訊協定 | 違反通訊協定規格的封包結構或欄位值。 此警告可能代表應用程式設定錯誤,或是惡意嘗試入侵裝置的行為。 例如在目標裝置中造成緩衝區溢位條件。 |

| PLC 停止 | 此命令會造成裝置停止運作,因而讓實體程序暴露在受 PLC 控制的風險下。 |

| ICS 網路中發現的產業惡意程式碼 | 使用原生通訊協定操控 ICS 裝置的惡意程式碼,例如 TRITON 和 Industroyer。 適用於 IoT 的 Defender 也會偵測橫向移至 ICS 和 SCADA 環境的 IT 惡意程式碼。 例如 Conficker、WannaCry 和 NotPetya。 |

| 掃描惡意程式碼 | 偵察工具,可在攻擊前階段收集系統設定的相關資料。 例如,Havex 特洛伊木馬程式會使用 OPC 掃描產業網路;OPC 是Windows型 SCADA 系統用來與 ICS 裝置通訊的標準通訊協定。 |

當適用於 IoT 的 Defender 偵測到預先設定的使用案例時,系統會將 [封鎖來源] 按鈕新增至警示。 然後,當適用於 IoT 的 Defender 使用者選取 [封鎖來源] 按鈕時,適用於 IoT 的 Defender 會傳送預先定義的轉送規則,在 Panorama 上建立原則。

只有在 Panorama 管理員將原則推送至網路中的相關 NGFW 時,才會套用此原則。

IT 網路中可能會有動態 IP 位址。 因此,針對這些子網路,原則必須以 FQDN (DNS 名稱) 為基礎而非 IP 位址。 每隔設定的時數,適用於 IoT 的 Defender 就會執行反向查閱,並比對具有動態 IP 位址的裝置與其 FQDN (DNS 名稱)。

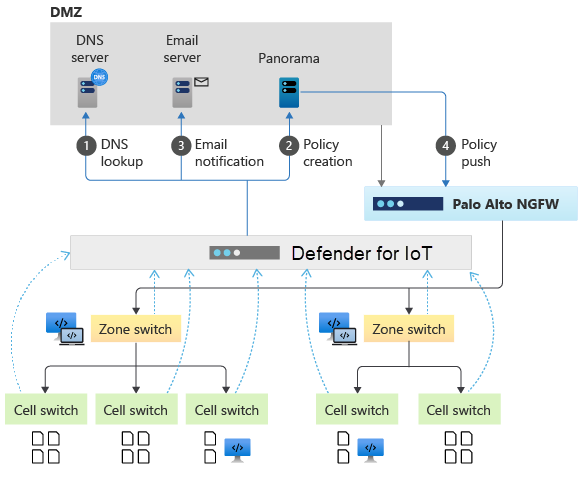

此外,適用於 IoT 的 Defender 會將電子郵件傳送給相關的 Panorama 使用者,通知對方適用於 IoT 的 Defender 所建立的新原則正在等候核准。 下圖顯示適用於 IoT 的 Defender 與 Panorama 整合架構:

必要條件

開始之前,請先確定您已擁有下列必要條件:

- 由 Panorama 管理員確認允許自動封鎖。

- 以管理使用者身分存取適用於 IoT 的 Defender OT 感應器。

設定 DNS 查閱

若要在適用於 IoT 的 Defender 中建立 Panorama 封鎖原則,第一個步驟是設定 DNS 查閱。

設定 DNS 查閱的方法如下:

登入 OT 感應器,然後選取 [系統設定]>[網路監視]>[DNS 查閱]。

開啟 [已啟用] 切換按鈕以啟用查閱。

在 [排程反向查閱] 欄位中定義排程選項:

- 依特定時間:指定每日執行反向查閱的時間。

- 依固定間隔 (以小時為單位):設定執行反向查閱的頻率。

選取 [+ 新增 DNS 伺服器],然後新增下列詳細資料:

參數 描述 DNS 伺服器位址 輸入 IP 位址或網路 DNS 伺服器的 FQDN。 DNS 伺服器連接埠 輸入用來查詢 DNS 伺服器的連接埠。 標籤數目 若要設定 DNS FQDN 解析,請新增要顯示的網域標籤數目。

最多可從左至右顯示 30 個字元。子網路 設定動態 IP 位址子網路範圍。

適用於 IoT 的 Defender 會在這個範圍內反向查閱自己在 DNS 伺服器中的 IP 位址,以符合其目前的 FQDN 名稱。若要確保 DNS 設定正確,請選取 [測試]。 測試可確保 DNS 伺服器 IP 位址和 DNS 伺服器連接埠均正確設定。

選取 [儲存]。

當您完成時,請視需要建立轉送規則以繼續進行:

設定為由指定的 Palo Alto 防火牆立即封鎖

藉由設定適用於 IoT 的 Defender 轉送規則,將封鎖命令直接傳送至特定的 Palo Alto 防火牆,以在惡意代碼相關警示等情況下設定自動封鎖。

適用於 IoT 的 Defender 識別出重大威脅時,就會傳送警示,並附上封鎖受感染來源的選項。 在警示的詳細資料中選取 [封鎖來源],便可啟用轉送規則,此規則會將封鎖命令傳送至指定的 Palo Alto 防火牆。

建立轉送規則時:

在 [動作] 區域中,定義 Palo Alto NGFW 的伺服器、主機、連接埠和認證。

設定下列選項,允許 Palo Alto 防火牆封鎖可疑來源:

參數 描述 封鎖不合法的函式代碼 通訊協定違規 - 違反 ICS 通訊協定規格的不合法欄位值 (潛在的惡意探索)。 封鎖未經授權的 PLC 程式設計 / 韌體更新 未經授權的 PLC 變更。 封鎖未經授權的 PLC 停止 PLC 停止 (停機)。 封鎖惡意程式碼相關警示 封鎖產業惡意程式碼嘗試 (TRITON、NotPetya 等)。

您可以選取 [自動封鎖] 選項。

在此情況下,系統會自動立即執行封鎖。封鎖未經授權的掃描 未經授權的掃描 (潛在的偵察)。

如需詳細資訊,請參閱轉送內部部署 OT 警示資訊。

使用 Palo Alto 防火牆封鎖可疑流量

設定適用於 IoT 的 Defender 轉送規則來封鎖 Palo Alto 防火牆的可疑流量,步驟如下。

建立轉送規則時:

在 [動作] 區域中,定義 Palo Alto NGFW 的伺服器、主機、連接埠和認證。

定義執行封鎖的方式,如下所示:

- 依 IP 位址:一律根據 IP 位址在 Panorama 上建立封鎖原則。

- 依 FQDN 或 IP 位址:根據 FQDN (若存在) 在 Panorama 上建立封鎖原則,若 FQDN 不存在則依 IP 位址建立。

在電子郵件欄位中輸入設定原則通知電子郵件的電子郵件地址。

注意

請確定您已在適用於 IoT 的 Defender 中設定郵件伺服器。 如果沒有輸入電子郵件地址,適用於 IoT 的 Defender 就不會傳送通知電子郵件。

設定下列選項,允許 Palo Alto Panorama 封鎖可疑來源:

參數 描述 封鎖不合法的函式代碼 通訊協定違規 - 違反 ICS 通訊協定規格的不合法欄位值 (潛在的惡意探索)。 封鎖未經授權的 PLC 程式設計 / 韌體更新 未經授權的 PLC 變更。 封鎖未經授權的 PLC 停止 PLC 停止 (停機)。 封鎖惡意程式碼相關警示 封鎖產業惡意程式碼嘗試 (TRITON、NotPetya 等)。

您可以選取 [自動封鎖] 選項。

在此情況下,系統會自動立即執行封鎖。封鎖未經授權的掃描 未經授權的掃描 (潛在的偵察)。

如需詳細資訊,請參閱轉送內部部署 OT 警示資訊。

封鎖特定可疑來源

建立轉送規則之後,請使用下列步驟來封鎖特定可疑的來源:

在 OT 感應器的 [警示] 頁面,騷巡病選取與 Palo Alto 整合相關的警示。

若要自動封鎖可疑來源,請選取 [封鎖來源]。

在 [請確認] 對話方塊中,選取 [OK]。

Palo Alto 防火牆現在會封鎖可疑來源。

後續步驟

意見反應

即將登場:在 2024 年,我們將逐步淘汰 GitHub 問題作為內容的意見反應機制,並將它取代為新的意見反應系統。 如需詳細資訊,請參閱:https://aka.ms/ContentUserFeedback。

提交並檢視相關的意見反應