在 Azure DevTest Labs 中使用客戶自控金鑰來加密磁碟

伺服器端加密 (SSE) 可保護您的資料安全,並協助您符合組織安全性和合規性承諾。 將 Azure 中的受控磁碟 (OS 和資料磁碟) 上儲存的待用資料保存至雲端時,SSE 預設會自動加密資料。 深入了解 Azure 上的磁碟加密。

在 DevTest Labs 內,為實驗室建立的所有 OS 磁碟和資料磁片都以平台代控金鑰加密。 不過,您身為實驗室擁有者,可以選擇使用自己的金鑰來加密實驗室虛擬機器磁碟。 如果選擇使用您自己的金鑰來管理加密,您可以指定客戶自控金鑰,用以加密實驗室磁碟中的資料。 若要深入了解以客戶自控金鑰在伺服器端加密 (SSE),以及其他受控磁碟加密類型,請參閱客戶自控金鑰。 另請參閱客戶自控金鑰的使用限制。

注意

- 此設定適用於實驗室中新建立的磁碟。 如果您在某個時候選擇變更磁碟加密集,則實驗室中較舊的磁碟仍使用前一個磁碟加密集加密。

下一節說明實驗室擁有者如何使用客戶自控金鑰來設定加密。

必要條件

如果您沒有磁碟加密集,請遵循本文來設定金鑰保存庫和磁碟加密集。 請注意磁碟加密集有下列需求:

- 磁碟加密集必須位於與實驗室相同的區域和訂用帳戶中。

- 在用來加密實驗室磁碟的磁碟加密集上,請確定您 (實驗室擁有者) 至少有讀者層級存取權。

針對 2020 年 8 月 1 日之前建立的實驗室,實驗室擁有者必須確保啟用實驗室的系統指派身分識別。 在作法上,實驗室擁有者可以前往實驗室,按一下 [設定和原則],按一下 [身分識別 (預覽)] 刀鋒視窗,將系統指派的身分識別 [狀態] 變更為開啟,然後按一下 [儲存]。 針對 2020 年 8 月 1 日之後建立的新實驗室,實驗室系統指派的身分識別預設為啟用。

若要讓實驗室處理所有實驗室磁碟的加密,實驗室擁有者必須將磁碟加密集的讀者角色,以及基礎 Azure 訂用帳戶的虛擬機器參與者角色,明確授與實驗室的系統指派身分識別。 在作法上,實驗室擁有者可以執行下列步驟:

在 Azure 訂用帳戶層級上,請確定您是使用者存取系統管理員角色的成員,以便管理使用者對 Azure 資源的存取權。

在磁碟加密集頁面上,至少將讀取者角色指派給將使用磁碟加密集的實驗室名稱。

如需詳細步驟,請參閱使用 Azure 入口網站指派 Azure 角色。

在 Azure 入口網站中,巡覽至 [訂用帳戶] 頁面。

將虛擬機器參與者角色指派給實驗室名稱 (實驗室 的系統指派身分識別)。

使用客戶自控金鑰來加密實驗室 OS 磁碟

在 Azure 入口網站中,移至實驗室的首頁,選取左側功能表上的 [設定和原則]。

在 [設定和原則] 頁面上,選取 [加密] 區段中的 [磁碟 (預覽)]。 [加密類型] 預設為 [使用平台代控金鑰加密待用資料]。

![[設定和原則] 頁面的 [磁碟] 索引標籤](media/encrypt-disks-customer-managed-keys/disks-page.png)

在 [加密類型] 中,從下拉式清單中選取 [使用客戶自控金鑰加密待用加密]。

在 [磁碟加密集] 中,選取您稍早建立的磁碟加密集。 這是實驗室的系統指派身分識別可存取的同一個磁碟加密集。

在工具列上選取 [儲存]。

在包含下列文字訊息框中:此設定會套用至實驗室中新建立的機器。舊 OS 磁碟會與舊磁碟加密集保持加密,選取 [確定]。

設定之後會使用磁碟加密集,以提供的客戶自控金鑰來加密實驗室磁碟。

如何驗證磁碟是否加密

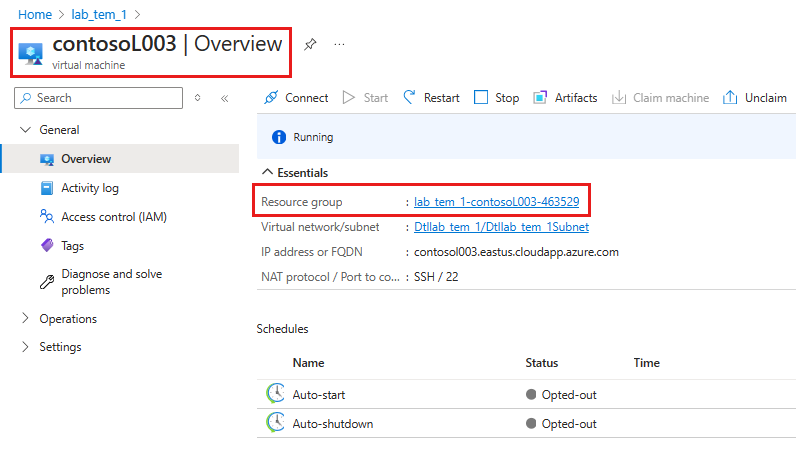

在實驗室中,移至以客戶自控金鑰啟用磁碟加密之後建立的實驗室虛擬機器。

按一下 VM 的資源群組,然後按一下 OS 磁碟。

移至 [加密],驗證加密是否設定為客戶自控金鑰和您選取的磁碟加密集。

相關內容

請參閱以下文章: