用於能源的 Azure 資料管理員中的資料安全性和加密

本文提供用於能源的 Azure 資料管理員中安全性功能的概觀。 其涵蓋待用加密、傳輸中加密、TLS、HTTPS、Microsoft 管理的金鑰,以及客戶自控金鑰等主要領域。

加密待用資料

用於能源的 Azure 資料管理員會使用數個儲存體資源來儲存中繼資料、使用者資料、儲存體內部資料等。平台會使用服務端加密,在將資料保存至雲端時自動加密所有資料。 資料待用加密可保護您的資料安全,以協助您符合組織安全性和合規性承諾。 根據預設,用於能源的 Azure 資料管理員中的所有資料都會使用 Microsoft 管理的金鑰加密。 除了 Microsoft 管理的金鑰之外,您還可以使用自己的加密金鑰來保護用於能源的 Azure 資料管理員中的資料。 當您指定客戶自控金鑰時,即會使用該金鑰保護及控制對加密資料所使用的 Microsoft 管理金鑰的存取。

加密傳輸中的資料

在雲端服務與客戶之間移動資料時,用於能源的 Azure 資料管理員支援使用傳輸層安全性 (TLS 1.2) 通訊協定來保護資料。 TLS 提供增強式驗證、訊息隱私權、完整性 (可偵測訊息竄改、攔截和偽造)、互通性和演算法彈性。

除了 TLS 之外,當您與用於能源的 Azure 資料管理員互動時,所有交易都會透過 HTTPS 進行。

為用於能源的 Azure 資料管理員執行個體設定客戶自控金鑰 (CMK)

重要

建立用於能源的 Azure 資料管理員執行個體之後,您無法編輯 CMK 設定。

必要條件

步驟 1: 設定金鑰保存庫

您可以使用新的或現有的金鑰保存庫來儲存客戶自控金鑰。 若要深入了解 Azure Key Vault,請參閱 Azure Key Vault 概觀和什麼是 Azure Key Vault?

要搭配客戶自控金鑰使用用於能源的 Azure 資料管理員,必須為金鑰保存庫啟用虛刪除和清除保護。 依預設會在您建立新的金鑰保存庫啟用虛刪除,且無法停用。 您可以在建立金鑰保存庫期間或建立後啟用清除保護。

若要了解如何使用 Azure 入口網站建立金鑰保存庫,請參閱快速入門:使用 Azure 入口網站建立金鑰保存庫。 建立金鑰保存庫時,請選取 [啟用清除保護]。

若要在現有的金鑰保存庫上啟用清除保護,請遵循下列步驟:

- 在 Azure 入口網站中瀏覽至您的金鑰保存庫。

- 在 [設定] 之下選擇 [屬性]。

- 在 [清除保護] 區段中,選擇 [啟用清除保護]。

步驟 2: 新增金鑰

- 接著,將金鑰新增至金鑰保存庫。

- 若要了解如何使用 Azure 入口網站來新增金鑰,請參閱快速入門:使用 Azure 入口網站從 Azure Key Vault 設定及擷取金鑰。

- 建議 RSA 金鑰大小為 3072,請參閱為您的 Azure Cosmos DB 帳戶設定客戶自控金鑰 | Microsoft Learn。

步驟 3: 選擇受控識別以授與金鑰保存庫的存取權

- 為現有用於能源的 Azure 資料管理員執行個體啟用客戶自控金鑰時,您必須指定受控識別,其將用來授權存取含有金鑰的金鑰保存庫。 受控識別必須有權存取金鑰保存庫中的金鑰。

- 您可以建立使用者指派的受控識別。

為現有帳戶設定客戶自控金鑰

- 建立用於能源的 Azure 資料管理員執行個體。

- 選取 [加密] 索引標籤。

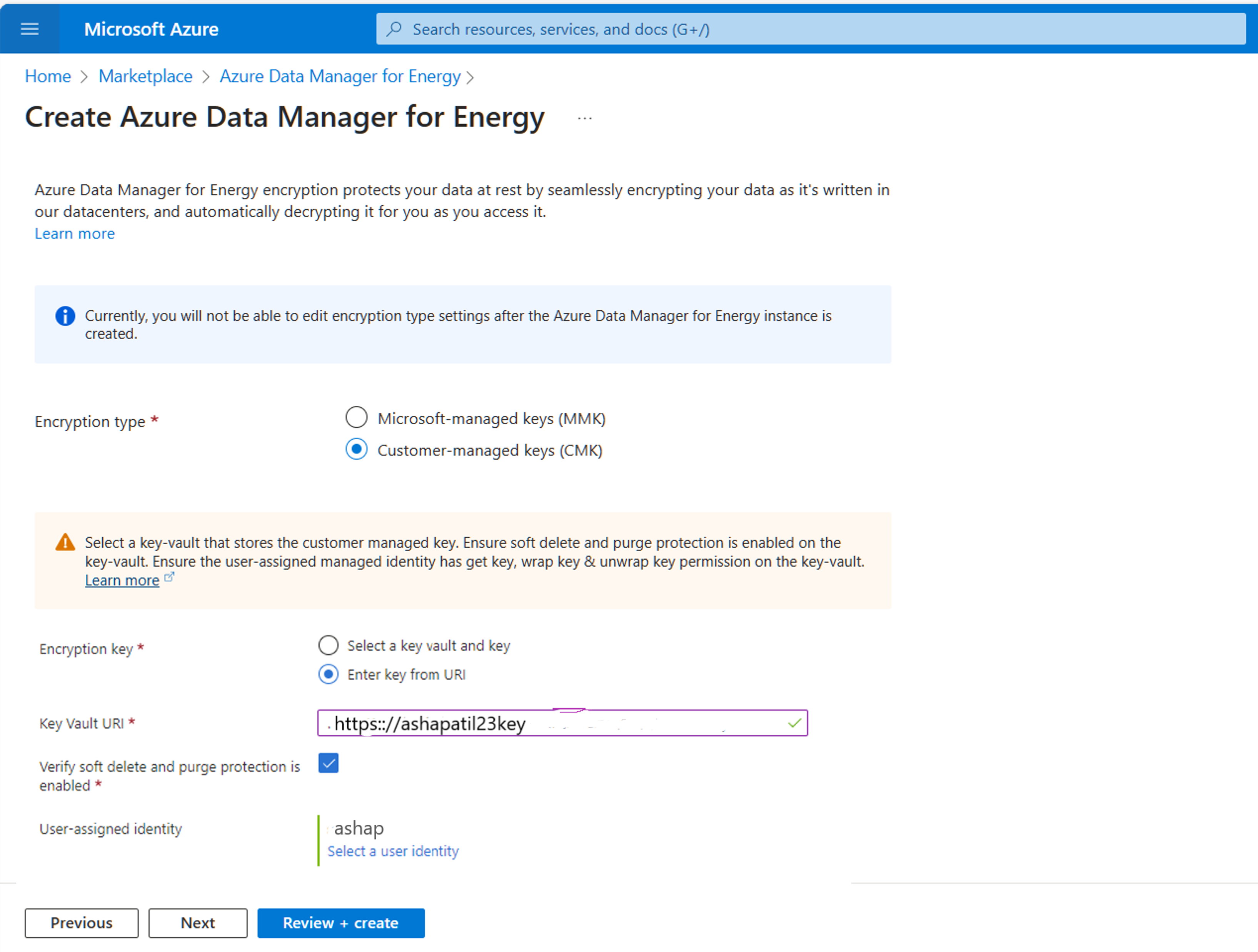

在 [加密類型] 索引標籤中,選取 [客戶自控金鑰 (CMK)]。

若要使用 CMK,您必須選取儲存金鑰所在的金鑰保存庫。

選取 [加密金鑰] 作為 [選取金鑰保存庫和金鑰]。

然後,選取 [選取金鑰保存庫與金鑰]。

下一步,選取 [金鑰保存庫] 和 [金鑰]。

下一步,選取將用來授權存取含有金鑰的金鑰保存庫的使用者指派的受控識別。

選取 [選取使用者身分識別]。 選取您在必要條件中建立的使用者指派的受控識別。

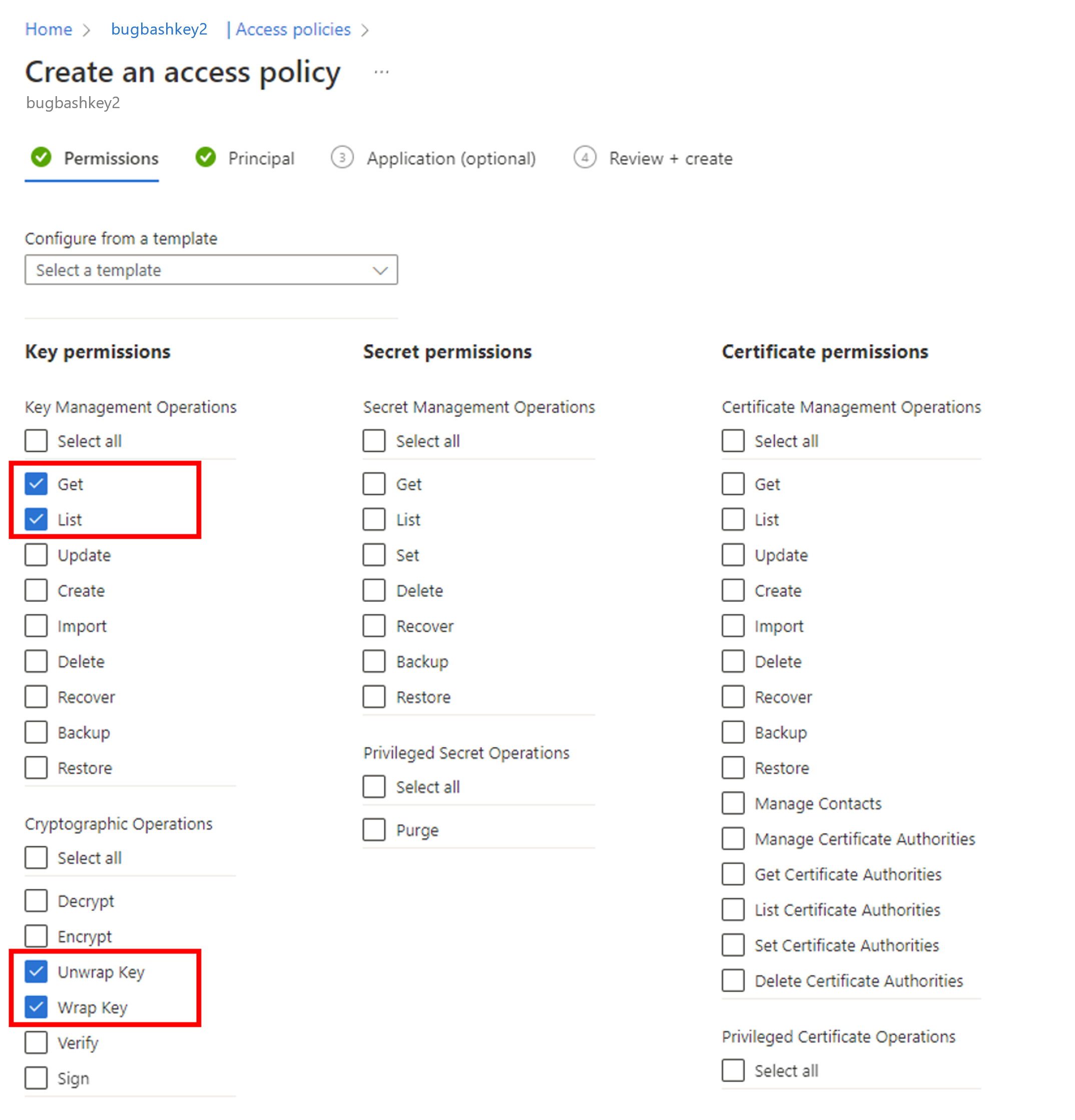

此使用者指派的身分識別必須具有金鑰保存庫上的取得金鑰、列出金鑰、包裝金鑰,以及解除包裝金鑰權限。 如需指派 Azure Key Vault 存取原則的詳細資訊,請參閱指派 Key Vault 存取原則。

您也可以將 [加密金鑰] 選取為 [從 URI 輸入金鑰]。 金鑰必須啟用虛刪除和清除保護。 您必須勾選如下所示的方塊來加以確認。

接下來,完成其他索引標籤之後,選取 [檢閱+建立]。

選取 [建立] 按鈕。

使用客戶管理的金鑰建立用於能源的 Azure 資料管理員執行個體。

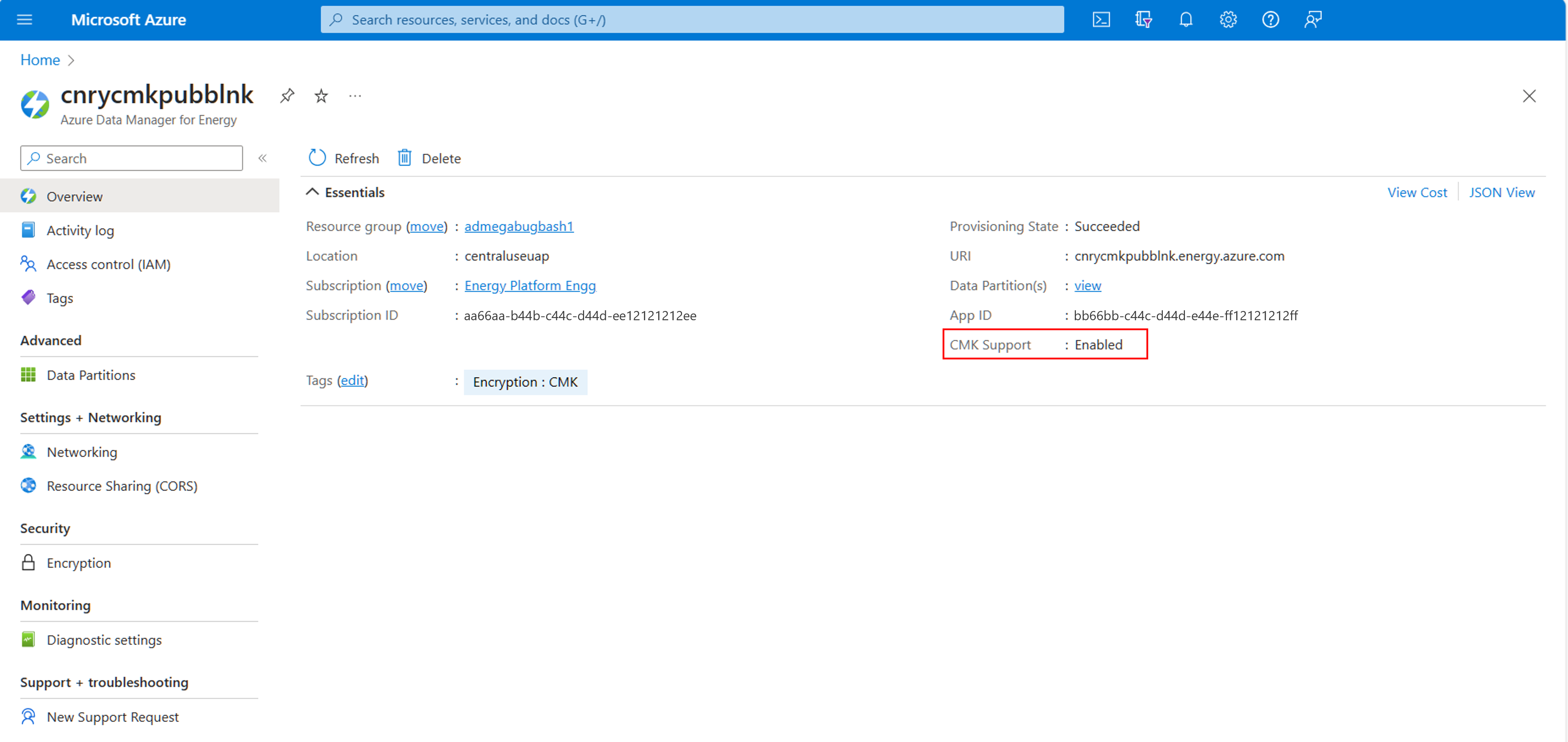

啟用 CMK 之後,您會在 [概觀] 畫面上看到其狀態。

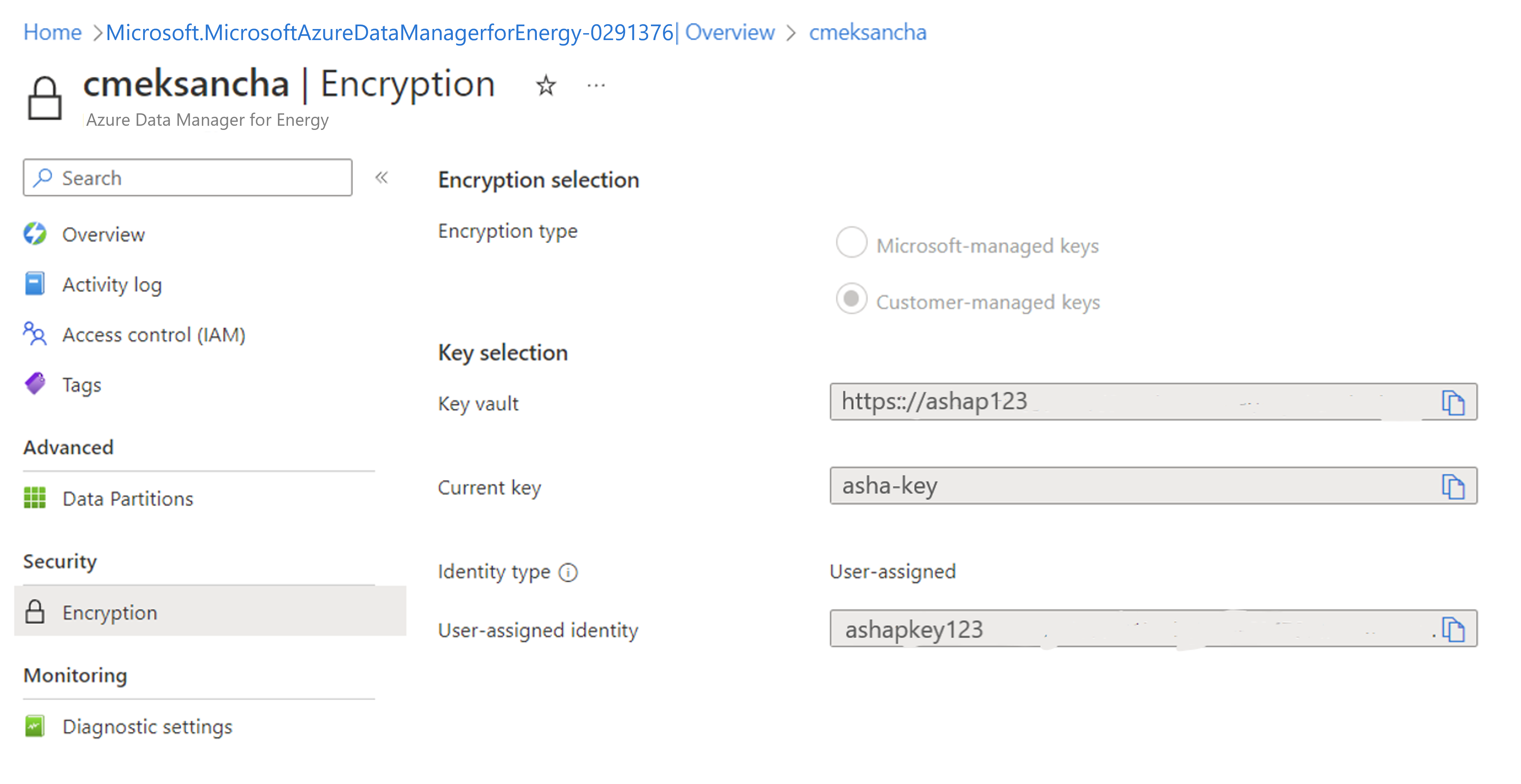

您可以瀏覽至 [加密],並查看已使用使用者受控識別啟用 CMK。

下一步

深入了解私人連結。

![建立適用於能源的 Azure 數據管理員時,[加密] 索引標籤的螢幕快照。](media/how-to-manage-data-security-and-encryption/customer-managed-key-2-encryption-tab.png)

![顯示選取訂用帳戶、金鑰保存庫和金鑰的螢幕快照,在選擇 [選取金鑰保存庫和金鑰] 之後開啟的右窗格中](media/how-to-manage-data-security-and-encryption/customer-managed-key-3aa-enable-cmk.png)