什麼是安全性合作夥伴提供者?

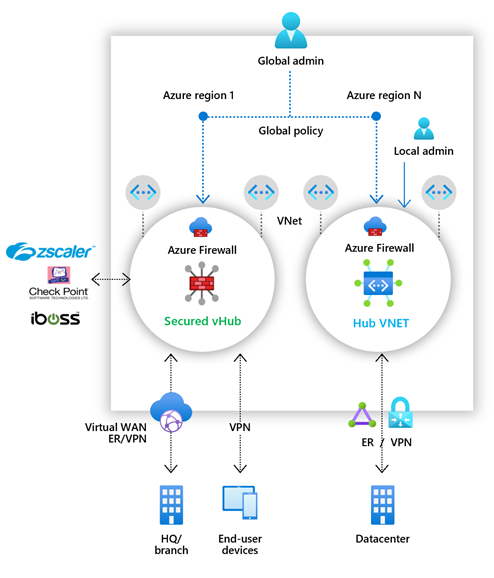

Azure 防火牆管理員中的安全性合作夥伴提供者可讓您使用熟悉且是同類最佳的協力廠商安全性即服務 (SECaaS) 供應項目,保護使用者的網際網路存取。

透過快速設定,您可以使用支援的安全性合作夥伴來保護中樞,並路由和篩選來自虛擬網路 (VNet) 或區域內分支位置的網際網路流量。 您可以使用自動化路由管理來執行此動作,而不需設定和管理使用者定義路由 (UDR)。

您可以在多個 Azure 區域中部署以您選擇的安全性合作夥伴所設定的安全中樞,為您的使用者在這些區域中的任何位置取得連線和安全性。 透過使用安全性合作夥伴對於網際網路/SaaS 應用程式流量的供應項目,以及適用於安全中樞內私人流量的 Azure 防火牆,您現在可以開始在 Azure 上建置接近全球各地使用者和應用程式的安全性邊緣。

支援的安全性合作夥伴包括 Zscaler、Check Point 和 iboss。

如需 Zscaler 概觀,請參閱 Jack Tracey 的下列影片:

重要案例

您可以在下列案例中使用安全性合作夥伴來篩選網際網路流量:

虛擬網路 (VNet) 對網際網路

針對在 Azure 上執行的雲端工作負載,使用進階使用者感知網際網路保護。

分支對網際網路

使用您的 Azure 連線和全域散發,輕鬆地為分支對網際網路案例新增第三方 NSaaS 篩選。 您可以使用 Azure 虛擬 WAN 來建置全域傳輸網路和安全性邊緣。

以下是支援的案例:

中樞內的兩個安全性提供者

透過安全性合作夥伴提供者的 VNet/分支對網際網路和透過 Azure 防火牆的其他流量 (輪輻對輪輻、輪輻對分支、分支對分支)。

中樞內的單一提供者

- 受 Azure 防火牆保護的所有流量 (輪輻對輪輻、輪輻對分支、分支對輪輻、VNet/分支對網際網路)

或 - 透過安全性合作夥伴提供者的 VNet/分支對網際網路

- 受 Azure 防火牆保護的所有流量 (輪輻對輪輻、輪輻對分支、分支對輪輻、VNet/分支對網際網路)

安全虛擬中樞內的網際網路流量篩選最佳做法

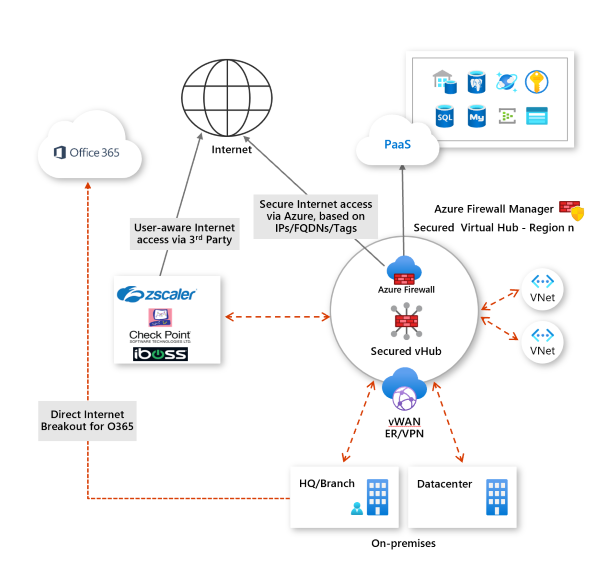

網際網路流量通常包含 Web 流量。 但也包含目的地為 SaaS 應用程式的流量,例如 Microsoft 365和 Azure 公用 PaaS 服務,像是 Azure 儲存體、Azure Sql 等等。 以下是處理這些服務流量的最佳做法建議:

處理 Azure PaaS 流量

如果您的流量大部分由 Azure PaaS 所組成,而且可以使用 IP 位址、FQDN、服務標籤或 FQDN 標籤來篩選應用程式的資源存取,請使用Azure 防火牆進行保護。

如果您的流量是由 SaaS 應用程式存取所組成,或需要使用者感知篩選 (例如,您的虛擬桌面基礎結構 (VDI) 工作負載),或需要進階網際網路篩選功能,請使用中樞內的第三方合作夥伴解決方案。

處理 Microsoft 365 流量

在全球各地的分支位置案例中,您應該直接在分支重新導向 Microsoft 365 流量,再傳送 Azure 安全中樞的其餘網際網路流量。

對於 Microsoft 365,網路延遲和效能對於成功的使用者體驗至關重要。 若要達成以最佳效能和使用者體驗為主的這些目標,客戶必須實作 Microsoft 365 直接和本機逸出,再考慮透過 Azure 路由傳送其餘的網際網路流量。

Microsoft 365 網路連線原則會呼叫主要 Microsoft 365 網路連線,這些連線會從使用者分支或行動裝置在本機路由傳送,並直接透過網際網路路由傳送到最接近的 Microsoft 網路連接點。

此外,Microsoft 365 連線會針對隱私權進行加密,並基於效能考量而使用有效的專屬通訊協定。 如此一來,使這些連線受限於傳統網路層級安全性解決方案,並不切實際且影響深遠。 基於這些理由,我們強烈建議客戶在透過 Azure 傳送其餘流量之前,先直接從分支傳送 Microsoft 365 流量。 Microsoft 已與數個 SD-WAN 解決方案提供者合作,這些提供者與 Azure 和 Microsoft 365 整合,讓客戶能夠輕鬆啟用 Microsoft 365 直接和本機網際網路中斷。 如需詳細資料,請參閱什麼是 Azure 虛擬 WAN?