使用 Azure 防火牆來保護 Azure 虛擬桌面部署

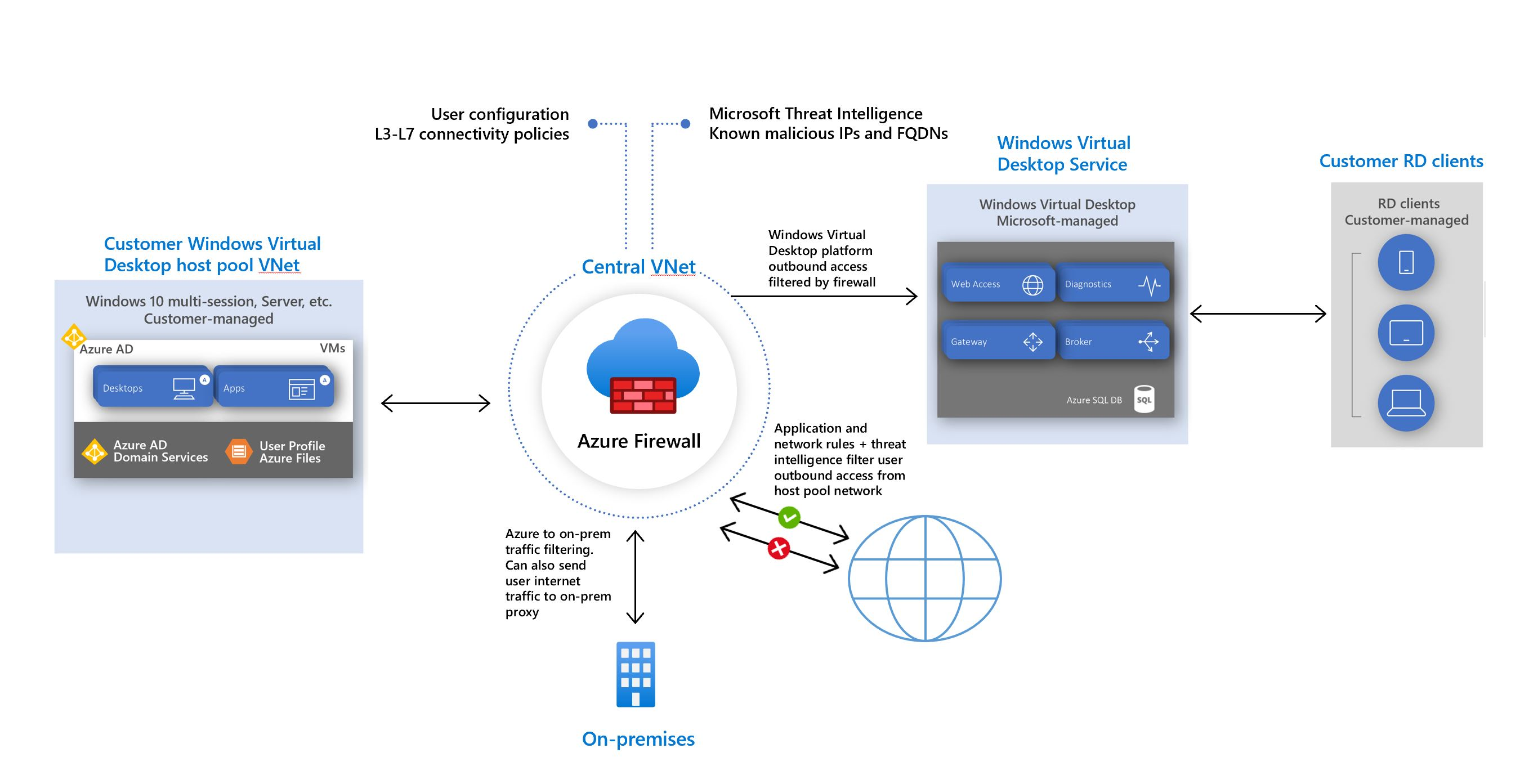

Azure 虛擬桌面是在 Azure 上執行的雲端虛擬桌面基礎結構 (VDI) 服務。 當用戶連線到 Azure 虛擬桌面時,其會話來自主機集區中的會話主機。 主機集區是 Azure 虛擬機器的集合,這些虛擬機器會向 Azure 虛擬桌面註冊為工作階段主機。 這些虛擬機器會在您的虛擬網路中執行,並受到虛擬網路安全性控管機制所約束。 他們需要 Azure 虛擬桌面服務的輸出因特網存取,才能正常運作,而且使用者可能需要輸出因特網存取。 Azure 防火牆可協助您鎖定環境,並篩選輸出流量。

請遵循本文中的指導方針,使用 Azure 防火牆 為您的 Azure 虛擬桌面主機集區提供額外的保護。

必要條件

- 已部署的 Azure 虛擬桌面環境和主機集區。 如需詳細資訊,請參閱 部署 Azure 虛擬桌面。

- 至少部署一個防火牆管理員原則的 Azure 防火牆。

- 防火牆原則中已啟用 DNS 和 DNS Proxy,以在網路規則中使用 FQDN。

若要深入瞭解 Azure 虛擬桌面術語,請參閱 Azure 虛擬桌面術語。

Azure 虛擬桌面的主機集區輸出存取

您為 Azure 虛擬桌面建立的 Azure 虛擬機器必須能夠存取數個完整網域名稱 (FQDN) 才能正常運作。 Azure 防火牆 使用 Azure 虛擬桌面 FQDN 標籤WindowsVirtualDesktop來簡化此設定。 您必須建立 Azure 防火牆 原則,並建立網路規則和應用程式規則的規則集合。 為規則集合提供優先順序和 允許 或 拒絕 動作。

您必須為每個必要的 FQDN 和端點建立規則。 此清單位於 Azure 虛擬桌面的必要 FQDN 和端點。 若要將特定主機集區識別為 來源,您可以使用每個會話主機建立 IP群組 來表示它。

重要

建議您不要搭配 Azure 虛擬桌面使用 TLS 檢查。 如需詳細資訊,請參閱 Proxy 伺服器指導方針。

Azure 防火牆 原則範例

上述所有強制和選擇性規則都可以使用發行於 https://github.com/Azure/RDS-Templates/tree/master/AzureFirewallPolicyForAVD的範本,輕鬆地部署在單一 Azure 防火牆 原則中。 在部署到生產環境之前,建議您檢閱定義的所有網路和應用程式規則,確保與 Azure 虛擬桌面官方檔和安全性需求保持一致。

對網際網路的主機集區輸出存取

根據您的組織需求,您可能想要為終端使用者啟用安全的輸出因特網存取。 如果允許的目的地清單已妥善定義(例如,針對 Microsoft 365 存取),您可以使用 Azure 防火牆 應用程式和網路規則來設定所需的存取權。 這會將終端使用者流量直接路由傳送至因特網,以獲得最佳效能。 如果您需要允許 Windows 365 或 Intune 的網路連線,請參閱 Windows 365 的網路需求和 Intune 的網路端點。

如果您想要使用現有的內部部署安全 Web 閘道來篩選輸出使用者因特網流量,您可以使用明確的 Proxy 設定在 Azure 虛擬桌面主機集區上執行的網頁瀏覽器或其他應用程式。 例如,請參閱 如何使用 Microsoft Edge 命令行選項來設定 Proxy 設定。 這些 Proxy 設定只會影響您的終端使用者因特網存取,允許 Azure 虛擬桌面平臺直接透過 Azure 防火牆 輸出流量。

控制使用者對 Web 的存取

管理員 可以允許或拒絕使用者存取不同的網站類別。 將規則新增至應用程式集合,從特定IP位址新增至您想要允許或拒絕的Web類別。 檢閱所有 Web 類別。

後續步驟

- 深入瞭解 Azure 虛擬桌面: 什麼是 Azure 虛擬桌面?

意見反應

即將登場:在 2024 年,我們將逐步淘汰 GitHub 問題作為內容的意見反應機制,並將它取代為新的意見反應系統。 如需詳細資訊,請參閱:https://aka.ms/ContentUserFeedback。

提交並檢視相關的意見反應