以 Azure 防火牆威脅情報為主的篩選

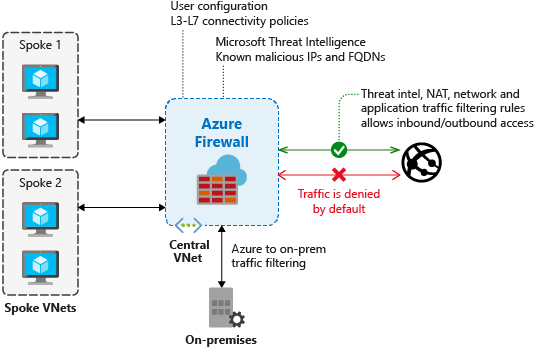

您可以啟用防火牆的威脅情報型篩選,以警示和拒絕來自已知惡意 IP 位址、FQDN 和 URL 的流量。 IP 位址、網域和 URL 來自 Microsoft 威脅情報摘要,包含 Microsoft 網路安全性小組等多個來源。 Intelligent Security Graph提供 Microsoft 威脅情報,並使用多個服務,包括雲端Microsoft Defender。

如果您已啟用威脅情報型篩選,防火牆會在任何 NAT 規則、網路規則或應用程式規則之前處理相關聯的規則。

當規則引發時,您可以選擇只記錄警示,也可以選擇警示和拒絕模式。

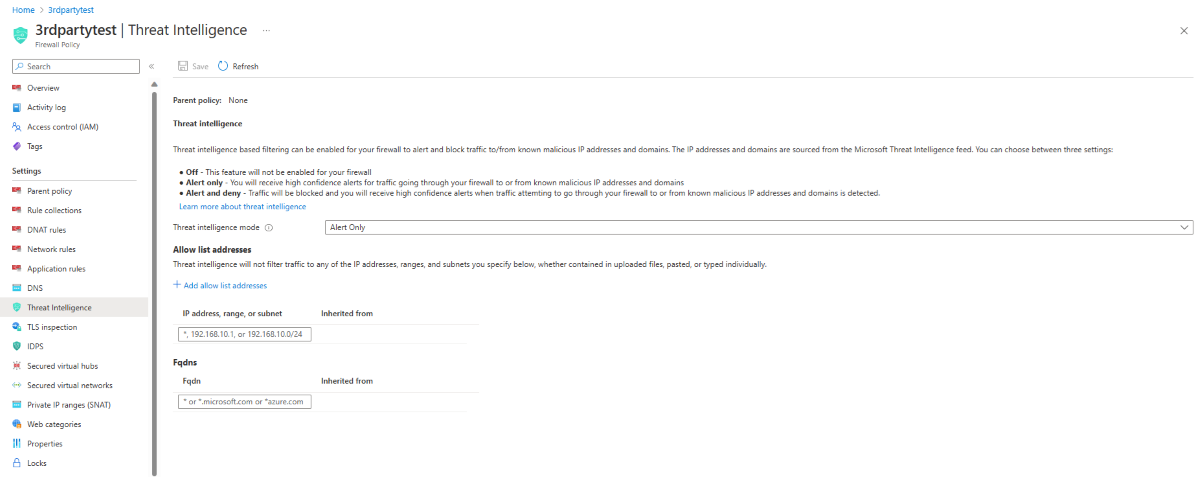

根據預設,威脅情報型篩選處於警示模式。 在區域中的入口網站介面變成可用為止之前,您都無法關閉此功能或變更模式。

您可以定義允許清單,讓威脅情報不會篩選任何列出的 FQDN、IP 位址、範圍或子網的流量。

針對批次作業,您可以上傳包含 IP 位址、範圍和子網清單的 CSV 檔案。

記錄

下列記錄摘錄顯示觸發的規則:

{

"category": "AzureFirewallNetworkRule",

"time": "2018-04-16T23:45:04.8295030Z",

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/{resourceName}",

"operationName": "AzureFirewallThreatIntelLog",

"properties": {

"msg": "HTTP request from 10.0.0.5:54074 to somemaliciousdomain.com:80. Action: Alert. ThreatIntel: Bot Networks"

}

}

測試

輸出測試 - 輸出流量警示應該很少出現,因為這表示您的環境遭到入侵。 為了協助測試輸出警示是否正常運作,觸發警示的測試 FQDN 存在。 對輸出測試使用

testmaliciousdomain.eastus.cloudapp.azure.com。若要準備測試,並確保您沒有收到 DNS 解析失敗,請設定下列專案:

- 將虛擬記錄新增至測試電腦上的 hosts 檔案。 例如,在執行 Windows 的電腦上,您可以將 新增

1.2.3.4 testmaliciousdomain.eastus.cloudapp.azure.com至C:\Windows\System32\drivers\etc\hosts檔案。 - 確定已測試的 HTTP/S 要求是允許使用應用程式規則,而不是網路規則。

- 將虛擬記錄新增至測試電腦上的 hosts 檔案。 例如,在執行 Windows 的電腦上,您可以將 新增

輸入測試 - 如果防火牆已設定 DNAT 規則,您預期會看到連入流量的警示。 即使防火牆只允許 DNAT 規則上的特定來源,而且流量遭到拒絕,您仍會看到警示。 Azure 防火牆不會在所有已知的埠掃描器上發出警示;只有在也參與惡意活動的掃描器上。