Azure Front Door 可增強從 Azure 儲存體 Blob 傳遞靜態內容,以提供安全且可調整的架構。 此設定適用於各種使用案例,例如網站裝載和檔案傳遞。

架構

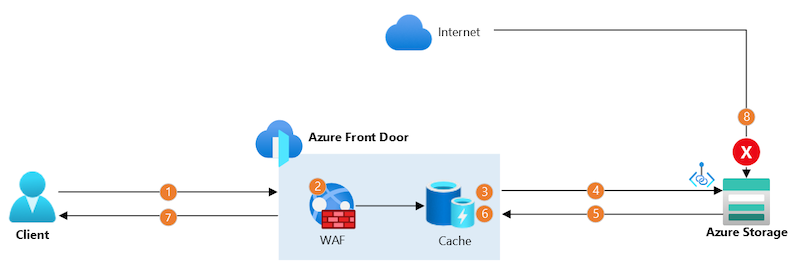

在此參考架構中,會部署具有單一來源的記憶體帳戶和 Azure Front Door 配置檔。

數據流

數據流會流經案例,如下所示:

- 用戶端會使用自定義功能變數名稱和 Front Door 提供的 TLS 憑證,建立與 Azure Front Door 的安全連線。 聯機會在附近的 Front Door 存在點終止(PoP)。

- Azure Front Door Web 應用程式防火牆 (WAF) 會掃描要求。 如果WAF判斷要求太有風險,則會封鎖要求並傳回 HTTP 403 錯誤回應。

- 如果 Front Door PoP 的快取包含有效的回應,Front Door 會立即傳回回應。

- 如果沒有,PoP 會使用Microsoft的骨幹網路,使用不同的長期 TCP 連線,將要求傳送至來源記憶體帳戶。 在此案例中,Private Link 會安全地連線到記憶體帳戶。

- 儲存體帳戶會將回應傳送至 Front Door PoP。

- PoP 會將回應儲存在其快取中,以供日後要求使用。

- PoP 會傳回用戶端的回應。

- 透過因特網對記憶體帳戶的任何直接要求,會遭到 Azure 儲存體 防火牆封鎖。

元件

- Azure 儲存體:將靜態內容儲存在 Blob 中。

- Azure Front Door:接收來自用戶端的輸入連線、使用 WAF 掃描它們、安全地將要求轉送至記憶體帳戶,以及快取回應。

替代項目

如果您將靜態檔案與另一個雲端記憶體提供者或自己的基礎結構儲存,此案例仍基本適用。 不過,您必須確保源伺服器的連入流量已通過 Front Door 進行驗證。 如果您的儲存體提供者不支援 Private Link,請考慮使用替代方法,例如允許列出 Front Door 服務標籤並檢查 X-Azure-FDID 標頭。

案例詳細資料

在許多情況下,靜態內容傳遞很有説明,例如:

- 提供 Web 應用程式的影像、CSS 檔案和 JavaScript 檔案。

- 提供檔案和檔,例如 PDF 或 JSON 檔案。

- 傳遞非串流影片。

靜態內容通常不會經常變更,而且大小可能很大,因此非常適合用於快取以改善效能並降低成本。

在複雜的案例中,單一 Front Door 配置檔可以同時提供靜態和動態內容。 您可以針對每種內容類型使用不同的原始來源群組,並使用路由功能將連入要求導向至適當的來源。

考量

可擴縮性和效能

Azure Front Door 可作為內容傳遞網路(CDN),在其全球散發的 PoP 快取內容。 當快取的回應可供使用時,Azure Front Door 會快速提供回應、提升效能並降低來源上的負載。 如果 PoP 缺少有效的快取回應,Azure Front Door 的流量加速功能會加速來源的內容傳遞。

安全性

驗證

Azure Front Door 是針對因特網面向案例所設計,且已針對可公開存取的 Blob 進行優化。 若要驗證 Blob 的存取權,請考慮使用共用存取簽章 (SAS)。 請確定您啟用 [使用查詢字串 ] 行為 ,以防止 Azure Front Door 向未經驗證的用戶端提供要求。 這種方法可能會限制快取的有效性,因為每個具有不同 SAS 的要求都必須傳送至來源。

來源安全

- 如果您使用進階層,Azure Front Door 可以使用 Private Link 安全地連線到 Azure 儲存器帳戶。 儲存體帳戶可以設定為拒絕公用網路存取,只允許透過 Azure Front Door 所使用的私人端點來要求。 此設定可確保 Azure Front Door 處理所有要求,以防止您的記憶體帳戶受到直接因特網公開的影響。

- 如果您使用標準層,您可以使用 共用存取簽章來保護要求的安全 ,並讓用戶端在其要求中包含 SAS,或使用 Azure Front Door 規則引擎 來附加它。 儲存帳戶的網路存取必須公開可存取(可以從所有網路或從服務標籤中的

AzureFrontDoor.BackendFront Door IP 位址進行存取)。

自訂網域名稱

Azure Front Door 支援自定義功能變數名稱,並可管理這些網域的 TLS 憑證。 使用自定義網域可確保用戶端從信任的來源接收檔案,且 TLS 會加密與 Azure Front Door 的每個連線。 Azure Front Door 的 TLS 憑證管理有助於避免因無效或過期憑證而發生中斷和安全性問題。

Web 應用程式防火牆

Azure Front Door WAF 的受控規則會設定常見和新興安全性威脅的掃描要求。 我們建議針對靜態和動態應用程式使用 WAF 和受控規則。

此外,Azure Front Door WAF 可以視需要執行 速率限制 和 地理篩選 。

復原

Azure Front Door 是具有全域分散式架構的高可用性服務,可復原個別 Azure 區域和 PoP 中的失敗。

使用 Azure Front Door 快取可減少記憶體帳戶的負載。 如果您的記憶體帳戶無法使用,Azure Front Door 可能會繼續提供快取的回應,直到您的應用程式復原為止。

若要進一步改善復原能力,請考慮記憶體帳戶的備援。 如需更多資訊,請參閱 Azure 儲存體備援。 或者,部署多個記憶體帳戶,並在您的 Azure Front Door 原始來源群組中設定多個來源。 設定來源之間的故障轉移,方法是設定每個來源的優先順序。 如需詳細資訊,請參閱 Azure Front Door 中的來源和來源群組。

成本優化

快取有助於降低傳遞靜態內容的成本。 Azure Front Door 的 PoPs 會儲存回應複本,並可針對後續要求傳遞這些快取的回應,以減少來源上的要求負載。 在大規模靜態內容解決方案中,特別是那些傳遞大型檔案的靜態內容解決方案,快取可以大幅降低流量成本。

若要在此解決方案中使用 Private Link,請部署 Azure Front Door 的進階層。 如果您不需要封鎖記憶體帳戶的直接流量,則可以使用標準層。 如需詳細資訊,請參閱來源安全性。

部署此案例

若要使用 Bicep 或 JSON ARM 範本部署此案例, 請參閱本快速入門。

若要使用 Terraform 部署此案例, 請參閱本快速入門。