適用於: ✔️ Front Door Standard ✔️ Front Door Premium

使用 Azure Front Door 傳遞應用程式時,自定義網域可讓您自己的域名出現在使用者要求中。 此可見度可以增強客戶的便利性,並支援品牌努力。

根據預設,建立 Azure Front Door Standard/Premium 配置檔和端點之後,端點主機是 的 azurefd.net子域。 例如,URL 看起來可能像 https://contoso-frontend-mdjf2jfgjf82mnzx.z01.azurefd.net/activeusers.htm。

若要讓您的 URL 更容易使用且品牌化,Azure Front Door 可讓您建立自定義網域的關聯。 如此一來,您的內容可以使用 URL 中的自定義網域來傳遞,例如 https://www.contoso.com/photo.png,而不是預設的 Azure Front Door 網域。

必要條件

- Azure Front Door 配置檔。 如需詳細資訊,請參閱 快速入門:建立 Azure Front Door Standard/Premium。

- 自訂網域。 如果您沒有自定義網域,您必須先從網域提供者購買一個網域。 如需詳細資訊,請參閱購買自訂網域名稱。

- 如果您使用 Azure 來裝載 DNS 網域,您必須將網域提供者的域名系統 (DNS) 委派給 Azure DNS。 如需詳細資訊,請參閱將網域委派給 Azure DNS。 否則,如果您使用網域提供者來處理 DNS 網域,您必須輸入提示的 DNS TXT 記錄,以手動驗證網域。

新增自訂網域

注意

如果已在 Azure Front Door 或 Microsoft CDN 配置檔中驗證自定義網域,則無法將其新增至另一個配置檔。

若要設定自定義網域,請移至 Azure Front Door 配置檔的 [網域 ] 窗格。 您可以先設定及驗證自定義網域,再將其與端點產生關聯。 自訂網域及其子網域一次只能與單一端點建立關聯。 不過,來自相同自定義網域的不同子域可用於不同的 Azure Front Door 配置檔。 您也可以將具有不同子域的自定義網域對應至相同的 Azure Front Door 端點。

在 [設定] 底下,選取 Azure Front Door 配置檔的 [網域]。 然後選取 [+ 新增]。

在 [ 新增網域 ] 窗格中,選取網域類型。 您可以選擇 [非 Azure 驗證網域 ] 或 [Azure 預先驗證的網域]。

非 Azure 驗證的網域:網域需要擁有權驗證。 我們建議使用 Azure 管理的 DNS 選項。 您也可以使用自己的 DNS 提供者。 如果您選擇 Azure 管理的 DNS,請選取現有的 DNS 區域,然後選取現有的自定義子域或建立新的子域。 如果您使用其他 DNS 提供者,請手動輸入自訂網域名稱。 然後選取 [新增] 以新增您的自訂網域。

Azure 預先驗證的網域:網域已由另一個 Azure 服務驗證,因此不需要來自 Azure Front Door 的網域擁有權驗證。 由不同 Azure 服務驗證的網域下拉式清單會出現。

注意

- Azure Front Door 同時支援 Azure 受控憑證和自備憑證(BYOC)。 針對非 Azure 驗證的網域,Azure 受控憑證會由 Azure Front Door 發行及管理。 針對 Azure 預先驗證的網域,Azure 受控憑證會由驗證網域的 Azure 服務簽發和管理。 若要使用您自己的憑證,請參閱 在自定義網域上設定 HTTPS。

- Azure Front Door 支援不同訂用帳戶中的 Azure 預先驗證網域和 Azure DNS 區域。

- 目前,Azure 預先驗證的網域僅支援由 Azure Static Web Apps 驗證的網域。

新的自訂網域一開始具有送出的驗證狀態。

注意

- 自 2023 年 9 月起,Azure Front Door 支援 BYOC 型網域擁有權驗證。 如果提供的憑證的憑證名稱 (CN) 或主體別名 (SAN) 符合自定義網域,Azure Front Door 會自動核准網域擁有權。 當您選取 Azure 受控憑證時,網域擁有權會繼續透過 DNS TXT 記錄進行驗證。

- 針對在 BYOC 型驗證支援之前建立的自訂網域,如果網域驗證狀態為 [已核准] 以外的任何專案,請在入口網站中選取 ] 來觸發自動核准。 如果使用命令行工具,請將空白

PATCH要求傳送至網域 API 來觸發網域驗證。 - Azure 預先驗證的網域將會有擱置的驗證狀態。 幾分鐘后,它會自動變更為 [已 核准]。 核准之後,請繼續將 自定義網域與您的 Front Door 端點 產生關聯,並完成其餘步驟。

幾分鐘后,驗證狀態會變更為 [擱置]。

選取 [擱置中] 驗證狀態。 新的窗格隨即出現,其中包含驗證自定義網域所需的 DNS TXT 記錄資訊。 TXT 記錄的格式

_dnsauth.<your_subdomain>為 。- 如果您使用以 Azure DNS 為基礎的區域,請選取 [新增 ] 以在 Azure DNS 區域中建立具有所提供值的新 TXT 記錄。

- 如果您使用另一個 DNS 提供者,請以窗格上顯示的值,手動建立名為

_dnsauth.<your_subdomain>的新 TXT 記錄。

關閉窗格以返回自定義網域清單。 自定義網域的布建狀態應變更為 [已布建],而驗證狀態應變更為 [已核准]。

如需網域驗證狀態的詳細資訊,請參閱 Azure Front Door 中的網域。

將自訂網域與 Azure Front Door 端點建立關聯

驗證自定義網域之後,您可以將它與您的 Azure Front Door Standard/Premium 端點產生關聯。

選取 [ 未關聯的 ] 連結,以開啟 [ 關聯端點和路由 ] 窗格。 選取您要與網域建立關聯的端點和路由,然後選取 [ 關聯 ] 以更新您的設定。

![[關聯端點和路由] 窗格的螢幕快照。](../media/how-to-add-custom-domain/associate-endpoint-routes.png)

端點 關聯 狀態會更新,以反映目前與自定義網域相關聯的端點。

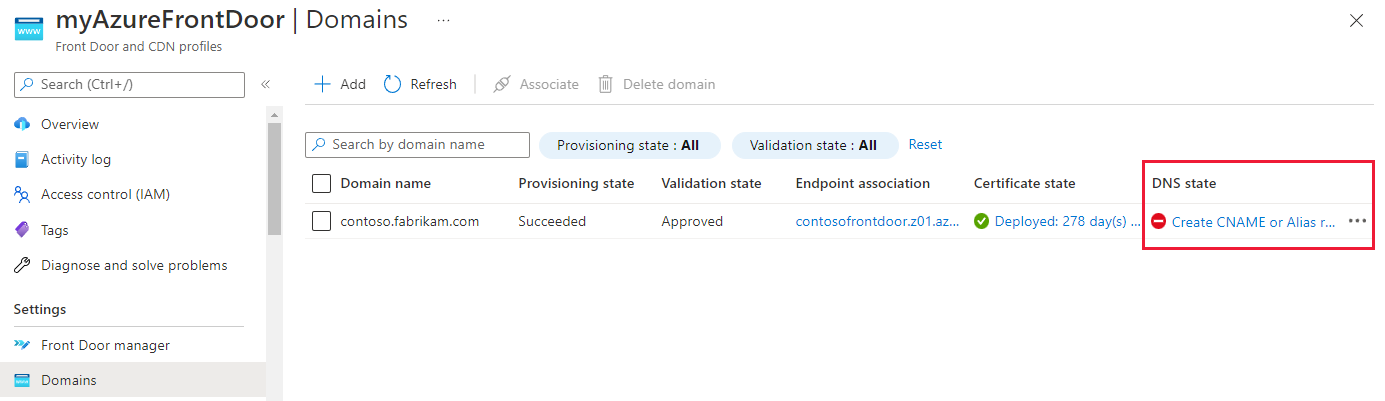

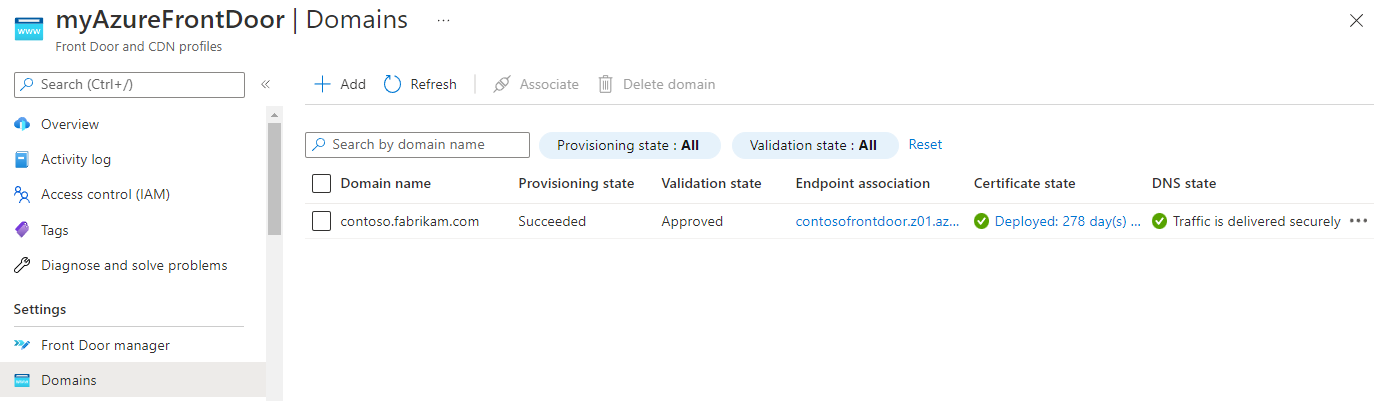

選取 DNS 狀態連結。

注意

針對 Azure 預先驗證的網域,手動將 CNAME 記錄從其他 Azure 服務端點更新至 DNS 主控服務中的 Azure Front Door 端點。 不論網域是裝載於 Azure DNS 或其他 DNS 服務,都需要此步驟。 從 DNS 狀態數據行更新 CNAME 的連結不適用於這種類型的網域。

[ 新增或更新 CNAME 記錄 ] 窗格隨即出現,其中包含必要的 CNAME 記錄資訊。 如果使用 Azure DNS 託管區域,您可以按兩下 窗格上的 [新增 ] 來建立 CNAME 記錄。 如果使用另一個 DNS 提供者,請手動輸入 CNAME 記錄名稱和值,如窗格所示。

建立 CNAME 記錄且自定義網域與 Azure Front Door 端點相關聯之後,流量就會開始流動。

注意

- 如果啟用 HTTPS,憑證布建和傳播可能需要幾分鐘的時間,因為它會傳播到所有邊緣位置。

- 如果您的網域 CNAME 間接指向 Azure Front Door 端點,例如透過多重 CDN 故障轉移的 Azure 流量管理員,DNS 狀態數據行可能會顯示目前未偵測到的 CNAME/別名記錄。 在此案例中,Azure Front Door 無法保證 100% 偵測 CNAME 記錄。 如果您將 Azure Front Door 端點設定為流量管理員,但仍會看到此訊息,則不一定表示您的設定發生問題。 不需要進行其他動作。

驗證自訂網域

驗證和關聯自定義網域之後,請確定自定義網域已正確參考您的端點。

最後,使用瀏覽器確認您的應用程式內容正在提供。

相關內容

- 在您的自定義網域上啟用 HTTPS

- Azure Front Door 中的自定義域

- 使用 Azure Front Door

端對端 TLS

![顯示 [新增網域] 窗格的螢幕快照。](../media/add-domain.png)

![此螢幕快照顯示 [新增網域] 窗格上已驗證的自定義網域。](../media/pre-validated-custom-domain.png)