Azure 資訊保護的分析和中央報表

注意

您要尋找 Microsoft 資訊保護 嗎? Azure 資訊保護統一標籤用戶端目前處於 維護模式 。 建議您為 Office 365 應用程式啟用 Microsoft 資訊保護的內建標籤。 深入了解。

本文說明如何使用 Microsoft Purview 的稽核解決方案,檢視從 Azure 資訊保護統一標籤用戶端產生的稽核事件。 活動總管中 可檢視向 Microsoft 365 統一稽核記錄 發出的稽核事件,可協助您追蹤標籤的採用,以分類及保護組織的資料。

稽核可讓您執行下列步驟:

- 匯總來自 Azure 資訊保護 用戶端、Azure 資訊保護掃描器和 適用於雲端的 Microsoft Defender Apps 的資料。

- 檢視 Microsoft 365 統一稽核記錄 和貴組織的 Office 365 活動記錄中的 稽核事件。

- 在活動總管中使用圖形化介面在合規性入口網站中 查詢、檢視及偵測稽核事件。

稽核來自 Microsoft 365 統一稽核記錄的事件

AIP 統一標籤用戶端包含適用于 Office 的增益集、掃描器、適用于 Windows 的檢視器、用戶端 PowerShell,以及適用于 Windows 的分類與保護殼層延伸模組。 所有這些元件都會產生稽核事件,這些事件會顯示在 Office 365 活動記錄中,而且可以使用 Office 365 管理活動 API 來查詢 。

稽核事件可讓系統管理員:

- 監視貴組織內已加上標籤且受保護的檔和電子郵件。

- 監視使用者對已標記的檔和電子郵件的存取權,以及追蹤檔分類變更。

Microsoft 365 整合稽核記錄事件架構

下面所列 AIP 特有的五個事件(也稱為「AuditLogRecordType」),以及 API 參考 中 可以找到每個事件的詳細資料。

| 值 | 成員名稱 | 描述 |

|---|---|---|

| 93 | AipDiscover | Azure 資訊保護 (AIP) 掃描器事件。 |

| 94 | AipSensitivityLabelAction | AIP 敏感度標籤事件。 |

| 95 | AipProtectionAction | AIP 保護事件。 |

| 96 | AipFileDeleted | AIP 檔案刪除事件。 |

| 97 | AipHeartBeat | AIP 活動訊號事件。 |

這項資訊可在貴組織的 Microsoft 365 統一稽核記錄中存取,而且可以在 [活動總管] 中檢視。

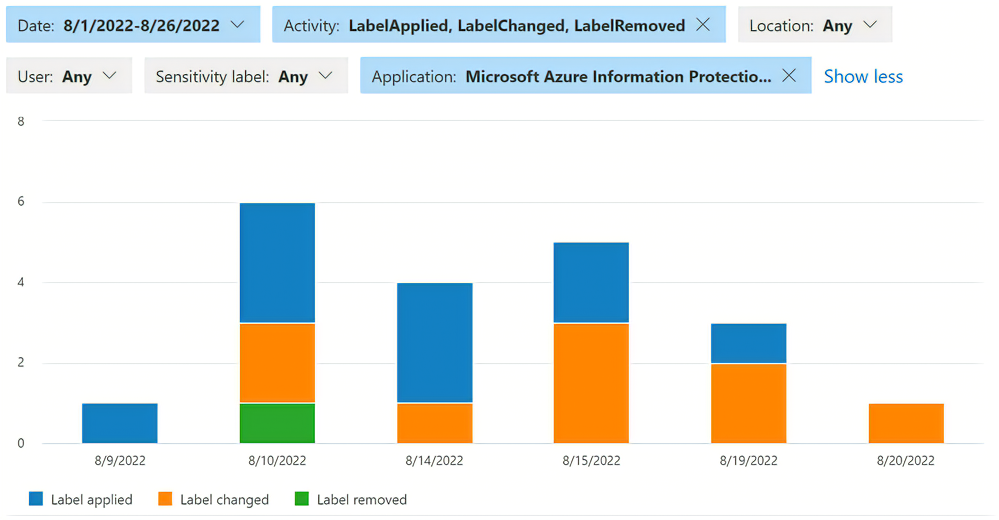

在活動總管中查詢稽核事件

Microsoft Purview 合規性入口網站中的活動總管是一種圖形化介面,可用來檢視向 Microsoft 365 統一稽核記錄發出的稽核事件。 租使用者的系統管理員可以使用內建查詢來判斷貴組織所實作的原則和控制是否有效。 在最多 30 天的資料可用的情況下,系統管理員可以設定篩選,並清楚查看貴組織內敏感性資料的處理時機和方式。

若要查看 AIP 特定活動,系統管理員可以從下列篩選開始:

- 活動類型:

- 標籤已套用

- 標籤已變更

- 已移除標籤

- 已讀取標籤檔案

- 應用:

- Microsoft Azure 資訊保護 Word 增益集

- Microsoft Azure 資訊保護 Excel 增益集

- Microsoft Azure 資訊保護 PowerPoint 增益集

- Microsoft Azure 資訊保護 Outlook 增益集

系統管理員可能不會看到篩選中的所有選項,或可能會看到更多選項;篩選值取決於為您的租使用者擷取哪些活動。 如需活動總管的詳細資訊,請參閱:

從 AIP 統一標籤用戶端收集並傳送至 Microsoft Purview 的資訊

若要產生這些報告,端點會將下列類型的資訊傳送至 Microsoft 365 整合稽核記錄:

標籤動作。 例如,設定標籤、變更標籤、新增或移除保護、自動和建議標籤。

標籤動作前後的標籤名稱。

貴組織的租使用者識別碼。

使用者識別碼(電子郵件地址或 UPN)。

使用者裝置的名稱。

使用者的裝置 IP 位址。

相關的進程名稱,例如 outlook 或 msip.app 。

執行標籤的應用程式名稱,例如 Outlook 或 檔案總管

對於檔:已標記之檔的檔案路徑和檔案名。

針對電子郵件:已標記之電子郵件的電子郵件主旨和電子郵件寄件者。

在內容中偵測到的敏感性資訊類型( 預先定義 和自訂)。

Azure 資訊保護用戶端版本。

用戶端作業系統版本。

防止 AIP 用戶端傳送稽核資料

若要防止 Azure 資訊保護統一標籤用戶端傳送稽核資料,請設定卷 標原則進階設定 。

用於更深入分析的內容比對

Azure 資訊保護可讓您收集和儲存識別為敏感性資訊類型的實際資料(預先定義或自訂)。 例如,這包括找到的信用卡號碼,以及社保號碼、護照號碼和銀行帳戶號碼。 當您從 [活動記錄] 中選取專案並檢視 [活動詳細資料 ] 時,會顯示內容相符專案 。

根據預設,Azure 資訊保護用戶端不會傳送內容相符專案。 若要變更此行為,以便傳送內容相符專案, 請在標籤原則中設定進階設定 。

必要條件

預設會為您的組織啟用稽核事件。 若要在 Microsoft Purview 中檢視稽核事件,請檢閱 基本和稽核 (進階版) 解決方案的授權需求 。

下一步

檢閱報告中的資訊之後,您可能想要深入瞭解如何為您的組織設定 Microsoft Purview 的稽核解決方案。

- 瞭解如何使用 GitHub 上的 AIP 稽核匯出,將稽核事件從 Microsoft 365 整合稽核記錄匯出匯出至 Azure 記錄分析工作區 。

- 若要深入瞭解 Microsoft Purview 的稽核解決方案,請閱讀 AIP 統一標籤用戶端 的稽核和報告管理員指南。

- 檢閱 保護使用記錄檔 ,以取得從 Rights Management Service 產生的檔案存取和拒絕事件。 這些事件會與 Azure 資訊保護統一標籤用戶端所產生的事件分開處理。

- 請參閱有關敏感度標籤的 Microsoft 365 檔 ,以瞭解如何在合規性入口網站中變更標籤原則。