IoT 中樞資源裝置更新的網路安全性

本文說明如何在管理裝置更新時,使用下列網路安全性功能:

- 網路安全性群組和 Azure 防火牆中的服務標籤

- Azure 虛擬網路中的私人端點

重要

裝置更新不支援停用連結 IoT 中樞中的公用網路存取。

服務標籤

服務標籤代表來自指定 Azure 服務的一組 IP 位址首碼。 Microsoft 會管理服務標籤包含的位址前置詞,並隨著位址變更自動更新服務標籤,而盡可能簡化網路安全性規則頻繁的更新。 如需服務標籤的詳細資訊,請參閱服務標籤概觀。

您可使用服務標籤來定義網路安全性群組或 Azure 防火牆的網路存取控制。 建立安全性規則時,請以服務標籤取代特定的 IP 位址。 在正確的來源或規則的目的地欄位中,指定服務標籤名稱 (例如 AzureDeviceUpdate),即可允許或拒絕對應服務的流量。

| 服務標籤 | 目的 | 可以使用輸入還是輸出? | 是否可為區域性? | 是否可與 Azure 防火牆搭配使用? |

|---|---|---|---|---|

| AzureDeviceUpdate | IoT 中樞裝置更新。 | 兩者 | No | Yes |

區域 IP 範圍

因為 IoT 中樞 IP 規則不支援服務標籤,因此您必須改用 AzureDeviceUpdate 服務標籤 IP 首碼。 由於此標籤目前是全域的,因此我們會提供下表以方便起見。 請注意,位置是裝置更新資源的位置。

| Location | IP 範圍 |

|---|---|

| 澳大利亞東部 | 20.211.71.192/26,20.53.47.16/28,20.70.223.192/26,104.46.179.224/28,20.92.5.128/25,20.92.5.128/26 |

| 美國東部 | 20.119.27.192/26,20.119.28.128/26,20.62.132.240/28,20.62.135.128/27,20.62.135.160/28,20.59.77.64/26,20.59.81.64/26,20.66.3.208/28 |

| 美國東部 2 | 20.119.155.192/26,20.62.59.16/28,20.98.195.192/26,20.40.229.32/28,20.98.148.192/26,20.98.148.64/26 |

| 美國東部 2 EUAP | 20.47.236.192/26,20.47.237.128/26,20.51.20.64/28,20.228.1.0/26,20.45.241.192/26,20.46.11.192/28 |

| 北歐 | 20.223.64.64/26,52.146.136.16/28,52.146.141.64/26,20.105.211.0/26,20.105.211.192/26,20.61.102.96/28,20.86.93.128/26 |

| 美國中南部 | 20.65.133.64/28,20.97.35.64/26,20.97.39.192/26,20.125.162.0/26,20.49.119.192/28,20.51.7.64/26 |

| 東南亞 | 20.195.65.112/28,20.195.87.128/26,20.212.79.64/26,20.195.72.112/28,20.205.49.128/26,20.205.67.192/26 |

| 瑞典中部 | 20.91.144.0/26,51.12.46.112/28,51.12.74.192/26,20.91.11.64/26,20.91.9.192/26,51.12.198.96/28 |

| 英國南部 | 20.117.192.0/26,20.117.193.64/26,51.143.212.48/28,20.58.67.0/28,20.90.38.128/26,20.90.38.64/26 |

| 西歐 | 20.105.211.0/26,20.105.211.192/26,20.61.102.96/28,20.86.93.128/26,20.223.64.64/26,52.146.136.16/28,52.146.141.64/26 |

| 美國西部 2 | 20.125.0.128/26,20.125.4.0/25,20.51.12.64/26,20.83.222.128/26,20.69.0.112/28,20.69.4.128/26,20.69.4.64/26,20.69.8.192/26 |

| 美國西部 3 | 20.118.138.192/26,20.118.141.64/26,20.150.244.16/28,20.119.27.192/26,20.119.28.128/26,20.62.132.240/28,20.62.135.128/27,20.62.135.160/28 |

注意

上述 IP 首碼不太可能變更,但您應該每月檢閱一次清單。

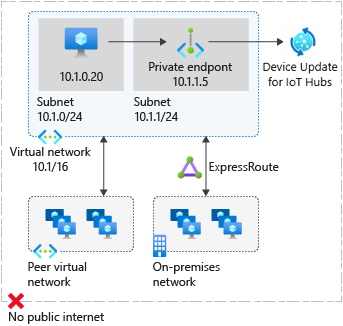

私人端點

您可以使用私人端點,不經過公用網際網路,安全地透過私人連結,允許從虛擬網路至裝置更新帳戶的流量。 私人端點是 VNet 中 Azure 服務特殊的網路介面。 當您為裝置更新帳戶建立私人端點時,將會在您 VNet 上的用戶端與裝置更新帳戶之間提供安全的連線。 私人端點獲指派的 IP 位址來自您 VNet 的 IP 位址範圍。 私人端點與裝置更新帳戶服務之間的連線會使用安全的私人連結。

對裝置更新資源使用私人端點可達到以下目的:

- 透過 Microsoft 骨幹網路從 VNet 安全存取裝置更新帳戶,而非透過公用網際網路。

- 從搭配私人對等互連使用 VPN,或 Express Routes 連線 VNet 的內部部署網路安全連線。

在 VNet 中建立裝置更新帳戶的私人端點後,系統會傳送同意要求取得資源擁有者的核准。 如果要求建立私人端點的使用者也是帳戶的擁有者,則會自動核准此同意要求。 否則,連線會處於擱置狀態,直到核准。 VNet 中的應用程式可以順暢地透過私人端點連線到裝置更新服務,方法為使用相同的主機名稱及它們會另外使用的授權機制。 帳戶擁有者可以在 Azure 入口網站中,透過資源的 [私人端點] 索引標籤,管理同意要求和私人端點。

連線私人端點

使用私人端點的 VNet 上的用戶端在用戶端連線至公用端點時,應將相同的帳戶主機名稱和授權機制。 DNS 解析會透過私人連結,從 VNet 自動路由傳送連線至帳戶。 根據預設,裝置更新會建立一個附加至 VNet 的私人 DNS 區域,並對私人端點進行必要的更新。 不過,如果您使用的是自己的 DNS 伺服器,則可能需要對 DNS 組態進行額外的變更。

私人端點的 DNS 變更

建立私人端點後,資源的 DNS CNAME 記錄會更新為首碼 privatelink 子網域中的別名。 根據預設,系統會建立對應私人連結子網域的私人 DNS 區域。

從使用私人端點的 VNet 外部解析帳戶的端點 URL 時,會解析為服務的公用端點。 從裝載私人端點的 VNet 外部解析後,帳戶「Contoso」的 DNS 資源記錄如下:

| 名稱 | 類型 | 值 |

|---|---|---|

contoso.api.adu.microsoft.com |

CNAME | contoso.api.privatelink.adu.microsoft.com |

contoso.api.privatelink.adu.microsoft.com |

CNAME | <Azure 流量管理員設定檔> |

從裝載私人端點的 VNet 解析時,帳戶端點 URL 會解析為私人端點的 IP 位址。 從裝載私人端點的 VNet 內部解析後,帳戶「Contoso」的 DNS 資源記錄如下:

| 名稱 | 類型 | 值 |

|---|---|---|

contoso.api.adu.microsoft.com |

CNAME | contoso.api.privatelink.adu.microsoft.com |

contoso.api.privatelink.adu.microsoft.com |

CNAME | 10.0.0.5 |

此方法讓您可存取在裝載了私人端點的 VNet 用戶端上的帳戶,以及 VNet 外部的用戶端帳戶。

如果您在網路上使用自訂 DNS 伺服器,用戶端會解析裝置更新帳戶端點的 FQDN 為私人端點 IP 位址。 設定 DNS 伺服器將私人連結子網域委派給 VNet 的私人 DNS 區域,或使用私人端點 IP 位址,設定 accountName.api.privatelink.adu.microsoft.com 的 A 記錄。

建議的 DNS 區域名稱是 privatelink.adu.microsoft.com。

私人端點和裝置更新管理

注意

本節僅適用於已停用公用網路存取的裝置更新帳戶,以及手動核准的私人端點連線。

下表說明私人端點連線的各種狀態,及裝置更新管理 (匯入、群組和部署) 的影響:

| 連接狀態 | 成功管理裝置更新 (是/否) |

|---|---|

| 核准 | Yes |

| 已拒絕 | No |

| 待定 | No |

| 已中斷連接 | No |

若要成功更新管理,私人端點連線狀態應為核准。 如果連線遭到拒絕,就無法使用 Azure 入口網站核准。 唯一可行的方法是刪除連線,並建立新的連線取而代之。