整合 Key Vault 與整合式憑證授權單位

Azure Key Vault 可讓您輕鬆地布建、管理及部署網路的數位憑證,以及啟用應用程式的安全通訊。 數位憑證是一種電子認證,可在電子交易中建立身分識別證明。

Azure Key Vault 與下列憑證授權單位有信任的合作關係:

Azure Key Vault 使用者可以直接從其金鑰保存庫產生 DigiCert/GlobalSign 憑證。 Key Vault 的合作關係可確保 DigiCert 所發行的憑證能夠進行完整的憑證生命週期管理。

如需更多有關憑證的一般資訊,請參閱 Azure Key Vault 憑證。

如果您沒有 Azure 訂用帳戶,請在開始之前先建立免費帳戶。

必要條件

若要完成本文中的程序,您必須具備:

- 一個金鑰保存庫。 您可以使用現有的金鑰保存庫,或完成下列其中一個快速入門中的步驟來建立金鑰保存庫:

- 已啟動的 DigiCert CertCentral 帳戶。 註冊您的 CertCentral 帳戶。

- 帳戶中的管理員層級權限。

開始之前

DigiCert

請確定您有來自 DigiCert CertCentral 帳戶的下列資訊:

- CertCentral 帳戶識別碼

- 組織識別碼

- API 金鑰

- 帳戶識別碼

- 帳戶密碼

GlobalSign

請確定您有來自 GlobalSign 帳戶的下列資訊:

- 帳戶識別碼

- 帳戶密碼

- 管理員的名字

- 管理員的姓氏

- 管理員的電子郵件

- 管理員的電話號碼

在 Key Vault 中新增憑證授權單位

在從 DigiCert CertCentral 帳戶收集到上述資訊後,便可以將 DigiCert 新增至金鑰保存庫中的憑證授權單位清單。

Azure 入口網站 (DigiCert)

若要新增 DigiCert 憑證授權單位,請移至要作為其新增目的地的金鑰保存庫。

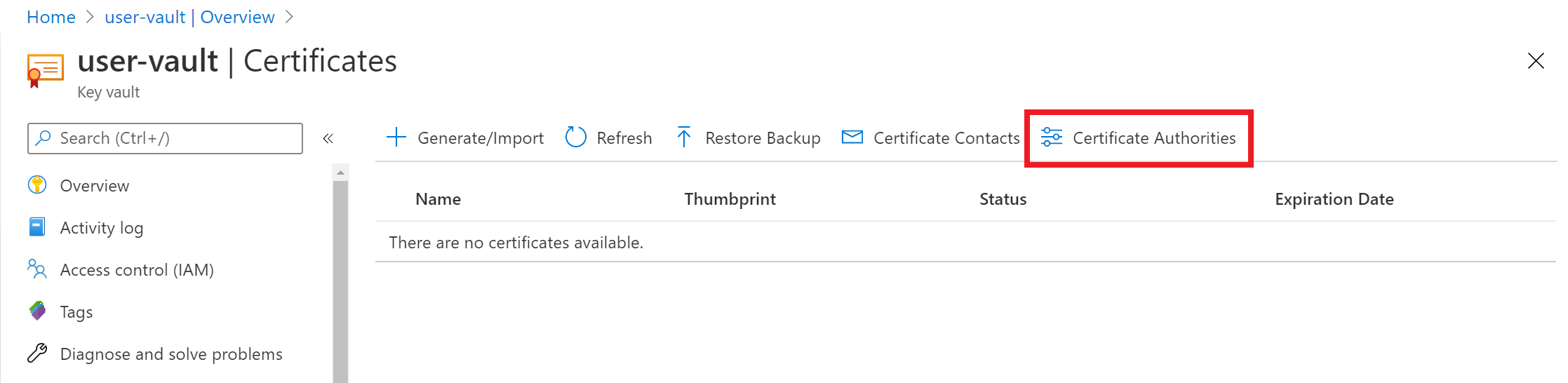

在 Key Vault 屬性頁面上,選取 [憑證]。

選取 [憑證授權單位] 索引標籤:

選取 [新增]:

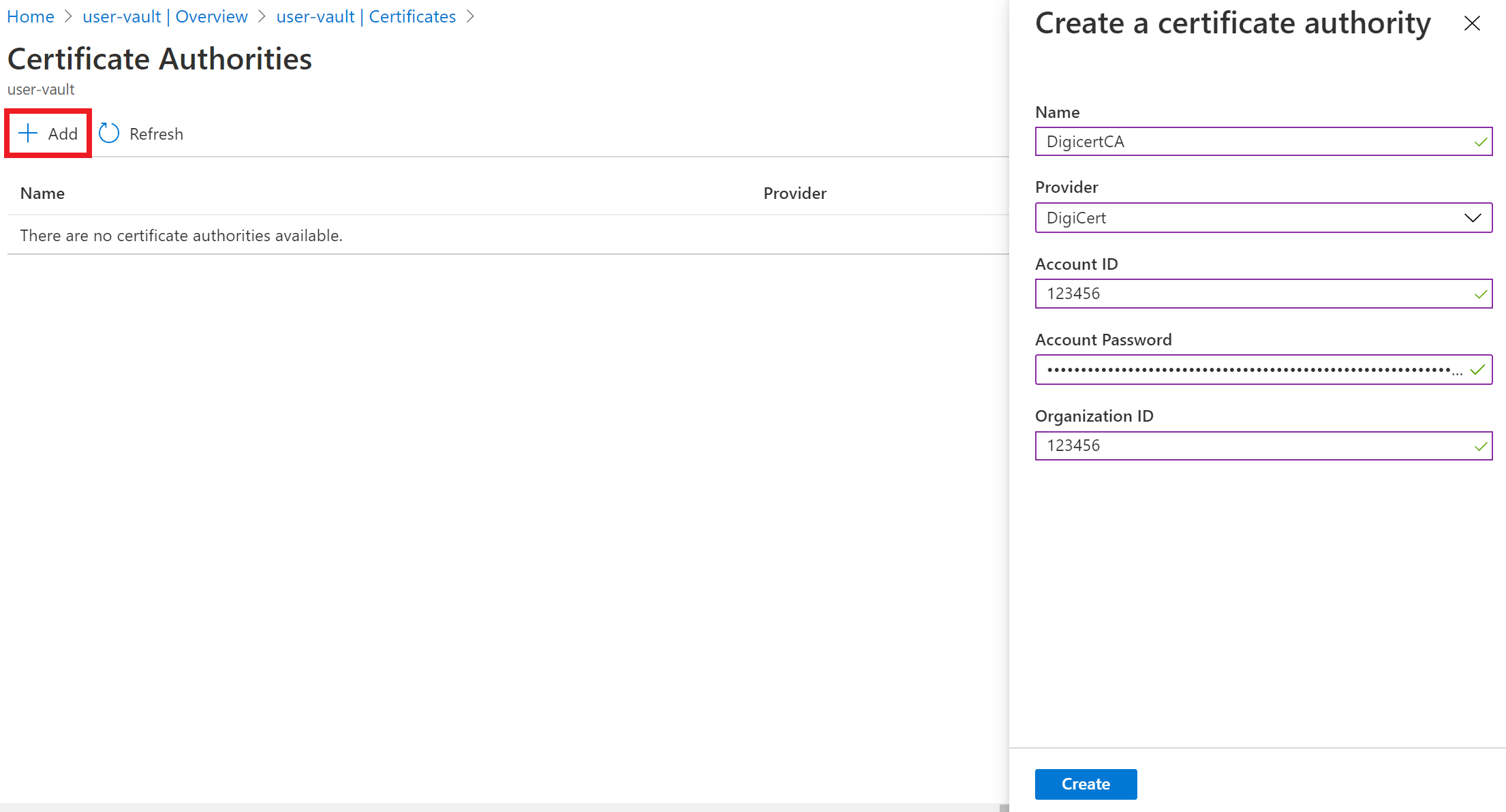

在 [建立憑證授權單位] 底下,輸入下列值:

- 名稱:可識別的簽發者名稱。 例如,DigiCertCA。

- 提供者:DigiCert。

- 帳戶識別碼:您的 DigiCert CertCentral 帳戶識別碼。

- 帳戶密碼:您在 DigiCert CertCentral 帳戶中產生的 API 金鑰。

- 組織識別碼:來自您 DigiCert CertCentral 帳戶的組織識別碼。

選取 建立。

DigicertCA 現在已進入 [憑證授權單位] 清單中。

Azure 入口網站 (GlobalSign)

若要新增 GlobalSign 憑證授權單位,請移至要作為其新增目的地的金鑰保存庫。

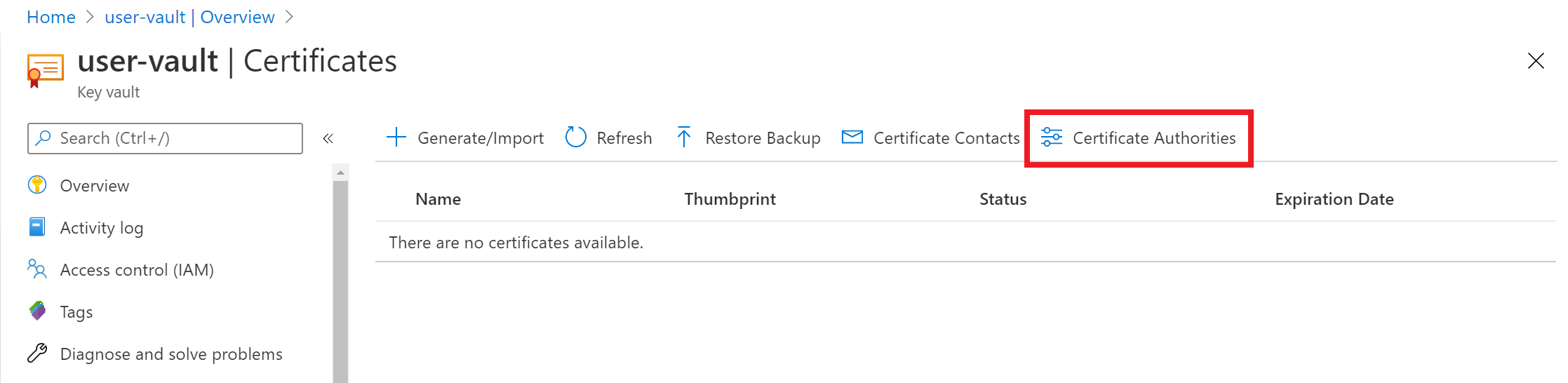

在 Key Vault 屬性頁面上,選取 [憑證]。

選取 [憑證授權單位] 索引標籤:

選取 [新增]:

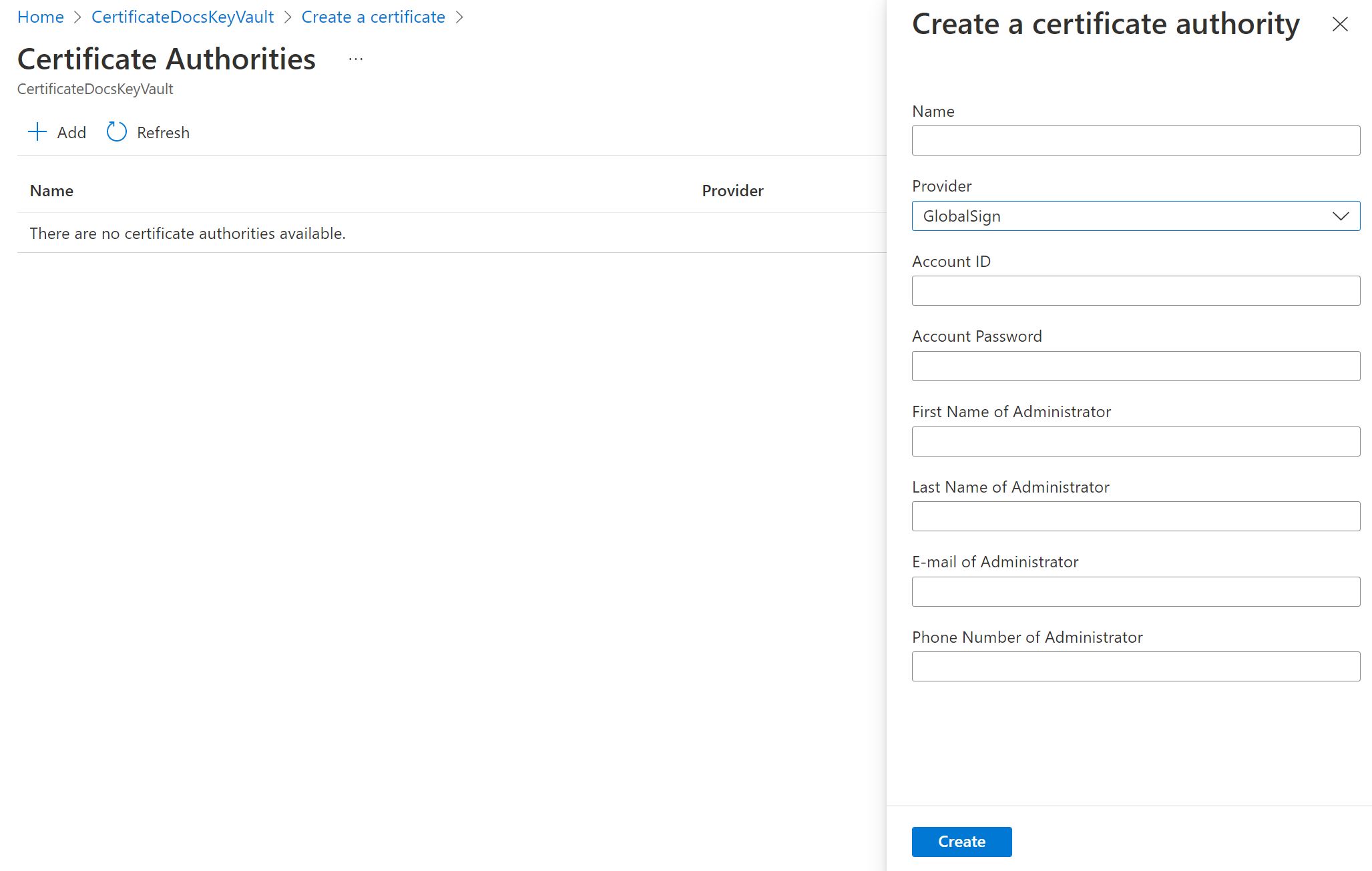

在 [建立憑證授權單位] 底下,輸入下列值:

- 名稱:可識別的簽發者名稱。 例如,GlobalSignCA。

- 提供者:GlobalSign。

- 帳戶識別碼:您的 GlobalSign 帳戶識別碼。

- 帳戶密碼:您的 GlobalSign 帳戶密碼。

- 管理員的名字:GlobalSign 帳戶管理員的名字。

- 管理員的姓氏:GlobalSign 帳戶管理員的姓氏。

- 管理員的電子郵件:GlobalSign 帳戶管理員的電子郵件。

- 管理員的電話號碼:GlobalSign 帳戶管理員的電話號碼。

選取 建立。

GlobalSignCA 現在已進入 [憑證授權單位] 清單中。

Azure PowerShell

您可以使用 Azure PowerShell 來透過命令或指令碼建立和管理 Azure 資源。 Azure 會裝載 Azure Cloud Shell,後者是一種互動式殼層環境,您可以在瀏覽器中透過 Azure 入口網站來使用此環境。

如果您選擇在本機安裝和使用 PowerShell,則需要 Azure AZ PowerShell 模組 1.0.0 或更新版本,才能完成此處的程序。 輸入 $PSVersionTable.PSVersion 以判斷版本。 如果您需要升級,請參閱安裝 Azure AZ PowerShell 模組。 如果您在本機執行 PowerShell,則也需要執行 Connect-AzAccount 以建立與 Azure 的連線:

Connect-AzAccount

使用 New-AzResourceGroup 來建立 Azure 資源群組。 資源群組是在其中部署與管理 Azure 資源的邏輯容器。

New-AzResourceGroup -Name ContosoResourceGroup -Location EastUS建立具有唯一名稱的金鑰保存庫。 在這裡,

Contoso-Vaultname是金鑰保存庫的名稱。- 保存庫名稱:

Contoso-Vaultname - 資源群組名稱:

ContosoResourceGroup - 位置:

EastUS

New-AzKeyVault -Name 'Contoso-Vaultname' -ResourceGroupName 'ContosoResourceGroup' -Location 'EastUS'- 保存庫名稱:

針對來自您 DigiCert CertCentral 帳戶的下列值來定義變數:

- 帳戶識別碼

- 組織識別碼

- API 金鑰

$accountId = "myDigiCertCertCentralAccountID" $org = New-AzKeyVaultCertificateOrganizationDetail -Id OrganizationIDfromDigiCertAccount $secureApiKey = ConvertTo-SecureString DigiCertCertCentralAPIKey -AsPlainText –Force設定簽發者。 這麼做會將 Digicert 新增為金鑰保存庫中的憑證授權單位。 深入了解參數。

Set-AzKeyVaultCertificateIssuer -VaultName "Contoso-Vaultname" -Name "TestIssuer01" -IssuerProvider DigiCert -AccountId $accountId -ApiKey $secureApiKey -OrganizationDetails $org -PassThru設定憑證的原則,並直接在 Key Vault 中從 DigiCert 發出憑證:

$Policy = New-AzKeyVaultCertificatePolicy -SecretContentType "application/x-pkcs12" -SubjectName "CN=contoso.com" -IssuerName "TestIssuer01" -ValidityInMonths 12 -RenewAtNumberOfDaysBeforeExpiry 60 Add-AzKeyVaultCertificate -VaultName "Contoso-Vaultname" -Name "ExampleCertificate" -CertificatePolicy $Policy

憑證現在會由所指定金鑰保存庫中的 DigiCert 憑證授權單位來發出。

疑難排解

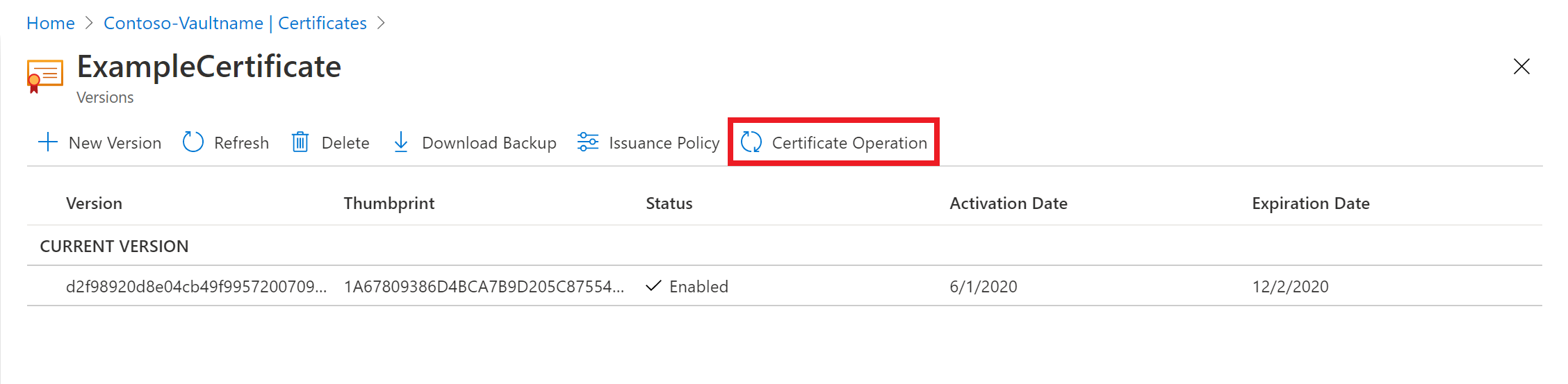

如果在 Azure 入口網站中,所發出的憑證處於停用狀態,請檢視憑證作業以檢閱該憑證的 DigiCert 錯誤訊息:

錯誤訊息:「請執行合併以完成此憑證要求」。

合併憑證授權單位所簽署的 CSR 以完成要求。 如需如何合併 CSR 的相關資訊,請參閱建立和合併 CSR。

如需詳細資訊,請參閱 Key Vault REST API 參考中的憑證作業。 如需建立權限的相關資訊,請參閱保存庫 - 建立或更新和保存庫 - 更新存取原則。

下一步

意見反應

即將登場:在 2024 年,我們將逐步淘汰 GitHub 問題作為內容的意見反應機制,並將它取代為新的意見反應系統。 如需詳細資訊,請參閱:https://aka.ms/ContentUserFeedback。

提交並檢視相關的意見反應