使用進階網路功能將實驗室計畫連線到虛擬網路

重要

Azure 實驗室服務將於 2027 年 6 月 28 日淘汰。 如需詳細資訊,請參閱淘汰指南。

本文說明如何使用 Azure 實驗室服務進階網路,將實驗室計畫連線到虛擬網路。 透過進階網路功能,您可以更充分掌控實驗室的虛擬網路組態。 例如,若要連線到內部部署資源,例如授權伺服器,或採用使用者定義的路由 (UDR)。 深入了解進階網路功能支援的網路案例和拓撲。

實驗室計畫的進階網路功能會取代與實驗室帳戶搭配使用的 Azure 實驗室服務虛擬網路對等互連。

請遵循下列步驟,為您的實驗室計畫設定進階網路功能:

- 將虛擬網路子網路委派給 Azure 實驗室服務的實驗室計畫。 委派可允許 Azure 實驗室服務在虛擬網路中建立實驗室範本和實驗室虛擬機器。

- 設定網路安全群組,以允許對實驗室範本虛擬機器和實驗室虛擬機器的輸入 RDP 或 SSH 流量。

- 建立具有進階網路的實驗室計畫,將其關聯至虛擬網路子網路。

- (選擇性) 設定虛擬網路。

進階網路只能在建立實驗室計畫時啟用。 建立之後便無法再更新進階網路設定。

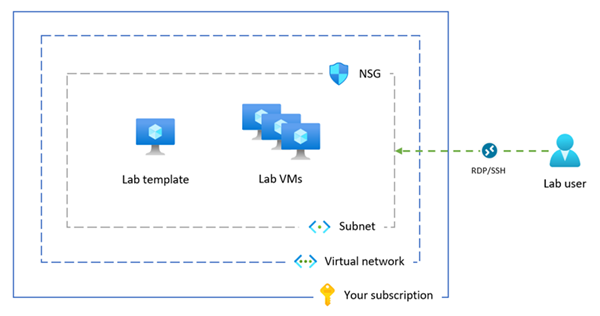

下圖顯示 Azure 實驗室服務進階網路組態的概觀。 實驗室範本和實驗室虛擬機器會指派子網路中的 IP 位址,而網路安全群組可讓實驗室使用者使用 RDP 或 SSH 連線到實驗室 VM。

注意

如果學校需要篩選內容,例如為了遵循兒童網際網路保護法案 (CIPA),您必須使用第三方軟體。 如需詳細資訊,請參閱支援網路案例中的內容篩選相關指引。

必要條件

- 具有有效訂用帳戶的 Azure 帳戶。 免費建立帳戶。

- 您的 Azure 帳戶擁有虛擬網路上的網路參與者角色或其父系角色。

- 位於您建立實驗室計畫所在 Azure 區域中的 Azure 虛擬網路和子網路。 了解如何建立虛擬網路和子網路。

- 子網路有足夠的 IP 位址可供實驗室計畫中所有實驗室的範本 VM 和實驗室 VM 使用 (每個實驗室使用 512 個 IP 位址)。

1.委派虛擬網路子網路

若要在 Azure 實驗室服務中使用虛擬網路子網路進行進階網路功能,您必須將子網路委派給 Azure 實驗室服務實驗室計畫。 子網路委派會明確授權 Azure 實驗室服務在子網路中建立服務特定的資源,例如實驗室虛擬機器。

您一次只能委派一個實驗室計畫搭配一個子網路使用。

請遵循下列步驟來委派子網路,以搭配實驗室計畫使用:

登入 Azure 入口網站。

移至您的虛擬網路,並選取 [子網路]。

選取您想要委派給 Azure 實驗室服務的專用子網路。

重要

已用於 VNET 閘道或 Azure Bastion 的子網路,不應用於 Azure 實驗室服務。

在 [為服務委派子網路] 中,選取 Microsoft.LabServices/labplans,然後選取 [儲存]。

![螢幕擷取畫面:Azure 入口網站的子網路屬性頁面,其中醒目提示 [為服務委派子網路] 設定。](media/how-to-connect-vnet-injection/delegate-subnet-for-azure-lab-services.png)

確認 Microsoft.LabServices/labplans 顯示在子網路的 [委派對象] 資料行中。

2.設定網路安全性群組

您將實驗室計畫連線到虛擬網路時,您必須設定網路安全群組 (NSG),允許從使用者電腦到範本虛擬機器和實驗室虛擬機器的輸入 RDP/SSH 流量。 NSG 包含存取控制規則,可根據流量方向、通訊協定、來源位址和連接埠與目的地位址和連接埠,允許或拒絕流量。

NSG 的規則可以隨時變更,而變更時會套用至所有相關聯的執行個體。 NSG 變更可能需要 10 分鐘的時間才會生效。

重要

如果您未設定網路安全群組,將無法透過 RDP 或 SSH 存取實驗室範本 VM 和實驗室 VM。

進階網路的網路安全群組設定包含兩個步驟:

- 建立允許 RDP/SSH 流量的網路安全群組

- 將網路安全性群組關聯至虛擬網路子網路

您可以在虛擬網路中,使用 NSG 控制傳輸至一個或多個虛擬機器 (VM)、角色執行個體、網路介面卡 (NIC) 或子網路的流量。 NSG 包含存取控制規則,可根據流量方向、通訊協定、來源位址和連接埠與目的地位址和連接埠,允許或拒絕流量。 NSG 的規則可以隨時變更,而變更時會套用至所有相關聯的執行個體。

如需 NSG 的詳細資訊,請瀏覽 何謂 NSG。

您可以在虛擬網路中,使用 NSG 控制傳輸至一個或多個虛擬機器 (VM)、角色執行個體、網路介面卡 (NIC) 或子網路的流量。 NSG 包含存取控制規則,可根據流量方向、通訊協定、來源位址和連接埠與目的地位址和連接埠,允許或拒絕流量。 NSG 的規則可以隨時變更,而變更時會套用至所有相關聯的執行個體。

如需 NSG 的詳細資訊,請瀏覽 何謂 NSG。

建立網路安全性群組來允許流量

請遵循下列步驟來建立 NSG,並允許輸入 RDP 或 SSH 流量:

如果您還沒有網路安全性群組,請遵循下列步驟來建立網路安全性群組 (NSG)。

請務必在與虛擬網路和實驗室計畫相同的 Azure 區域中建立網路安全群組。

建立允許 RDP 和 SSH 流量的輸入安全性規則。

在 Azure 入口網站中,移至網路安全性群組。

選取 [輸入安全性規則],然後選取 [+ 新增]。

輸入新輸入安全性規則的詳細資料:

設定 值 來源 選取 [任何]。 來源連接埠範圍 輸入 *。 目的地 選取 [IP 位址]。 目的地 IP 位址/CIDR 範圍 選取虛擬網路子網路的範圍。 服務 選取自訂。 目的地連接埠範圍 輸入 22, 3389。 埠 22 適用於安全殼層通訊協定 (SSH)。 埠 3389 適用於遠端桌面通訊協定 (RDP)。 通訊協定 選取 [任何]。 動作 選取允許。 優先順序 輸入 1000。 對於 RDP 或 SSH,優先順序必須高於其他拒絕規則。 名稱 輸入 AllowRdpSshForLabs。 選取 [新增] 以將輸入安全性規則新增至 NSG。

將子網路關聯至網路安全性群組

接下來,將 NSG 關聯至虛擬網路子網路,以將流量規則套用至虛擬網路流量。

移至您的網路安全群組,然後選取 [子網路]。

從頂端功能表列選取 [+ 關聯]。

在 [虛擬網路] 中,選取您的虛擬網路。

針對 [子網路],選取您的虛擬網路子網路。

選取 [確定] 以將虛擬網路子網路關聯至網路安全群組。

3.使用進階網路建立實驗室計畫

現在您已設定子網路和網路安全群組,接著可使用進階網路建立實驗室計畫。 當您在實驗室計畫中建立新的實驗室時,Azure 實驗室服務會在虛擬網路子網路中建立實驗室範本和實驗室虛擬機器。

重要

您必須在建立實驗室計畫時設定進階網路功能。 進階網路功能無法在後續階段中啟用。

若要在 Azure 入口網站中使用進階網路建立實驗室計畫:

登入 Azure 入口網站。

選取 Azure 入口網站左上角的 [建立資源],並搜尋實驗室計畫。

在 [建立實驗室計畫] 頁面的 [基本] 索引標籤上輸入資訊。

如需詳細資訊,請參閱使用 Azure 實驗室服務來建立實驗室計畫。

在 [網路] 索引標籤中,選取 [啟用進階網路功能] 來設定虛擬網路子網路。

在 [虛擬網路] 中,選取您的虛擬網路。 針對 [子網路],選取您的虛擬網路子網路。

如果您的虛擬網路未出現在清單中,請確認實驗室計畫位於與虛擬網路相同的 Azure 區域中、您已將子網路委派給 Azure 實驗室服務,且您的 Azure 帳戶具有必要的權限。

![螢幕擷取畫面:[建立實驗室計畫精靈] 的 [網路功能] 索引標籤。](media/how-to-connect-vnet-injection/create-lab-plan-advanced-networking.png)

選取 [檢閱 + 建立] 以建立具有進階網路功能的實驗室計畫。

實驗室使用者和實驗室管理員現在可以使用 RDP 或 SSH,連線到其實驗室虛擬機器或實驗室範本虛擬機器。

當您建立新的實驗室時,系統會在該虛擬網路中建立所有虛擬機器,指派子網路範圍內的 IP 位址。

4.(選擇性) 更新網路組態設定

在 Azure 實驗室服務中使用進階網路功能時,建議您使用虛擬網路和子網路的預設組態設定。

針對特定的網路案例,您可能需要更新網路組態。 深入了解 Azure 實驗室服務中支援的網路架構和拓撲,以及對應的網路組態。

使用進階網路建立實驗室計畫之後,您可以修改虛擬網路設定。 不過,當您變更虛擬網路上的 DNS 設定時,必須重新啟動所有執行中的實驗室虛擬機器。 如果實驗室 VM 已停止,將會在啟動時自動接收更新的 DNS 設定。

警告

設定進階網路功能之後,不支援變更下列網路設定:

- 刪除與實驗室計畫相關聯的虛擬網路或子網路。 這會導致實驗室停止運作。

- 在建立虛擬機器時,請變更子網路位址範圍 (範本 VM 或實驗室 VM)。

- 變更公用 IP 位址上的 DNS 標籤。 這會導致實驗室 VM 的 [連線] 按鈕停用。

- 變更 Azure 負載平衡器上的前端 IP 組態。 這會導致實驗室 VM 的 [連線] 按鈕停用。

- 變更公用 IP 位址上的 FQDN。

- 使用路由表搭配子網路的預設路由 (強制通道)。 這會導致使用者失去與實驗室的連線。

- 不支援使用 Azure 防火牆或 Azure Bastion。

![螢幕擷取畫面:Azure 入口網站的虛擬網路子網路清單,其中醒目提示 [委派對象] 資料行。](media/how-to-connect-vnet-injection/delegated-subnet.png)

![螢幕擷取畫面:Azure 入口網站的 [關聯子網路] 頁面。](media/how-to-connect-vnet-injection/associate-nsg-with-subnet.png)