私下連線至資料來源

在本指南中,您將了解如何使用受控私人端點將 Azure 受控 Grafana 執行個體連線到資料來源。 Azure 受控 Grafana 的受控私人端點是在 Azure 受控 Grafana 服務所使用的受控虛擬網路中建立的端點。 它們會建立從該網路到 Azure 資料來源的私人連結。 Azure 受控 Grafana 會代表您設定及管理這些私人端點。 您可以從 Azure 受控 Grafana 建立受控私人端點,以存取其他 Azure 受管理服務 (例如,Azure 監視器私人連結範圍或 Azure 監視器工作區) 和您自己的自我裝載資料來源 (例如,連線到私人連結服務後方的自我裝載 Prometheus)。

使用受控私人端點時,Azure 受控 Grafana 與其資料來源之間的流量僅透過 Microsoft 骨幹網路進行傳輸,而不需要透過網際網路。 受控私人端點會防止資料外泄。 受控私人端點會使用受控虛擬網路中的私人 IP 位址,有效地將 Azure 受控 Grafana 工作區帶到該網路中。 每個受控私人端點都會對應至 Azure 中的特定資源,而不是整個服務。 客戶可以將連線限制為僅限其組織核准的資源。

在 Azure 受控 Grafana 工作區中建立受控私人端點時,會建立處於「擱置」狀態的私人端點連線。 核准工作流程已啟動。 私人連結資源的擁有者會負責核准或拒絕新連線。 如果擁有者核准連線,就會建立私人連結。 否則,不會設定私人連結。 Azure 受控 Grafana 會顯示目前的連線狀態。 只有已核准狀態中的受控私人端點可用來將流量傳送至已連線到受控私人端點的私人連結資源。

雖然受控私人端點是免費的,但資料來源上的私人連結使用可能會產生費用。 如需詳細資訊,請參閱資料來源的定價詳細資料。

注意

受控私人端點目前僅適用於 Azure Global。

注意

如果您在 AKS 叢集中執行私人資料來源,當服務的 externalTrafficPolicy 設定為本機時,Azure Private Link 服務就必須使用與 Pod 子網路不同的子網路。 如果需要相同的子網路,服務應該使用叢集 externalTrafficPolicy。 請參閱雲端提供者 Azure。

支援的資料來源

受控私人端點會使用支援私人連結的 Azure 服務。 使用它們,您可以透過私人連線,將 Azure 受控 Grafana 工作區連線到下列 Azure 資料存放區:

- 適用於 Mongo DB 的 Azure Cosmos DB (僅適用於要求單位 (RU) 架構)

- Azure Cosmos DB for PostgreSQL

- Azure 資料總管

- Azure 監視器私人連結範圍 (例如,Log Analytics 工作區)

- Azure 監視器工作區,適用於 Prometheus 的受管理服務

- Azure SQL 受控執行個體

- Azure SQL Server

- Private Link 服務

- Azure Databricks

- 適用於 PostgreSQL 的 Azure 資料庫彈性伺服器 (僅適用於具有公用存取網路的伺服器)

必要條件

若要依照本指南中的步驟進行,您必須有:

建立 Azure 監視器工作區的受控私人端點

您可以在 Azure 受控 Grafana 工作區中建立受控私人端點,以使用私人連結連線到支援的資料來源。

在 Azure 入口網站中,瀏覽至 Grafana 工作區,然後選取 [網路]。

選取 [受控私人端點],然後選取 [建立]。

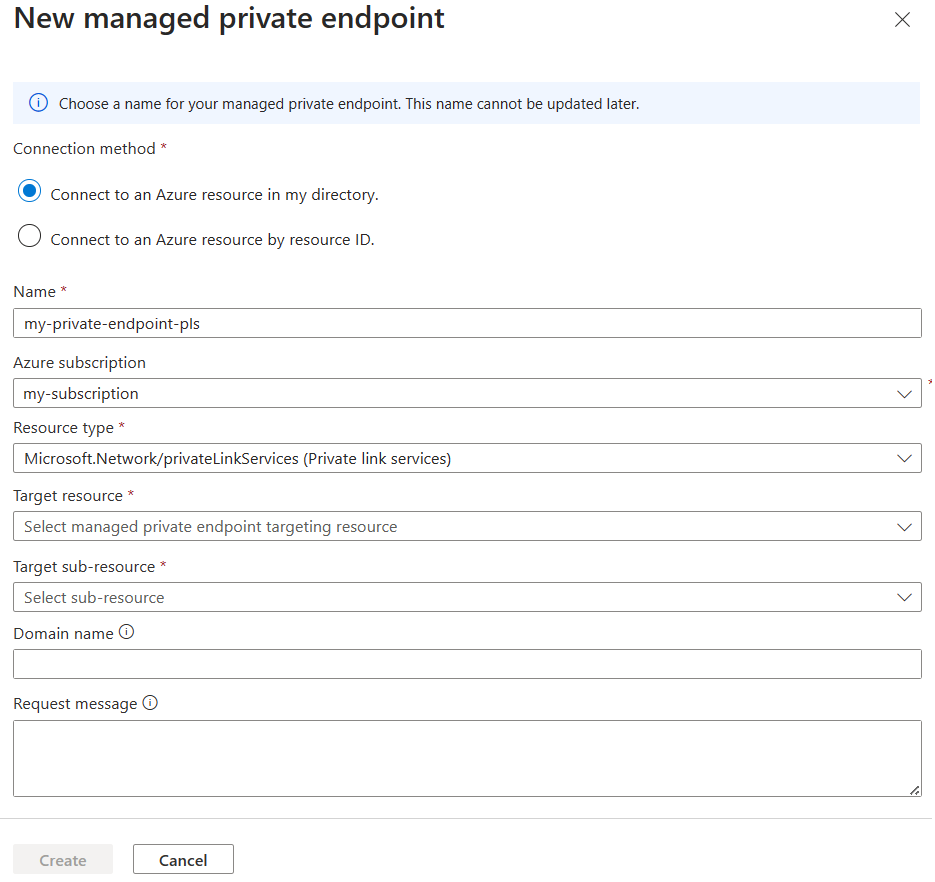

在 [新增受控私人端點] 窗格中,填寫要連線之資源的必要資訊。

選取 Azure 資源類型 (例如,對於適用於 Prometheus 的Azure 監視器受管理服務,選取 Microsoft.Monitor/accounts)。

選取 [建立],以新增受控私人端點資源。

請連絡目標 Azure 監視器工作區的擁有者,以核准連線要求。

注意

核准新的私人端點連線之後,Azure 受控 Grafana 工作區與所選資料來源之間的所有網路流量僅會透過 Azure 骨幹網路進行傳輸。

建立 Azure Private Link 服務的受控私人端點

如果您的虛擬網路內部有資料來源,例如裝載在 Azure 虛擬機上的 InfluxDB 伺服器,或裝載於 AKS 叢集內的 Loki 伺服器,您可以將 Azure 受控 Grafana 連線到該伺服器。 您必須先使用 Azure Private Link 服務,新增對該資源的私人連結存取權限。 設定私人連結所需的確切步驟取決於 Azure 資源的類型。 請參閱您擁有的裝載服務文件。 例如,本文說明如何透過指定 kubernetes 服務物件在 Azure Container Service 中建立私人連結服務。

設定私人連結服務後,您可以在 Grafana 工作區中建立一個連線到新的私人連結的受控私人端點。

在 Azure 入口網站中,瀏覽至 Grafana 資源,然後選取 [網路]。

選取 [受控私人端點],然後選取 [建立]。

在 [新增受控私人端點] 窗格中,填寫要連線之資源的必要資訊。

提示

[網域名稱] 是選用欄位。 如果您指定了網域名稱,Azure 受控 Grafana 可確保該網域名稱會解析為此 Grafana 服務受控網路內的受控私人端點的私人 IP。 您可以在 Grafana 資料來源的 URL 組態中使用這個網域名稱,而不是私人 IP 位址。 如果您為自我裝載的資料存放區啟用了 TLS 或伺服器名稱指示 (SNI),則必須使用網域名稱。

選取 [建立],以新增受控私人端點資源。

請連絡目標私人連結服務的擁有者,以核准連線要求。

核准連線要求之後,請選取 [重新整理],以確保連線狀態為 [已核准],並顯示私人 IP 位址。

注意

無法跳過 [重新整理] 步驟,因為重新整理會觸發 Azure 受控 Grafana 的網路同步作業。 一旦新的私人端點連線顯示為已核准,Azure 受控 Grafana 工作區與所選資料來源之間的所有網路流量僅會透過 Azure 骨幹網路進行傳輸。

下一步

在本操作指南中,您已了解如何設定 Azure 受控 Grafana工作區與資料來源之間的私人存取權限。 若要了解如何設定使用者對 Azure 受控 Grafana 工作區的私人存取權限,請參閱設定私人存取權限。