訓練

認證

Microsoft Certified: Azure Network Engineer Associate - Certifications

示範 Azure 網路基礎結構的設計、實作和維護、負載平衡流量、網路路由等等。

本文說明 NAT 閘道資源的主要元件,可讓其提供高度安全、可調整且具彈性的輸出連線。 若要在您的訂用帳戶中設定其中一些元件,可以使用 Azure 入口網站、Azure CLI、Azure PowerShell、Resource Manager 範本或適當的替代方案。

NAT 閘道會使用軟體定義的網路,以分散式且完全受控服務的形式運作。 由於 NAT 閘道有多個容錯網域,因此能夠承受多個失敗,而不會對服務造成任何影響。

NAT 閘道會為 Azure 虛擬網路子網路內的私人執行個體提供來源網路位址轉換 (SNAT)。 在子網路上設定時,子網路內的私人 IP 會將 SNAT 傳送至 NAT 閘道的靜態公用 IP 位址,以連線到網際網路。 NAT 閘道也提供目的地網路位址轉換 (DNAT),以便只將回應封包傳送至輸出原始連線。

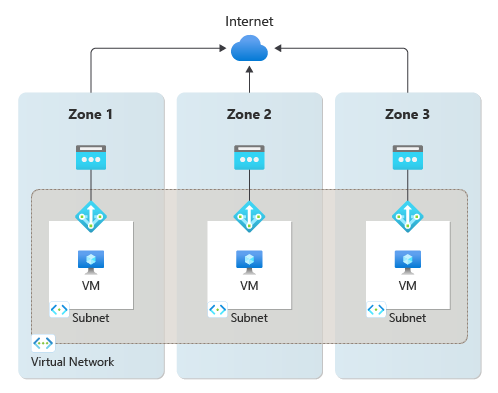

圖:將連線輸出至網際網路的 NAT 閘道

當 NAT 閘道連接至虛擬網路內的子網路時,NAT 閘道會假設所有導向網際網路之輸出流量的預設下一個躍點類型。 不需要額外的路由設定。 NAT 閘道不提供來自網際網路的未經請求的輸入連線。 DNAT 只會針對以響應輸出封包的形式抵達的封包執行。

NAT 閘道可以連接至虛擬網路內的多個子網路,以提供網際網路的輸出連線。 當 NAT 閘道連接至子網路時,它會假設預設路由至網際網路。 NAT 閘道將會是所有輸出流量目的地為網際網路的下一個躍點類型。

下列子網路設定無法與 NAT 閘道搭配使用:

當 NAT 閘道連接至子網路時,其會假設預設路由至網際網路。 只有一個 NAT 閘道可做為子網路網際網路的預設路由。

NAT 閘道無法連接至來自不同虛擬網路的子網路。

NAT 閘道無法與閘道子網路搭配使用。 閘道子網路是 VPN 閘道的指定子網路,可傳送 Azure 虛擬網路與內部部署位置之間的加密流量。 如需閘道子網路的詳細資訊,請參閱閘道子網路。

NAT 閘道可以與靜態公用 IP 位址或公用 IP 前置詞相關聯,以提供輸出連線。 NAT 閘道支援 IPv4 位址。 NAT 閘道可以在任意組合中使用公用 IP 位址或前置詞,最多 16 個 IP 位址。 如果您指派公用 IP 首碼,則會使用整個公用 IP 首碼。 您可以直接使用公用 IP 前置詞,或將前置詞的公用 IP 位址散發到多個 NAT 閘道資源。 NAT 閘道會將所有流量清理到前置詞的 IP 位址範圍。

NAT 閘道無法與 IPv6 公用 IP 位址或前置詞搭配使用。

NAT 閘道無法與基本 SKU 公用 IP 位址搭配使用。

SNAT 連接埠庫存是由公用 IP 位址、公用 IP 前置詞或同時連接至 NAT 閘道所提供。 SNAT 連接埠庫存會隨選提供給連接至 NAT 閘道之子網路內的所有執行個體。 每個執行個體不需要預先配置 SNAT 連接埠。

如需 SNAT 連接埠和 Azure NAT 閘道的詳細資訊,請參閱使用 Azure NAT 閘道來源網路位址轉換 (SNAT)。

當虛擬網路內的多個子網路連接至相同的 NAT 閘道資源時,NAT 閘道所提供的 SNAT 連接埠庫存會跨所有子網路共用。

SNAT 連接埠可作為唯一識別碼,以區分彼此的不同連線流程。 相同的 SNAT 連接埠可用來同時連線到不同的目的地端點。

不同的 SNAT 連接埠可用來建立與相同目的地端點的連線,以便區分彼此不同的連線流程。 重複使用以連接到相同目的地的 SNAT 連接埠會放在重複使用緩和計時器,才能重複使用。

圖:SNAT 連接埠配置

單一 NAT 閘道最多可擴大至 16 個 IP 位址。 每個 NAT 閘道公用 IP 位址提供 64,512 個 SANT 連接埠以建立輸出連線。 NAT 閘道可以擴大至超過 1 百萬個 SNAT 連接埠。 TCP 和 UDP 是不同的 SNAT 連接埠庫存,且與 NAT 閘道無關。

NAT 閘道可以在特定可用性區域中建立,或放在無區域中。 當 NAT 閘道置於無區域時,Azure 會選取要位於 NAT 閘道的區域。

區域備援公用 IP 位址可以搭配區域或無區域 NAT 閘道資源使用。

建議將 NAT 閘道設定為個別可用性區域。 此外,它應該連接至具有來自相同區域之私人執行個體的子網路。 如需可用性區域和 Azure NAT 閘道的詳細資訊,請參閱可用性區域設計考量。

部署 NAT 閘道之後,就無法變更區域選取項目。

NAT 閘道會與 UDP 和 TCP 流程的 IP 和 IP 傳輸標頭互動。 NAT 閘道與應用層承載無關。 不支援其他 IP 通訊協定。

當 NAT 閘道偵測到不存在連線流程上的流量時,會傳送 TCP 重設封包。 TCP 重設封包會向接收端點指出連線流程的釋出已發生,且未來在此相同 TCP 連線上的通訊將會失敗。 TCP 重設對於 NAT 閘道是單向的。

如果出現以下情況,則連線流程可能不存在:

閑置逾時是在連線流程上閑置一段時間後達到,且連線會以無訊息方式卸除。

傳送者,無論是從 Azure 網路端還是從公用網際網路端傳送流量,在連線中斷之後傳送流量。

TCP 重設封包只會在偵測已卸除連線流程上的流量時傳送。 此作業表示在連線流程卸除之後,可能不會立即傳送 TCP 重設封包。

不論流量來自 Azure 網路端還是公用網際網路端,系統都會傳送 TCP 重設封包,以響應偵測非存在連線流程上的流量。

NAT 閘道可為 TCP 通訊協定提供 4 分鐘到 120 分鐘的可設定閒置逾時範圍。 UDP 通訊協定的閑置逾時為 4 分鐘。

當連線閑置時,NAT 閘道會保留至 SNAT 連接埠,直到連線閒置逾時為止。由於長閒置逾時計時器可能會不必要地增加 SNAT 連接埠耗盡的可能性,因此不建議將 TCP 閒置逾時持續時間增加到超過 4 分鐘預設時間。 閑置計時器不會影響永不閑置的流程。

TCP keepalive 可用來提供重新整理長閒置連線和端點活躍度偵測的模式。 如需詳細資訊,請參閱這些 .NET 文章。 TCP Keepalive 會顯示為端點的重複 ACK、低負擔,且對應用程式層而言不可見。

UDP 閒置逾時計時器無法設定,UDP Keepalive 應可用於確保不會達到閒置逾時值,且持續連線。 不同於 TCP 連線,在連線一端啟用的 UDP Keepalive 僅套用至單一方向的流量流程。 必須在流量流程兩端啟用 UDP Keepalive,才能讓流程保持運作。

連接埠重複使用計時器決定連線關閉來源連接埠處於保留狀態後的時間,然後才能透過 NAT 閘道,使用相同連接埠移至相同目的端點。

下表提供 TCP 通訊埠何時可供 NAT 閘道重複使用至相同目的地端點的相關資訊。

| 計時器 | 描述 | 值 |

|---|---|---|

| TCP FIN | 透過 TCP FIN 封包關閉連線後,會啟動 65 秒計時器來保留 SNAT 連接埠。 SNAT 連接埠在計時器結束時可供重複使用。 | 65 秒 |

| TCP RST | 透過 TCP RST 封包 (重設) 關閉連線後,會啟動 16 秒計時器來保留 SNAT 連接埠。 計時器結束時,連接埠可供重複使用。 | 16 秒 |

| TCP 半開放 | 建立連線期間,連線端點正在等候另一端點的通知,系統會啟用 30 秒計時器。 若未偵測到任何流量,就會關閉連線。 連線關閉後,來源連接埠可重複使用至相同目的端點。 | 30 秒 |

針對 UDP 流量,在連線關閉之後,連接埠會在可供重複使用之前保留 65 秒。

| 計時器 | 描述 | 值 |

|---|---|---|

| TCP 閒置逾時 | 當任一端點之間長時間沒有傳輸任何資料時,TCP 連線可能會閒置。 計時器可以設定為 4 分鐘 (預設) 到 120 分鐘 (2 小時),讓閒置的連線逾時。 流程中的流量會重設閒置逾時計時器。 | 可設定;4 分鐘 (預設) - 120 分鐘 |

| UDP 閒置逾時 | 當任一端點之間長時間沒有傳輸任何資料時,UDP 連線可能會閒置。 UDP 閒置逾時計時器為 4 分鐘且無法設定。 流程中的流量會重設閒置逾時計時器。 | 無法設定;4 分鐘 |

注意

這些計時器設定可能隨時變更。 提供這些值是為了協助進行疑難排解,而您此時不應完全按照特定計時器的設定。

每個 NAT 閘道最多可提供 50 Gbps 的總輸送量。 資料輸送量速率限制會在輸出和輸入 (回應) 資料之間分割。 資料輸送量的速率限制為輸出 25 Gbps,而每個 NAT 閘道資源輸入 (回應) 資料時則為 25 Gbps。 您可以將部署分割成多個子網路,並為每個子網路或子網路群組指派給 NAT 閘道以進行擴增。

NAT 閘道最多可以支援每個公用 IP 位址 50,000 個同時連線,以針對 TCP 和 UDP 透過網際網路連線至相同目的端點。 NAT 閘道每秒可以處理 1M 封包,並最多可調整至每秒處理 5M 封包。

NAT 閘道隨時可支援的連線總數最多為 2 百萬。 如果 NAT 閘道超過 200 萬個連線,您將會看到資料路徑可用性下降,且新的連線將會失敗。

基本負載平衡器和基本公用 IP 位址與 NAT 閘道不相容。 請改用標準 SKU Load Balancer 和公用 IP。

若要將 Load Balancer 從基本升級為標準,請參閱升級 Azure 公用 Load Balancer

若要將公用 IP 位址從基本升級為標準,請參閱升級公用 IP 位址

NAT 閘道不支援 ICMP

NAT 閘道無法使用 IP 片段。

NAT 閘道不支援具有路由設定類型 (網際網路) 的公用 IP 位址。 若要查看在公用 IP 上支援路由設定 (網際網路) 的 Azure 服務清單,請參閱支援的服務,以透過公用網際網路路由。

NAT 閘道不支援已啟用 DDoS 保護的公用 IP。 如需詳細資訊,請參閱 DDoS 限制。

安全虛擬網路 (vWAN) 架構不支援 Azure NAT 閘道。

檢閱 Azure NAT 閘道。

了解 NAT 閘道的計量和警示。

了解如何針對 NAT 閘道進行疑難排解。

訓練

認證

Microsoft Certified: Azure Network Engineer Associate - Certifications

示範 Azure 網路基礎結構的設計、實作和維護、負載平衡流量、網路路由等等。

文件

瞭解如何使用 Azure NAT 閘道設計虛擬網路。

使用 Azure NAT 閘道的常見問題解答。

教學課程:搭配中樞和輪輻網路使用 NAT 閘道 - Azure NAT Gateway

了解如何藉由網路虛擬設備將 NAT 閘道整合至中樞和輪輻網路中。