教學課程:使用 Azure 私人端點連線至儲存體帳戶

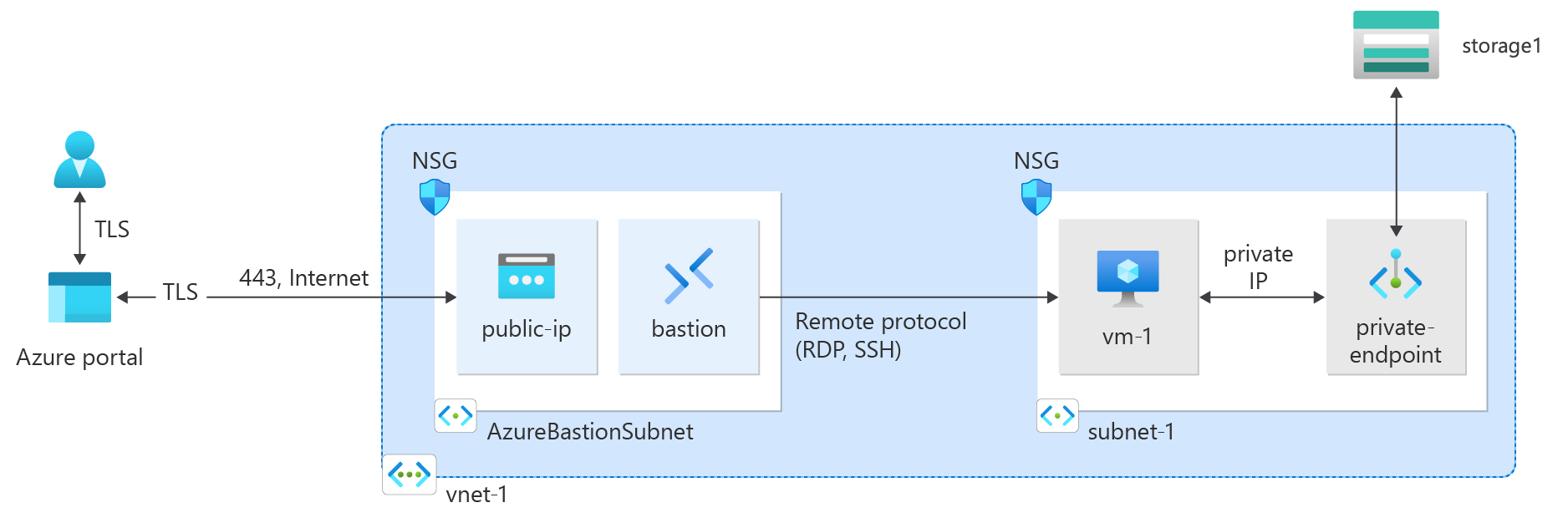

Azure 私人端點是 Azure 中私人連結的基本建置組塊。 它可讓 Azure 資源,例如虛擬機(VM)私下且安全地與 Private Link 資源通訊,例如 Azure 儲存體。

在本教學課程中,您會了解如何:

- 建立虛擬網路和堡壘主機。

- 建立記憶體帳戶並停用公用存取。

- 建立記憶體帳戶的私人端點。

- 建立虛擬機器。

- 測試記憶體帳戶私人端點的連線能力。

必要條件

- Azure 訂用帳戶。 如果您沒有 Azure 訂用帳戶,請在開始前建立免費帳戶。

登入 Azure

登入 Azure 入口網站。

建立虛擬網路和 Azure Bastion 主機

下列程式會建立具有資源子網、Azure Bastion 子網和 Bastion 主機的虛擬網路:

在入口網站中,搜尋並選取 [虛擬網路]。

在 [虛擬網路] 頁面上,選取 [+ 建立]。

在 [建立虛擬網路] 的 [基本] 索引標籤中,輸入或選取下列資訊:

設定 值 專案詳細資料 訂用帳戶 選取您的訂用帳戶。 資源群組 選取 [新建] 輸入 test-rg 以取得名稱。 選取 [確定]。 [執行個體詳細資料] 名稱 輸入 vnet-1。 區域 選取 [美國東部 2]。 ![[基本] 索引標籤的螢幕快照,用於在 Azure 入口網站 中建立虛擬網路。](../includes/media/virtual-network-create-with-bastion/create-virtual-network-basics.png)

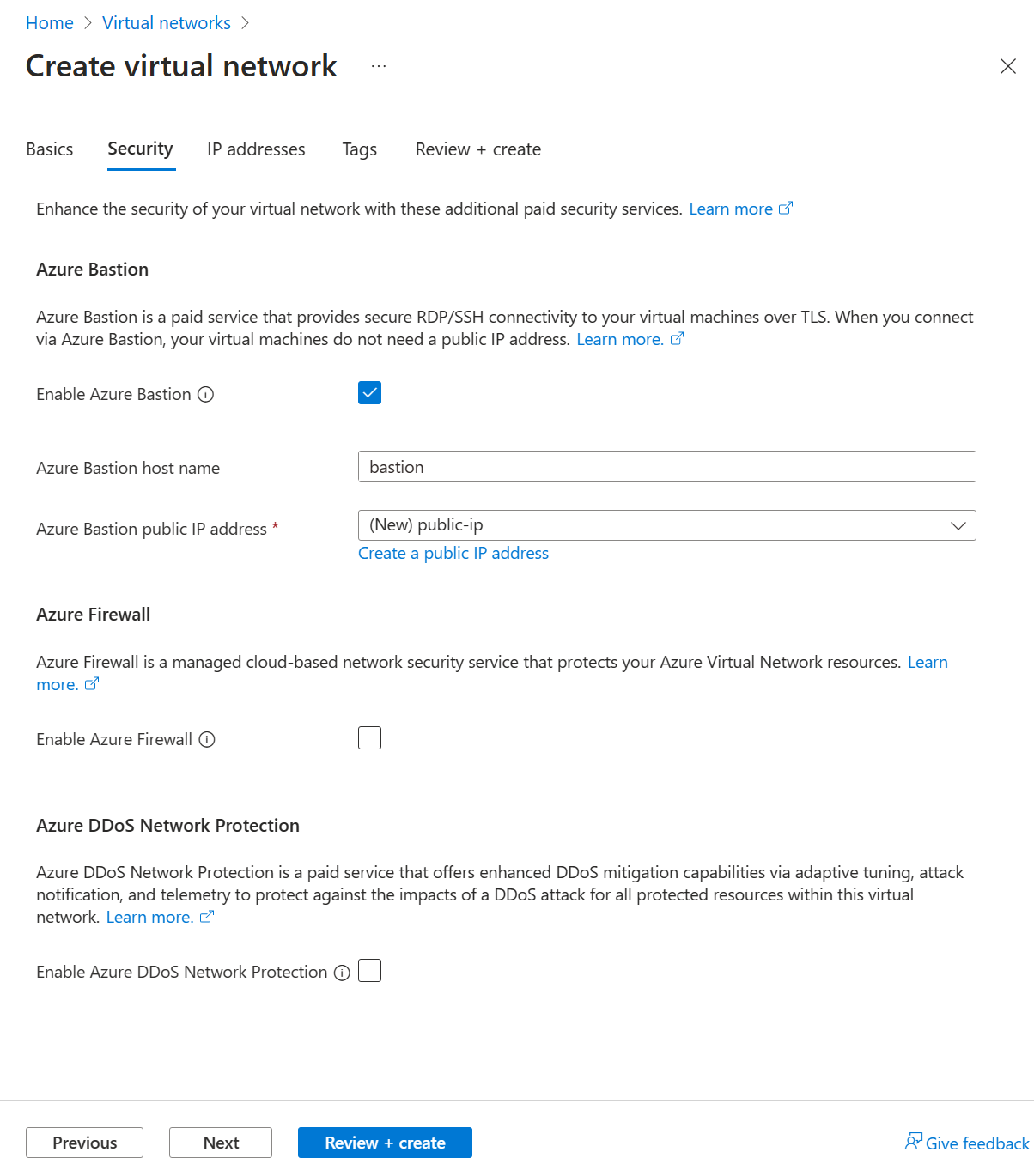

選取 [下一步],繼續前往 [安全性] 索引標籤。

在 [ Azure Bastion ] 區段中,選取 [ 啟用 Bastion]。

Bastion 會使用瀏覽器,透過安全殼層 (SSH) 或遠端桌面通訊協定 (RDP) 連線到虛擬網路中的 VM,方法是使用其私人 IP 位址。 VM 不需要公用 IP 位址、用戶端軟體或特殊設定。 如需詳細資訊,請參閱 什麼是 Azure Bastion?。

在 Azure Bastion 中,輸入或選取下列資訊:

設定 值 Azure Bastion 主機名稱 輸入 bastion。 Azure Bastion 公用 IP 位址 選取 [建立公用 IP 位址]。 在 [名稱] 中輸入 public-ip-bastion 。 選取 [確定]。

選取 [下一步],繼續前往 [IP 位址] 索引標籤。

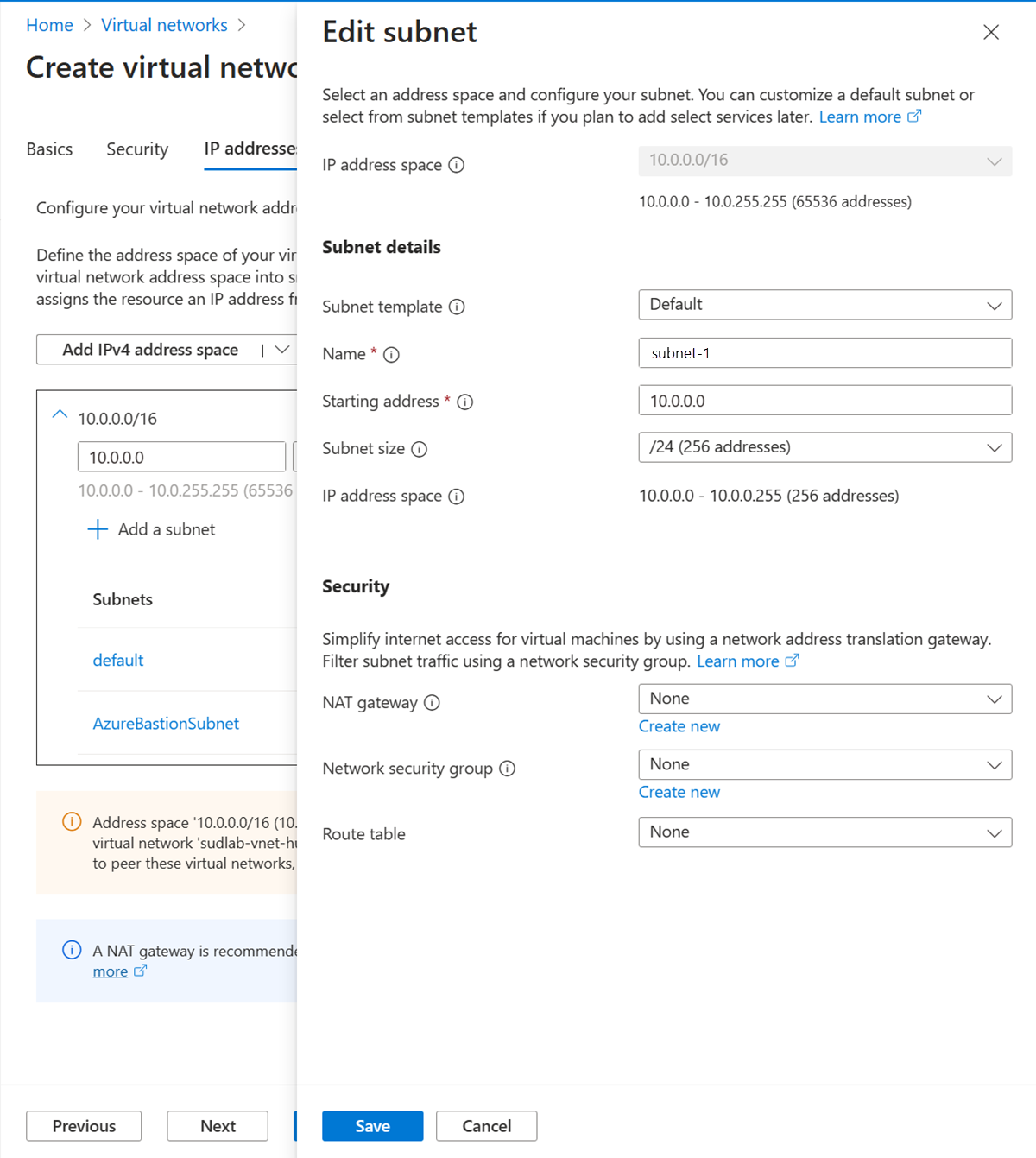

在位址空間方塊的 [子網路] 中,選取 default 子網路。

在 [編輯子網路] 中,輸入或選取下列資訊:

設定 值 子網路詳細資料 子網路範本 保留預設值 預設值。 名稱 輸入 subnet-1。 起始位址 保留預設值 [10.0.0.0]。 子網路大小 保留預設值 /24 (256 個位址)。

選取 [儲存]。

選取視窗底部的 [ 檢閱 + 建立 ]。 通過驗證後,選取 [建立]。

建立儲存體帳戶

請依照本文中的步驟建立 Azure 儲存體帳戶。 如果您已經有儲存體帳戶,您可以改用它。

在入口網站頂端的搜尋方塊中,輸入儲存體帳戶。 選取搜尋結果中的儲存體帳戶。

選取 + 建立。

在 [建立儲存體帳戶] 的 [基本] 索引標籤中,輸入或選取下列資訊:

設定 值 專案詳細資料 訂用帳戶 選取 Azure 訂閱。 資源群組 選取 [test-rg]。 [執行個體詳細資料] 儲存體帳戶名稱 輸入 storage1。 如果名稱無法使用,請輸入唯一的名稱。 Location 選取 [(美國) 美國東部 2]。 效能 保留預設值 [標準]。 備援性 選取 [本地備援儲存體 (LRS)]。 選取審查。

選取 建立。

停用記憶體帳戶的公用存取

建立私人端點之前,建議您停用記憶體帳戶的公用存取。 使用下列步驟來停用記憶體帳戶的公用存取。

在入口網站頂端的搜尋方塊中,輸入儲存體帳戶。 選取搜尋結果中的儲存體帳戶。

選取 storage1 或您現有記憶體帳戶的名稱。

在 [安全性 + 網路] 中,選取 [網路]。

在 [公用網络存取] 的 [防火牆和虛擬網络] 索引標籤中,選取 [已停用]。

選取 [儲存]。

建立私人端點

在入口網站頂端的搜尋方塊中,輸入私人端點。 選取 [私人端點]。

在私人端點中選取 [+ 建立]。

在 [建立私人端點] 的 [基本] 索引標籤中,輸入或選取下列資訊。

設定 值 專案詳細資料 訂用帳戶 選取您的訂用帳戶。 資源群組 選取 [test-rg] [執行個體詳細資料] 名稱 輸入 private-endpoint。 網路介面名稱 保留 private-endpoint-nic 的預設值。 區域 選取 [美國東部 2]。 選取 [下一步:資源]。

在 [ 資源 ] 窗格中,輸入或選取下列資訊。

設定 值 連線方式 將預設值保留 連線 至我的目錄中的 Azure 資源。 訂用帳戶 選取您的訂用帳戶。 資源類型 選取 Microsoft.儲存體/storageAccounts。 資源 選取 storage-1 或您的記憶體帳戶。 目標子資源 選取 [Blob]。 選取 [下一步:虛擬網路]。

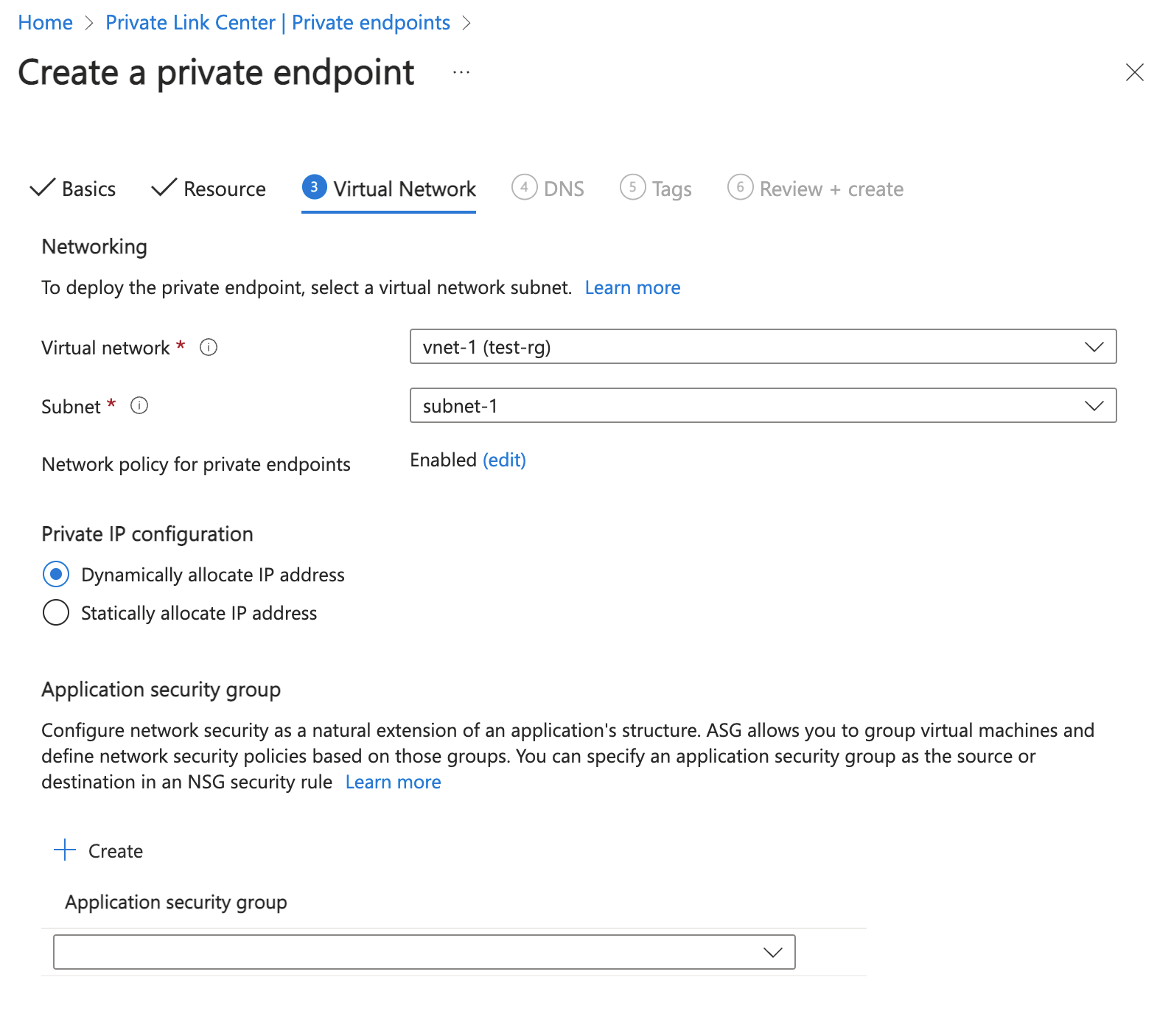

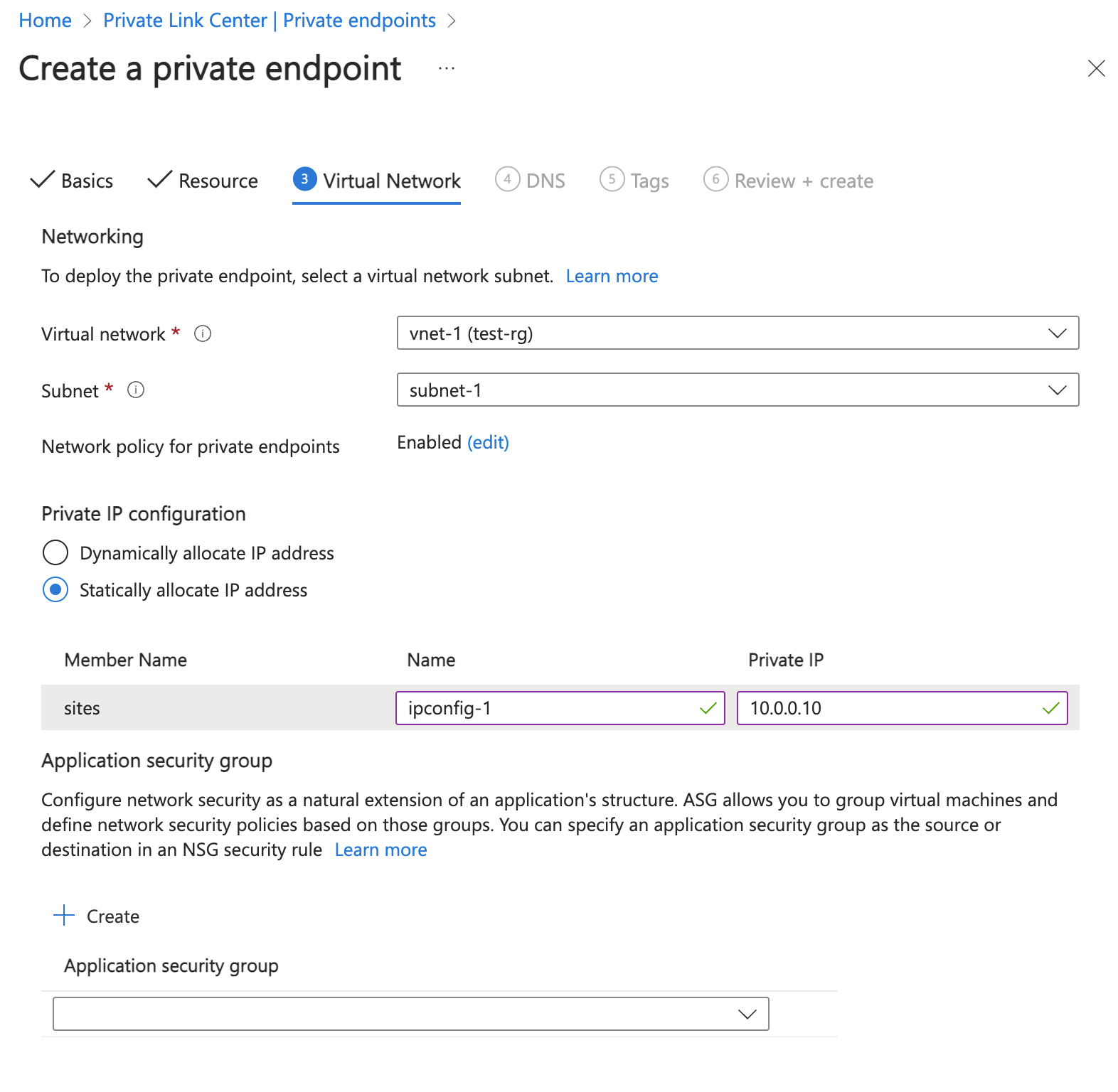

在 虛擬網絡 中,輸入或選取下列資訊。

設定 值 網路功能 虛擬網路 選取 vnet-1 (test-rg)。 子網路 選取 [subnet-1]。 私人端點的網路原則 選取 [編輯 ] 以套用私人端點的網络原則。 在 [編輯子網網络原則] 中,針對此子網下拉式清單中所有私人端點,選取 [網路安全組] 和 [路由表] 旁的複選框。 選取 [ 儲存]。 如需詳細資訊,請參閱 管理私人端點的網路原則 選取 [下一步:DNS]。

將預設值保留在 DNS 中。 選取 [下一步:標記],然後選取 [下一步:檢閱 + 建立]。

選取 建立。

建立測試虛擬機器

下列程序會在虛擬網路中建立名為 vm-1 的測試虛擬機器 (VM)。

在入口網站中,搜尋並選取 [虛擬機器]。

在 [虛擬機器] 中,選取 [+ 建立],然後選取 [Azure 虛擬機器]。

在 [建立虛擬機器] 的 [基本] 索引標籤上,輸入或選取下列資訊:

設定 值 專案詳細資料 訂用帳戶 選取您的訂用帳戶。 資源群組 選取 [test-rg]。 [執行個體詳細資料] 虛擬機器名稱 輸入 vm-1。 區域 選取 [美國東部 2]。 可用性選項 選取 [不需要基礎結構備援]。 安全性類型 保留預設值 [標準]。 映像 選取 [Windows Server 2022 Datacenter - x64 Gen2]。 VM 架構 保留預設值 [x64]。 大小 選取大小。 系統管理員帳戶 驗證類型 選取 [密碼]。 使用者名稱 輸入 azureuser。 密碼 輸入密碼。 確認密碼 請重新輸入密碼。 輸入連接埠規則 公用輸入連接埠 選取 [無]。 選取頁面頂端的 [網路] 索引標籤。

在 [網路] 索引標籤中,輸入或選取以下資訊:

設定 值 網路介面 虛擬網路 選取 [vnet-1]。 子網路 選取 [subnet-1 (10.0.0.0/24)]。 公用 IP 選取 [無]。 NIC 網路安全性群組 選取進階。 設定網路安全性群組 選取 [新建] 輸入 nsg-1 做為名稱。 將其餘項目保留為預設值,然後選取 [確定]。 將其餘設定保留為預設值,然後選取 [檢閱 + 建立]。

檢閱設定並選取 [建立]。

注意

具有 Bastion 主機的虛擬網路中的虛擬機器不需要公用 IP 位址。 Bastion 會提供公用 IP,而 VM 會使用私人 IP 在網路內通訊。 您可以從 Bastion 裝載的虛擬網路中的任何 VM 移除公用 IP。 如需詳細資訊,請參閱中斷公用 IP 位址與 Azure VM 的關聯。

注意

Azure 會針對未獲指派公用 IP 位址或位於內部基本 Azure 負載平衡器後端集區中的 VM,提供預設輸出存取 IP。 預設輸出存取 IP 機制能提供無法自行設定的輸出 IP 位址。

發生下列其中一個事件時,會停用預設輸出存取 IP:

- 系統會指派公用 IP 位址給 VM。

- 無論有沒有輸出規則,都會將 VM 放在標準負載平衡器的後端集區中。

- Azure NAT 閘道資源會指派給 VM 的子網。

在彈性協調流程模式中使用虛擬機器擴展集建立的 VM 不會有預設輸出存取。

如需 Azure 中輸出連線的詳細資訊,請參閱 Azure 中的預設輸出存取與針對輸出連線,使用來源網路位址轉譯 (SNAT)。

儲存體存取金鑰

後續步驟需要記憶體存取金鑰。 移至您先前建立的記憶體帳戶,並使用記憶體帳戶的存取密鑰複製 連接字串。

在入口網站頂端的搜尋方塊中,輸入儲存體帳戶。 選取搜尋結果中的儲存體帳戶。

選取您在先前步驟或現有記憶體帳戶中建立的記憶體帳戶。

在儲存體帳戶的 [ 安全性 + 網络功能 ] 區段中,選取 [ 存取密鑰]。

選取 [顯示],然後選取 key1 連線 ion 字串上的複本。

新增 Blob 容器

在入口網站頂端的搜尋方塊中,輸入儲存體帳戶。 選取搜尋結果中的儲存體帳戶。

選取您在先前步驟中建立的記憶體帳戶。

在 [資料儲存體] 區段中,選取 [容器]。

選取 [+ 容器] 以建立新的容器。

在 [名稱] 中輸入容器,然後在 [公用存取層級] 底下選取 [私人][無匿名存取]。

選取 建立。

測試對私人端點的連線能力

在本節中,您會使用您在先前步驟中建立的虛擬機,使用 Microsoft Azure 儲存體總管 連線到私人端點上的記憶體帳戶。

在入口網站頂端的搜尋方塊中,輸入虛擬機器。 在搜尋結果中,選取 [虛擬機器]。

選取 [vm-1]。

在 [作業] 中,選取 [Bastion]。

輸入您在虛擬機器建立期間輸入的使用者名稱與密碼。

選取 Connect。

連線之後,在伺服器上開啟 Windows PowerShell。

輸入

nslookup <storage-account-name>.blob.core.windows.net。 將 storage-account-name> 取代<為您在先前步驟中建立的記憶體帳戶名稱。 下列範例顯示命令的輸出。Server: UnKnown Address: 168.63.129.16 Non-authoritative answer: Name: storage1.privatelink.blob.core.windows.net Address: 10.0.0.10 Aliases: mystorageaccount.blob.core.windows.net記憶體帳戶名稱會傳回 10.0.0.0.10 的私人 IP 位址。 此位址位於您先前建立之 vnet-1 虛擬網路的subnet-1子網中。

在安裝 Microsoft Azure 儲存體總管 之後,選取 [完成]。 將複選框保留為開啟應用程式。

選取 電源外掛程式 符號,以開啟左側工具列中的 [ 選取資源 ] 對話方塊。

在 [選取資源] 中,選取 [儲存體 帳戶或服務],將連線新增至您在先前步驟中建立的記憶體帳戶 Microsoft Azure 儲存體總管。

在 [選取 連線 ion 方法] 畫面中,選取 [連線 ion 字串],然後選取 [下一步]。

在 [連線 ion String] 下的方塊中,貼上您在先前步驟中複製的記憶體帳戶 連接字串。 儲存器帳戶名稱會自動填入 [顯示名稱] 底下的方塊中。

選取 [下一步]。

確認 [摘要] 中的設定正確無誤。

選取連線

從總管功能表中的 [儲存體 帳戶] 中選取您的記憶體帳戶。

展開記憶體帳戶,然後 展開 Blob 容器。

您先前建立的容器隨即顯示。

關閉與 vm-1 的連線。

清除資源

當您完成使用您所建立的資源時,您可以刪除資源群組及其所有資源:

在 Azure 入口網站中,搜尋並選取 [資源群組]。

在 [資源群組] 頁面上,選取 test-rg 資源群組。

在 test-rg 頁面上,選取 [刪除資源群組]。

在 [輸入資源組名] 中輸入 test-rg 以確認刪除,然後選取 [刪除]。

下一步

在本教學課程中,您已了解如何建立:

建立虛擬網路和堡壘主機。

虛擬機器。

儲存體 帳戶和容器。

瞭解如何透過 Azure 私人端點連線到 Azure Cosmos DB 帳戶: