設定驗證

Azure 遠端轉譯使用與 Azure Spatial Anchors (ASA) 相同的驗證機制 。 若要存取指定的 Azure 遠端轉譯 帳戶,用戶端必須從 Azure Mixed Reality Security Token Service (STS) 取得存取權杖。 從 STS 取得的權杖存留期為 24 小時。 用戶端必須設定 下列其中一項 ,才能成功呼叫 REST API:

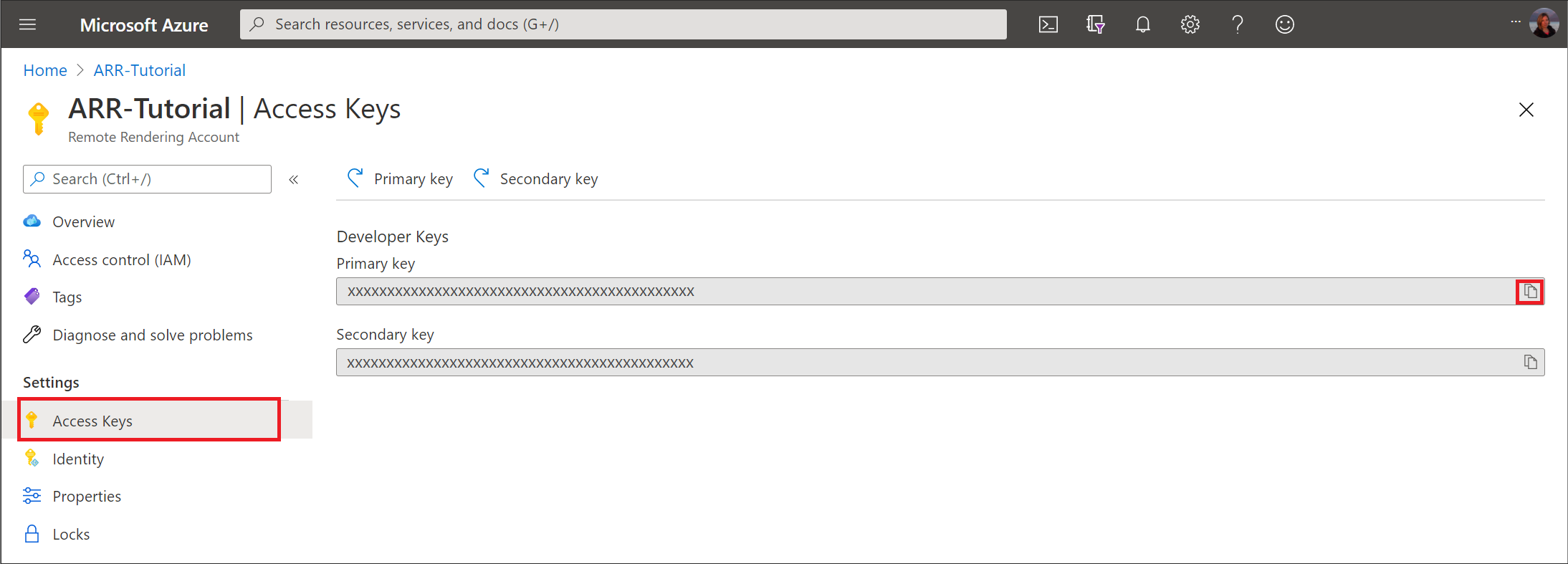

AccountKey :可以在Azure 入口網站上遠端轉譯帳戶的 [金鑰] 索引標籤中取得。 帳戶金鑰僅供開發/原型設計使用。

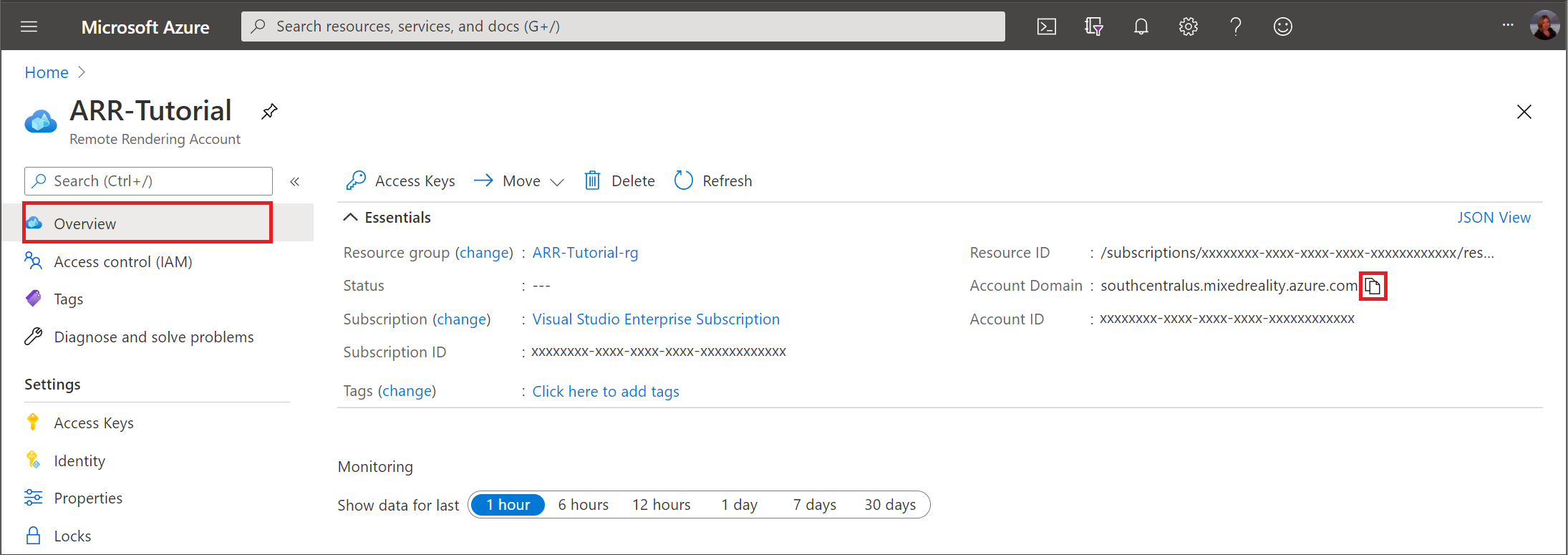

AccountDomain :可以在Azure 入口網站上遠端轉譯帳戶的 [概觀] 索引標籤中取得。

AuthenticationToken :是 Microsoft Entra 權杖,可使用 MSAL 程式庫 取得 。 有多個不同的流程可用來接受使用者認證,並使用這些認證來取得存取權杖。

MRAccessToken :是 MR 權杖,可從 Azure Mixed Reality Security Token Service (STS) 取得。 使用如下的 REST 呼叫從

https://sts.<accountDomain>端點擷取:GET https://sts.southcentralus.mixedreality.azure.com/Accounts/35d830cb-f062-4062-9792-d6316039df56/token HTTP/1.1 Authorization: Bearer eyJ0eXAiOiJKV1QiLCJhbGciOiJSUzI1Ni<truncated>FL8Hq5aaOqZQnJr1koaQ Host: sts.southcentralus.mixedreality.azure.com Connection: Keep-Alive HTTP/1.1 200 OK Date: Tue, 24 Mar 2020 09:09:00 GMT Content-Type: application/json; charset=utf-8 Content-Length: 1153 Accept: application/json MS-CV: 05JLqWeKFkWpbdY944yl7A.0 {"AccessToken":"eyJhbGciOiJSUzI1<truncated>uLkO2FvA"}其中 Authorization 標頭的格式如下:

Bearer <Azure_AD_token>或Bearer <accoundId>:<accountKey>。 前者較適合用於安全性。 從此 REST 呼叫傳回的權杖是 MR 存取權杖。

已部署應用程式的驗證

建議在開發期間快速建立原型設計帳戶金鑰。 建議您不要使用內嵌帳戶金鑰將應用程式寄送至生產環境。 建議的方法是使用以使用者為基礎的或服務型 Microsoft Entra 驗證方法。

Microsoft Entra 使用者驗證

Azure Spatial Anchors 檔 說明 Microsoft Entra 驗證。

請遵循下列步驟,在Azure 入口網站中設定 Microsoft Entra 使用者驗證。

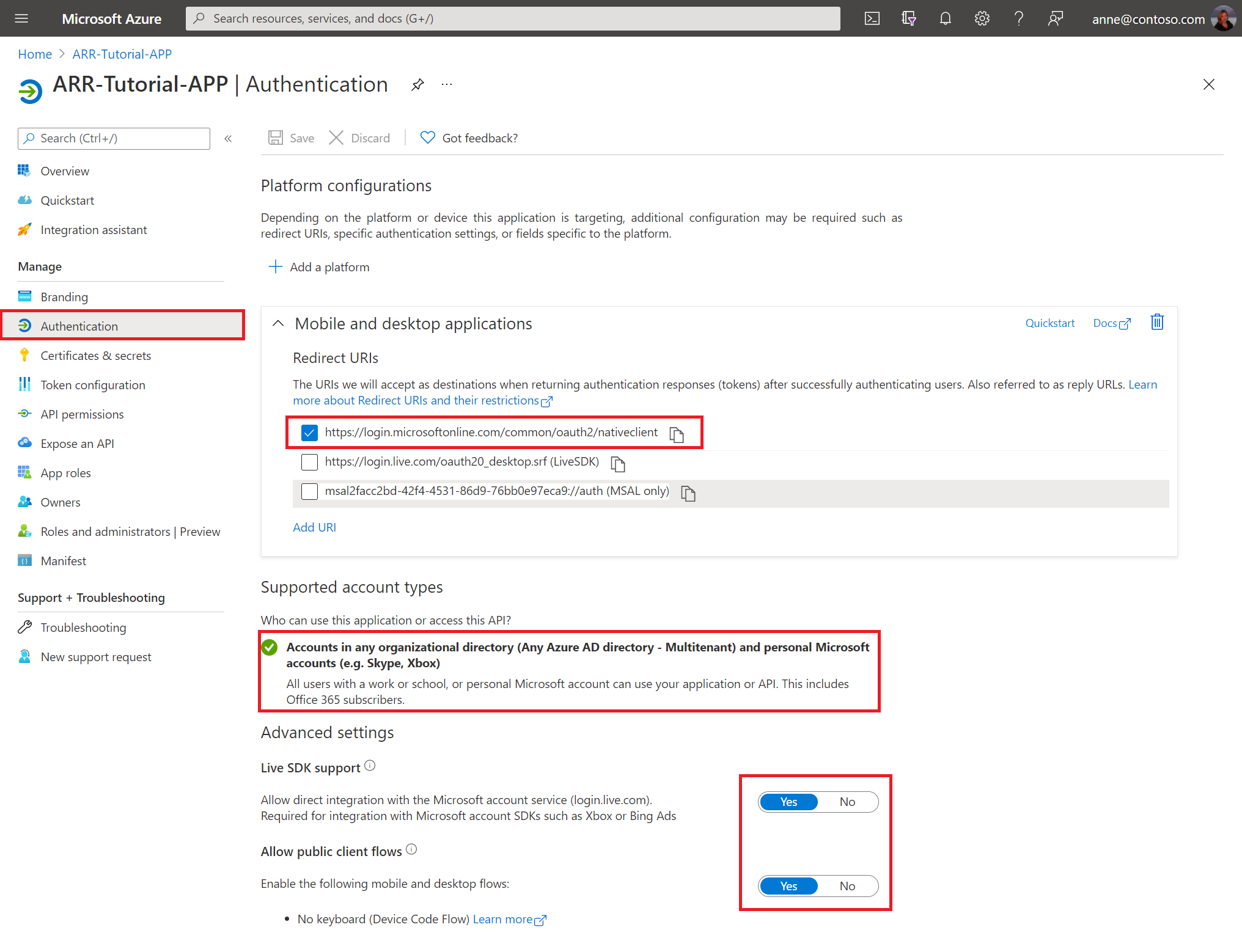

在 Microsoft Entra 識別碼中註冊您的應用程式。 在註冊時,您必須判斷您的應用程式是否應該是多租使用者。 您也必須在 [驗證] 刀鋒視窗中提供應用程式允許的重新導向 URL。

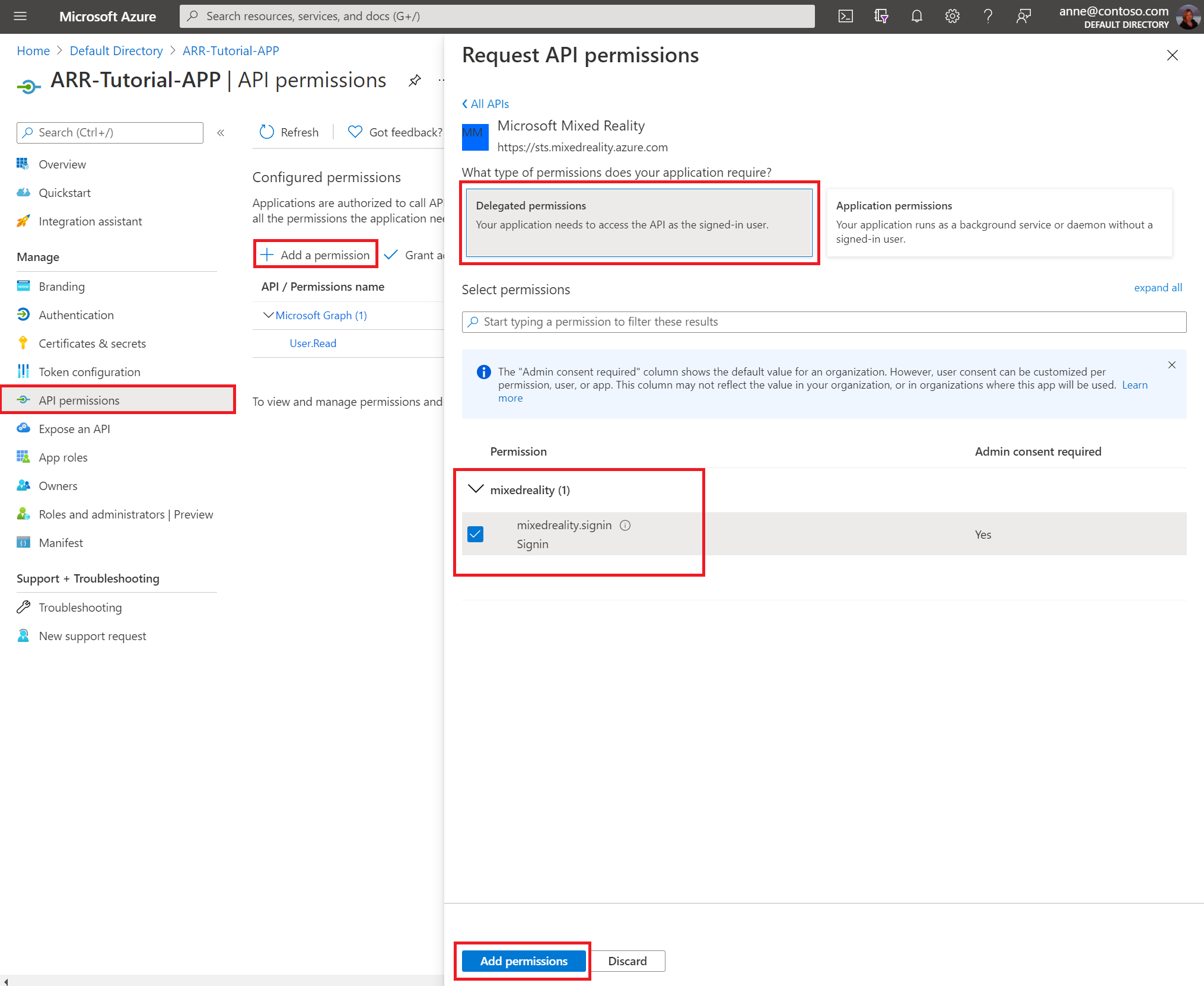

在 [API 許可權] 索引標籤中,針對 mixedreality.signin 範圍在 mixedreality 下 要求 委派的許可權 。

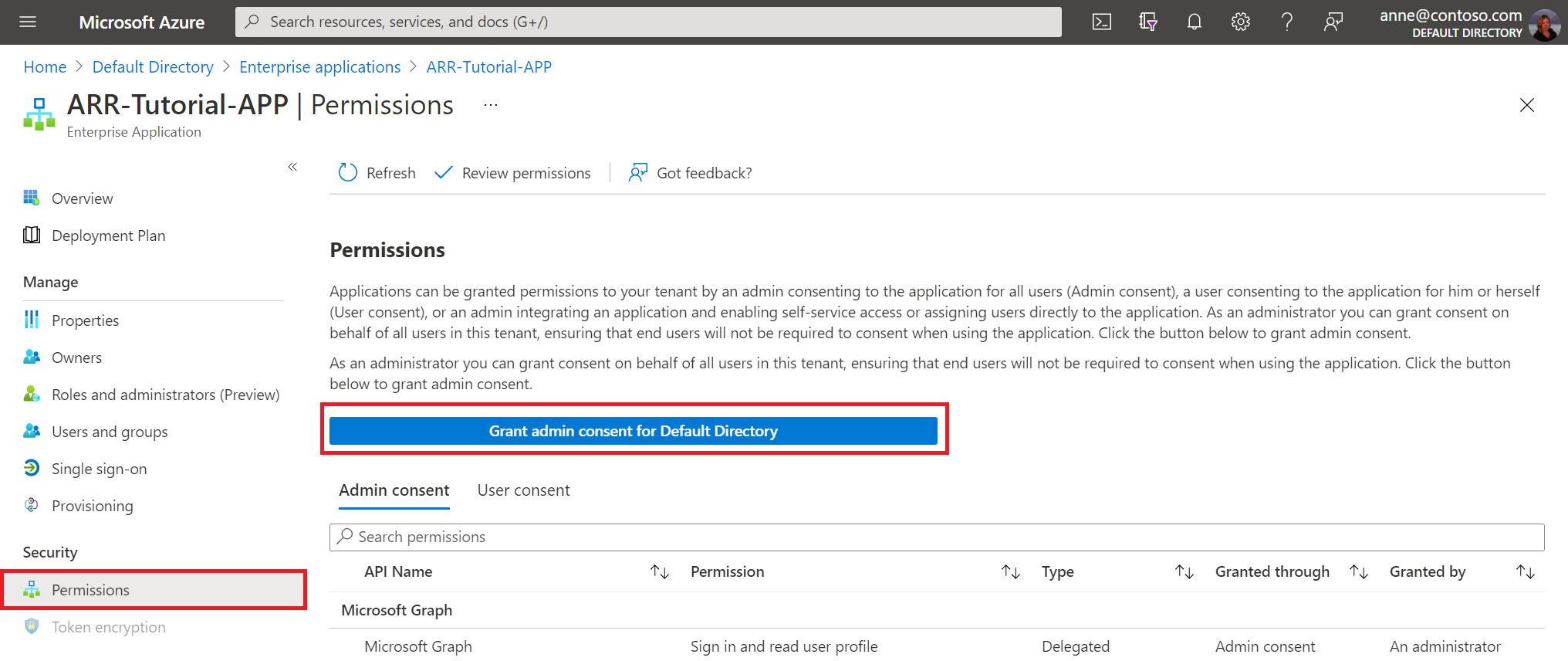

在 [安全性 - > 許可權] 索引標籤中授與系統管理員同意。

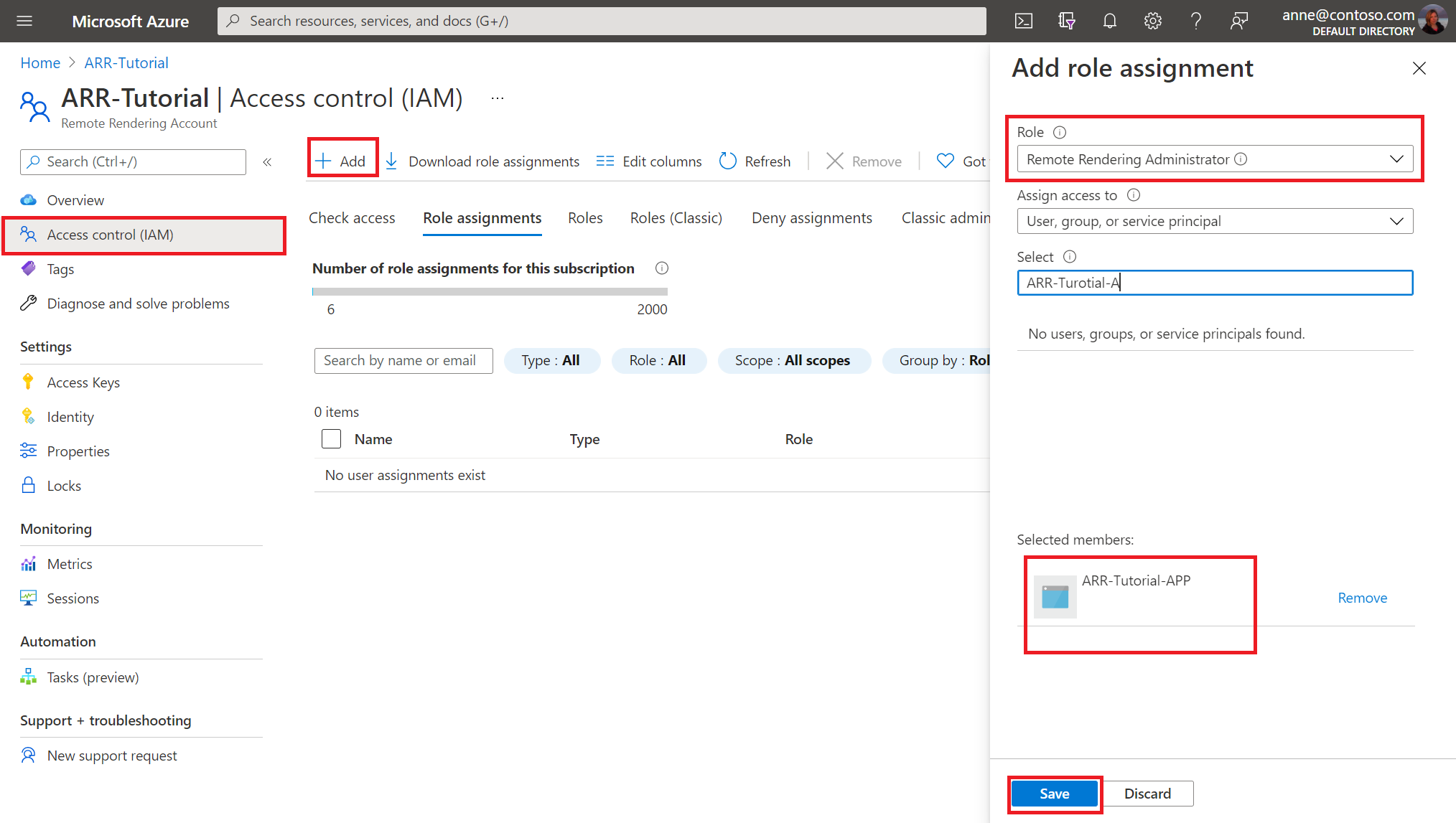

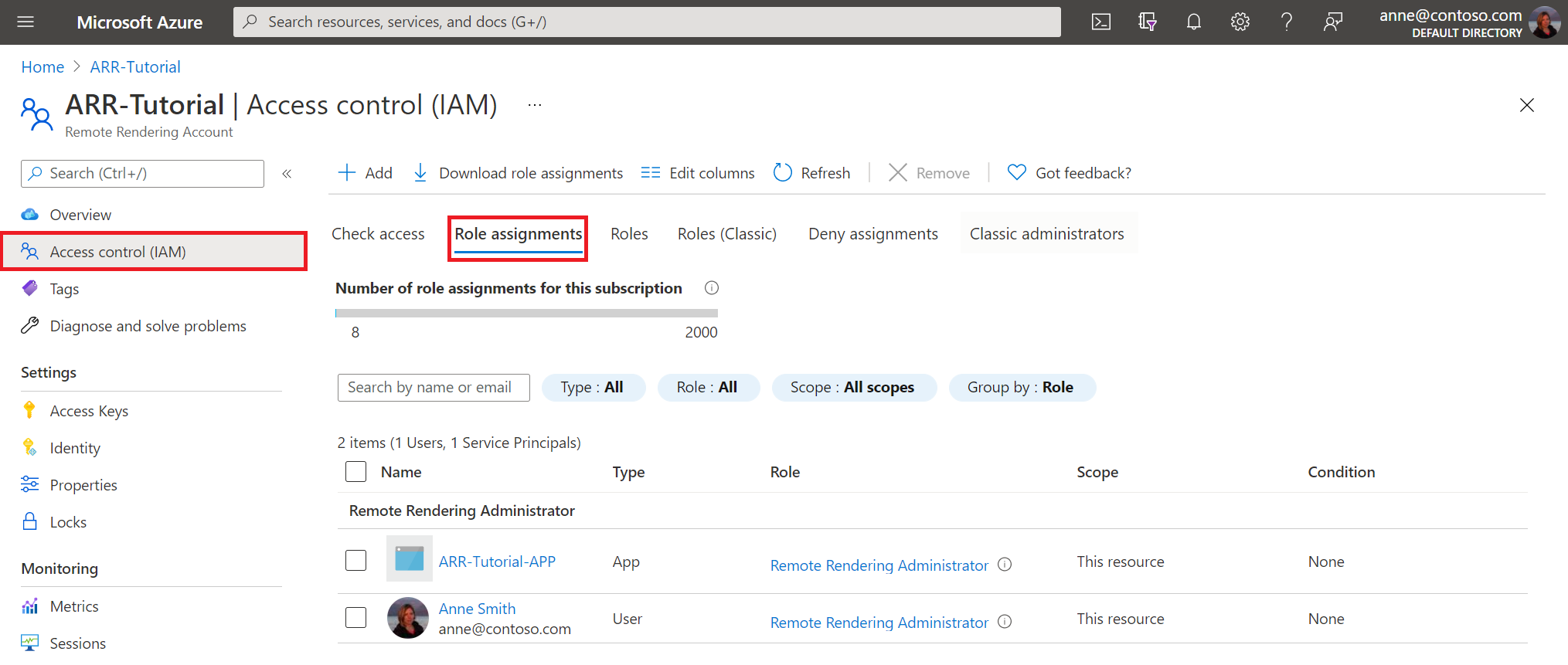

然後,流覽至您的 Azure 遠端轉譯資源。 在 [存取控制] 面板中,代表您想要對 Azure 遠端轉譯資源使用委派存取權限的應用程式和使用者授與所需的 角色 。

如需在應用程式程式碼中使用 Microsoft Entra 使用者驗證的詳細資訊,請參閱 教學課程:保護 Azure 遠端轉譯和模型儲存體 - Microsoft Entra 驗證

Azure 角色型存取控制

若要協助控制授與服務存取權的層級,請在授與角色型存取權時使用下列角色:

- 遠端轉譯 管理員istrator :為使用者提供 Azure 遠端轉譯的轉換、管理會話、轉譯和診斷功能。

- 遠端轉譯用戶端 :為使用者提供 Azure 遠端轉譯的管理會話、轉譯和診斷功能。