Azure 中的勒索軟體防護

勒索軟體和擷取是高收益、低成本的商務,對目標群組織、國家/地區安全性、經濟安全性和公共健康與安全造成負面影響。 從簡單開始,單一 PC 勒索軟體已成長為包括所有類型的公司網路和雲端平台導向的各種敲詐技術。

為了確保在 Azure 上執行的客戶可防禦勒索軟體攻擊,Microsoft 已將心力大量投入在雲端平台的安全性,並提供保護 Azure 雲端工作負載所需的安全性控制

利用 Azure 原生勒索軟體防護並實作本文中建議的最佳做法,即可採取一些措施,以確保組織最適合用來防止、保護和偵測 Azure 資產的潛在勒索軟體攻擊。

本文針對勒索軟體攻擊配置重要的 Azure 原生功能和防禦,以及如何主動運用這些功能來保護 Azure 雲端上資產的指導。

不斷成長的威脅

勒索軟體攻擊已成為現今企業所面臨的最大安全性挑戰之一。 成功時,勒索軟體攻擊可能會停用商業核心 IT 基礎結構,並造成損毀對企業實體、經濟安全性或安全性造成破壞。 勒索軟體攻擊是以所有類型的企業為目標。 這需要所有企業採取預防性措施來確保防護。

最近的攻擊數目趨勢相當令人警覺。 雖然 2020 年對企業勒索軟體攻擊而言不是好的年份,但 2021 年已開始出現不好的軌跡。 在 5 月 7 日,已暫時終止柴油、汽油和航空燃料管線運輸這類 Colonial Pipeline (Colonial) 攻擊關閉服務。 Colonial 會關閉供應人口稠密東部州別的重要燃料網路。

在過去,網路攻擊被視為以特定產業為目標的一組複雜動作,這讓其餘產業相信他們不會遭遇網路犯罪,而且不會有他們應該準備的網路安全性威脅內容。 勒索軟體代表此威脅環境中的主要轉變,並且讓網路攻擊對每個人來說都是極為真實且無所不在的危險。 已加密和遺失的檔案和威脅的勒索信現在已成為大多數執行小組最擔心的顧慮。

勒索軟體的經濟模型利用勒索軟體攻擊只是惡意程式碼事件的誤解。 事實上,勒索軟體是涉及攻擊網路之人類敵人的缺口。

針對許多組織,在勒索軟體事件之後從頭開始重建的成本遠超過所要求的原始勒索成本。 基於對威脅環境和勒索軟體運作方式的有限瞭解,支付贖金似乎是回復營運的較佳商務決策。 不過,網路犯罪洩漏檔案以進行發行或銷售時,通常會造成真正的損害,同時會留下網路後門讓未來的犯罪活動利用,而且不論是否支付贖金,這些風險都會持續存在。

什麼是勒索軟體

勒索軟體是一種惡意程式碼類型,會感染電腦,並讓使用者只能存取受感染的系統或特定檔案,進而獲取金錢。 目標系統在遭到入侵之後通常會鎖定大部分的互動,並顯示螢幕警示,通常會指出系統已遭鎖定或其所有檔案都已進行加密。 接著會先要求支付大量的贖金,再釋放系統或解密檔案。

勒索軟體通常會惡意探索組織 IT 系統或基礎結構中的弱點,以達到成功。 攻擊十分地明顯,因此不會進行太多調查來確認您的企業是否已受到攻擊,或應該宣告事件。 例外狀況是垃圾郵件電子郵件,這會要求贖金以交換可能遭到入侵的資料。 在此情況下,除非電子郵件包含高度特定資訊,否則這些類型的事件應該視為垃圾郵件處理。

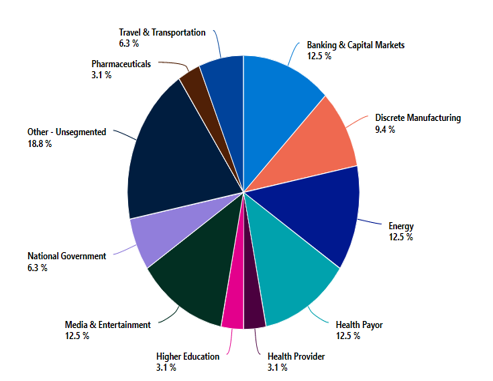

任何運營 IT 系統且具有資料的企業或組織,都可能會受到攻擊。 雖然個人可以在勒索軟體攻擊中成為目標,但大部分的攻擊都是以企業為目標。 雖然 2021 年 5 月的 Colonial 勒索軟體攻擊相當引人注意,但我們的偵測和回應小組 (DART) 勒索軟體參與資料顯示能源部門以及財務、醫療保健和娛樂產業是最容易受到攻擊的部門。 雖然一貫的承諾是不會在疾病期間攻擊醫院或醫療保健公司,但醫療保健仍然是人類所操作勒索軟體的第一個目標。

如何將資產設為目標

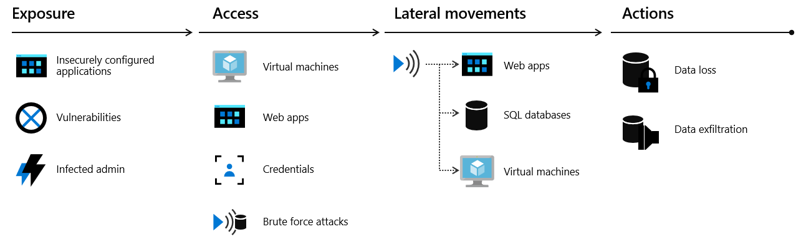

攻擊雲端基礎結構時,敵人通常會攻擊多個資源,以嘗試取得客戶資料或公司祕密的存取權。 雲端「終止鏈結」模型說明攻擊者如何透過四步驟程序嘗試存取公用雲端中執行的任何資源:暴露、存取、橫向移動和動作。

- 暴露是攻擊者尋找機會來取得您基礎結構存取權的位置。 例如,攻擊者知道必須開放客戶面向應用程式,合法使用者才能進行存取。 這些應用程式會暴露在網際網路上,因此容易受到攻擊。

- 攻擊者將會嘗試惡意探索暴露,以取得您公用雲端基礎結構的存取權。 做法是透過遭入侵的使用者認證、遭入侵的執行個體或設定錯誤的資源。

- 在橫向移動階段期間,攻擊者會探索他們有權存取的資源,以及該存取權的範圍。 執行個體上的成功攻擊可讓攻擊者存取資料庫和其他敏感性資訊。 攻擊者接著會搜尋其他認證。 適用於雲端的 Microsoft Defender 資料顯示,如果沒有安全性工具來快速通知您發生攻擊,組織平均需要 101 天才能探索到缺口。 同時,在缺口後的 24-48 小時內,攻擊者通常會完全控制網路。

- 攻擊者在橫向移動之後所採取的動作,主要取決於他們可在橫向移動階段期間取得存取權的資源。 攻擊者可以採取導致資料外流、資料遺失或啟動其他攻擊的動作。 對於企業而言,資料遺失的平均財務影響現在達到 123 萬美元。

攻擊成功的原因

勒索軟體攻擊成功的原因有數個。 易受攻擊的企業通常會成為勒索軟體攻擊的犧牲者。 以下是攻擊的一些重要成功因素:

- 受攻擊面隨著更多企業透過數位出口提供更多服務而增加

- 勒索軟體即服務 (RaaS) 是一種相當容易取得的現成惡意程式碼

- 將加密貨幣用於敲詐付款的選項已開啟新的惡意探索途徑

- 擴充電腦和其在不同工作區的使用方式 (當地學區、警察局、警車等),其中每個都是惡意程式碼的潛在存取點,導致潛在的受攻擊面

- 老舊、過期和廢棄基礎結構系統和軟體的普遍性

- 不佳的修補程式管理辦法

- 接近或已超過終止支援日期的過期或十分老舊的作業系統

- 缺乏將 IT 足跡現代化的資源

- 知識差距

- 缺乏熟練的員工和重要人員過度依賴

- 不佳的安全性架構

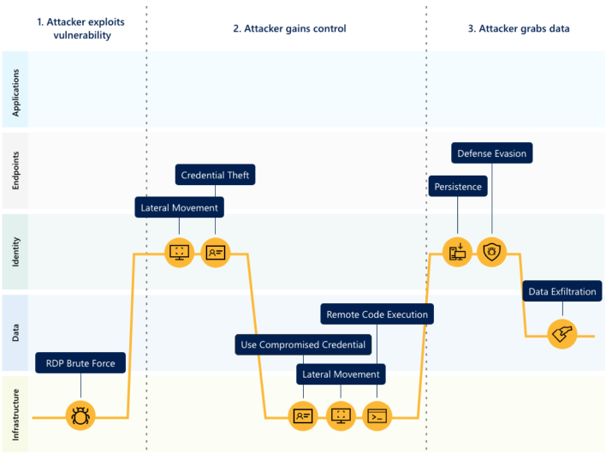

攻擊者會使用不同的技術 (例如遠端桌面通訊協定 (RDP) 暴力密碼破解攻擊) 來惡意探索弱點。

您是否應該支付費用?

針對遭遇到這種使人厭煩需求時的最佳選項,有多種不同的意見。 美國聯邦調查局 (FBI) 建議犧牲者不要支付贖金,而是在攻擊之前採取主動措施來保護其資料。 他們堅決主張付款無法保證將會再次釋放鎖定的系統和已加密的資料。 FBI 指出另一個不要付款的原因是付款給網路犯罪人員將會鼓勵他們繼續攻擊組織。

不過,即使無法保證支付贖金之後的系統和資料存取,有些犧牲者還是選擇支付贖金。 透過付款,這類組織會計算付款的風險,希望取回其系統和資料,並快速繼續正常營運。 計算的一部分是減少附屬成本,例如生產力遺失、隨時間減少的收益、敏感性資料的暴露,以及潛在的信譽損害。

防止支付贖金的最佳方式是不要受害,方法是實作預防性措施,並提供大量工具讓您的組織來防禦攻擊者完全或逐漸入侵系統的每個步驟。 此外,擁有復原受影響資產的能力,可確保及時還原商務營運。 Azure 雲端有一組強大的工具,可引導您完成。

企業的典型成本為何?

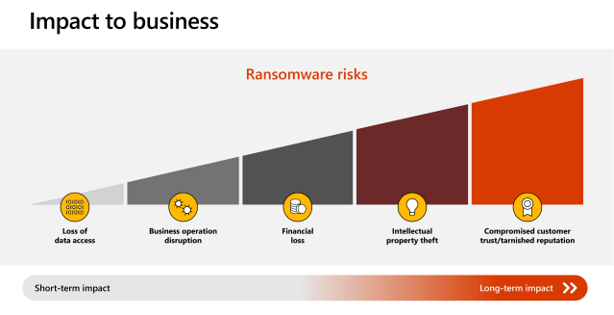

勒索軟體攻擊對任何組織的影響都很難精確地量化。 不過,根據範圍和類型,影響是多面的,並且廣泛地以下列方式表示:

- 資料存取遺失

- 商務營運中斷

- 財務損失

- 智慧財產權盜取

- 遭入侵的客戶信任和信譽遭損毀

Colonial Pipeline 支付約 440 萬美元的贖金,以釋放其資料。 這不包括停機成本、生產力降低、銷售遺失,以及還原服務的成本。 更廣泛地來說,重大影響是影響大量各種企業和組織的「連鎖反應」,包括當地地區的鄉鎮和城市。 財務影響也十分驚人。 根據 Microsoft,與勒索軟體復原相關聯的全球成本預計在 2021 年會超過 200 億美元。

後續步驟

請參閱此白皮書:適用於勒索軟體攻擊的 Azure 防禦措施白皮書。

此系列的其他文章: