透過 AMA 連接器內嵌 Syslog 和常見事件格式 (CEF) 至 Microsoft Sentinel

透過 AMA 的 Syslog 和透過 AMA 的常見事件格式 (CEF) 資料連接器 (適用於 Microsoft Sentinel),會篩選和擷取來自 Linux 電腦以及來自網路和安全性裝置與設備的 Syslog 訊息,包含常見事件格式 (CEF) 的訊息。 這些連接器會在您想要從中收集 Syslog 和/或 CEF 訊息的任何 Linux 電腦上安裝 Azure 監視器代理程式 (AMA)。 此電腦可能是訊息的發起者,或者可能是從其他電腦收集訊息的轉寄站,例如網路或安全性裝置和設備。 連接器會根據您定義的資料收集規則 (DCR) 傳送代理程式指示。 這些 DCR 會指定要監視的系統,以及要收集的記錄或訊息類型。 其會定義在擷取訊息之前要套用至這些訊息的篩選條件,以取得更好的效能,以及更有效率的查詢和分析。

Syslog 和 CEF 是兩種常見的格式,用於記錄來自不同裝置和應用程式的資料。 其會協助系統管理員和安全性分析師監視網路並針對網路問題進行疑難解答,以及識別潛在的威脅或事件。

什麼是 Syslog?

Syslog 是一種標準通訊協定,用於透過網路在不同裝置或應用程式之間傳送和接收訊息。 其最初是針對 Unix 系統開發的,但現在受到各種平台和廠商的廣泛支援。 Syslog 訊息具有預先定義的結構,其中包含優先順序、時間戳記、主機名稱、應用程式名稱、處理序識別碼和訊息文字。 Syslog 訊息可以透過 UDP、TCP 或 TLS 傳送,取決於設定和安全性需求。

Azure 監視器代理程式支援 Syslog RFC 3164 和 5424。

什麼是常見事件格式 (CEF)?

CEF 或常見事件格式是廠商中立格式,用於記錄來自網路和安全性裝置與設備的資料,例如防火牆、路由器、偵測和回應解決方案,以及入侵偵測系統,也記錄來自其他類型系統的資料,例如網頁伺服器。 其是 Syslog 的延伸模組,專為安全性資訊與事件管理 (SIEM) 解決方案而開發的。 CEF 訊息具有標準標頭,其中包含裝置廠商、裝置產品、裝置版本、事件類別、事件嚴重性和事件識別碼等資訊。 CEF 訊息也有可變數量的延伸模組,其會提供更多有關事件的詳細資料,例如來源和目的地 IP 位址、使用者名稱、檔案名稱或所採取的動作。

使用 AMA 收集 Syslog 和 CEF 訊息

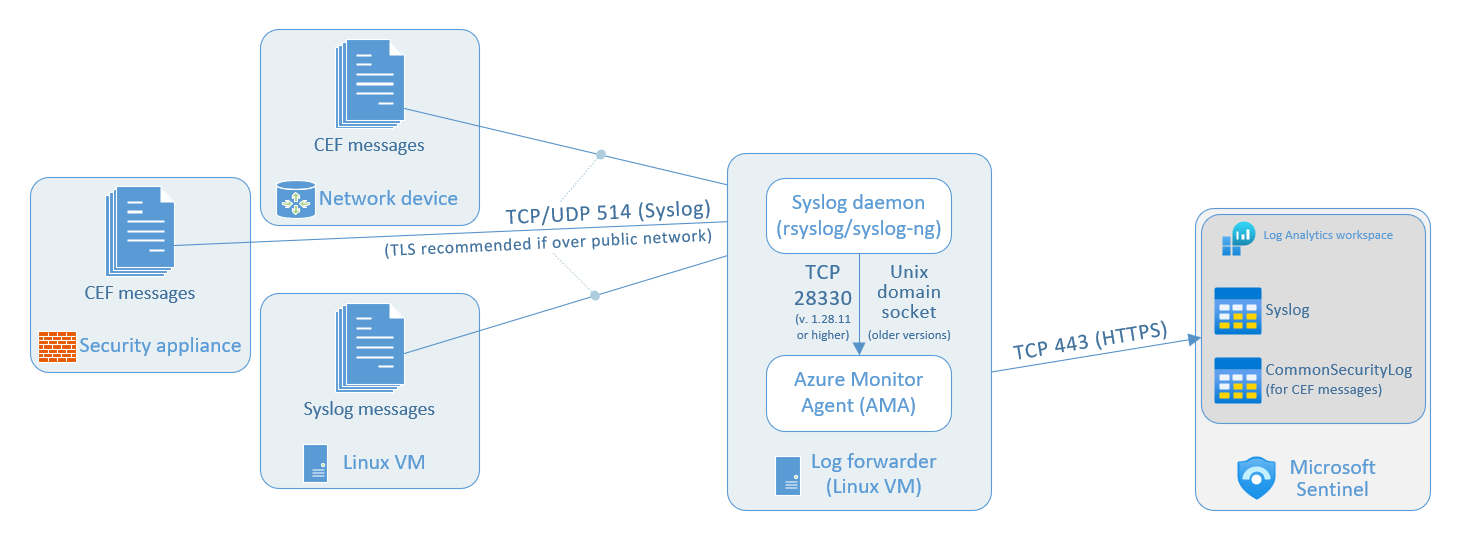

下圖說明 Microsoft Sentinel 中使用透過 AMA 的 Syslog 和透過 AMA 的常見事件格式 (CEF) 連接器收集 Syslog 和 CEF 訊息的架構。

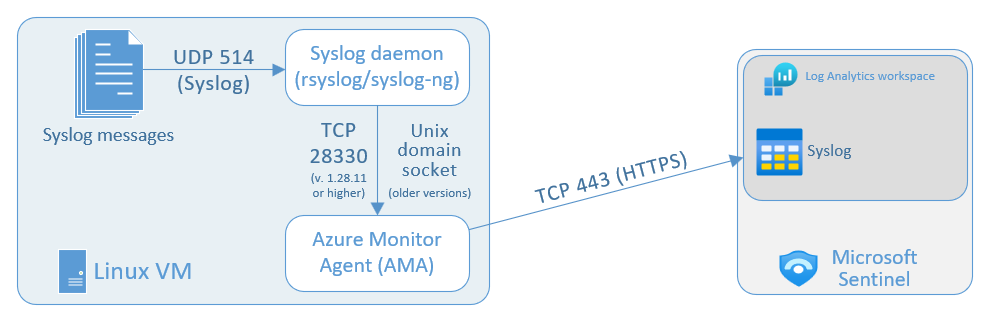

此圖顯示從安裝 Azure 監視器代理程式 (AMA) 的單一個別 Linux 虛擬機器收集 Syslog 訊息。

使用 Azure 監視器代理程式的資料擷取流程會使用下列元件和資料流程:

記錄來源是您環境中產生 Syslog 訊息的各種 Linux VM。 這些訊息是由本機 Syslog 精靈在 TCP 或 UDP 連接埠 514 (或根據您喜好設定的另一個連接埠) 上收集的。

本機 Syslog 精靈 (

rsyslog或syslog-ng) 會在 TCP 或 UDP 連接埠 514 (或根據您喜好設定的另一個連接埠) 上收集記錄訊息。 此精靈接著會以兩種不同的方式,將這些記錄傳送至 Azure 監視器代理程式,取決於 AMA 版本:- AMA 版本 1.28.11 和更新版本會在 TCP 連接埠 28330 上接收記錄。

- 舊版 AMA 透過 Unix 網域通訊端接收記錄。

如果您想要使用 514 以外的連接埠,接收 Syslog/CEF 訊息,請確定 Syslog 精靈上的連接埠設定符合產生訊息的應用程式連接埠設定。

Azure 監視器代理程式,您透過設定資料連接器將其安裝在要從中收集 Syslog 訊息的每個 Linux VM 上。 此代理程式會剖析記錄,然後將這些記錄傳送至 Microsoft Sentinel (Log Analytics) 工作區。

您的 Microsoft Sentinel (Log Analytics) 工作區:此處傳送的 Syslog 訊息最終會出現在 Syslog 資料表中,您可以在其中查詢記錄並對其執行分析,以偵測並回應安全性威脅。

要收集記錄訊息的設定流程

從 Microsoft sentinel 中的 [內容中心],為 [Syslog] 或 [常見事件格式] 安裝適當的解決方案。 此步驟會安裝各自的資料連接器,即透過 AMA 的 Syslog 或透過 AMA 的常見事件格式 (CEF) 資料連接器。 如需詳細資訊,請參閱探索和管理 Microsoft Sentinel 現成可用的內容。

作為設定流程的一部分,建立資料收集規則,並在記錄轉寄站上安裝 Azure 監視器代理程式 (AMA)。 若要執行這些工作,請使用 Azure 或 Microsoft Defender 入口網站或使用 Azure 監視器記錄擷取 API。

在 Azure 或 Microsoft Defender 入口網站中設定Microsoft Sentinel 的資料連接器時,您可以根據工作區建立、管理和刪除 DCR。 AMA 會自動安裝在您在連接器設定中選取的 VM 上。

或者,將 HTTP 要求傳送至記錄擷取 API。 您可以使用此設定來建立、管理和刪除 DCR。 此選項比入口網站更有彈性。 例如,透過 API,您可以依特定記錄層級進行篩選。 在 Azure 或 Defender 入口網站中,您只能選取最低記錄層級。 使用此方法的缺點是,您必須先在記錄轉寄站上手動安裝 Azure 監視器代理程式,然後才能建立 DCR。

在您建立 DCR 並安裝了 AMA 之後,請在記錄轉寄站上執行「安裝」指令碼。 此指令碼會設定 Syslog 精靈,以接聽來自其他電腦的訊息,並開啟所需的本機連結埠。 然後,視需要設定安全性裝置或設備。

如需詳細資訊,請參閱下列文章:

- 使用 Azure 監視器代理程式,以內嵌 Syslog 和 CEF 訊息至 Microsoft Sentinel

- 透過 AMA 的 CEF 資料連接器 - 設定特定設備或裝置進行 Microsoft Sentinel 資料擷取

- 透過 AMA 的 Syslog 資料連接器 - 設定特定設備或裝置進行 Microsoft Sentinel 資料擷取

避免資料擷取重複

針對 Syslog 和 CEF 訊息使用相同的設施可能會在 CommonSecurityLog 與 Syslog 資料表之間導致資料擷取重複。

若要避免這種情況,請使用下列其中一種方法:

如果來源裝置啟用目標設施的設定:在每部以 CEF 格式將記錄傳送至轉寄站的來源電腦上,編輯 Syslog 設定檔以移除用來傳送 CEF 訊息的設施。 如此一來,以 CEF 傳送的設施也不會以 Syslog 傳送。 確定您設定的每個 DCR 分別針對 CEF 或 Syslog 使用相關設施。

若要查看如何排列 DCR 以從相同代理程式擷取 Syslog 和 CEF 訊息的範例,請移至相同 DCR 中的 Syslog 和 CEF 串流。

如果變更來源設備的設施並不適用:在您建立 DCR 之後,請新增擷取時間轉換,篩選出來自 Syslog 串流的 CEF 訊息以避免重複。 請參閱教學課程:編輯資料收集規則 (DCR)。 新增類似下列範例的 KQL 轉換:

"transformKql": " source\n | where ProcessName !contains \"CEF\"\n"