適用於IoT的 Microsoft Defender 與 Microsoft Sentinel 之間的整合可讓SOC小組有效率且有效地偵測及回應整個網路的安全性威脅。 使用 適用於IoT的 Microsoft Defender 解決方案來增強安全性功能,這是針對適用於IoT的Defender資料特別設定的一組配套內容,其中包含分析規則、活頁簿和劇本。

在本教學課程中,您會:

- 在 Microsoft Sentinel 工作區中安裝 適用於IoT的 Microsoft Defender 解決方案

- 在 Microsoft Sentinel 事件中調查適用於 IoT 的 Defender 警示的方法

- 使用 Microsoft Defender for IoT 解決方案,深入瞭解部署至您 Microsoft Sentinel 工作區的分析規則、活頁簿和自動化腳本。

這很重要

Microsoft Sentinel 內容中樞體驗目前處於 預覽狀態,Microsoft Defender 適用於 IoT 的解決方案也是如此。 有關適用於 Beta、預覽版或尚未普遍發佈的 Azure 功能的其他法律條款,請參閱 Microsoft Azure 預覽版的補充使用規定。

先決條件

在開始之前,請確定您有下列項目:

您 Microsoft Sentinel 工作區的 [讀取和 [寫入]權限。 如需詳細資訊,請參閱 Sentinel Microsoft的許可權。

已完成教學課程:使用 Microsoft Sentinel 連線適用於 IoT 的 Microsoft Defender。

安裝適用於IoT的Defender解決方案

Microsoft Sentinel 解決方案可協助您使用單一流程,將適用於特定資料連接器的 Microsoft Sentinel 安全性內容上線。

Microsoft Defender 適用於 IoT 的解決方案將 Microsoft Defender for IoT 的資料與 Microsoft Sentinel 的安全性協調、自動化和回應(SOAR)功能整合在一起,提供即用且經過優化的劇本,以實現自動化回應和預防能力。

若要安裝解決方案:

在 [Microsoft Sentinel] 的 [內容管理] 底下,選取 [內容中樞],然後找出 Microsoft Defender for IoT 解決方案。

在右下角,選取 [檢視詳細資料],然後選取 [建立]。 選取您要安裝解決方案的訂閱、資源群組及工作區,然後檢閱將部署的相關安全性內容。

完成時,選取 [檢閱 + 建立] 以安裝解決方案。

如需詳細資訊,請參閱關於 Microsoft Sentinel 內容和解決方案及集中探索和部署現成可用的內容與解決方案。

使用內建於IoT版Defender的資料來偵測威脅

Microsoft Defender for IoT 數據連接器包含一個預設的 Microsoft Security 規則,名為 根據 Microsoft Defender for IoT 警示建立事件,它會自動為偵測到的任何新的 Defender for IoT 警示建立新的事件。

Microsoft 的 IoT Defender 解決方案包含一組更詳細的現成分析規則,這些規則是專門為 Microsoft 的 IoT Defender 數據建立的,並微調在 Microsoft Sentinel 中根據相關警示建立的事件。

若要使用預設適用於IoT的Defender警示:

在 Microsoft Sentinel Analytics 頁面上,搜尋並停用 根據 Microsoft 適用於 IoT 的 Defender 警示建立事件的規則。 此步驟可防止針對相同警示在 sentinel Microsoft 中建立重複的事件。

搜尋並啟用隨 Microsoft Defender for IoT 解決方案 一起安裝的下列任何即用型分析規則:

規則名稱 說明 ICS/SCADA 流量的非法函式代碼 監督控制和數據擷取(SCADA)設備中的非法功能代碼可能表示下列其中一項:

- 應用程式設定不正確,例如韌體更新或重新安裝。

- 惡意活動。 例如,嘗試在通訊協定中使用非法值的網路威脅,以利用可程式化邏輯控制器 (PLC) 中的弱點,例如緩衝區溢位。韌體更新 未經授權的韌體更新可能表示網路上的惡意活動,例如試圖修改或操控可程式邏輯控制器(PLC)韌體,以危害PLC功能的網路威脅。 未經授權的PLC變更 未經授權變更 PLC 階梯邏輯程式代碼可能是下列其中一項:

- PLC中新增功能的指示。

- 應用程式設定不正確,例如因為韌體更新或重新安裝。

- 網路上的惡意活動,例如嘗試縱PLC程式設計以危害PLC功能的網路威脅。PLC 不安全的金鑰狀態 新的模式可能表示PLC不安全。 讓PLC處於不安全的作業模式,可能會讓敵人對它執行惡意活動,例如程序下載。

如果可編程邏輯控制器遭到入侵,與它互動的裝置和流程可能會受到影響。 可能會影響整體系統的安全性和穩定性。PLC 停止 [PLC 停止] 命令可能表示應用程式設定不正確,導致 PLC 停止運作,或網路上的惡意活動。 例如,試圖操縱 PLC 程式碼以影響網路功能的網路安全威脅。 在網路中發現可疑的惡意代碼 網路上找到的可疑惡意代碼表示可疑惡意代碼正嘗試入侵生產環境。 多個網路掃描 網路上的多個掃描可能表示下列其中一項:

- 網路上的新裝置

- 現有裝置的新功能

- 應用程式設定錯誤,例如韌體更新或重新安裝

- 在網路上進行偵察的惡意活動網際網路連線 與因特網位址通訊的 OT 裝置可能表示應用程式設定不正確,例如嘗試從外部伺服器下載更新的防病毒軟體,或網路上的惡意活動。 SCADA 網路中未經授權的裝置 網路上的未經授權裝置可能是最近安裝的合法新裝置,或者表示網路上存在未經授權甚至惡意活動,例如試圖操控 SCADA 網路的網路威脅。 SCADA 網路中未經授權的 DHCP 設定 網路上未經授權的 DHCP 組態可能表示網路上有新的未經授權的裝置運作。

這可能是最近部署在網路上的合法新裝置,或者指出網路上未經授權甚至惡意活動,例如企圖干擾 SCADA 網路的網絡威脅。過多的登入嘗試 過多的登入嘗試可能表示服務配置不正確、人為錯誤或網路上的惡意威脅活動,例如嘗試操縱 SCADA 網路的網路威脅。 網路中的高頻寬 異常高的頻寬使用量可能表示網路上有新的服務/程序,例如備份,或是網路上惡意活動的跡象,例如嘗試入侵SCADA網路的網路威脅。 拒絕服務 此警示會偵測可能會阻止或影響DCS系統正常運行的攻擊。 未經授權的遠端訪問網路 未經授權的網路遠端訪問可能會危害目標裝置。

這表示如果網路上的另一個裝置遭到入侵,則可以從遠端訪問目標裝置,增加受攻擊面。偵測到感測器上沒有流量 不再偵測網路流量的感測器表示系統可能不安全。

調查IoT事件中的Defender

在您設定 IoT 的 Microsoft Defender 資料以在 Microsoft Sentinel 中觸發新事件之後,請開始在 Microsoft Sentinel 中調查這些事件,就像您調查其他事件一樣。

調查 Microsoft Defender 對於 IoT 事件的反應:

在 Microsoft Sentinel 中,移至 [ 事件] 頁面。

在事件方格上方,選取 [產品名稱 ] 篩選,然後清除 [ 全選] 選項。 然後,選取 Microsoft IoT 防護程式,只檢視由 IoT 防護程式警示所觸發的事件。 例如:

選取特定事件以開始調查。

在右側的事件詳細數據窗格中,檢視事件嚴重性、相關實體的摘要、任何對應的 MITRE ATT&CK 策略或技術等詳細數據。 例如:

選取 [檢視完整詳細數據 ] 以開啟事件詳細數據頁面,您可以在其中進一步向下切入。 例如:

使用詳細數據瞭解事件的商務影響和實體位置,例如IoT裝置的網站、區域、感測器名稱和裝置重要性。

選取事件時間軸中的警示並檢視 [補救步驟 ] 區域,以了解建議的補救步驟。

從 [ 實體 ] 清單中選取IoT裝置實體,以開啟其 裝置實體頁面。 如需更多資訊,請參閱 針對 IoT 裝置實體進一步調查。

如需詳細資訊,請參閱 使用 Microsoft Sentinel 調查事件。

小提示

若要在 Microsoft Defender for IoT 中調查事件,請在 [事件] 頁面上的 [事件詳細資料] 窗格頂端,選取 Investigate in Microsoft Defender for IoT 連結。

使用物聯網裝置實體進行深入調查

當您在 Microsoft Sentinel 中調查事件,並在右側開啟事件詳細數據窗格時,請從 [ 實體 ] 清單中選取 IoT 裝置實體,以檢視所選實體的更多詳細數據。 依 IoT裝置圖示識別IoT裝置 : ![]()

如果您沒有立即看到IoT裝置實體,請選取 [ 檢視完整詳細數據 ] 以開啟完整的事件頁面,然後核取 [ 實體 ] 索引標籤。選取IoT裝置實體以檢視更多實體數據,例如基本裝置詳細數據、擁有者連絡資訊,以及裝置上發生的事件時程表。

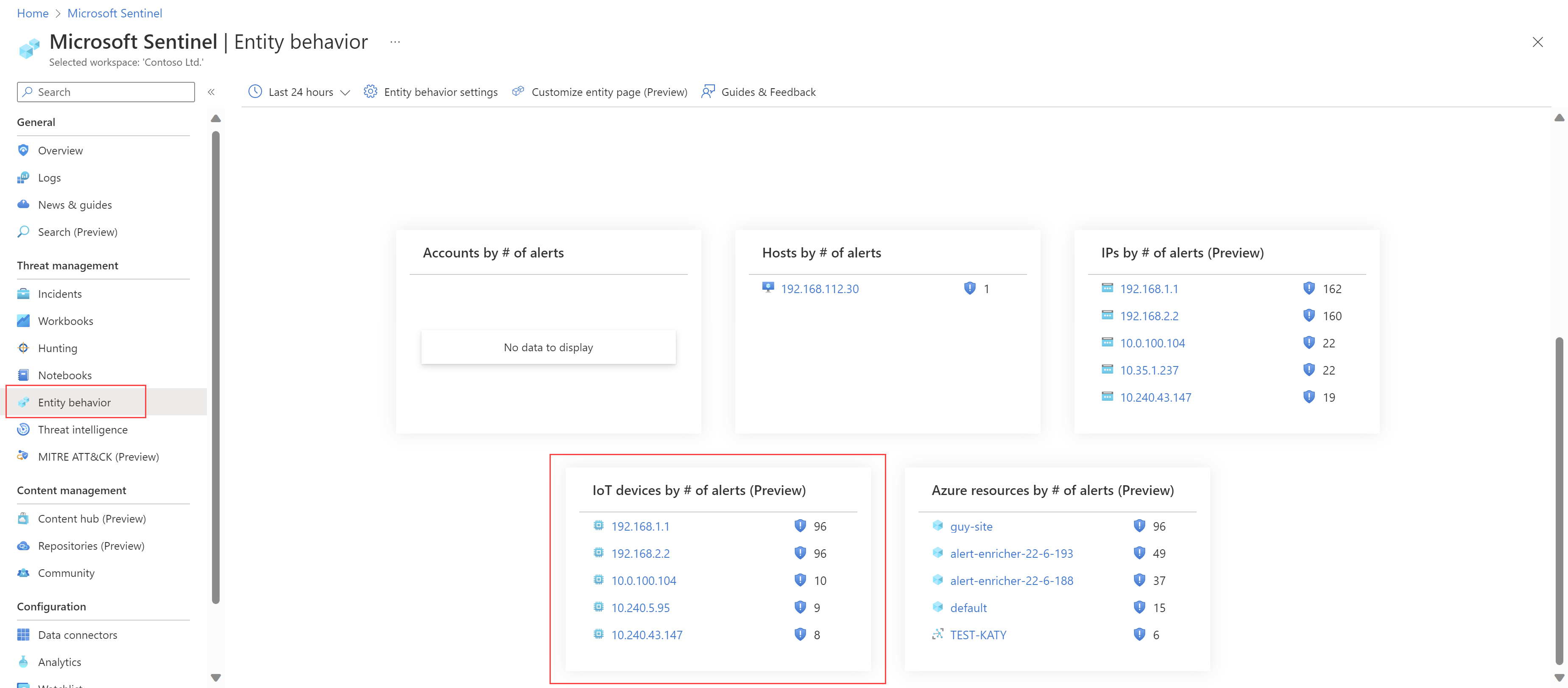

若要進一步向下切入,請選取 [IoT 裝置實體] 連結並開啟裝置實體詳細數據頁面,或在 [Microsoft Sentinel 實體行為 ] 頁面上搜尋易受攻擊的裝置。 例如,檢視警示數目最多的前五個 IoT 裝置,或依 IP 位址或裝置名稱搜尋裝置:

如需詳細資訊,請參閱 使用 Microsoft Sentinel 中的實體專頁來調查實體 ,以及 使用 Microsoft Sentinel 調查事件。

調查適用於IoT的Defender中的警示

若要在適用於 IoT 的 Defender 中開啟警示以進行進一步調查,包括存取警示 PCAP 數據的能力,請移至您的事件詳細資料頁面,然後選取 [在適用於 IoT 的 Microsoft Defender 中調查]。 例如:

「Defender for IoT」的警示詳細資料頁面已開啟,以查看相關警示。 如需詳細資訊,請參閱 調查和回應 OT 網路警示。

可視化和監視適用於IoT的Defender資料

若要將您的 IoT Defender 資料進行可視化和監控,請使用部署至 Microsoft Sentinel 工作區的活頁簿,這些活頁簿是 Microsoft Defender for IoT 解決方案的一部分。

Defenders for IoT工作簿根據OT資產的開放式事件、警示通知及活動,提供針對OT實體的引導式調查。 它們也以 MITRE ATT&CK® 架構為基礎提供針對 ICS 的狩獵體驗,其設計目的是讓分析師、安全工程師和 MSSP 能夠全面掌握 OT 安全狀態。

在 [威脅管理>>活頁簿我的活頁簿] 索引標籤上,檢視Microsoft Sentinel 中的活頁簿。如需詳細資訊,請參閱將收集的數據可視化。

Microsoft Defender for IoT 解決方案中包含的活頁簿如下表所示:

| 工作簿 | 說明 | 日誌 |

|---|---|---|

| 概觀 | 儀錶板,顯示裝置清查、威脅偵測和弱點的重要計量摘要。 | 使用來自 Azure Resource Graph 的資料 (ARG) |

| 裝置清查 | 顯示數據,例如:OT 裝置名稱、類型、IP 位址、Mac 位址、型號、作業系統、序號、廠商、通訊協定、已產生警示,以及每個裝置的 CVE 漏洞與建議。 可以依站點、區域和感測器進行篩選。 | 使用來自 Azure Resource Graph 的資料 (ARG) |

| 事件 | 顯示資料,例如: - 事件指標、最高事件、隨時間變化的事件、按通訊協定的事件、按裝置類型的事件、按廠商的事件,以及按IP位址的事件。 - 依嚴重性、事件平均回應時間、事件平均解決時間和事件關閉原因。 |

使用下列記錄檔中的資料: SecurityAlert |

| 警示 | 顯示數據,例如:警報指標、最重要警報、警報隨時間變化、按嚴重性分類的警報、按引擎分類的警報、按設備類型分類的警報、按供應商分類的警報和按 IP 位址分類的警報。 | 使用來自 Azure Resource Graph 的資料 (ARG) |

| 適用於ICS的MITRE ATT&CK® | 顯示數據,例如:策略計數、戰術詳細數據、策略隨時間推移、技術計數。 | 使用下列記錄檔中的資料: SecurityAlert |

| 弱點 | 顯示易受攻擊裝置的弱點和 CVE。 可以依裝置站點和 CVE 嚴重性進行篩選。 | 使用來自 Azure Resource Graph 的資料 (ARG) |

自動回應適用於IoT的Defender警示

劇本 是自動化補救動作的集合,可從 Microsoft Sentinel 執行為例程。 劇本可協助自動化及協調您的威脅回應;當分析規則或自動化規則觸發時,它可以手動執行或設定為自動執行,以回應特定警示或事件。

Microsoft Defender 適用於 IoT 的 解決方案包含內建劇本,可提供下列功能:

- 自動關閉事件

- 依生產線傳送電子郵件通知

- 建立新的 ServiceNow 票證

- 在適用於IoT的Defender中更新警示狀態

- 自動化針對作用中 CVE 事件的工作流程

- 傳送電子郵件給IoT/OT裝置擁有者

- 對涉及高度重要裝置的事件進行優先排序

使用現成的劇本之前,請務必執行 下列必要條件步驟。

如需詳細資訊,請參閱:

劇本必要條件

在使用開箱即用的劇本之前,請確定您已針對每個劇本完成下列依需求而定的必要條件:

確保工作手冊的有效連接

此程序可協助確保您的操作手冊中的每個連線步驟都有有效的連線,且是所有解決方案相關操作手冊的必須步驟。

若要確保您的有效連線:

在 Microsoft Sentinel 中,從 自動化>使用中劇本開啟劇本。

選擇腳本以將它開啟為邏輯應用。

在將 playbook 開啟為邏輯應用程式後,點選 邏輯應用程式設計工具。 展開邏輯應用程式中的每個步驟,以檢查是否有無效的連接,以橙色警告三角形表示。 例如:

這很重要

請務必在邏輯應用程式中詳細檢視每個步驟。 無效的連接可能會隱藏在其他步驟內。

選取 [儲存]。

將必要的角色新增至您的訂用帳戶

此程序說明如何將必要的角色新增至安裝劇本的 Azure 訂用帳戶,而且僅適用於下列劇本:

- AD4IoT-AutoAlertStatusSync

- AD4IoT-CVEAutoWorkflow

- AD4IoT-SendEmailtoIoTOwner

- AD4IoT-AutoTriageIncident

每個劇本的必要角色不同,但步驟保持不變。

若要將必要角色新增至您的訂用帳戶:

在 Microsoft Sentinel 中,從 自動化>使用中劇本開啟劇本。

選擇腳本以將它開啟為邏輯應用。

以邏輯應用程式開啟劇本後,選取 [ 指派身分 > 識別系統],然後在 [ 許可權 ] 區域中,選取 [Azure 角色指派 ] 按鈕。

在 [Azure 角色指派 ] 頁面中,選取 [新增角色指派]。

在 [ 新增角色指派 ] 窗格中:

將 範圍 定義為 訂用帳戶。

從下拉式清單中,選取您的劇本安裝所在的 訂閱。

從 [ 角色] 下拉式清單中,根據您正在使用的劇本,選取下列其中一個角色:

劇本名稱 角色 AD4IoT-AutoAlertStatusSync 安全性系統管理員 AD4IoT-CVEAutoWorkflow 讀者 AD4IoT-SendEmailtoIoTOwner 讀者 AD4IoT-AutoTriageIncident 讀者

完成時,選取 [儲存]。

連結您的事件、相關的分析規則與劇本

程序描述如何設定 Microsoft Sentinel 分析規則,以根據事件觸發器自動執行您的劇本,這是所有解決方案劇本所必需的。

若要新增分析規則:

在 Microsoft Sentinel 中,移至 自動化>自動化規則。

若要建立新的自動化規則,請選取 [ 建立>自動化規則]。

在 觸發器 欄位中,根據所使用的劇本,選取下列其中一個觸發器:

- AD4IoT-AutoAlertStatusSync 劇本:選擇當事件更新時的觸發條件

- 所有其他解決方案劇本:選取建立事件時觸發程式

在 [ 條件] 區域中,選取 [如果 > 分析規則名稱 > 包含],然後選取與組織中適用於IoT的Defender相關的特定分析規則。

例如:

您可能使用現成的分析規則,或者您可能已修改現成的內容,或建立您自己的內容。 如需詳細資訊,請參閱 使用預設配置的適用於 IoT 的 Defender 資料來偵測威脅。

在 動作 區域中,選取 執行劇本>劇本名稱。

選擇 執行。

小提示

您也可以視需要手動執行劇本。 在您想要更充分掌控協調流程和響應程序的情況下,這非常有用。 如需詳細資訊,請參閱 按需執行劇本。

自動關閉事件

劇本名稱:AD4IoT-AutoCloseIncidents

在某些情況下,維護活動會在 Microsoft Sentinel 產生警示,可能會讓 SOC 小組分心,無法處理真正的問題。 此操作手冊會在指定的維護期間自動關閉從這類警示建立的事件,明確剖析 IoT 裝置實體欄位。

若要使用此劇本:

- 輸入預期發生維護的相關時段,以及任何相關資產的IP位址,例如列在Excel檔案中。

- 建立監視清單,其中包含應該自動處理警示的所有資產IP位址。

依生產線傳送電子郵件通知

劇本名稱:AD4IoT-MailByProductionLine

此作業手冊會傳送郵件,通知相關人員有關您環境中發生的警示和事件。

例如,當您將特定安全性小組指派給特定產品線或地理位置時,您希望該小組收到與其責任相關的警示通知。

若要使用這個劇本,請建立一個監視清單,以映射感測器名稱和您想要警示之每位利害關係人的郵件地址。

建立新的 ServiceNow 票證

劇本名稱:AD4IoT-NewAssetServiceNowTicket

一般而言,授權用來設計 PLC 的實體是工程工作站。 因此,攻擊者可能會建立新的工程工作站,以建立惡意的 PLC 程序設計。

每次偵測到新的工程工作站時,此劇本會在 ServiceNow 中開啟工單,明確解析 IoT 裝置實體的字段。

在適用於IoT的Defender中更新警示狀態

劇本名稱:AD4IoT-AutoAlertStatusSync

每當 Microsoft Sentinel 中的相關警示有狀態更新時,此劇本會在適用於 IoT 的 Defender 中更新警示的狀態。

同步處理會覆寫適用於 IoT 的 Defender、Azure 入口網站或感應器主控台中定義的任何狀態,讓警示狀態符合相關事件的狀態。

將具有作用中 CVE 的事件工作流程自動化

劇本名稱:AD4IoT-CVEAutoWorkflow

此劇本會將作用中的 CVE 新增至受影響裝置的事件批注。 如果 CVE 為高危或重大,則根據在 Defender for IoT 中網站層級的定義,系統將執行自動分組並將通知電子郵件發送給裝置擁有者。

若要新增裝置擁有者,請在 IoT Defender 的 網站和感測器 頁面上編輯網站擁有者。 如需詳細資訊,請參閱 Azure 入口網站的網站管理選項。

傳送電子郵件給IoT/OT裝置擁有者

劇本名稱:AD4IoT-SendEmailtoIoTOwner

此操作手冊會將事件詳情以電子郵件形式傳送給裝置擁有者,符合 Defender for IoT 中所定義的網站層級,以便他們能夠開始調查,甚至可以直接從自動化電子郵件中回應。 回應選項包括:

是,這是預期的。 選取此選項以關閉事件。

不,這不是預期之內的事。 選取此選項可使事件保持活躍,提高嚴重程度,並將確認標籤新增至事件。

事件會根據裝置擁有者所選取的回應自動更新。

若要新增裝置擁有者,請在 IoT Defender 的 網站和感測器 頁面上編輯網站擁有者。 如需詳細資訊,請參閱 Azure 入口網站的網站管理選項。

涉及高度重要裝置的分級事件

劇本名稱:AD4IoT-AutoTriageIncident

此劇本會根據相關裝置的重要性層級來更新事件嚴重性。

後續步驟

如需更多資訊,請參閱我們的部落格:使用 Microsoft Sentinel 保護重要基礎結構:IT/OT 威脅監視解決方案