若要讓適用於 SAP 應用程式的 Microsoft Sentinel 解決方案正確運作,您必須先將 SAP 資料放入 Microsoft Sentinel 中。 若要這樣做,請部署 Microsoft Sentinel SAP 數據連接器代理程式,或連接適用於 SAP 的 Microsoft Sentinel 無代理程式數據連接器。 選取頁面頂端符合您環境的選項。

本文說明為 SAP 應用程式部署其中一個Microsoft Sentinel 解決方案的第三個步驟。

重要

SAP 的資料連接器代理程式將被 棄用 ,並將於 2026 年 9 月 30 日前永久停用。 我們建議您 遷移到無代理資料連接器。 想了解更多關於無代理人的方法,請參閱我們的 部落格文章。

![SAP 解決方案部署流程的圖表,其中醒目提示 [連接 SAP 系統] 步驟。](media/deployment-steps/deploy-data-connector.png)

本文中的內容與您的 安全性、 基礎結構和 SAP BASIS 小組相關。 請務必依照所呈現的順序執行本文中的步驟。

![SAP 解決方案部署流程的圖表,其中醒目提示 [連接 SAP 系統] 步驟。](media/deployment-steps/deploy-data-connector-agentless.png)

本文中的內容與您的 安全性 小組相關。

必要條件

將 SAP 系統連線至 Microsoft Sentinel 之前:

請確定所有部署必要條件都已就緒。 如需詳細資訊,請參閱部署適用於 SAP 應用程式的 Microsoft Sentinel 解決方案的必要條件。

重要

如果您使用無代理程式數據連接器,則需要 Entra ID 應用程式開發人員 角色或更新版本,才能成功部署相關的 Azure 資源。 如果您沒有此許可權,請與具有完成程序許可權的同事合作。 如需完整程式,請參閱 連接無代理程式數據連接器 步驟。

請確定您在 Microsoft Sentinel 工作區中已安裝適用於 SAP 應用程式的Microsoft Sentinel 解決方案

請確定您的 SAP 系統已針對部署做好完整準備。

如果您要部署資料連接器代理程式以透過 SNC 與 Microsoft Sentinel 通訊,請確定您已完成 設定系統以使用 SNC 進行安全連線。

觀看示範影片

觀看本文所述部署程式的下列其中一個影片示範。

入口網站選項的深入探討:

包含更多有關使用 Azure KeyVault 的詳細數據。 沒有音訊,只有輔助字幕示範:

建立虛擬機器並配置存取您憑證的權限

建議您為數據連接器代理程式容器建立專用的虛擬機,以確保最佳效能並避免潛在的衝突。 如需詳細資訊,請參閱 數據連接器代理程式容器的系統必要條件。

建議您將 SAP 和驗證秘密儲存在 Azure Key Vault 中。 存取金鑰儲存庫的方式取決於您部署虛擬機 (VM) 的位置:

| 部署方法 | 存取方法 |

|---|---|

| Azure VM 上的容器 | 建議您使用 Azure 系統指派的受控識別來存取 Azure 金鑰保存庫。 如果無法使用系統指派的受控識別,容器也可以使用 Microsoft Entra ID 已註冊的應用程式服務主體向 Azure Key Vault 進行驗證,或使用最後的手段組態檔。 |

| 內部部署 VM 上的容器,或 第三方雲端環境中的 VM | 使用已註冊的 Microsoft Entra ID 應用服務主體對 Azure 金鑰保存庫進行身份驗證。 |

如果您無法使用已註冊的應用程式或服務主體,請使用組態檔來管理您的認證,但不建議使用此方法。 如需詳細資訊,請參閱 使用組態檔部署數據連接器。

如需詳細資訊,請參閱

您的虛擬機通常是由 基礎結構 小組所建立。 設定認證和管理金鑰保存庫的存取通常是由您的安全性小組完成。

使用 Azure VM 建立受控識別

執行下列命令以 在 Azure 中建立 VM,並以您環境的實際名稱替換

<placeholders>。az vm create --resource-group <resource group name> --name <VM Name> --image Canonical:0001-com-ubuntu-server-focal:20_04-lts-gen2:latest --admin-username <azureuser> --public-ip-address "" --size Standard_D2as_v5 --generate-ssh-keys --assign-identity --role <role name> --scope <subscription Id>如需詳細資訊,請參閱快速入門:使用 Azure CLI 快速建立 Linux 虛擬機器。

重要

建立 VM 之後,請務必套用組織中適用的任何安全性需求和強化程序。

此指令會建立 VM 資源,產生如下所示的輸出:

{ "fqdns": "", "id": "/subscriptions/xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx/resourceGroups/resourcegroupname/providers/Microsoft.Compute/virtualMachines/vmname", "identity": { "systemAssignedIdentity": "yyyyyyyy-yyyy-yyyy-yyyy-yyyyyyyyyyyy", "userAssignedIdentities": {} }, "location": "westeurope", "macAddress": "00-11-22-33-44-55", "powerState": "VM running", "privateIpAddress": "192.168.136.5", "publicIpAddress": "", "resourceGroup": "resourcegroupname", "zones": "" }複製 systemAssignedIdentity GUID,因為會將其用於後續步驟。 這是您的受管理的身分識別。

建立金鑰保存庫

此程序說明如何建立金鑰保存庫來儲存代理程式設定資訊,包括您的 SAP 驗證秘密。 如果您使用現有的金鑰保存庫,請直接跳至 步驟 2。

若要建立金鑰保存庫:

執行下列命令 (請將

<placeholder>值替換為實際名稱)。az keyvault create \ --name <KeyVaultName> \ --resource-group <KeyVaultResourceGroupName>

指派金鑰保存庫存取權限

在您的金鑰保存庫中,將 Azure 金鑰保存庫 秘密讀取者角色指派給您先前建立並複製的身分識別。

在相同的金鑰保存庫中,將下列 Azure 角色指派給設定資料連接器代理程式的使用者:

- 金鑰保存庫貢獻者,以部署代理程式

- Key Vault 祕密人員,用來新增系統

從入口網站部署資料連接器代理程式 (預覽)

既然您已建立 VM 和 金鑰保存庫,下一個步驟是建立新的代理程式並連線到其中一個 SAP 系統。 雖然您可以在單一計算機上執行多個數據連接器代理程式,但我們建議您從一部計算機開始,監視效能,然後慢慢增加連接器數目。

此程序說明如何建立新的代理程式,並使用 Azure 或 Defender 入口網站將其連線到您的 SAP 系統。 建議您的安全小組在SAP BASIS小組的協助下執行此程序。

當 Microsoft Sentinel 上線至 Defender 入口網站時,Azure 入口網站和 Defender 入口網站支援從入口網站部署資料連接器代理程式。

雖然命令行也支援部署,但建議您使用入口網站進行一般部署。 使用命令行部署的數據連接器代理程式只能透過命令行來管理,而不是透過入口網站進行管理。 如需詳細資訊,請參閱 從命令行部署 SAP 資料連接器代理程式。

重要

從入口網站部署容器並建立 SAP 系統的連線目前處於預覽狀態。 Azure 預覽補充條款 包含適用於 Azure 功能 (搶鮮版 (Beta)、預覽版,或尚未發行的版本) 的其他法律條款。

先決條件:

若要透過入口網站部署您的資料連接器代理程式,您需要:

- 透過受控識別或已註冊的應用程式進行驗證

- 儲存在 Azure 金鑰保存庫 中的認證

如果您沒有這些必要條件, 請改為從命令行 部署 SAP 資料連接器代理程式。

若要部署資料連接器代理程式,您也需要數據連接器代理程式電腦上的 sudo 或 root 許可權。

如果您想要使用安全網路通訊 (SNC) 透過安全連線內嵌 Netweaver/ABAP 記錄,您需要:

-

sapgenpse二進位和libsapcrypto.so函式庫的路徑 - 用戶端憑證的詳細數據

如需詳細資訊,請參閱 將系統設定為使用SNC進行安全連線。

-

若要部署資料連接器代理程式:

以具有 sudo 許可權的使用者身分登入您要安裝代理程式的新建立 VM。

下載和/或將 SAP NetWeaver SDK 傳輸到計算機。

在 [Microsoft Sentinel] 中,選取 [ 組態 > 數據連接器]。

在搜尋列中,輸入 SAP。 從搜尋結果中選取 Microsoft Sentinel for SAP - 代理程式型,然後選取 開啟連接器頁面。

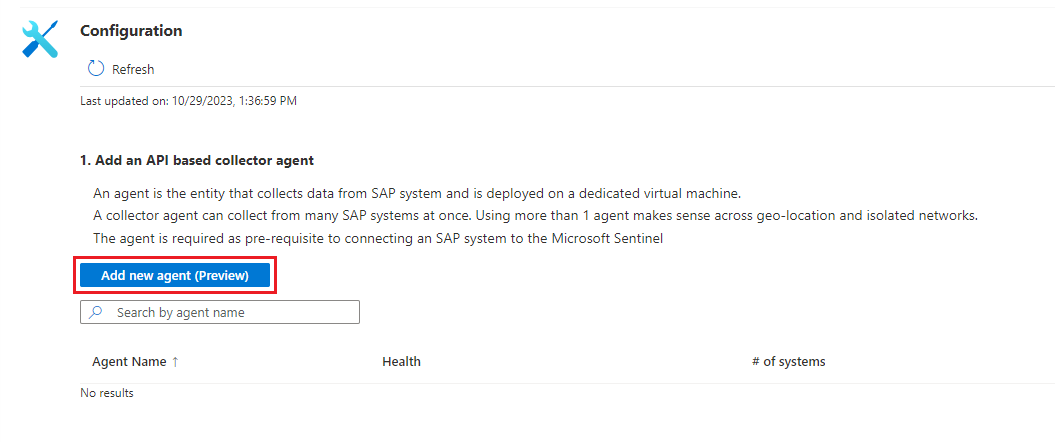

在 [設定] 區域中,選取 [新增代理程式 (預覽)]。

在 [ 建立收集器代理程式 ] 窗格中,輸入下列代理程序詳細數據:

名稱 描述 代理程式名稱 為您的組織輸入合適的代理名稱。 我們不建議使用任何特定的命名慣例,不同之處在於名稱只能包含下列類型的字元: - a-z

- A-Z

- 0-9

- _ (底線)

- . (句號)

- - (虛線)

訂用帳戶 / 金鑰保存庫 從各自的下拉式清單中選取 [訂用帳戶] 和 [金鑰保存庫]。 代理程式 VM 上的 NWRFC SDK zip 檔案路徑 輸入 VM 中包含 SAP NetWeaver 遠端函式呼叫 (RFC) 軟體開發套件 (SDK) 封存 (.zip 檔案) 的路徑。

請確定此路徑包含下列語法的 SDK 版本號碼:<path>/NWRFC<version number>.zip。 例如:/src/test/nwrfc750P_12-70002726.zip。啟用 SNC 連線支援 選取以使用 SNC 透過安全連線內嵌 NetWeaver/ABAP 記錄。

如果您選取此選項,請在 [代理程式 VM 上的 SAP 密碼編譯程式庫路徑] 下輸入包含sapgenpse二進位檔和libsapcrypto.so程式庫的路徑。

如果您想要使用 SNC 連線,請務必在此階段選取 [啟用 SNC 連線支援],因為您無法在代理程式部署完成後再回過頭啟用 SNC 連線。 如果您想要之後變更此設定,建議您改為建立新的代理程式。對 Azure Key Vault 進行驗證 若要使用受控識別對金鑰保存庫進行驗證,請保留已選取的預設 [受控識別] 選項。 若要使用已註冊的應用程式對金鑰保存庫進行驗證,請選取 [應用程式身分識別]。

您必須事先設定受控識別或已註冊的應用程式。 如需詳細資訊,請參閱建立虛擬機器並設定認證的存取權。例如:

![[建立收集器代理程式] 區域的螢幕擷取畫面。](media/deploy-data-connector-agent-container/create-agent-managed-id.png)

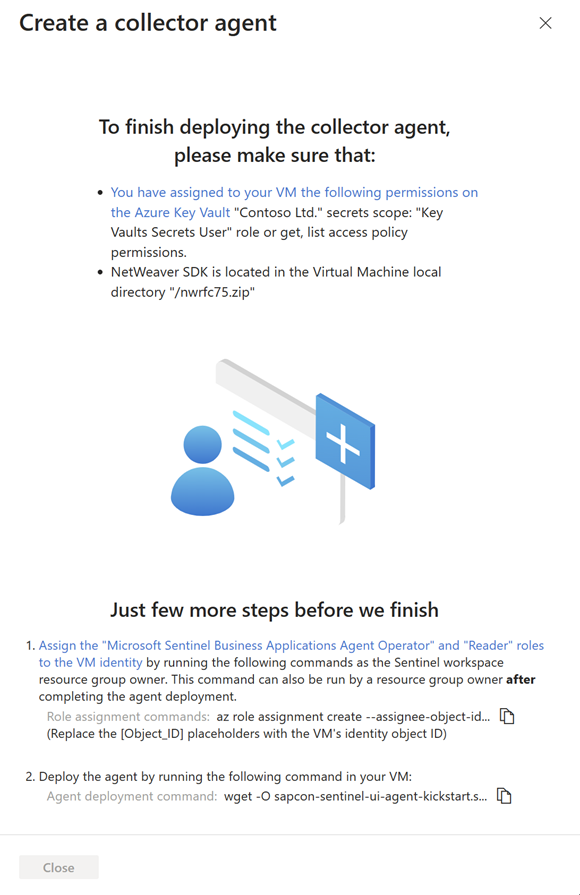

選取 [建立] 並檢閱建議,然後再完成部署:

部署 SAP 資料連接器代理程式時,您必須使用 Microsoft Sentinel Business Applications 代理程式操作員和讀者角色,為代理程式的 VM 身分識別授與 Microsoft Sentinel 工作區的特定權限。

若要執行此步驟中的命令,您必須是 Microsoft Sentinel 工作區上的資源群組擁有者。 如果您不是工作區上的資源群組擁有者,也可以在代理程式部署完成後執行此程序。

在 完成前的幾個步驟中,將 步驟 1 中的角色指派命令 複製並在您的代理 VM 上執行,然後將其中的

[Object_ID]佔位符替換為您的 VM 身份識別物件 ID。 例如:![此螢幕擷取畫面顯示步驟 1 中的命令的 [複製] 圖示。](media/deploy-data-connector-agent-container/finish-agent-deployment-role.png)

若要在 Azure 中尋找您的 VM 身分識別物件識別碼:

針對受控識別,對象標識碼會列在 VM 的 [身分 識別] 頁面上。

針對服務主體,請移至 Azure 中的企業應用程式 。 選取 [所有應用程式 ],然後選取您的 VM。 物件識別碼會顯示在 [ 概觀 ] 頁面上。

這些命令會將 Microsoft Sentinel Business Applications 代理程式操作員和讀者 Azure 角色指派給 VM 的受控或應用程式識別碼,僅包括工作區中指定代理程式的資料範圍。

重要

透過 CLI 指派 Microsoft Sentinel Business Applications 代理程式操作員和讀者角色時,只會在工作區中指定代理程式的資料範圍內指派該角色。 這是最安全的選項,因此建議使用。

如果您必須透過 Azure 入口網站指派角色,建議在小範圍內指派角色,例如,僅在 Microsoft Sentinel 工作區上指派。

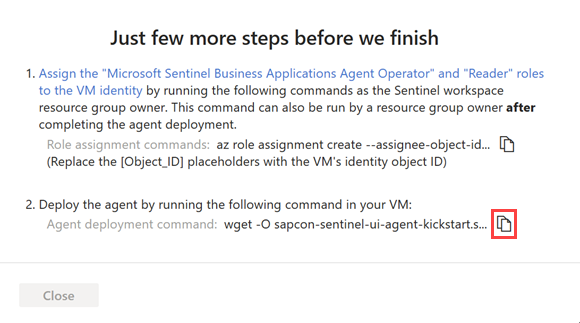

選取步驟 2 中的代理程式部署命令旁的複製圖示。

代理程式部署命令旁「複製」圖示的螢幕快照。 例如:

代理程式部署命令旁「複製」圖示的螢幕快照。 例如:

將命令行複製到個別的位置,然後選取 [ 關閉]。

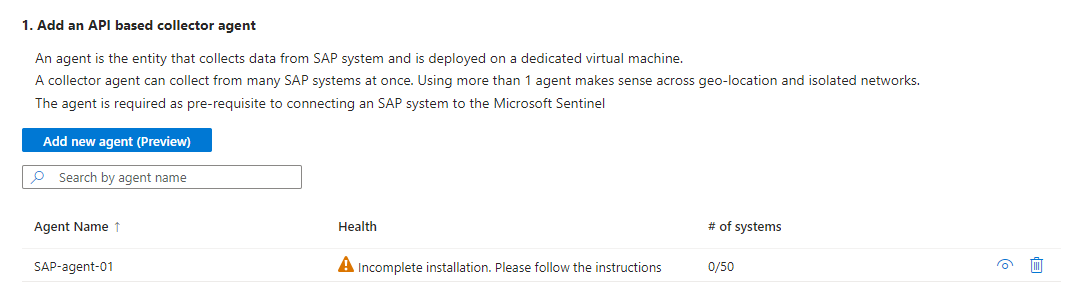

相關的代理程式資訊會部署到 Azure Key Vault 中,且新的代理程式會顯示在 [新增 API 型收集器代理程式] 底下的資料表中。

在此階段中,代理程式的 [健全狀態] 為 [未完成安裝。請依照指示操作]。 代理程式成功安裝後,狀態會變更為 [代理程式狀況良好]。 此更新可能需要 10 分鐘的時間。 例如:

附註

資料表中僅針對您透過 Azure 入口網站部署的代理程式顯示其代理程式名稱和健全狀態。 此處不會顯示使用命令列部署的代理程式。 如需詳細資訊,請參閱命令行索引標籤。

在您打算安裝代理程式的 VM 上,開啟終端機,然後執行 您在上一個步驟中複製的 Agent 部署命令 。 此步驟需要資料連接器代理程序電腦上的 sudo 或 root 權限。

指令碼會更新 OS 元件,並安裝 Azure CLI、Docker 軟體和其他必要的公用程式,例如 jq、netcat 和 curl。

視需要提供額外的參數給腳本,以自定義容器部署。 如需可用命令列選項的詳細資訊,請參閱 Kickstart 指令碼參考。

如果您需要再次複製命令,請選取 [健康情況] 資料行右側的 [檢視]

Screenshot of the View icon next to the Health column.,並複製右下方的代理程式部署命令旁的命令。

Screenshot of the View icon next to the Health column.,並複製右下方的代理程式部署命令旁的命令。在 SAP 應用程式資料連接器的 [Microsoft Sentinel 解決方案] 頁面中,選取 [設定] 區域中的 [新增系統][預覽],然後輸入下列詳細數據:

在 [選取代理程式] 下,選取您稍早建立的代理程式。

在 [系統識別碼] 下,選取伺服器類型:

- ABAP 伺服器

- 訊息伺服器,以使用訊息伺服器作為 ABAP SAP 中央服務 (ASCS) 的一部分。

繼續定義伺服器類型的相關詳細資料:

- 針對 ABAP 伺服器,輸入 ABAP 應用程式伺服器 IP 位址/FQDN、系統識別碼和號碼,以及用戶端識別碼。

- 針對訊息伺服器,輸入訊息伺服器 IP 位址/FQDN、埠號碼或服務名稱,以及登入群組

完成後,請選取 [下一步:驗證]。

例如:

![[新增系統區域系統設定] 索引標籤的螢幕快照。](media/deploy-data-connector-agent-container/create-system.png)

在 [ 驗證] 索引標籤上,輸入下列詳細資料:

- 針對基本身份驗證,填入用戶名和密碼。

- 如果您在設定代理程式時選取了 SNC 連線,請選取 [SNC],然後輸入憑證詳細數據。

完成時,請選取 [下一步:記錄]。

在 [ 記錄] 索引標籤上,選取您想要從 SAP 擷取的記錄,然後選取 [ 下一步:檢閱並建立]。 例如:

![[新增系統側窗格] 中 [日誌分頁] 的螢幕截圖。](media/deploy-data-connector-agent-container/logs-page.png)

(選擇性)如需監視 SAP PAHI 數據表的最佳結果,請選取 [ 設定歷程記錄]。 如需詳細資訊,請參閱 確認PAHI資料表會定期更新。

檢閱您定義的設定。 選取 [上一步] 以修改任何設定,或選取 [部署] 以部署系統。

您定義的系統組態會部署到您在部署期間定義的 Azure Key Vault 中。 您現在可以在 [設定 SAP 系統並將其指派給收集器代理程式] 底下的資料表中查看系統詳細資料。 下表會顯示您透過入口網站新增之系統的相關聯代理程式名稱、SAP 系統識別碼(SID)和健全狀況狀態。

此階段系統的健康狀態為待定。 如果代理程式成功更新,則會從 Azure Key Vault 中提取設定,而狀態會變更為 [系統狀況良好]。 此更新可能需要 10 分鐘的時間。

連接您的無代理程式資料連接器

在 Microsoft Sentinel 中,移至 [設定 > 資料連接器 ] 頁面,然後找出適用於 SAP 的 Microsoft Sentinel - 無代理程式 資料連接器。

在 [ 組態 ] 區域中,展開步驟 1。觸發必要 Azure 資源的自動部署/SOC 工程師,然後選取 [ 部署必要的 Azure 資源]。

重要

如果您沒有 Entra ID 應用程式開發人員 角色或更高角色,而且您選取 [ 部署必要的 Azure 資源],則會顯示錯誤訊息,例如:「部署必要的 Azure 資源」 (錯誤可能會有所不同)。 這表示已建立數據收集規則 (DCR) 和數據收集端點 (DCE),但您必須確定您的 Entra ID 應用程式註冊已獲得授權。 繼續設定正確的授權。

請執行下列其中一項動作:

如果您有 Entra ID 應用程式開發人員 角色或更高階,請繼續進行下一個步驟。

如果您沒有 Entra ID 應用程式開發人員角色或更高權限:

- 請與具有必要許可權的 Entra ID 系統管理員或同事共用 DCR 識別碼。

- 確定已在 DCR 上指派監視計量發行者角色,並使用來自 Entra ID 應用程式註冊的用戶端識別碼進行服務主體指派。

- 從 Entra ID 應用程式註冊擷取用戶端識別碼和客戶端密碼,以用於 DCR 上的授權。

SAP 系統管理員會使用用戶端標識碼和用戶端密碼資訊張貼到 DCR。

附註

如果您是 SAP 系統管理員且無法存取連接器安裝,請直接下載 整合套件 。

向下卷動並選取 [新增 SAP 用戶端]。

在 [ 連線到 SAP 用戶端 ] 窗格中,輸入下列詳細數據:

欄位 描述 RFC 目的地名稱 RFC 目標系統的名稱,源自於您的 BTP 目標系統。 SAP 無代理程式用戶端識別碼 取自 Process Integration Runtime 服務密鑰 JSON 檔案的 clientid 值。 SAP 無代理程式客戶端密碼 從 Process Integration Runtime 服務密鑰 JSON 檔案擷取的 clientsecret 值。 授權伺服器 URL 取自 Process Integration Runtime 服務密鑰 JSON 檔案的 tokenurl 值。 例如: https://your-tenant.authentication.region.hana.ondemand.com/oauth/tokenIntegration Suite 端點 URL 值取自 Process Integration Runtime 服務密鑰 JSON 檔案。 例如: https://your-tenant.it-account-rt.cfapps.region.hana.ondemand.com選擇 連線。

重要

初始連線可能會有一些等候時間。 在這裡尋找更多詳細數據以驗證連接器。

自訂資料連接器行為 (選擇性)

如果您有適用於 Microsoft Sentinel 的 SAP 無代理程式數據連接器,您可以使用 SAP Integration Suite 來自定義無代理程式數據連接器如何將從您的 SAP 系統獲取的數據匯入到 Microsoft Sentinel。

只有當您想要自定義 SAP 無代理程式資料連接器行為時,此程式才相關。 如果您滿意預設功能,請略過此程式。 例如,如果您使用 Sybase,建議您藉由設定 collect-changedocs-logs 參數,關閉 iflow 中變更 Docs 記錄的擷取。 由於資料庫效能問題,不支援將變更文件日志匯入至 Sybase。

小提示

請參閱 此部落格 ,以取得有關 覆寫預設值影響的更多見解。

自訂數據連接器行為的必要條件

- 您必須具有 SAP Integration Suite 的存取權,並具有 編輯值對應的許可權。

- 用來上傳預設值對應檔案的現有或新的 SAP 整合套件。

下載組態檔並自定義設定

下載預設 example-parameters.zip 檔案,提供定義預設行為的設定,而且是開始自定義的好起點。

將 example-parameters.zip 檔案儲存到 SAP Integration Suite 環境可存取的位置。

使用標準 SAP 程式來上傳值對應檔案,並進行變更以自訂您的資料連接器設定:

將 example-parameters.zip 檔案作為值對應構件上傳至 SAP Integration Suite。 如需詳細資訊,請參閱 SAP 文件。

使用下列其中一種方法來自訂您的設定:

- 若要自訂所有 SAP 系統的設定,請為全域雙向對應機構新增值對應。

- 若要自訂特定 SAP 系統的設定,請為每個 SAP 系統新增雙向對應機構,然後為每個系統新增值對應。 將您的機構命名為完全符合您想要自定義的 RFC 目的地名稱,例如 myRfc、key、myRfc、value。

如需詳細資訊,請參閱 SAP 文檔中的值對應設定

當您完成自訂時,請務必部署工件以啟用更新的設定。

下表列出適用於 Microsoft Sentinel 之 SAP 無代理程式數據連接器的可自定義參數:

| 參數 | 描述 | 允許的值 | 預設值 |

|---|---|---|---|

| changedocs-object-classes | 從變更文件記錄內嵌的物件類別清單。 | 以逗號分隔的物件類別清單 | BANK, CLEARING, IBAN, IDENTITY, KERBEROS, OA2_CLIENT, PCA_BLOCK, PCA_MASTER, PFCG, SECM, SU_USOBT_C, SECURITY_POLICY, STATUS, SU22_USOBT, SU22_USOBX, SUSR_PROF, SU_USOBX_C, USER_CUA |

| 收集稽核記錄 | 決定稽核記錄資料是否內嵌。 |

true:已內嵌 false:未攝入 |

true |

| collect-changedocs-logs | 決定是否內嵌變更文件記錄。 |

true:已內嵌 false:未攝入 |

true |

| 收集用戶主數據 | 決定使用者主要資料是否內嵌。 |

true:已內嵌 false:未攝入 |

true |

| force-audit-log-to-read-from-all-clients | 判斷是否從所有用戶端讀取稽核記錄檔。 |

true:從所有用戶端讀取 false:未從所有用戶端讀取 |

假 |

| ingestion-cycle-days | 以天為單位的時間,用來內嵌完整的使用者主要資料,包括所有角色和使用者。 此參數不會影響匯入使用者主數據的變更。 | 整數,介於 1-14 之間 | 1 |

| 秒數偏移量 | 設定數據收集視窗開始和結束時間的位移,以秒為單位。 使用此參數,依設定的秒數延遲數據收集。 | 整數,介於 1-600 之間 | 60 |

| 最大列數 | 作為一種保護措施,限制在單一資料收集視窗中處理的記錄數量。 這有助於防止因事件量突然增加而導致 CPI 中的效能或記憶體問題。 | 整數,介於 1-1000000 之間 | 150000 |

檢查連線能力和健康情況

部署 SAP 數據連接器之後,請檢查代理程式的健康情況和連線能力。 如需詳細資訊,請參閱 監視 SAP 系統的健康情況和角色。

後續步驟

部署連接器之後,請繼續為 SAP 應用程式內容設定Microsoft Sentinel 解決方案。 具體而言,在關注清單中設定詳細數據是啟用偵測和威脅防護的重要步驟。