企業應用程式 (例如 SharePoint、Dynamics AX 和 SAP) 須倚賴 Active Directory 和 DNS 基礎結構才能正確運作。 當您設定應用程式的災害復原時,您通常必須先復原 Active Directory 和網域名稱系統 (DNS),再復原其他應用程式元件,以確保應用程式功能可正常運作。

您可以使用 Site Recovery 來建立 Active Directory 的災害復原計劃。 發生中斷的狀況時,您可以起始容錯移轉。 您可以讓 Active Directory 在短短幾分鐘內啟動並執行。 如果您已在主要站台 (例如 SharePoint 和 SAP) 中為多個應用程式部署 Active Directory,您可能會想要容錯移轉至完整的網站。 您可以先使用 Site Recovery 進行 Active Directory 的容錯移轉。 接著,您可以使用應用程式專屬復原計劃進行其他應用程式的容錯移轉。

本文說明如何建立 Active Directory 的災害復原解決方案。 其中包括先決條件,以及容錯移轉指示。 開始之前,您應該先熟悉 Active Directory 與 Site Recovery。

必要條件

- 如果您要複寫至 Azure,請準備 Azure 資源,包括訂用帳戶、Azure 虛擬網路、儲存體帳戶和復原服務保存庫。

- 檢閱所有元件的支援需求。

複寫網域控制站

- 您必須在至少一個裝載網域控制站和 DNS 的虛擬機器 (VM) 上設定 Site Recovery 複寫。

- 如果您的環境中有多個網域控制站,則您也必須在目標站台上設定額外的網域控制站。 額外的網域控制站可位於 Azure 中,或位於次要內部部署資料中心。

- 如果您只有幾個應用程式和一個網域控制站,建議您將整個網站一起容錯移轉。 在此情況下,建議您使用 Site Recovery 將網域控制站複寫至目標站台 (位於 Azure 或次要內部部署資料中心)。 相同的複寫網域控制站或 DNS 虛擬機器也可用於測試容錯移轉。

- 如果您的環境中有許多應用程式和多個網域控制站,或您打算一次容錯移轉數個應用程式,建議您除了使用 Site Recovery 複寫網域控制站虛擬機器之外,也應在目標站台 (位於 Azure 或次要內部部署資料中心) 上設定額外的網域控制站。 對於測試容錯移轉,您可以使用 Site Recovery 所複寫的網域控制站。 若要進行容錯移轉,您可以使用目標網站上的其他網域控制站。

使用 Site Recovery 啟用保護

您可以使用 Site Recovery 以保護裝載網域控制站或 DNS 的虛擬機器。

保護 VM

使用 Site Recovery 複寫的網域控制站會用於測試容錯移轉。 請確認其符合下列需求:

- 網域控制站為通用類別目錄伺服器。

- 網域控制站應為測試容錯移轉期間所需角色的彈性單一主機操作 (FSMO) 角色擁有者。 否則在容錯移轉之後,將必須收回這些角色。

設定 VM 網路設定

對於裝載網域控制站或 DNS 的虛擬機器,使用 Site Recovery,在複寫虛擬機器的 [網路] 設定下進行網路設定。 這可確保虛擬機器在容錯移轉之後已連結至正確的網路。

保護 Active Directory

站對站保護

請在次要網站上建立網域控制站。 當您將伺服器提升至網域控制站角色時,請指定主要網站中所使用之相同網域的名稱。 您可以使用 Active Directory 網站和服務 嵌入式管理單元來設定網站要新增至的網站連結物件上的設定。 藉由設定網站連結,您可以控制兩個以上的網站之間執行複寫的時機和頻率。 如需詳細資訊,請參閱排程網站之間的複寫。

站對 Azure 保護

首先,在 Azure 虛擬網路中建立網域控制站。 當您將伺服器升級為網域控制站角色時,請指定在主要網站上使用的相同網域名稱。

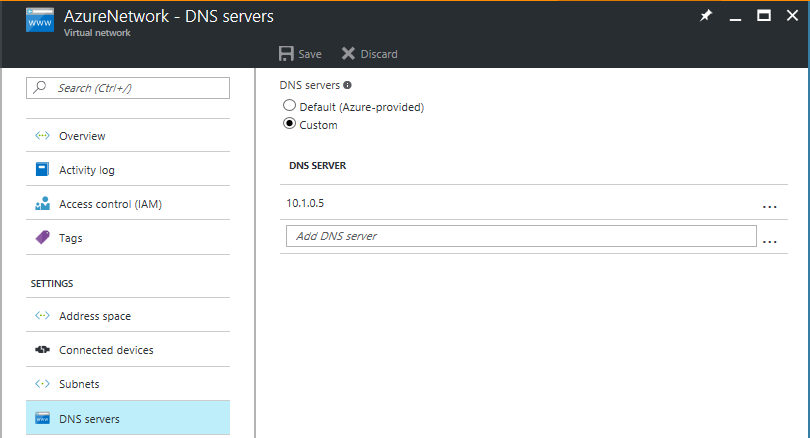

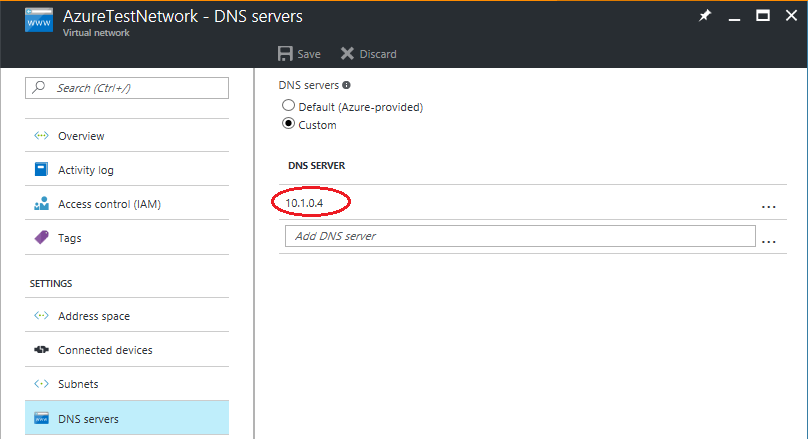

然後,重新設定虛擬網路的 DNS 伺服器,以在 Azure 中使用 DNS 伺服器。

Azure 對 Azure 保護

首先,在 Azure 虛擬網路中建立網域控制站。 當您將伺服器升級為網域控制站角色時,請指定在主要網站上使用的相同網域名稱。

然後,重新設定虛擬網路的 DNS 伺服器,以在 Azure 中使用 DNS 伺服器。

測試容錯移轉考量事項

為了避免影響到生產工作負載,測試容錯移轉會在與生產網路隔離的網路中執行。

大部分的應用程式都需要有網域控制站或 DNS 伺服器。 因此,在應用程式容錯移轉之前,您必須在隔離網路中建立網域控制站,以用於測試容錯移轉。 這麼做最簡單的方式是使用 Site Recovery 來複寫裝載網域控制站或 DNS 的虛擬機器。 然後,請先執行網域控制站虛擬機器的測試容錯移轉,再執行應用程式的復原方案測試容錯移轉。

使用 Site Recovery 複寫裝載網域控制站或 DNS 的虛擬機器。

建立隔離的網路。 根據預設,您在 Azure 中建立的任何虛擬網路會與其他網路隔離。 建議您針對生產網路中使用的此網路使用相同的 IP 位址範圍。 請勿在此網路上啟用站對站連線。

在隔離網路中提供 DNS IP 位址。 使用您預期 DNS 虛擬機器取得的 IP 位址。 如果您要複寫至 Azure,請提供容錯移轉時所用虛擬機器的 IP 位址。 若要輸入 IP 位址,請在複寫虛擬機器的 [網路] 設定中選取 [目標 IP] 設定。

提示

Site Recovery 會嘗試在名稱相同的子網路中建立測試虛擬機器,並使用虛擬機器的 [網路] 設定中提供的 IP 位址。 如果在針對測試容錯移轉提供的 Azure 虛擬網路中無法使用相同名稱的子網路,則會在依字母順序排列的第一個子網路中建立測試虛擬機器。

如果目標 IP 位址是所選子網路的一部分,Site Recovery 會嘗試使用目標 IP 位址來建立測試容錯移轉虛擬機器。 如果目標 IP 不是所選子網路的一部分,則會使用所選子網路中的下一個可用 IP 來建立測試容錯移轉虛擬機器。

測試容錯移轉至次要網站

- 如果您要複寫至其他內部部署網站,且您是使用 DHCP,請針對測試容錯移轉設定 DNS 和 DHCP。

- 執行隔離網路中執行的網域控制站虛擬機器測試容錯移轉。 請使用網域控制站虛擬機器的最新可用應用程式一致復原點來執行測試容錯移轉。

- 針對包含應用程式執行之虛擬機器的復原方案執行測試容錯移轉。

- 測試完成之後,請在網域控制站虛擬機器上清除測試容錯移轉。 此步驟會刪除針對測試容錯移轉建立的網域控制站。

移除對其他網域控制站的參考

當您起始測試容錯移轉時,請勿在測試網路中包含所有網域控制站。 若要移除對您生產環境中其他網域控制站的參考,您可能必須收回 FSMO Active Directory 角色,並針對遺漏的網域控制站執行中繼資料清理。

虛擬化保護所造成的問題

重要

本節所述的部分組態不是標準或預設的網域控制站組態。 如果您不想對生產網域控制站進行這些變更,您可以建立專門供 Site Recovery 用於測試容錯移轉的網域控制站。 只對該網域控制站進行這些變更。

從 Windows Server 2012 開始,Active Directory Domain Services (AD DS) 已內建額外保護措施。 如果基礎 Hypervisor 平台支援 VM-GenerationID,這些保護措施就能協助保護虛擬化網域控制站,避免進行更新序號 (USN) 復原。 Azure 支援 VM-GenerationID。 因此,在 Azure 虛擬機器上執行 Windows Server 2012 或更新版本的網域控制站具有這些額外的保護措施。

當 VM-GenerationID 重設時,AD DS 資料庫的 InvocationID 值也會重設。 此外,相對識別碼 (RID) 集區會被捨棄,且 SYSVOL 資料夾會標示為非授權。 如需詳細資訊,請參閱 Active Directory Domain Services 虛擬化的簡介和安全地虛擬化分散式檔案系統複寫 (DFSR)。

容錯移轉至 Azure 可能會導致 VM-GenerationID 重設。 重設 VM-GenerationID 後,在網域控制站虛擬機器於 Azure 中啟動時將會執行額外的保護措施。 這可能會導致使用者在登入網域控制站虛擬機器時產生明顯的延遲。

由於此網域控制站僅用於測試容錯移轉,因此不需要虛擬化保護。 若要確保網域控制站虛擬機器的 VM-GenerationID 值不會變更,您可以將內部部署網域控制站中的下列 DWORD 值變更為 4:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\gencounter\Start

虛擬化防護的徵兆

如果在測試容錯移轉之後觸發虛擬化保護,您可能會看到下列一或多個徵兆:

GenerationID 值會變更:

InvocationID 值會變更:

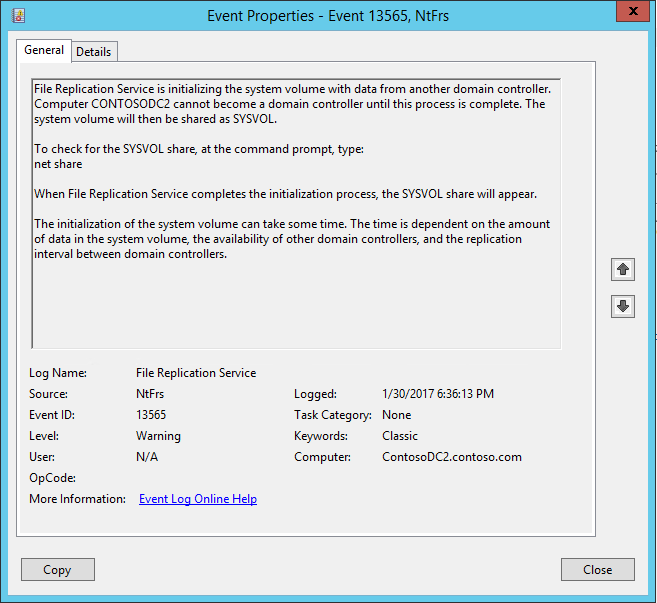

SYSVOL資料夾和NETLOGON共用都無法使用。

刪除 DFSR 資料庫。

在測試容錯移轉期間,對網域控制站問題進行疑難排解

重要

本章節所述的部分設定非標準或預設網域控制站設定。 如果您不想對生產網域控制站進行這些變更,您可以建立 Site Recovery 測試容錯移轉專用的網域控制站。 您只需對此專用的網域控制站進行變更即可。

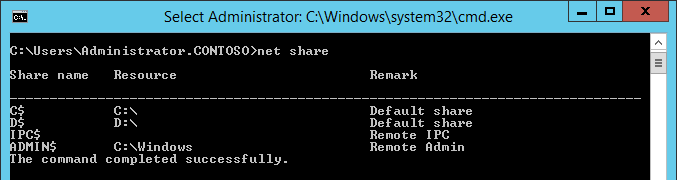

在命令提示字元中執行下列命令,以檢查

SYSVOL資料夾和NETLOGON資料夾是否共用:NET SHARE在命令提示字元上執行下列命令,以確保網域控制站正常運作:

dcdiag /v > dcdiag.txt在輸出記錄中尋找下列文字。 若有此文字,即可確認網域控制站運作正常。

passed test Connectivitypassed test Advertisingpassed test MachineAccount

如果符合上述條件,表示網域控制站應該是正常運作。 若非如此,請完成下列步驟:

執行網域控制站的權威復原。 記住下列資訊:

雖然我們不建議使用檔案複寫服務 (FRS) 進行複寫,但如果您使用 FRS 複寫,請依照權威復原的步驟進行。 其程序請見使用 BurFlags 登錄機碼重新初始化檔案複寫服務。

如需 BurFlags 的詳細資訊,請參閱部落格文章 D2 和 D4:有何功用?。

如果您使用 DFSR 複寫,請完成權威還原的步驟。 其程序請見對 DFSR 複寫的 SYSVOL 資料夾 (例如 FRS 的 "D4/D2") 強制執行權威和非權威同步。

您也可以使用 PowerShell 函式。 如需詳細資訊,請參閱 DFSR-SYSVOL 授權/非權威還原 PowerShell 函式。

將內部部署網域控制站中的下列登錄機碼設為 0,以略過初始同步需求。 如果此

DWORD不存在,您可以在 Parameters 節點下加以建立。HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NTDS\Parameters\Repl Perform Initial Synchronizations停用讓通用類別目錄伺服器可用來驗證使用者登入的需求。 若要這麼做,請在內部部署網域控制站中,將下列登錄機碼設為 1。 如果此

DWORD不存在,您可以在 Lsa 節點下加以建立。HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\IgnoreGCFailures如需詳細資訊,請參閱全域目錄的運作方式。

不同機器上的 DNS 和網域控制站

如果您在相同的 VM 上執行網域控制站和 DNS,您可以略過此程序。

如果 DNS 不在與網域控制站相同的 VM 上,您必須為測試容錯移轉建立 DNS VM。 您可以使用全新的 DNS 伺服器,並建立所有必要的區域。 例如,如果 Active Directory 網域是 contoso.com,您可以使用 contoso.com 的名稱來建立 DNS 區域。 對應至 Active Directory 的項目必須在 DNS 中更新,如下所示:

在復原方案中的任何其他虛擬機器開始之前,請確定這些設定都已就緒:

- 區域必須以樹系根名稱命名。

- 區域必須經檔案備份。

- 區域必須啟用安全更新且非安全更新。

- 裝載網域控制站之虛擬機器的解析程式應該指向 DNS 虛擬機器的 IP 位址。

在裝載網域控制站的 VM 上執行下列命令:

nltest /dsregdns執行下列命令以在 DNS 伺服器上新增區域、允許非安全更新,並將區域的項目新增至 DNS:

dnscmd /zoneadd contoso.com /Primary dnscmd /recordadd contoso.com contoso.com. SOA %computername%.contoso.com. hostmaster. 1 15 10 1 1 dnscmd /recordadd contoso.com %computername% A <IP_OF_DNS_VM> dnscmd /config contoso.com /allowupdate 1

下一步

深入了解如何以 Azure Site Recovery 保護企業工作負載。