適用於: ✔️ SMB Azure 檔案共用

Azure 檔案服務是 Microsoft 易於使用的雲端檔案系統。 本文說明如何在 Windows 和 Windows Server 上掛接 SMB Azure 檔案共用。

Azure 檔案儲存體僅支援 SSD 檔案共用上的 SMB 多通道 。

| Windows 版本 | SMB 版本 | Azure 檔案儲存體 SMB 多重通道 | SMB 通道加密上限 |

|---|---|---|---|

| Windows 伺服器 2025 | 中小型企業 3.1.1 | Yes | AES-256-GCM |

| Windows 11 版本 24H2 | 中小型企業 3.1.1 | Yes | AES-256-GCM |

| Windows 11 版本 23H2 | 中小型企業 3.1.1 | Yes | AES-256-GCM |

| Windows 11 版本 22H2 | 中小型企業 3.1.1 | Yes | AES-256-GCM |

| Windows 10 版本 22H2 | 中小型企業 3.1.1 | Yes | AES-128-GCM |

| Windows 伺服器 2022 | 中小型企業 3.1.1 | Yes | AES-256-GCM |

| Windows 11 版本 21H2 | 中小型企業 3.1.1 | Yes | AES-256-GCM |

| Windows 10 版本 21H2 | 中小型企業 3.1.1 | Yes | AES-128-GCM |

| Windows 10 版本 21H1 | 中小型企業 3.1.1 | 是,使用 KB5003690 或更新版本 | AES-128-GCM |

| Windows Server 版本 20H2 | 中小型企業 3.1.1 | 是,使用 KB5003690 或更新版本 | AES-128-GCM |

| Windows 10 版本 20H2 | 中小型企業 3.1.1 | 是,使用 KB5003690 或更新版本 | AES-128-GCM |

| Windows Server 版本 2004 | 中小型企業 3.1.1 | 是,使用 KB5003690 或更新版本 | AES-128-GCM |

| Windows 10 (版本 2004) | 中小型企業 3.1.1 | 是,使用 KB5003690 或更新版本 | AES-128-GCM |

| Windows 伺服器 2019 | 中小型企業 3.1.1 | 是,使用 KB5003703 或更新版本 | AES-128-GCM |

| Windows 10 版本 1809 | 中小型企業 3.1.1 | 是,使用 KB5003703 或更新版本 | AES-128-GCM |

| Windows 伺服器 2016 | 中小型企業 3.1.1 | 是,使用 KB5004238 或更新版本以及套用的登錄機碼 (部分內容可能是機器或 AI 翻譯) | AES-128-GCM |

| Windows 10 (版本 1607) | 中小型企業 3.1.1 | 是,使用 KB5004238 或更新版本以及套用的登錄機碼 (部分內容可能是機器或 AI 翻譯) | AES-128-GCM |

| Windows 10 (版本 1507) | 中小型企業 3.1.1 | 是,使用 KB5004249 或更新版本以及套用的登錄機碼 (部分內容可能是機器或 AI 翻譯) | AES-128-GCM |

| Windows Server 2012 R21 | 中小型企業 3.0 | 不 | AES-128-CCM |

| Windows Server 20121 | 中小型企業 3.0 | 不 | AES-128-CCM |

| Windows 8.12 | 中小型企業 3.0 | 不 | AES-128-CCM |

| Windows Server 2008 R22 | 中小型企業 2.1 | 不 | 不支援 |

| Windows 72 | 中小型企業 2.1 | 不 | 不支援 |

1Windows Server 2012 和 Windows Server 2012 R2 的一般Microsoft支援已結束。 只能透過延伸安全性更新 (ESU) 計畫額外購買安全性更新。

2Microsoft Windows 7、Windows 8 和 Windows Server 2008 R2 的支持已結束。 強烈建議您移轉離開這類作業系統。

備註

我們建議針對您的 Windows 版本採取最新的 KB。

確保埠 445 已開啟

SMB 通訊協定需要開啟 TCP 連接埠 445。 如果連接埠 445 遭到封鎖,連線將會失敗。 您可以使用PowerShell Cmdlet 來檢查防火牆或 ISP 是否封鎖埠 445 Test-NetConnection 。 如需詳細資訊,請參閱 埠 445 已被封鎖。

如果您想從 Azure 外部透過 SMB 掛接 Azure 檔案共用,而無需開啟連接埠 445,則您可以使用點對站 VPN。

若要透過在 Azure 區域之外的公用端點使用 Azure 檔案共用,例如內部部署或是在不同的 Azure 區域,作業系統必須支援 SMB 3.x。 較舊版本的 Windows 僅支援 SMB 2.1,無法透過公用端點掛接 Azure 檔案共用。

使用以身分識別為基礎的驗證

若要改善安全性和存取控制,您可以設定 身分識別型驗證 ,並加入用戶端的網域。 這可讓您使用 Active Directory 或 Microsoft Entra 身分識別來存取檔案共用,而不是使用儲存體帳戶金鑰。

您必須先完成下列作業,才能使用身分識別型驗證掛接 Azure 檔案共用:

- 指派共用層級權限 ,並 設定目錄和檔案層級權限。 請記住,共用層級角色指派可能需要一些時間才能生效。

- 如果您要從先前使用儲存體帳戶金鑰連線到檔案共用的用戶端掛接檔案共用,請確定您先卸載共用,並移除儲存體帳戶金鑰的永續性認證。 如需如何在使用 Active Directory 網域服務 (AD DS) 或 Microsoft Entra 認證初始化新連線之前移除快取認證和刪除現有 SMB 連線的指示,請遵循 常見問題中的兩步驟程式。

- 如果您的 AD 來源是 AD DS 或 Microsoft Entra Kerberos,您的用戶端必須具有與 AD DS 的暢通無阻的網路連線能力。 如果您的電腦或 VM 位於 AD DS 所管理的網路之外,您必須啟用 VPN 才能連線到 AD DS 進行驗證。

- 使用您已授與權限的 AD DS 或 Microsoft Entra 身分識別的認證來登入用戶端。

如果您遇到問題,請參閱無法使用 AD 認證掛接 Azure 檔案共用。

搭配 Windows 使用 Azure 檔案共用

若要搭配 Windows 使用 Azure 檔案共用,您必須將其掛接 (為其指派磁碟機代號或掛接點路徑),或透過 UNC 路徑進行存取。 掛接 Azure 檔案共用目前不支援共用存取簽章 (SAS) 權杖。

備註

將應有 SMB 檔案共用的企業營運 (LOB) 應用程式隨即移轉至 Azure 的常見模式,就是使用 Azure 檔案共用作為在 Azure 虛擬機器 (VM) 中執行專用 Windows 檔案伺服器的替代方式。 成功移轉企業營運應用程式以使用 Azure 檔案共用的一項重要考量,就是許多企業營運應用程式使用有限的系統權限 (而不是 VM 的系統管理帳戶),在專屬服務帳戶的內容之下執行。 因此,您必須確定從服務帳戶的內容 (而不是系統管理帳戶) 掛接/儲存 Azure 檔案共用的認證。

掛接 Azure 檔案共享

您可以使用 Azure 入口網站或 Azure PowerShell 在 Windows 上掛接 SMB Azure 檔案共用。

若要使用 Azure 入口網站掛接 Azure 檔案共用,請遵循下列步驟:

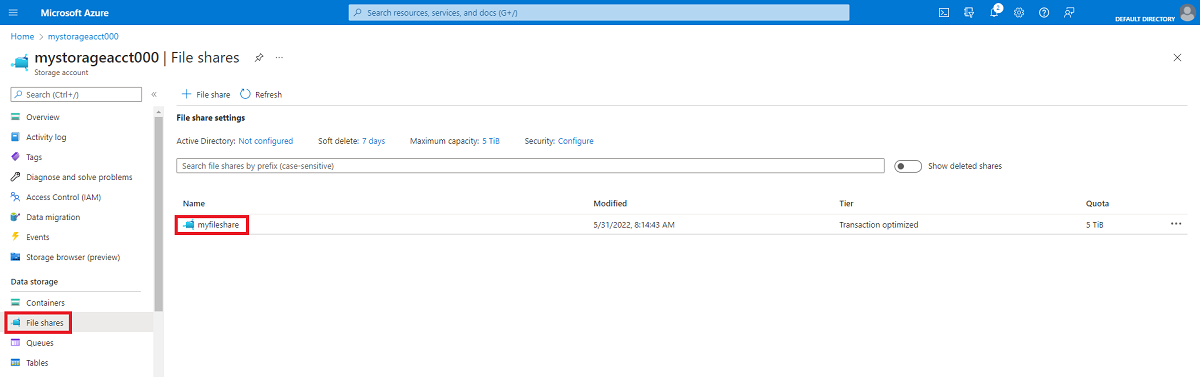

登入 Azure 入口網站。

瀏覽至您要掛接的檔案共用所屬的儲存體帳戶。

選取 [檔案共用]。

選取您要掛接的檔案共用。

選取 Connect。

選取共用要掛接到的磁碟機代號。

在 [驗證方法] 底下,選取 [Active Directory 或 Microsoft Entra]。 如果您看到未針對儲存體帳戶設定身分識別型驗證的訊息,請根據 身分識別型驗證概觀中所述的其中一種方法進行設定,然後再次嘗試掛接共用。

選取 [ 顯示指令碼 ],然後複製提供的指令碼。

將指令碼貼到檔案共用要掛接之主機的殼層中,並加以執行。

您現在已掛接 Azure 檔案共用。

使用 Windows 命令列掛接 Azure 檔案共用

您也可以使用 Windows 命令提示字元中的 net use 命令來掛接檔案共用。

從已加入網域的 VM 掛載檔案共用

若要從已加入網域的 VM 掛載檔案共享,請從 Windows 命令提示字元執行下列命令。 記得用自己的價值觀替換 <YourStorageAccountName> 和 <FileShareName> 。

net use Z: \\<YourStorageAccountName>.file.core.windows.net\<FileShareName>

從未加入網域的 VM 或已加入不同 AD 網域的 VM 掛接檔案共用

如果您的 AD 來源是內部部署 AD DS,則未加入網域的 VM 或加入與儲存體帳戶不同的 AD 網域的 VM 可以存取 Azure 檔案共用,前提是它們具有與 AD 網域控制站的暢通無阻的網路連線能力,並提供明確的認證。 存取檔案共用的使用者必須在儲存體帳戶加入的 AD 網域中具有身分識別和認證。

如果您的 AD 來源是 Microsoft Entra Domain Services,用戶端必須具有與 Microsoft Entra Domain Services 網域控制站的暢通無阻的網路連線能力,這需要設定站對站或點對站 VPN。 存取檔案共用的用戶必須在 Microsoft Entra Domain Services 受控網域中擁有身分識別 (從 Microsoft Entra ID 同步至 Microsoft Entra Domain Services 的 Microsoft Entra 身分識別)。

若要從未加入網域的 VM 掛接檔案共用,請使用表示法 username@domainFQDN,其中 domainFQDN 是完整網域名稱,讓用戶端連絡網域控制器以要求並接收 Kerberos 票證。 您可以在 Active Directory PowerShell 中執行來取得 (Get-ADDomain).Dnsroot 的值。

例如:

net use Z: \\<YourStorageAccountName>.file.core.windows.net\<FileShareName> /user:<username@domainFQDN>

如果您的 AD 來源是 Microsoft Entra 網域服務,您也可以提供認證,例如 DOMAINNAME\username ,其中 DOMAINNAME 是 Microsoft Entra Domain Services 網域, 而 username 是 Microsoft Entra Domain Services 中身分識別的使用者名稱:

net use Z: \\<YourStorageAccountName>.file.core.windows.net\<FileShareName> /user:<DOMAINNAME\username>

使用儲存體帳戶金鑰掛載 Azure 檔案共用 (不建議)

Azure 入口網站提供 PowerShell 指令碼,您可以使用儲存體帳戶金鑰將檔案共用直接掛接至主機。 不過,基於安全性理由,建議您使用身分識別型驗證,而不是儲存體帳戶金鑰。 如果您必須使用儲存體帳戶金鑰,請遵循 掛接指示,但在 [驗證方法] 底下,選取 [ 儲存體帳戶金鑰]。

儲存體帳戶金鑰是儲存體帳戶的管理員金鑰,包括您所存取檔案共用內所有檔案和資料夾的系統管理員權限,以及您儲存體帳戶內所有檔案共用和其他儲存體資源 (blob、佇列、資料表等) 的系統管理員權限。 您可以瀏覽至記憶體帳戶並選取 [安全性 + 網路>],或使用 PowerShell Cmdlet,在 Get-AzStorageAccountKey 入口網站中找到您的記憶體帳戶金鑰。

使用檔案總管掛接 Azure 檔案共用

從 [開始] 功能表或按 Win + E 快速鍵,開啟 [檔案總管]。

瀏覽至視窗左側的 [這部電腦]。 這會變更功能區中所提供的功能表。 在 [電腦] 功能表之下,選取 [對應網路磁碟機]。

![[對應網路磁碟機] 下拉式功能表的螢幕擷取畫面。](media/storage-how-to-use-files-windows/1_mountonwindows10.png)

選取磁碟機代號,然後輸入 Azure 檔案共用的 UNC 路徑。 UNC 路徑格式為

\\<storageAccountName>.file.core.windows.net\<fileShareName>。 例如:\\anexampleaccountname.file.core.windows.net\file-share-name。 核取 [使用不同的認證連線] 核取方塊。 選取 [完成]。![[對應網路磁碟機] 對話方塊的螢幕擷取畫面。](media/storage-how-to-use-files-windows/2_mountonwindows10.png)

選取 [更多選擇]>[使用不同的帳戶]。 在 [電子郵件地址] 下,使用儲存體帳戶名稱,並使用儲存體帳戶金鑰作為密碼。 選取 確定。

![選取 [使用不同的帳戶] 的網路認證對話框螢幕快照。](media/storage-how-to-use-files-windows/credentials-use-a-different-account.png)

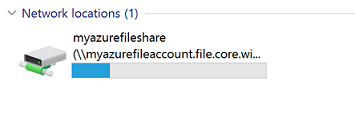

視需要使用 Azure 檔案共用。

準備卸載 Azure 檔案共用時,請以滑鼠右鍵按一下 [檔案總管] 中 [網路位置] 下的共用項目,然後選取 [中斷連線]。

備註

Azure 檔案儲存體不支援從未加入網域的 VM 或透過 Windows 檔案總管加入不同網域的 VM,將 SID 轉譯為 UPN 轉譯。 如果您想要透過 Windows 檔案總管檢視檔案/目錄擁有者或檢視/修改 NTFS 權限,則只能從已加入網域的 VM 執行此動作。

透過 UNC 路徑存取 Azure 檔案共用

Azure 檔案共用不一定要掛接至磁碟機代號才能使用。 您可以使用 UNC 路徑直接存取 Azure 檔案共用,方法是在檔案總管中輸入下列內容。 請務必將 storageaccountname 取代為您的儲存體帳戶名稱,並將 myfileshare 取代為您的檔案共用名稱:

\\storageaccountname.file.core.windows.net\myfileshare

系統會要求您使用網路認證登入。 請使用您建立儲存體帳戶和檔案共用的 Azure 訂用帳戶登入。 如果您未收到認證提示,則可以使用下列命令來新增認證:

cmdkey /add:StorageAccountName.file.core.windows.net /user:localhost\StorageAccountName /pass:StorageAccountKey

針對 Azure 政府雲,將伺服器名稱變更為:

\\storageaccountname.file.core.usgovcloudapi.net\myfileshare

使用自訂網域名稱掛載檔案共用

如果您不想使用尾碼 file.core.windows.net掛接 Azure 檔案共用,您可以修改與 Azure 檔案共用相關聯之儲存體帳戶名稱尾碼,然後新增標準名稱 (CNAME) 記錄,將新的尾碼路由傳送至儲存體帳戶的端點。 下列指示僅適用於單一樹系環境。 若要瞭解如何設定具有兩個或多個樹系的環境,請參閱 使用 Azure 檔案儲存體搭配多個 Active Directory 樹系。

備註

Azure 檔案儲存體僅支援使用儲存體帳戶名稱作為網域前置詞來設定 CNAME。 如果您不想使用儲存體帳戶名稱做為前置詞,請考慮使用 DFS 命名空間。

在此範例中,我們有 Active Directory 網域 onpremad1.com,而且我們有一個名為 mystorageaccount 的儲存體帳戶,其中包含 SMB Azure 檔案共用。 首先,我們需要修改儲存體帳戶的 SPN 尾碼,以將 mystorageaccount.onpremad1.com 對應至 mystorageaccount.file.core.windows.net。

您可以使用 net use \\mystorageaccount.onpremad1.com 掛接檔案共用,因為 onpremad1 中的用戶端會知道搜尋 onpremad1.com 以為該儲存體帳戶尋找適當資源。

若要使用此方法,請完成下列步驟:

請務必設定身分識別型驗證。 如果您的 AD 來源是 AD DS 或 Microsoft Entra Kerberos,請確定您已將 AD 使用者帳戶同步至 Microsoft Entra ID。

使用工具

setspn修改儲存體帳戶的 SPN。 您可以執行下列 Active Directory PowerShell 命令來尋找<DomainDnsRoot>:(Get-AdDomain).DnsRootsetspn -s cifs/<storage-account-name>.<DomainDnsRoot> <storage-account-name>使用 Active Directory DNS Manager 新增 CNAME 記錄。 如果您使用私人端點,請新增 CNAME 記錄以對應至私人端點名稱。

- 開啟 Active Directory DNS 管理員。

- 前往您的網域 (例如 onpremad1.com)。

- 移至「正向對應區域」。

- 選取以網域命名的節點 (例如 onpremad1.com),然後以滑鼠右鍵按一下 [新增別名 (CNAME)]。

- 輸入您的儲存帳戶名稱作為別名。

- 對於完整網域名稱 (FQDN),請輸入

<storage-account-name>.<domain-name>,例如 mystorageaccount.onpremad1.com。 FQDN 的主機名稱部分必須符合儲存體帳戶名稱。 如果主機名稱不符合儲存體帳戶名稱,掛接會失敗,並出現拒絕存取錯誤。 - 針對目標主機 FQDN,輸入

<storage-account-name>.file.core.windows.net - 選取 確定。

您現在應該能夠使用 storageaccount.domainname.com 掛接檔案共用。

下一步

請參閱這些連結,以取得 Azure 檔案服務的詳細資訊: