Azure Synapse Analytics 安全性白皮書:網路安全性

注意

本文是 Azure Synapse Analytics 安全性白皮書 系列文章的一部分 。 如需系列的概觀,請參閱 Azure Synapse Analytics 安全性白皮書 。

若要保護 Azure Synapse,需要考慮一系列網路安全性選項。

網路安全性術語

本節提供一些與網路安全性相關的重要 Azure Synapse 詞彙概觀和定義。 閱讀本文時請記住這些定義。

Synapse 工作區

Synapse 工作區 是 Azure Synapse 提供之所有服務的安全性實體邏輯集合。 它包含專用 SQL 集區(先前稱為 SQL DW)、無伺服器 SQL 集區、Apache Spark 集區、管線和其他服務。 某些網路組態設定,例如 IP 防火牆規則、受控虛擬網路和已核准的租使用者以進行外泄保護,會在工作區層級進行設定和保護。

Synapse 工作區端點

端點是存取服務之連入連線的點。 每個 Synapse 工作區都有三個不同的端點:

- 用於存取專用 SQL 集區的專用 SQL 端點 。

- 無伺服器 SQL 端點 ,用於存取無伺服器 SQL 集區。

- 用於存取工作區中 Apache Spark 集區和管線資源的開發端點 。

建立 Synapse 工作區時,會自動建立這些端點。

Synapse Studio

Synapse Studio 是 Azure Synapse 的安全 Web 前端開發環境。 它支援各種角色,包括資料工程師、資料科學家、資料開發人員、資料分析師和 Synapse 系統管理員。

使用 Synapse Studio 在 Azure Synapse 中執行各種資料管理作業,例如:

- 連線專用 SQL 集區、無伺服器 SQL 集區,以及執行 SQL 腳本。

- 在 Apache Spark 集區上開發和執行筆記本。

- 開發和執行管線。

- 監視專用 SQL 集區、無伺服器 SQL 集區、Apache Spark 集區和管線作業。

- 管理 工作區專案的 Synapse RBAC 許可權 。

- 建立 與資料來源和接收的受控私人端點連線 。

您可以使用 Synapse Studio 將工作區端點連線。 此外,您也可以建立 私人端點 ,以確保與工作區端點的通訊是私人的。

公用網路存取和防火牆規則

根據預設,工作區端點會在布建時是 公用端點 。 已啟用從任何公用網路存取這些工作區端點,包括客戶組織外部的網路,而不需要 VPN 連線或與 Azure 的 ExpressRoute 連線。

所有 Azure 服務,包括 Azure Synapse 等 PaaS 服務,都會受到 DDoS 基本保護的保護 ,以減輕惡意攻擊(主動流量監視、一律處於偵測狀態,以及自動攻擊風險降低)。

傳輸層級安全性 (TLS) 通訊協定會在傳輸中加密和保護工作區端點的所有流量,甚至是透過公用網路。

若要保護任何敏感性資料,建議完全停用工作區端點的公用存取。 如此一來,它可確保所有工作區端點只能使用 私人端點來 存取。

藉由指派 Azure 原則 ,強制執行訂用帳戶或資源群組中所有 Synapse 工作區的公用存取。 您也可以根據工作區所處理資料的敏感度,根據每個工作區來停用公用網路存取。

不過,如果需要啟用公用存取,強烈建議您將 IP 防火牆規則設定為只允許來自指定公用 IP 位址清單的輸入連線。

當內部部署環境沒有 VPN 存取權或 ExpressRoute 到 Azure 時,請考慮啟用公用存取,而且需要存取工作區端點。 在此情況下,請在 IP 防火牆規則中指定內部部署資料中心和閘道的公用 IP 位址清單。

私人端點

Azure 私人端點 是一個虛擬網路介面,其中包含在客戶自己的 Azure 虛擬網絡 (VNet) 子網中建立的私人 IP 位址。 您可以為任何支援私人端點的 Azure 服務建立私人端點,例如 Azure Synapse、專用 SQL 集區(先前稱為 SQL DW)、Azure SQL 資料庫、Azure 儲存體,或 Azure 中由 Azure Private Link 服務 提供的任何服務。

可以個別為這三個 Synapse 工作區端點在 VNet 中建立私人端點。 如此一來,Synapse 工作區的三個端點可能會建立三個私人端點:一個用於專用 SQL 集區、一個用於無伺服器 SQL 集區,另一個用於開發端點。

相較于公用端點,私人端點有許多安全性優點。 Azure VNet 中的私人端點只能從內部存取:

私人端點的主要優點是不再需要向公用網際網路公開工作區端點。 暴露程度越低,越好。

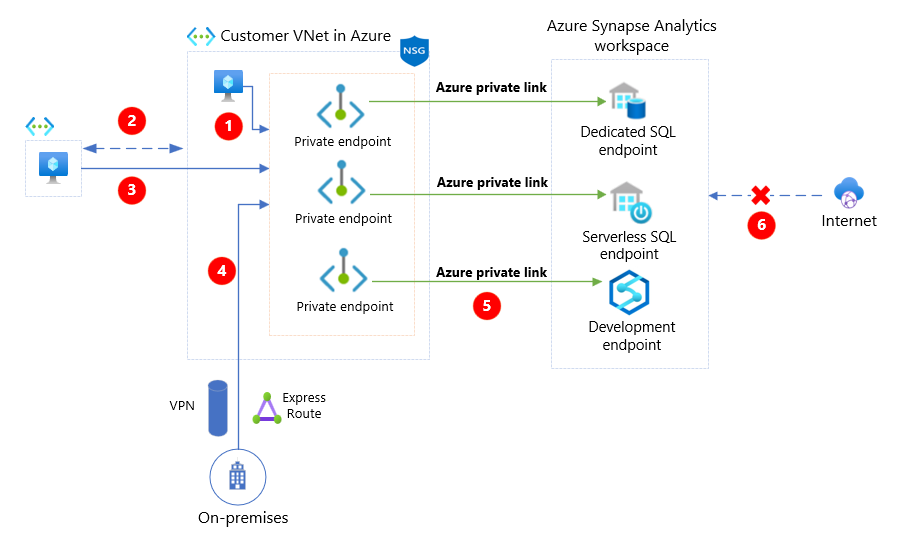

下圖描述私人端點。

上圖描述下列重點:

| 項目 | 說明 |

|---|---|

| 客戶 VNet 內的工作站會存取 Azure Synapse 私人端點。 | |

| 客戶 VNet 與另一個 VNet 之間的對等互連。 | |

| 來自對等互連 VNet 的工作站會存取 Azure Synapse 私人端點。 | |

| 內部部署網路會透過 VPN 或 ExpressRoute 存取 Azure Synapse 私人端點。 | |

| 工作區端點會透過使用 Azure Private Link 服務,透過私人端點對應至客戶的 VNet。 | |

| Synapse 工作區上的公用存取已停用。 |

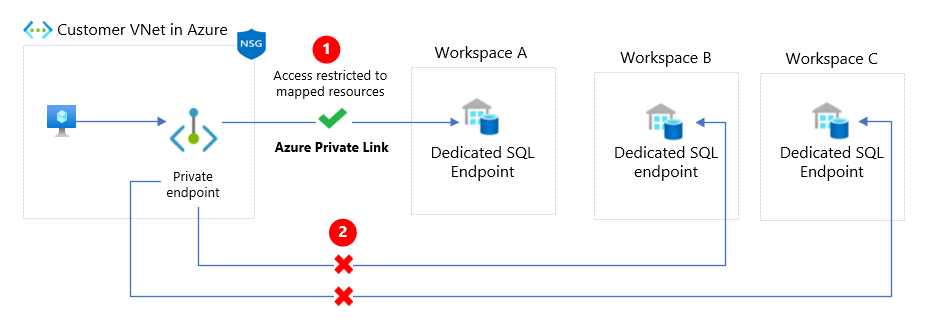

在下圖中,私人端點會對應至 PaaS 資源的實例,而不是整個服務。 在網路內發生安全性事件時,只會公開對應的資源實例,將資料外泄和外泄的暴露和威脅降至最低。

上圖描述下列重點:

| 項目 | 說明 |

|---|---|

| 客戶 VNet 中的私人端點會對應至工作區 A 中的單一專用 SQL 集區(先前稱為 SQL DW) 端點。 | |

| 其他工作區中的其他 SQL 集區端點 (B 和 C) 無法透過此私人端點存取,將暴露程度降至最低。 |

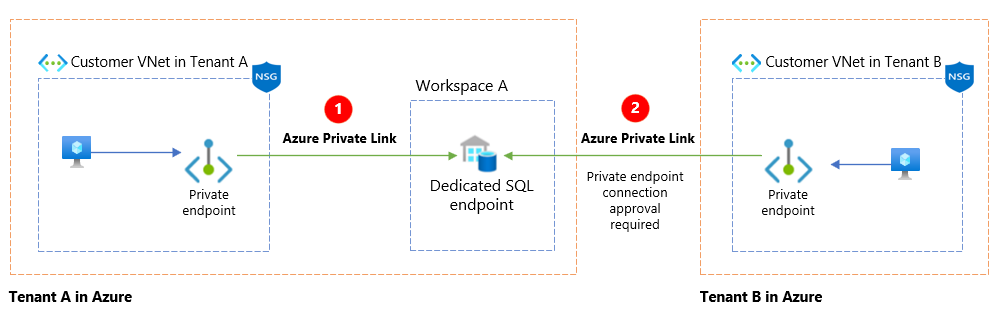

私人端點可跨 Microsoft Entra 租使用者和區域運作,因此可以跨租使用者和區域建立 Synapse 工作區的私人端點連線。 在此情況下,它會通過 私人端點連線核准工作流程 。 資源擁有者會控制哪些私人端點連線已核准或拒絕。 資源擁有者完全控制誰可以連線到其工作區。

下圖描述私人端點連線核准工作流程。

上圖描述下列重點:

| 項目 | 說明 |

|---|---|

| 租使用者 A 中工作區 A 中的專用 SQL 集區(先前稱為 SQL DW)是由租使用者 A 中客戶 VNet 中的私人端點存取。 | |

| 租使用者 A 中工作區 A 中的相同專用 SQL 集區(先前稱為 SQL DW),可透過連線核准工作流程,由租使用者 B 中客戶 VNet 中的私人端點存取。 |

受控 VNet

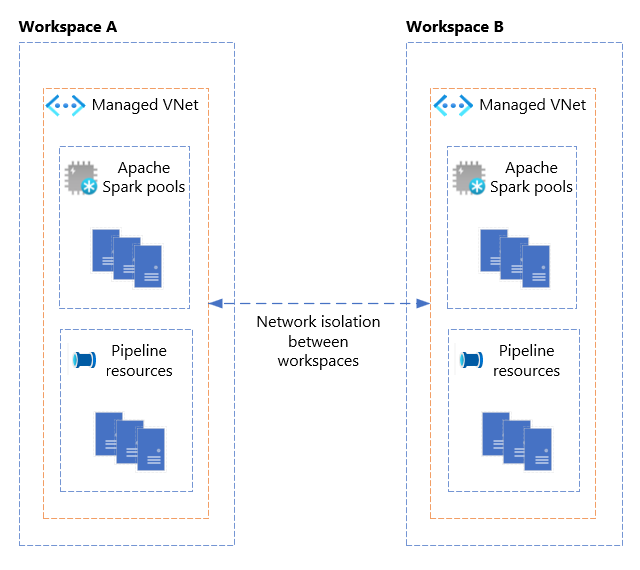

Synapse Managed VNet 功能為 Synapse 工作區之間的 Apache Spark 集區和管線計算資源提供完整受管理的網路隔離。 您可以在工作區建立期間設定它。 此外,它也為相同工作區內的 Spark 叢集提供網路隔離。 每個工作區都有自己的虛擬網路,完全由 Synapse 管理。 使用者看不到受控 VNet 進行任何修改。 在受控 VNet 中由 Azure Synapse 所啟動的任何管線或 Apache Spark 集區計算資源,都會在自己的 VNet 內布建。 如此一來,其他工作區就會完全隔離網路。

此設定不需要為 Apache Spark 集區和管線資源建立和管理 VNet 和網路安全性群組,通常是透過 VNet 插入 來完成 。

因此,Synapse 工作區中的多租使用者服務,例如專用 SQL 集區和無伺服器 SQL 集區, 不會 在受控 VNet 內布建。

下圖描述工作區 A 和 B 兩個受控 VNet 之間的網路隔離,以及受控 VNet 內的 Apache Spark 集區和管線資源。

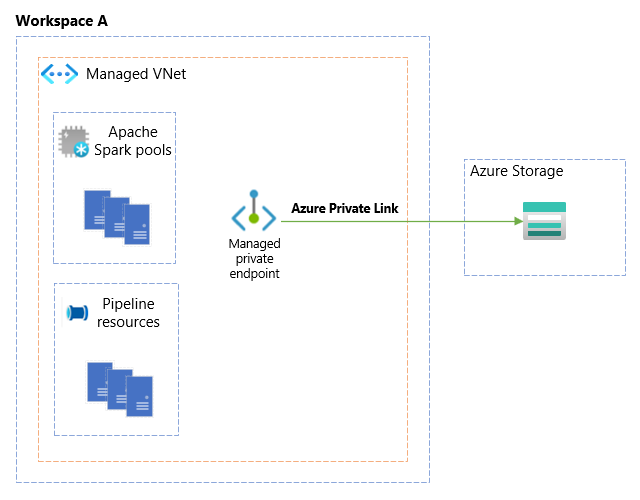

受控私人端點連線

受控私人端點連線 可讓您安全地且順暢地連線到任何 Azure PaaS 服務(可支援 Private Link),而不需要從客戶的 VNet 建立該服務的私人端點。 Synapse 會自動建立及管理私人端點。 這些連線是由 Synapse Managed VNet 內布建的計算資源所使用,例如 Apache Spark 集區和管線資源,私下 連線到 Azure PaaS 服務 。

例如,如果您想要從管線私下 連線到 Azure 儲存體帳戶 ,一般方法是建立儲存體帳戶的私人端點,並使用自我裝載整合執行時間連線到您的儲存體私人端點。 使用 Synapse 受控 VNet,您只要直接建立受控私人端點連線到該儲存體帳戶,即可使用 Azure 整合執行時間私下連線到儲存體帳戶。 這種方法不需要有自我裝載整合執行時間,才能私下連線到您的 Azure PaaS 服務。

因此,Synapse 工作區中的多租使用者服務,例如專用 SQL 集區和無伺服器 SQL 集區, 不會 在受控 VNet 內布建。 因此,他們不會使用工作區中建立的受控私人端點連線,以取得其輸出連線能力。

下圖描述從工作區 A 中的受控 VNet 連線到 Azure 儲存體帳戶的受控私人端點。

進階 Spark 安全性

受控 VNet 也為 Apache Spark 集區使用者提供了一些額外的優點。 不需要擔心 設定固定 子網位址空間,如同在 VNet 插入 中 所做的一樣。 Azure Synapse 會自動負責為工作負載動態配置這些位址空間。

此外,Spark 集區會以作業叢集的形式運作。 這表示每個使用者在與工作區互動時會取得自己的 Spark 叢集。 在工作區內建立 Spark 集區是執行 Spark 工作負載時指派給使用者的中繼資料資訊。 這表示每個使用者都會在受控 VNet 內的專用子網中取得自己的 Spark 叢集 ,以執行工作負載。 來自相同使用者的 Spark 集區會話會在相同的計算資源上執行。 藉由提供這項功能,有三個主要優點:

- 基於使用者的工作負載隔離而提高安全性。

- 減少嘈雜的鄰居。

- 更高的效能。

資料外泄保護

具有受控 VNet 的 Synapse 工作區具有稱為資料外泄保護 的額外安全性功能 。 它會保護從 Azure Synapse 流出的所有輸出流量,包括專用 SQL 集區、無伺服器 SQL 集區、Apache Spark 集區和管線。 其設定方式是在工作區層級啟用資料外泄保護(在工作區建立時間),以將輸出連線限制為允許的 Microsoft Entra 租使用者清單。 根據預設,工作區的主租使用者只會新增至清單,但可以在建立工作區之後隨時新增或修改 Microsoft Entra 租使用者清單。 新增其他租使用者是需要 Synapse 管理員istrator 提升角色 的高許可權作業。 其可有效控制從 Azure Synapse 流向其他組織和租使用者的資料外泄,而不需要有複雜的網路安全性原則。

針對已啟用資料外泄保護的工作區,Synapse 管線和 Apache Spark 集區必須針對其所有輸出連線使用受控私人端點連線。

專用 SQL 集區和無伺服器 SQL 集區不會使用受控私人端點進行輸出連線;不過,從 SQL 集區的任何輸出連線只能對已核准的目標 進行 ,這是受控私人端點連線的目標。

Synapse Studio 的私人連結中樞

Synapse Private Link 中樞 可讓您使用 Azure Private Link 從客戶的 VNet 安全地連線到 Synapse Studio。 這項功能適用于想要從受控制且受限制的環境中使用 Synapse Studio 存取 Synapse 工作區的客戶,其中輸出網際網路流量僅限於一組有限的 Azure 服務。

透過從 VNet 建立私人連結中樞資源和此中樞的私人端點,即可達成此目的。 接著,此私人端點會用來使用其完整功能變數名稱 (FQDN), web.azuresynapse.net ,搭配 VNet 的私人 IP 位址來存取工作室。 私人連結中樞資源會將 Synapse Studio 的靜態內容透過 Azure Private Link 下載到使用者的工作站。 此外,必須為個別工作區端點建立個別的私人端點,以確保與工作區端點的通訊是私人的。

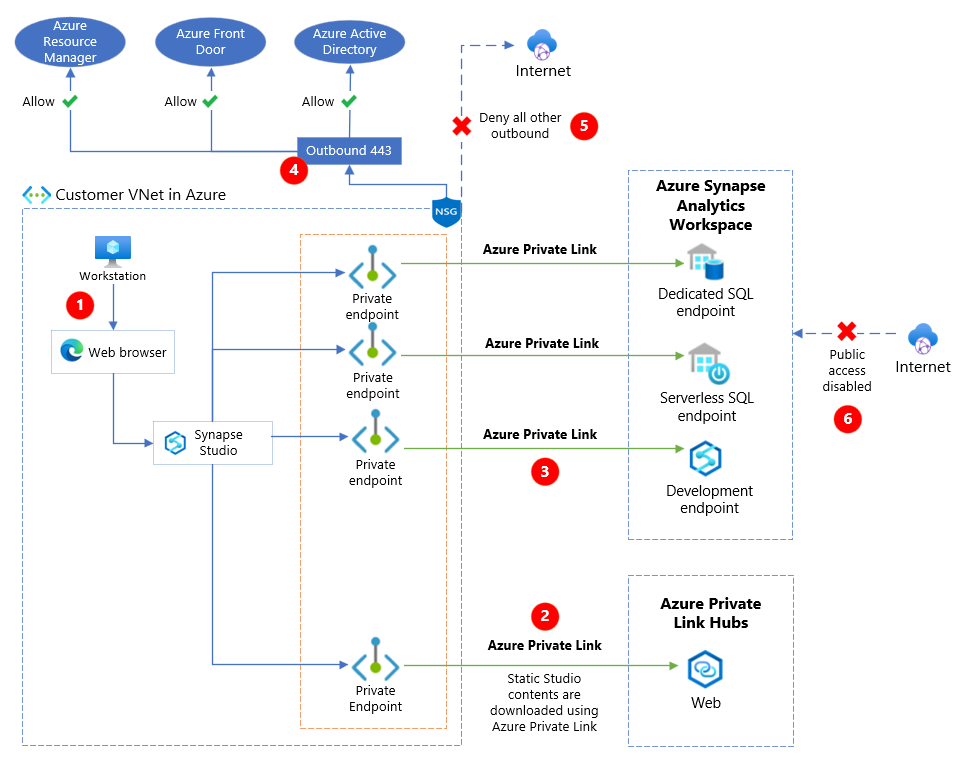

下圖描述 Synapse Studio 的私人連結中樞。

上圖描述下列重點:

| 項目 | 說明 |

|---|---|

| 受限客戶 VNet 中的工作站會使用網頁瀏覽器存取 Synapse Studio。 | |

| 針對私人連結中樞資源建立的私人端點會用來使用 Azure Private Link 下載靜態 Studio 內容。 | |

| 針對 Synapse 工作區端點建立的私人端點會使用 Azure Private Links 安全地存取工作區資源。 | |

| 受限制客戶 VNet 中的網路安全性群組規則允許透過埠 443 傳出流量到一組有限的 Azure 服務,例如 Azure Resource Manager、Azure Front Door 和 Microsoft Entra ID。 | |

| 受限制的客戶 VNet 中的網路安全性群組規則會拒絕來自 VNet 的所有其他輸出流量。 | |

| Synapse 工作區上的公用存取已停用。 |

專用 SQL 集區 (先前稱為 SQL DW)

在 Azure Synapse 供應專案之前,已提供名為 SQL DW 的 Azure SQL 資料倉儲產品。 它現在已重新命名為專用 SQL 集區(先前稱為 SQL DW)。

專用 SQL 集區 (先前稱為 SQL DW) 是在邏輯 Azure SQL 伺服器內建立。 這是安全性實體邏輯建構,可作為資料庫集合的中央管理點,包括 SQL DW 和其他 Azure SQL 資料庫。

本文前幾節針對 Azure Synapse 所討論的核心網路安全性功能也適用于專用 SQL 集區(先前稱為 SQL DW)。 其中包含:

- IP 防火牆規則

- 停用公用網路存取

- 私人端點

- 透過輸出防火牆規則的資料外泄保護

由於專用 SQL 集區(先前稱為 SQL DW)是多租使用者服務,所以不會在受控 VNet 內布建。 這表示某些功能,例如受控 VNet 和受控私人端點連線,並不適用。

網路安全性功能矩陣

下列比較表提供跨 Azure Synapse 供應專案所支援的網路安全性功能概觀:

| 功能 | Azure Synapse:Apache Spark 集區 | Azure Synapse:專用 SQL 集區 | Azure Synapse:無伺服器 SQL 集區 | 專用 SQL 集區 (先前稱為 SQL DW) |

|---|---|---|---|---|

| IP 防火牆規則 | Yes | Yes | Yes | Yes |

| 停用公用存取 | Yes | Yes | Yes | Yes |

| 私人端點 | Yes | Yes | Yes | Yes |

| 資料外泄保護 | Yes | Yes | Yes | Yes |

| 使用 Synapse Studio 保護存取 | Yes | Yes | 是 | No |

| 使用 Synapse 私人連結中樞從受限制的網路存取 | Yes | Yes | 是 | No |

| 受控 VNet 和工作區層級的網路隔離 | Yes | N/A | N/A | N/A |

| 輸出連線的受控私人端點連線 | Yes | N/A | N/A | N/A |

| 使用者層級網路隔離 | Yes | N/A | N/A | N/A |

下一步

在本白皮書系列中的 下一篇文章 中,瞭解威脅防護。