信任的簽署資源和角色

信任簽署是 Azure 原生資源,可提供常見 Azure 概念的完整支援,例如資源。 就像任何其他 Azure 資源一樣,信任簽署有自己的一組資源和角色,其設計目的是簡化服務的管理。

本文介紹信任簽署特有的資源和角色。

信任的簽署資源類型

信任簽署具有下列資源類型:

信任的簽署帳戶:帳戶是完成敏感性資源簽署和管理訪問控制所需的所有資源的邏輯容器。

身分識別驗證:身分識別驗證會先執行組織或個別身分識別的驗證,才能簽署程序代碼。 已驗證的組織或個別身分識別是憑證設定檔主體辨別名稱 (主體 DN) 值的屬性來源(例如 ,

CN=Microsoft Corporation, O=Microsoft Corporation, L=Redmond, S=Washington, C=US。 身分識別驗證角色會指派給租使用者身分識別,以建立這些資源。憑證配置檔:憑證配置檔是產生您用來簽署程式代碼之憑證的組態屬性。 它也會定義信賴憑證者取用簽署內容的信任模型和案例。 簽署角色會指派給此資源,以授權租使用者身分識別要求簽署。 建立任何憑證配置檔的必要條件是至少完成一個身分識別驗證要求。

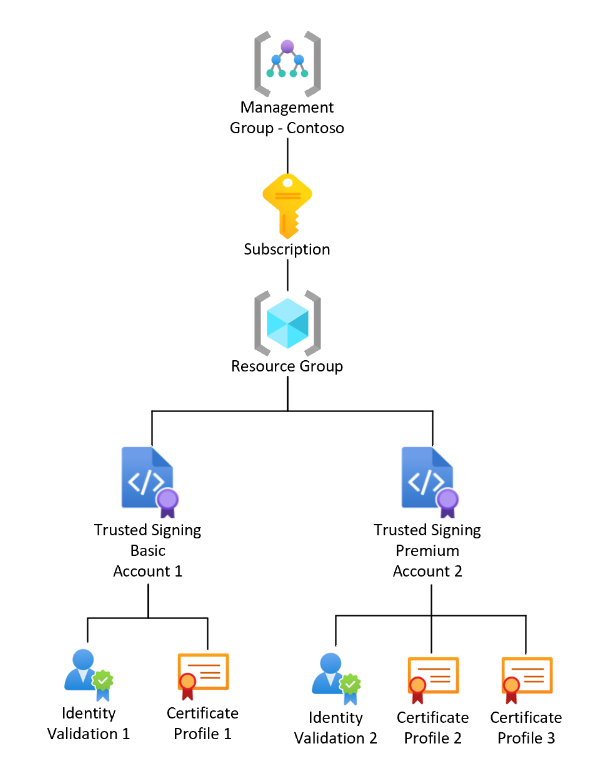

在下列範例結構中,Azure 訂用帳戶具有資源群組。 在資源群組下,您可以有一或多個具有一或多個身分識別驗證和憑證配置檔的受信任簽署帳戶資源。

此服務支援公用信任、私人信任、程式代碼完整性 (CI) 原則、虛擬化型安全性 (VBS) 記憶體保護區和公用信任測試簽署類型,因此擁有多個信任簽署帳戶和憑證配置檔會很有用。 如需憑證配置檔類型及其使用方式的詳細資訊,請參閱 受信任的簽署憑證類型和管理。

注意

身分識別驗證和憑證配置檔會與公用信任或私人信任一致。 公用信任身分識別驗證僅適用於用於公用信任模型的憑證配置檔。 如需詳細資訊,請參閱 信任簽署信任模型。

信任的簽署帳戶

信任的簽署帳戶是用來完成憑證簽署之資源的邏輯容器。 信任的簽署帳戶可用來定義專案或組織的界限。 就大部分而言,單一信任簽署帳戶可以滿足個人或組織的所有簽署需求。 您可能想要簽署許多由相同身分識別所散發的成品(例如 Contoso News, LLC),但在操作上,您可能想要在存取簽署方面繪製界限。 您可以選擇讓每個產品或每個小組都有信任的簽署帳戶,以隔離帳戶的使用方式或追蹤簽署的方式。 不過,您也可以在憑證配置檔層級達到此隔離模式。

身分識別驗證

身分識別驗證全都與在用於簽署的憑證上建立身分識別有關。 有兩種類型:公用信任和私人信任。 定義這兩種類型的是完成身分識別驗證資源建立所需的身分識別驗證層級。

公開信任 表示所有身分識別值都必須根據 Microsoft PKI 服務第三方認證實務聲明 (CPS) 進行驗證。 這項需求符合公開信任程式代碼簽署憑證的預期。

私人信任 適用於在一或多個信賴憑證者(簽章取用者)或應用程控或企業營運(LOB) 案例中,在私人身分識別中建立信任的情況。 使用私人信任身分識別驗證時,身分識別屬性的驗證最少(例如

Organization Unit,值)。 驗證與訂閱者的 Azure 租使用者緊密關聯(例如 ,Costoso.onmicrosoft.com。 私人信任憑證配置檔中的值不會在 Azure 租使用者資訊之外進行驗證。

如需公用信任和私人信任的詳細資訊,請參閱 信任簽署信任模型。

憑證設定檔

信任簽署提供五種憑證配置檔類型,讓所有訂閱者都可以與對齊且已完成的身分識別驗證資源搭配使用。 這五個憑證配置檔會對齊公用信任或私人信任身分識別驗證,如下所示:

- 公用信任

公用信任:用於簽署可公開散發的程式代碼和成品。 此憑證配置檔在 Windows 平台上預設信任程式代碼簽署。

VBS 記憶體保護區:用來在 Windows 上簽署 虛擬化式安全性記憶體保護區 。

公用信任測試:僅用於測試簽署,且預設不會公開信任。 請考慮使用公用信任測試憑證配置檔作為內部迴圈組建簽署的絕佳選項。

注意

公開信任測試憑證配置檔類型下的所有憑證都包含存留期 EKU (

1.3.6.1.4.1.311.10.3.13),不論是否有有效的時間戳計數器,都會強制驗證以遵守簽署憑證的存留期。

- 私人信任

- 私人信任:用來簽署內部或私人成品,例如LOB應用程式和容器。 您也可以用它來簽署 商務用 App Control 中的類別目錄檔案。

- 私人信任 CI 原則:私人信任 CI 原則憑證配置檔是唯一不包含程式代碼簽署 EKU (

1.3.6.1.5.5.7.3.3) 的類型。 此憑證配置檔是專為 簽署商務用 App Control FOR Business CI 原則檔案所設計。

支援的角色

角色型訪問控制 (RBAC) 是所有 Azure 資源的基石概念。 信任簽署新增兩個自定義角色,以符合訂閱者建立身分識別驗證的需求(受信任的簽署身分識別驗證器角色),以及使用憑證配置檔簽署(受信任的簽署憑證配置檔簽署者角色) 簽署。 您必須明確指派這些自定義角色,才能使用信任簽署來執行這兩個重要功能。 下表包含信任簽署支援的角色完整清單及其功能,包括所有標準 Azure 角色。

| 角色 | 管理和檢視帳戶 | 管理憑證配置檔 | 使用憑證配置檔進行簽署 | 檢視簽署歷程記錄 | 管理角色指派 | 管理身分識別驗證 |

|---|---|---|---|---|---|---|

| 信任的簽署身分識別驗證器1 | X | |||||

| 信任的簽署憑證配置檔簽署者2 | X | X | ||||

| 負責人 | X | X | X | |||

| 參與者 | X | X | ||||

| 讀取者 | X | |||||

| 使用者存取系統管理員 | X |

1 建立或管理身分識別驗證的必要專案。 僅適用於 Azure 入口網站。

2 使用信任簽署成功簽署的必要專案。

相關內容

- 完成快速入門以 設定信任的簽署。

- 瞭解 信任簽署信任模型。

- 檢閱 受信任的簽署憑證和管理 概念。