針對 Azure 虛擬桌面設定 RDP Shortpath

重要

在 Azure 虛擬桌面中透過 TURN 使用適用於公用網路的 RDP Shortpath,目前為預覽功能。 請參閱 Microsoft Azure 預覽版增補使用規定,以了解適用於 Azure 功能 (搶鮮版 (Beta)、預覽版,或尚未正式發行的版本) 的法律條款。

RDP Shortpath 只能在 Azure 公用雲端使用。

使用者可以使用遠端桌面通訊協定 (RDP) 搭配 UDP 或 TCP 型傳輸,從 Azure 虛擬桌面連線至遠端工作階段。 RDP Shortpath 會在本機裝置 Windows 應用程式或支援平台上的遠端桌面應用程式與工作階段主機之間,建立 UDP 型傳輸。

以 UDP 為基礎的傳輸可提供更好的連線可靠性和更一致的延遲。 以 TCP 為基礎的反向連線傳輸可提供與各種網路設定之間的最佳相容性,並具有建立 RDP 連線的高成功率。 如果無法建立 UDP 連線,則會使用 TCP 型反向連線傳輸作為後援連線方法。

RDP Shortpath 有四個選項可讓您靈活使用 UDP 將用戶端裝置連線至遠端工作階段:

受控網路的 RDP Shortpath:用戶端裝置與工作階段主機之間使用私人連線的直接 UDP 連線,例如 ExpressRoute 私人對等互連或虛擬私人網路 (VPN)。 您可以在工作階段主機上啟用 RDP Shortpath 接聽程式,並允許輸入連接埠接受連線。

使用 ICE/STUN 的受控網路的 RDP Shortpath:用戶端裝置與工作階段主機之間使用私人連線的直接 UDP 連線,例如 ExpressRoute 私人對等互連或虛擬私人網路 (VPN)。 當工作階段主機上未啟用 RDP Shortpath 接聽程式,且不允許輸入連接埠時,會使用 ICE/STUN 來探索可用的 IP 位址和可用於連線的動態連接埠。 連接埠範圍是可設定的。

使用 ICE/STUN 的公用網路的 RDP Shortpath:用戶端裝置與工作階段主機之間使用公用連線的直接 UDP 連線。 ICE/STUN 可用來探索可用的 IP 位址和可用於連線的動態連接埠。 不需要 RDP Shortpath 接聽程式和輸入連接埠。 連接埠範圍是可設定的。

透過 TURN 的公用網路的 RDP Shortpath (預覽):用戶端裝置與工作階段主機之間使用公用連線的間接 UDP 連線,其中,TURN 會透過用戶端與工作階段主機之間的中繼伺服器來轉送流量。 舉例來說,連線使用對稱 NAT 時,即是使用此選項的時機。 連線會使用動態連接埠;連接埠範圍是可設定的。 如需 TURN 可用的 Azure 區域清單,請參閱可使用 TURN 的受支援 Azure 區域。 來自用戶端裝置的連線必須位於支援的位置內。 不需要 RDP Shortpath 接聽程式和輸入連接埠。

用戶端裝置可使用四個選項中的哪一個,也取決於其網路設定。 若要深入了解 RDP Shortpath 的運作方式,以及一些範例案例,請參閱 RDP Shortpath。

本文列出四個選項各自的預設設定,及其設定方式。 此外也提供確認 RDP Shortpath 是否正常運作,以及如何視需要加以停用的步驟。

提示

如果網路和防火牆允許的流量通過,且工作階段主機和用戶端 Windows 作業系統中的 RDP 傳輸設定均使用預設值,則具有 STUN 或 TURN 之公用網路的 RDP Shortpath 會自動運作,而不需要任何其他設定。

預設的組態

您的工作階段主機、相關主機集區的網路設定,以及必須為 RDP Shortpath 設定的用戶端裝置。 所需的設定取決於您要使用四個 RDP Shortpath 選項中的哪一個,以及用戶端裝置的網路拓撲和設定。

以下是每個選項的預設行為,以及您所需的設定:

| RDP Shortpath 選項 | 工作階段主機設定 | 主機集區網路設定 | 用戶端裝置設定 |

|---|---|---|---|

| 受控網路的 RDP Shortpath | 依預設會在 Windows 中啟用 UDP 和 TCP。 您必須使用 Microsoft Intune 或群組原則在工作階段主機上啟用 RDP Shortpath 接聽程式,並允許輸入連接埠接受連線。 |

預設值 (已啟用) | 依預設會在 Windows 中啟用 UDP 和 TCP。 |

| 使用 ICE/STUN 的受控網路的 RDP Shortpath | 依預設會在 Windows 中啟用 UDP 和 TCP。 您不需要任何額外的設定,但可以限制使用的連接埠範圍。 |

預設值 (已啟用) | 依預設會在 Windows 中啟用 UDP 和 TCP。 |

| 使用 ICE/STUN 的公用網路的 RDP Shortpath | 依預設會在 Windows 中啟用 UDP 和 TCP。 您不需要任何額外的設定,但可以限制使用的連接埠範圍。 |

預設值 (已啟用) | 依預設會在 Windows 中啟用 UDP 和 TCP。 |

| 透過 TURN 的公用網路的 RDP Shortpath | 依預設會在 Windows 中啟用 UDP 和 TCP。 您不需要任何額外的設定,但可以限制使用的連接埠範圍。 |

預設值 (已停用) | 依預設會在 Windows 中啟用 UDP 和 TCP。 |

必要條件

啟用 RDP Shortpath 之前,您需要:

執行下列其中一個應用程式的用戶端裝置:

下列平台上的 Windows 應用程式:

- Windows

- macOS

- iOS 和 iPadOS

下列平台上的遠端桌面應用程式:

- Windows 1.2.3488 版或更新版本

- macOS

- iOS 和 iPadOS

- Android (僅限預覽)

對於 受控網路的 RDP Shortpath,您需要用戶端與工作階段主機之間的直接連線。 這表示用戶端可以在連接埠 3390 (預設值) 上直接連線至工作階段主機,且不會遭到防火牆 (包括 Windows 防火牆) 或網路安全性群組封鎖。 受控網路的範例包括 ExpressRoute 私人對等互連,或是站對站或點對站 VPN (IPsec),例如 Azure VPN 閘道。

透過網際網路存取用戶端和工作階段主機。 工作階段主機需要從工作階段主機到網際網路的輸出 UDP 連線,或連線到 STUN 和 TURN 伺服器。 若要減少所需的連接埠數目,您可以限制用於 STUN 和 TURN 的連接埠範圍。

如果您想要在本機使用 Azure PowerShell,請參閱搭配 Azure 虛擬桌面使用 Azure CLI 和 Azure PowerShell,以確認您已安裝 Az.DesktopVirtualization PowerShell 模組。 或者,也可以使用 Azure Cloud Shell (部分機器翻譯)。

Az.DesktopVirtualization 模組的 5.2.1 預覽版中新增了使用 Azure PowerShell 設定 RDP Shortpath 的參數。 您可以從 PowerShell 資源庫加以下載並安裝。

為受控網路的 RDP Shortpath 啟用 RDP Shortpath 接聽程式

對於受控網路的 RDP Shortpath 選項,您必須在工作階段主機上啟用 RDP Shortpath 接聽程式,並開啟輸入連接埠以接受連線。 您可以使用 Microsoft Intune 或 Active Directory 網域中的群組原則來執行此動作。

重要

您不需要為其他三個 RDP Shortpath 選項啟用 RDP Shortpath 接聽程式,因為它們會使用 ICE/STUN 或 TURN 來探索可用的 IP 位址和用於連線的動態連接埠。

選取案例相關的索引標籤。

若要使用 Microsoft Intune 在工作階段主機上啟用 RDP Shortpath 接聽程式:

在設定選擇器中,瀏覽至 [系統管理範本]>[Windows 元件]>[遠端桌面服務]>[遠端桌面工作階段主機]>[Azure 虛擬桌面]。

核取 [啟用受控網路的RDP Shortpath] 方塊,然後關閉設定選擇器。

展開 [系統管理範本] 類別,然後將 [啟用受控網路的RDP Shortpath] 的開關切換為 [已啟用]。

選取 [下一步]。

選用:在 [範圍標籤] 索引標籤上,選取範圍標籤以篩選設定檔。 如需範圍標籤的詳細資訊,請參閱將角色型存取控制 (RBAC) 和範圍標籤用於分散式 IT。

在 [指派] 索引標籤上,確認哪些電腦提供您要設定的遠程工作階段並選取其所屬的群組,然後選取 [下一步]。

在 [檢閱 + 建立] 索引標籤上檢閱設定,然後選取 [建立]。

確定 Windows 防火牆和您的任何其他防火牆均允許您設定的連接埠輸入至您的工作階段主機。 請遵循 Intune 中端點安全性的防火牆原則中的步驟。

在原則套用至提供遠端工作階段的電腦後,請將電腦重新啟動,使設定生效。

確認已在工作階段主機上啟用 UDP

對於工作階段主機,依預設會在 Windows 中啟用 UDP。 若要檢查 Windows 登錄中的 RDP 傳輸通訊協定設定,以確認 UDP 已啟用:

在工作階段主機上開啟 PowerShell 提示字元。

執行下列命令,以檢查登錄並輸出目前的 RDP 傳輸通訊協定設定:

$regKey = Get-ItemProperty -Path "HKLM:\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services" If ($regKey.PSObject.Properties.name -contains "SelectTransport" -eq "True") { If (($regkey | Select-Object -ExpandProperty "SelectTransport") -eq 1) { Write-Output "The RDP transport protocols setting has changed. Its value is: Use only TCP." } elseif (($regkey | Select-Object -ExpandProperty "SelectTransport") -eq 2) { Write-Output "The default RDP transport protocols setting has changed. Its value is: Use either UDP or TCP." } } else { Write-Output "The RDP transport protocols setting hasn't been changed from its default value. UDP is enabled." }輸出應該類似下列輸出:

The RDP transport protocols setting hasn't been changed from its default value.如果輸出指出值為 [僅使用 TCP],表示值很可能已由 Microsoft Intune 或 Active Directory 網域中的群組原則變更。 您必須以下列其中一種方式開啟 UDP:

編輯以工作階段主機為目標的現有 Microsoft Intune 原則或 Active Directory 群組原則。 原則設定位於下列其中一個位置:

對於 Intune 原則:[系統管理範本]>[Windows 元件]>[遠端桌面服務]>[遠端桌面工作階段主機]>[連線]>[選取 RDP 傳輸通訊協定]。

對於群組原則:[電腦設定]>[原則]>[系統管理範本]>[Windows 元件]>[遠端桌面服務]>[遠端桌面工作階段主機]>[連線]>[選取 RDP 傳輸通訊協定]。

將此設定設為 [未設定],或將其設定為 [已啟用],然後針對 [選取傳輸類型],選取 [同時使用 UDP 和 TCP]。

更新工作階段主機上的原則,然後將主機重新啟動,使設定生效。

設定主機集區網路設定

您可以使用 Azure 入口網站或 Azure PowerShell 來設定主機集區的網路設定,以精細控制 RDP Shortpath 的使用方式。 在主機集區上設定 RDP Shortpath,可讓您選擇設定要使用四個 RDP Shortpath 選項中的哪一個,與工作階段主機設定搭配使用。

如果主機集區與工作階段主機設定之間發生衝突,將會使用最嚴格的設定。 例如,如果已設定管理網路的 RDP Shortpath,在工作階段主機上啟用了接聽程式,且主機集區設定為停用,則受控網路的 RDP Shortpath 將無法運作。

選取案例相關的索引標籤。

以下說明如何使用 Azure 入口網站,在主機集區網路設定中設定 RDP Shortpath:

登入 Azure 入口網站。

在搜尋列中輸入 Azure 虛擬桌面,並選取相符的服務項目。

選取 [主機集區],然後選取您要設定的主機集區。

選取 [網路],然後選取 [RDP Shortpath]。

對於每個選項,根據您的需求從下拉式清單中選取一個值。 每個選項的 [預設值] 都會對應至 [已啟用],但 [透過 TURN 的公用網路的 RDP Shortpath] 除外,在預覽期間其值為 [已停用]。

選取 [儲存]。

重要

對於使用 TURN 的連線,在預覽期間,TURN 僅供驗證主機集區中的工作階段主機進行連線之用。 若要將主機集區設定為驗證環境,請參閱 將主機集區定義為驗證環境。

確認已在 Windows 用戶端裝置上啟用 UDP

對於 Windows 用戶端裝置,依預設會啟用 UDP。 若要檢查 Windows 登錄以確認 UDP 已啟用:

在 Windows 用戶端裝置上開啟 PowerShell 提示字元。

執行下列命令,以檢查登錄並輸出目前的設定:

$regKey = Get-ItemProperty -Path "HKLM:\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services\Client" If ($regKey.PSObject.Properties.name -contains "fClientDisableUDP" -eq "True") { If (($regkey | Select-Object -ExpandProperty "fClientDisableUDP") -eq 1) { Write-Output "The default setting has changed. UDP is disabled." } elseif (($regkey | Select-Object -ExpandProperty "fClientDisableUDP") -eq 0) { Write-Output "The default setting has changed, but UDP is enabled." } } else { Write-Output "The default setting hasn't been changed from its default value. UDP is enabled." }輸出應該類似下列輸出:

The default setting hasn't been changed from its default value. UDP is enabled.如果輸出指出 UDP 已停用,表示值很可能已由 Microsoft Intune 或 Active Directory 網域中的群組原則變更。 您必須以下列其中一種方式開啟 UDP:

編輯以工作階段主機為目標的現有 Microsoft Intune 原則或 Active Directory 群組原則。 原則設定位於下列其中一個位置:

對於 Intune 原則:[系統管理範本]>[Windows 元件]>[遠端桌面服務]>[遠端桌面連線用戶端]>[關閉用戶端上的 UDP]。

對於群組原則:[電腦設定]>[原則]>[系統管理範本]>[Windows 元件]>[遠端桌面服務]>[遠端桌面連線用戶端]>[關閉用戶端上的 UDP]。

將此設定設為 [未設定],或將其設定為 [已停用]。

更新用戶端裝置上的原則,然後將裝置重新啟動,使設定生效。

檢查用戶端裝置 STUN/TURN 伺服器連線能力和 NAT 類型

您可以驗證用戶端裝置能夠連線至 STUN/TURN 端點、NAT 是否正在使用中及其類型,並藉由執行可執行檔 avdnettest.exe 來確認基本 UDP 功能可正常運作。 下列是最新版 avdnettest.exe 的下載連結。

您可以按兩下檔案,或從命令列執行 avdnettest.exe。 如果連線成功,輸出會顯示如下:

Checking DNS service ... OK

Checking TURN support ... OK

Checking ACS server 20.202.68.109:3478 ... OK

Checking ACS server 20.202.21.66:3478 ... OK

You have access to TURN servers and your NAT type appears to be 'cone shaped'.

Shortpath for public networks is very likely to work on this host.

如果您的環境使用對稱 NAT,則可使用 TURN 進行間接連線。 如需可用來設定防火牆和網路安全性群組的詳細資訊,請參閱 RDP Shortpath 的網路設定。

選用:啟用 Teredo 支援

雖然 RDP Shortpath 不需要,但 Teredo 會新增額外的 NAT 周遊候選項目,並增加僅限 IPv4 網路中 RDP Shortpath 連線成功的機會。 您可以使用 PowerShell,在工作階段主機和用戶端上都啟用 Teredo:

以管理員身分開啟 PowerShell 提示字元。

執行以下命令:

Set-NetTeredoConfiguration -Type Enterpriseclient重新啟動工作階段主機和用戶端裝置,使設定生效。

限制用於 STUN 和 TURN 的連接埠範圍

根據預設,使用 STUN 或 TURN 的 RDP Shortpath 選項會使用暫時性連接埠範圍 49152 至 65535 來建立伺服器與用戶端之間的直接路徑。 不過,您可能想要將工作階段主機設定為使用較小的可預測連接埠範圍。

您可以設定較小的預設連接埠範圍 38300 到 39299,也可以指定使用自己的連接埠範圍。 在工作階段主機上啟用時,Windows 應用程式或遠端桌面應用程式會從您為每個連線指定的範圍中隨機選取連接埠。 如果此範圍已用盡,連線將回復為使用預設連接埠範圍 (49152-65535)。

選擇基底和集區大小時,請考量您所需的連接埠數目。 範圍必須介於 1024 與 49151 之間,暫時連接埠範圍會在這個範圍之後開始。

您可以使用 Microsoft Intune 或 Active Directory 網域中的群組原則來限制此連接埠範圍。 選取案例相關的索引標籤。

若要使用 Microsoft Intune 來限制用於 STUN 和 TURN 的連接埠範圍:

在設定選擇器中,瀏覽至 [系統管理範本]>[Windows 元件]>[遠端桌面服務]>[遠端桌面工作階段主機]>[Azure 虛擬桌面]。

核取 [對非受控網路使用 RDP Shortpath 的連接埠範圍] 方塊,然後關閉設定選擇器。

展開 [系統管理範本] 類別,然後將 [對非受控網路使用 RDP Shortpath 的連接埠範圍] 的開關切換為 [已啟用]。

輸入 [連接埠集區大小 (裝置)] 和 [UDP 基底連接埠 (裝置)] 的值。 預設值分別為 1000 和 38300。

選取 [下一步]。

選用:在 [範圍標籤] 索引標籤上,選取範圍標籤以篩選設定檔。 如需範圍標籤的詳細資訊,請參閱將角色型存取控制 (RBAC) 和範圍標籤用於分散式 IT。

在 [指派] 索引標籤上,確認哪些電腦提供您要設定的遠程工作階段並選取其所屬的群組,然後選取 [下一步]。

在 [檢閱 + 建立] 索引標籤上檢閱設定,然後選取 [建立]。

在原則套用至提供遠端工作階段的電腦後,請將電腦重新啟動,使設定生效。

驗證 RDP Shortpath 是否運作

設定 RDP Shortpath 之後,請從用戶端裝置連線至遠端工作階段,並檢查連線是否使用 UDP。 您可以使用 Windows 應用程式或遠端桌面應用程式中的 [連線資訊] 對話方塊、用戶端裝置上的事件檢視器記錄,或 Azure 入口網站中的 Log Analytics,來確認使用中的傳輸。

選取案例相關的索引標籤。

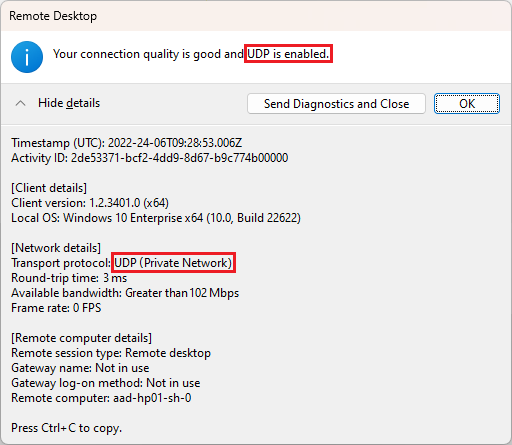

若要確定連線正在使用 RDP Shortpath,您可以檢查用戶端上的連線資訊:

連線到遠端工作階段。

移至畫面頂端的 [連線] 工具列,開啟 [連線資訊] 對話方塊,然後選取訊號強度圖示,如下列螢幕擷取畫面所示:

您可以在輸出中驗證 UDP 是否已啟用,如下列螢幕擷取畫面所示:

如果對受控網路的 RDP Shortpath 使用直接連線,則傳輸通訊協定的值會是 [UDP (私人網路)]:

如果使用 STUN,傳輸通訊協定的值會是 [UDP]:

![使用 STUN 時,[遠端桌面連線資訊] 對話方塊的螢幕擷取畫面。](media/configure-rdp-shortpath/rdp-shortpath-connection-info-public-stun.png)

如果使用 TURN,則傳輸通訊協定的值會是 [UDP (轉送)]:

![使用 TURN 時,[遠端桌面連線資訊] 對話方塊的螢幕擷取畫面。](media/configure-rdp-shortpath/rdp-shortpath-connection-info-public-turn.png)

相關內容

如果您在使用公用網路的 RDP Shortpath 傳輸來建立連線時遇到問題,請參閱針對 RDP Shortpath 進行疑難排解。

意見反應

即將登場:在 2024 年,我們將逐步淘汰 GitHub 問題作為內容的意見反應機制,並將它取代為新的意見反應系統。 如需詳細資訊,請參閱:https://aka.ms/ContentUserFeedback。

提交並檢視相關的意見反應

![顯示主機集區網路屬性的 [RDP Shortpath] 索引標籤的螢幕擷取畫面。](media/configure-rdp-shortpath/rdp-shortpath-host-pool-configuration.png)