適用於 Windows VM 的 Azure 磁碟加密

適用於:✔️ Windows VM ✔️ 彈性擴展集

Azure 磁碟加密可協助您保護資料安全,以符合您組織的安全性和合規性承諾。 其會使用 Windows 的 BitLocker 功能,為 Azure 虛擬機器 (VM) 的作業系統和資料磁碟提供磁碟區加密,並與 Azure Key Vault 整合,協助您控制及管理磁碟加密金鑰和祕密。

Azure 磁碟加密具有區域復原性,與虛擬機器相同。 如需詳細資料,請參閱支援可用性區域的 Azure 服務。

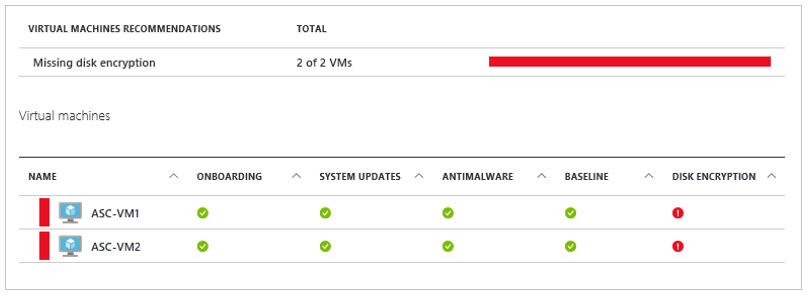

若使用適用於雲端的 Microsoft Defender,則會在 VM 未加密時收到警示。 這些警示會顯示為高嚴重性,建議的處置方式是加密這些 VM。

警告

- 如果您先前曾使用 Azure 磁碟加密搭配 Microsoft Entra ID 來加密 VM,則必須繼續使用此選項來加密您的 VM。 如需詳細資料,請參閱將 Azure 磁碟加密與 Microsoft Entra ID 搭配使用 (舊版)。

- 某些建議可能會增加資料、網路或計算資源的使用量,導致額外的授權或訂用帳戶成本。 您必須擁有有效的作用中 Azure 訂用帳戶,才能在 Azure 支援的區域中建立資源。

- 請勿使用 BitLocker 手動解密已透過 Azure 磁碟加密進行加密的虛擬機器或磁碟。

透過使用 Azure CLI 快速入門來建立並加密 Windows VM,或使用 Azure PowerShell 快速入門來建立並加密 Windows VM,您可以在幾分鐘內了解適用於 Windows 的 Azure 磁碟加密的基本概念。

支援的 VM 和作業系統

支援的 VM

Windows VM 有各種大小。 第 1 代和第 2 代 VM 支援 Azure 磁碟加密。 Azure 磁碟加密也適用於含有進階儲存體的 VM。

無法在基本、A 系列 VM 或記憶體少於 2GB 的虛擬機器上使用Azure 磁碟加密。 如需其他例外狀況,請參閱 Azure 磁碟加密: 限制。

受支援的作業系統

支援 BitLocker 且設定為符合 BitLocker 需求的所有 Windows 版本。 如需詳細資訊,請參閱 BitLocker 概觀。

注意

Windows Server 2022 和 Windows 11 不支援 RSA 2048 位元金鑰。 如需詳細資訊,請參閱常見問題:我應該針對金鑰加密金鑰使用多少位元?

Windows Server 2012 R2 核心和 Windows Server 2016 核心需要將 bdehdcfg 元件安裝至 VM 上以進行加密。

Windows Server 2008 R2 需要安裝 .NET Framework 4.5 以進行加密;請從 Windows Update 安裝,並可選擇適用 Windows Server 2008 R2 x64 型系統的 Microsoft .NET Framework 更新版本 (KB2901983)。

網路需求

若要啟用 Azure 磁碟加密,VM 必須符合下列網路端點組態需求:

- Windows VM 必須能連線至託管 Azure 擴充功能庫的 Azure 儲存體端點,和託管 VHD 檔案的 Azure 儲存體帳戶。

- 如果您的安全性原則限制從 Azure VM 到網際網路的存取,您可以解析前述的 URI,並設定特定規則以允許輸出連線到 IP。 如需詳細資訊,請參閱防火牆後方的 Azure Key Vault。

群組原則需求

Azure 磁碟加密會針對 Windows VM 使用 BitLocker 外部金鑰保護裝置。 對於加入網域的 VM,請勿強制推行任何強加於 TPM 保護裝置的群組原則。 如需關於「在不含相容 TPM 的情形下允許使用 BitLocker」的群組原則相關資訊,請參閱 BitLocker 群組原則參考文件。

適用於具有自訂群組原則且已加入網域之虛擬機器上的 BitLocker 原則必須包含下列設定:設定 BitLocker 復原資訊的使用者儲存體 -> >允許 256 位元的復原金鑰。 當 BitLocker 的自訂群組原則設定不相容時,Azure 磁碟加密將會失去作用。 在沒有正確原則設定的電腦上,必須套用新的原則,並強制新的原則進行更新 (gpupdate.exe /force)。 可能需要重新啟動。

Microsoft BitLocker Administration and Monitoring (MBAM) 群組原則功能與 Azure 磁碟加密不相容。

警告

Azure 磁碟加密不會儲存修復金鑰。 若啟用互動式登入:電腦帳戶鎖定閾值的安全性設定,僅能透過序列主控台提供的修復金鑰復原電腦。 如需相關指示以確保啟用適當的復原原則,請參閱 BitLocker 復原指南方案。

如果網域層級群組原則封鎖 BitLocker 使用的 AES-CBC 演算法,Azure 磁碟加密將會失去作用。

加密金鑰儲存體需求

Azure 磁碟加密需要 Azure Key Vault 來控管磁碟加密金鑰及祕密。 您的金鑰保存庫必須和 VM 位於相同的 Azure 區域和訂閱中。

如需詳細資料,請參閱建立及設定適用於 Azure 磁碟加密的金鑰保存庫。

詞彙

下表定義 Azure 磁碟加密文件中所使用的一些常見詞彙:

| 詞彙 | 定義 |

|---|---|

| Azure Key Vault | Key Vault 是一個密碼編譯金鑰管理服務,以「美國聯邦資訊處理標準」(FIPS) 已驗證的硬體安全性模組為基礎。 這些標準可協助您保護密碼編譯金鑰和敏感性祕密。 如需詳細資訊,請參閱 Azure Key Vault 文件與建立及設定適用於 Azure 磁碟加密的金鑰保存庫。 |

| Azure CLI | Azure CLI 已針對從命令列管理 Azure 資源進行最佳化。 |

| BitLocker | BitLocker 是一種業界認可的 Windows 磁碟區加密技術,用來在 Windows VM 上啟用磁碟加密。 |

| 金鑰加密金鑰 (KEK) | 可用來保護或包裝密碼的非對稱金鑰 (RSA 2048)。 您可以提供硬體安全性模組 (HSM) 保護的金鑰或軟體保護的金鑰。 如需詳細資訊,請參閱 Azure Key Vault 文件與建立及設定適用於 Azure 磁碟加密的金鑰保存庫。 |

| PowerShell Cmdlet | 如需詳細資訊,請參閱 Azure PowerShell Cmdlet。 |