使用 Microsoft Entra 驗證為 VPN 使用者啟用 Microsoft Entra 多重要素驗證 (MFA)

如果您想要在授與存取權之前,提示使用者輸入第二個驗證要素,可以設定 Microsoft Entra 多重要素驗證 (MFA)。 您可以根據每個使用者設定 MFA,也可以透過條件式存取利用 MFA。

- 每位使用者的 MFA 可以不需額外費用啟用。 當您為每個使用者啟用 MFA 時,系統會針對所有繫結至 Microsoft Entra 租用戶的應用程式,提示使用者輸入第二個要素驗證。 如需步驟,請參閱選項 1。

- 條件式存取可讓您更精細地控制應該如何提升第二個因素。 其可以只允許將 MFA 指派給 VPN,並排除與 Microsoft Entra 租用戶繫結的其他應用程式。 如需步驟,請參閱選項 2。

啟用驗證

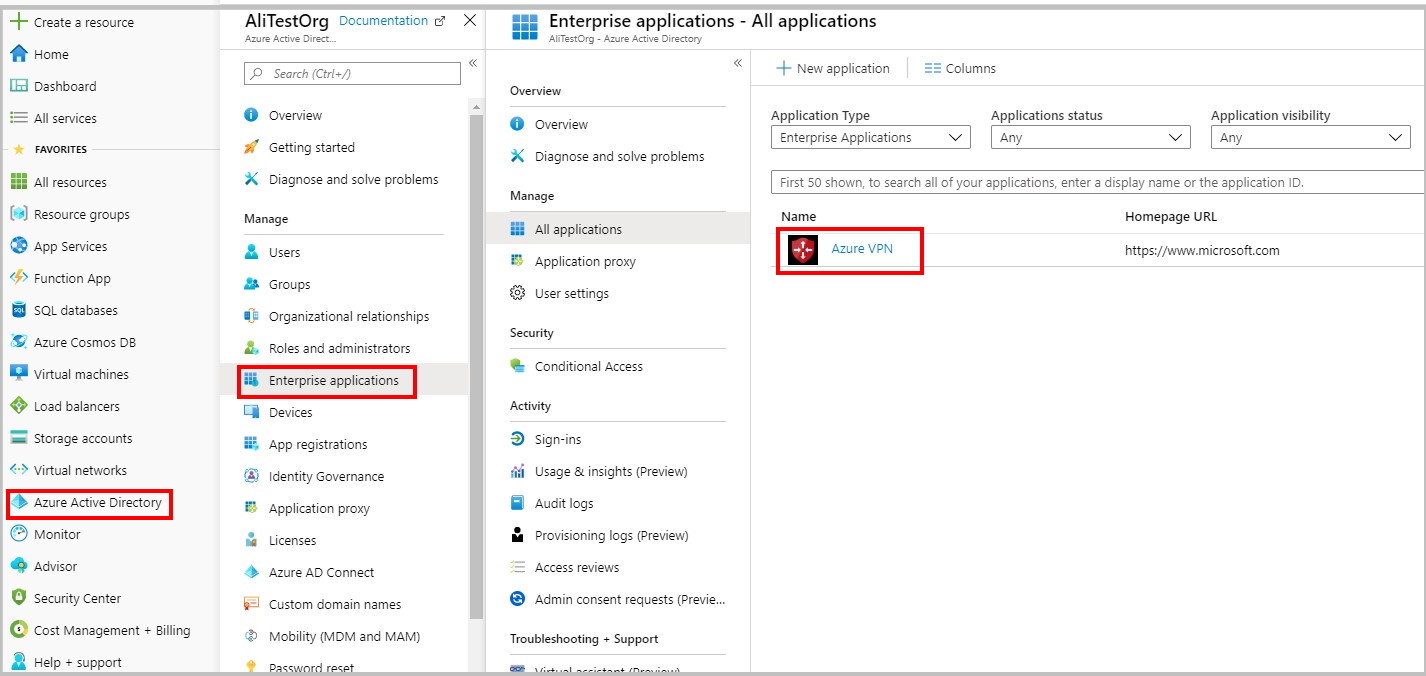

瀏覽至 Microsoft Entra ID -> 企業應用程式 -> 所有應用程式。

在 [企業應用程式 - 所有應用程式] 頁面上,選取 [Azure VPN]。

設定登入設定

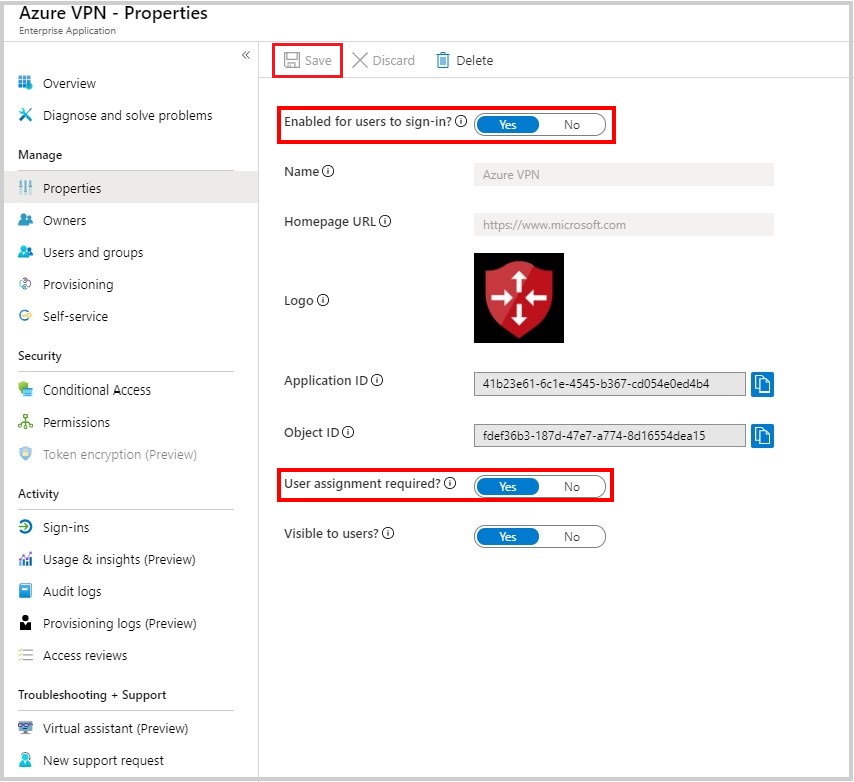

在 [Azure VPN - 屬性] 頁面上,設定登入設定。

將 [為使用者啟用登入?] 設定為 [是]。 此設定可讓 AD 租用戶中的所有使用者成功連線 VPN。

如果您想要將登入限制為只有具有 Azure VPN 權限的使用者,請將 [需要使用者指派?] 設定為 [是]。

儲存您的變更。

選項 1 - 依使用者存取

開啟 MFA 頁面

登入 Azure 入口網站。

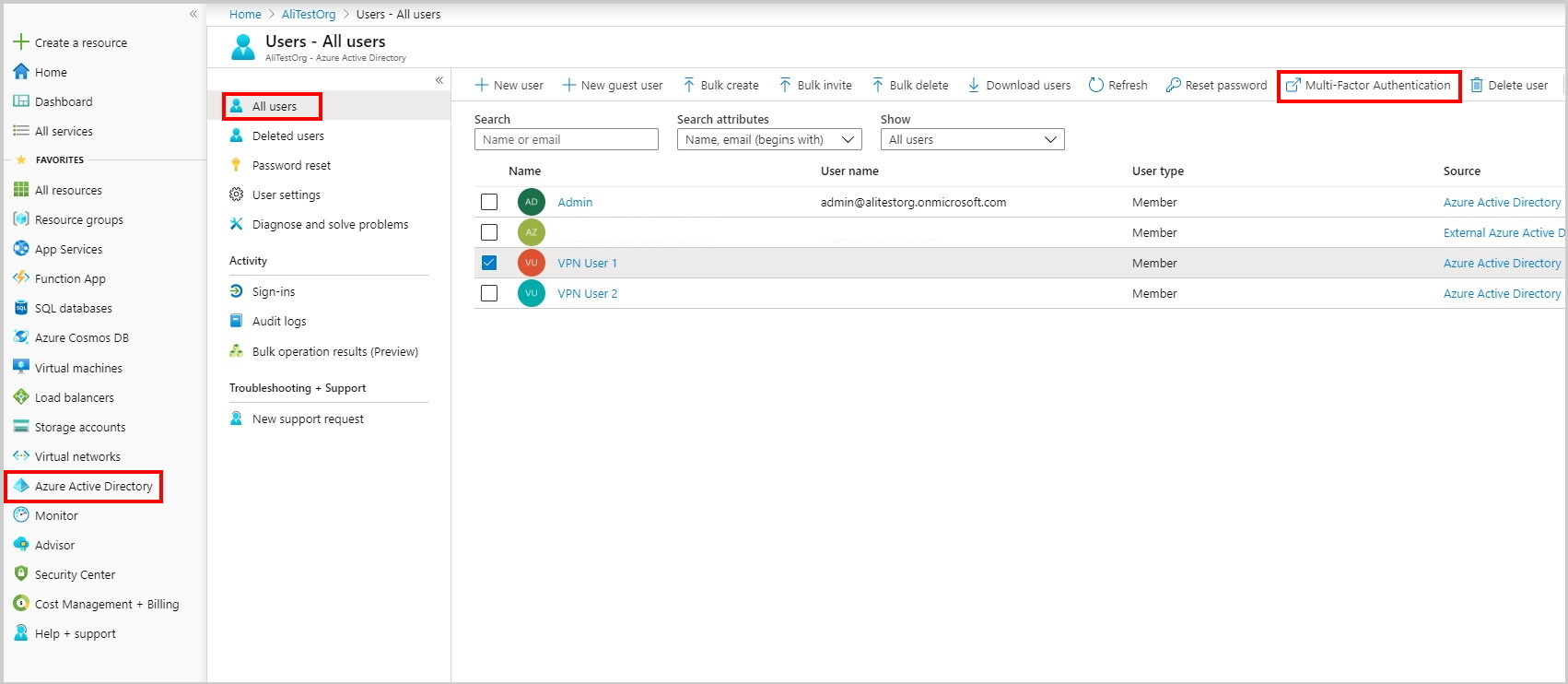

瀏覽至 Microsoft Entra ID -> 所有使用者。

選取 [多重要素驗證] 開啟多重要素驗證頁面。

選取使用者

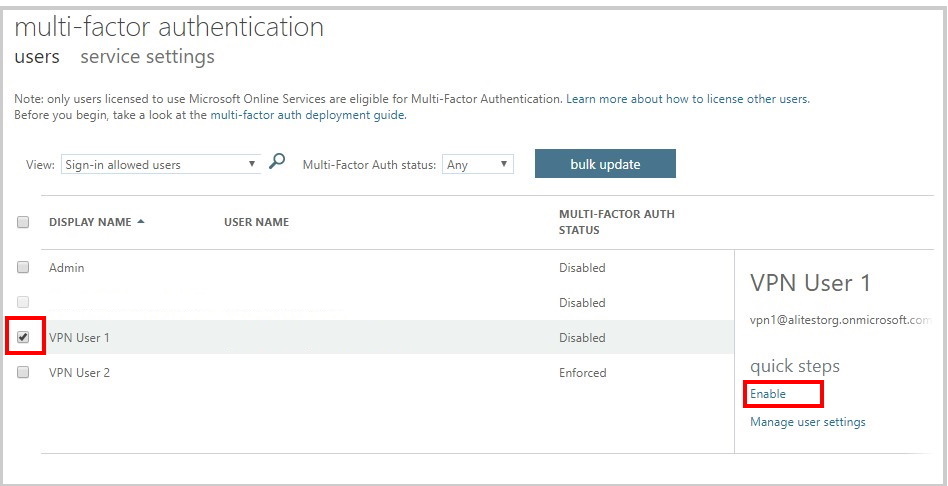

在 [多重要素驗證] 頁面上,選取您要啟用 MFA 的使用者。

選取啟用。

選項 2 - 條件式存取

條件式存取可讓您根據每個應用程式進行更精細的存取控制。 若要使用條件式存取,您應該將 Microsoft Entra P1、P2 或更新版的權限,套用至將受限於條件式存取規則的使用者。

在 Azure 入口網站中,瀏覽至 [企業應用程式 - 所有應用程式] 頁面,然後按一下 [Azure VPN]。

- 按一下 [條件式存取]。

- 按一下 [新增原則] 以開啟 [新增] 窗格。

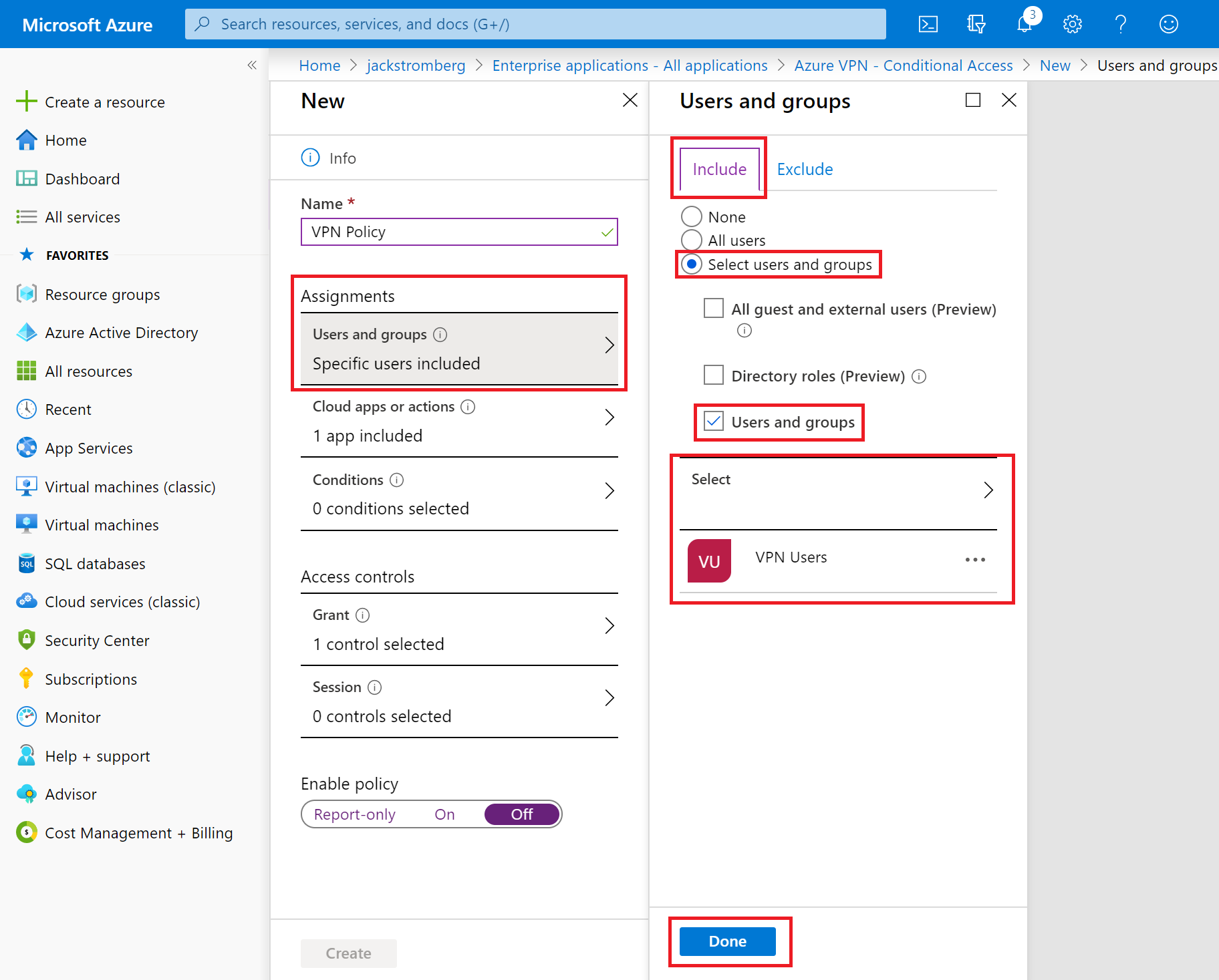

在 [新增] 窗格上,瀏覽至 [指派] -> [使用者和群組]。 在 [使用者和群組] -> [包含] 索引標籤上:

- 按一下 [選取使用者和群組]。

- 勾選 [使用者及群組]。

- 按一下 [選取] 選取受 MFA 影響的群組或一組使用者。

- 按一下完成。

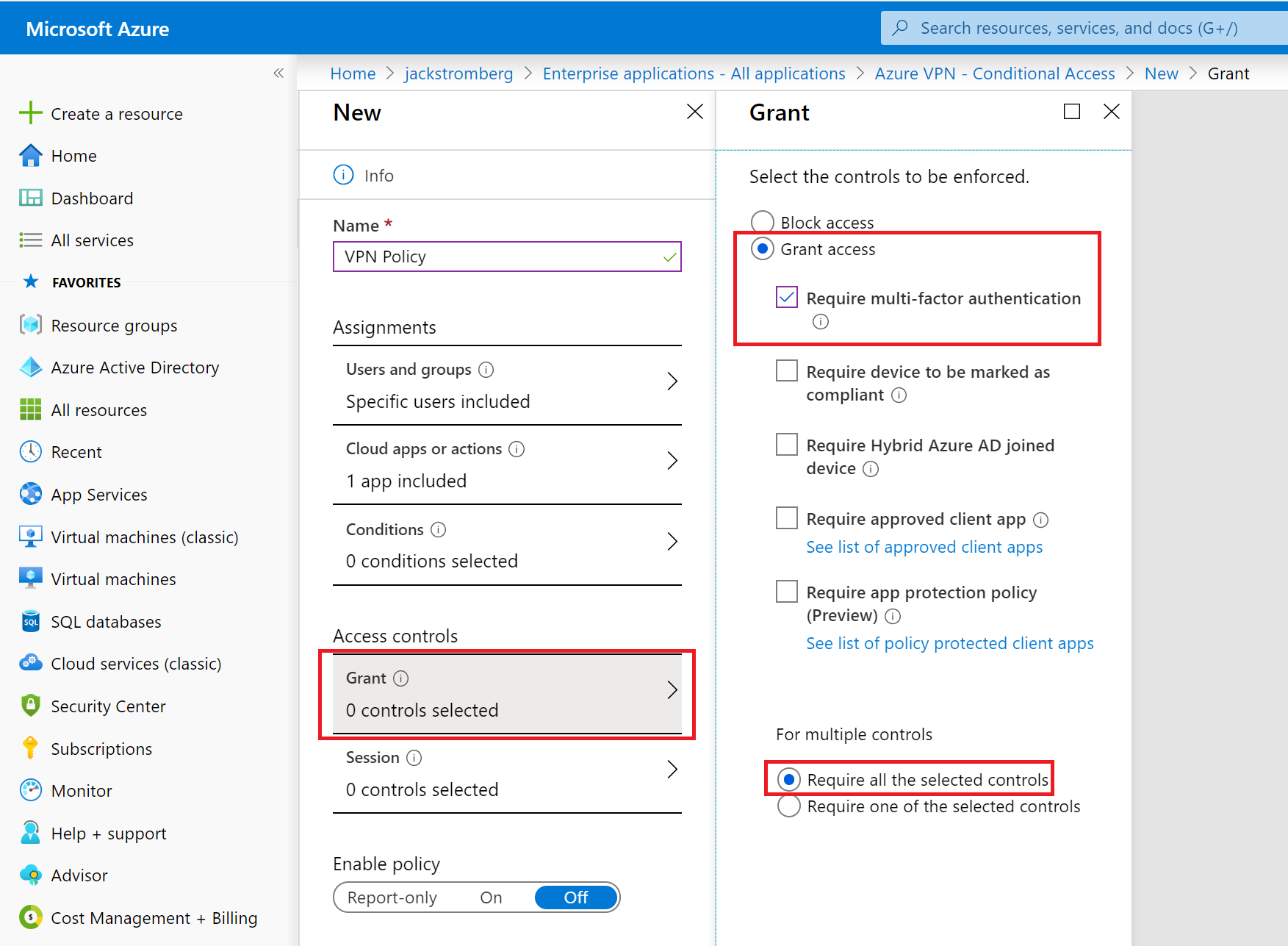

在 [新增] 窗格上,瀏覽至 [存取控制 -> 授與] 窗格:

- 按一下 [授與存取權]。

- 按一下 [需要多重要素驗證]。

- 按一下 [需要所有選取的控制項]。

- 按一下 [選取]。

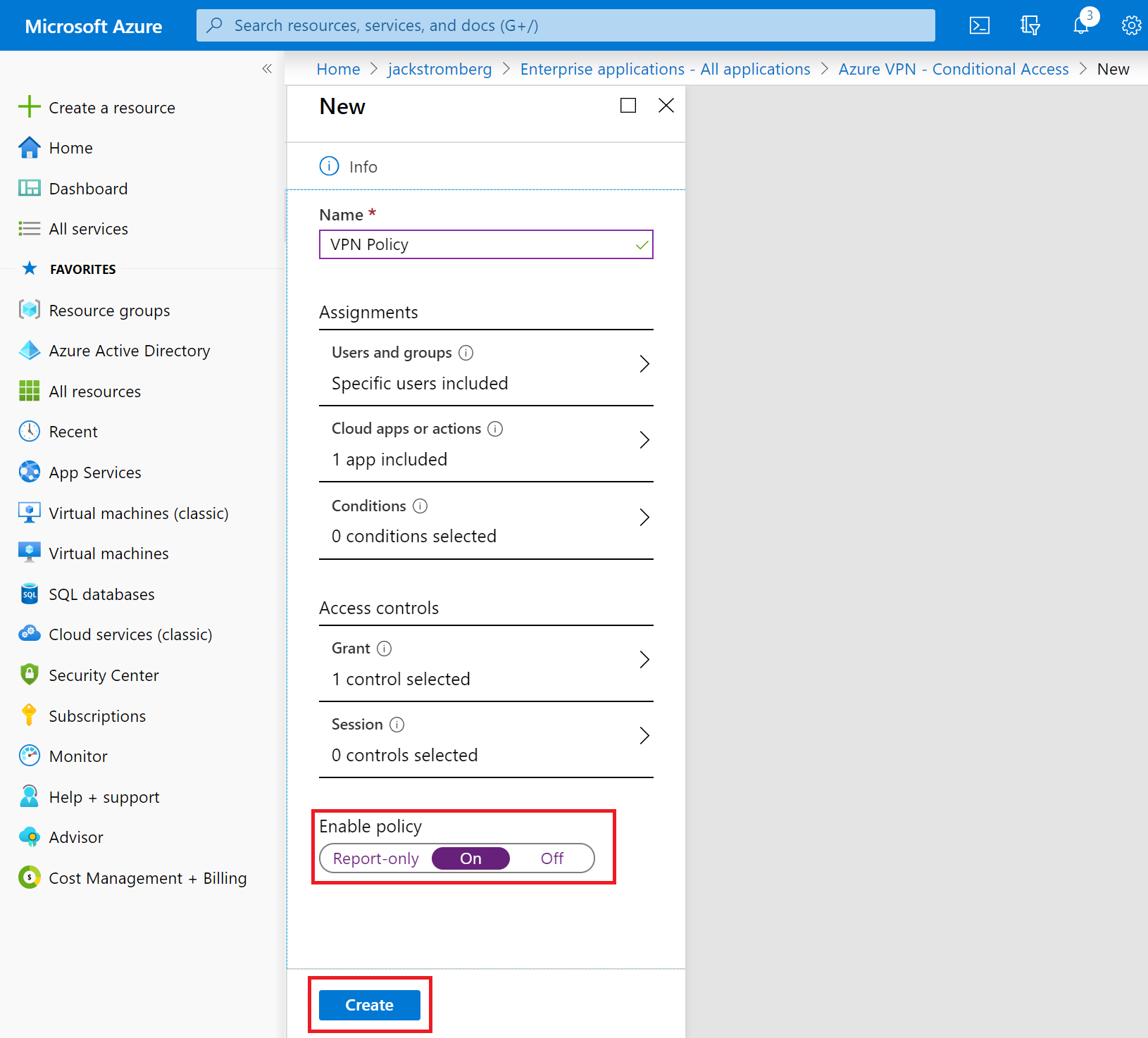

在 [啟用原則] 區段中:

- 選取 [開啟]。

- 按一下 [建立]。

下一步

若要連線到您的虛擬網路,您必須建立並設定 VPN 用戶端設定檔。 請參閱設定 Azure 點對站連線的 Microsoft Entra 驗證。