深入探討虛擬 WAN 路由

Azure 虛擬 WAN 為一種網路解決方案,可讓您輕鬆地建立複雜的網路拓撲:包含透過點對站 VPN、站對站 VPN、ExpressRoute 和整合式 SDWAN 設備,跨 Azure VNet 與內部部署位置之間的 Azure 區域路由,其中包括保護流量的選項。 大部分情況下,您不需要深入瞭解虛擬 WAN 內部路由的運作方式,但在某些情況下,瞭解虛擬 WAN 路由概念會有所助益。

本文件會探索虛擬 WAN 範例的案例,其中說明組織在複雜網路中互連其 VNet 和分支時,可能會遇到的一些行為。 本文所示的案例並不表示設計建議,其僅是為了示範特定虛擬 WAN 功能而設計的範例拓撲。

案例 1:具備預設路由喜好設定的拓撲

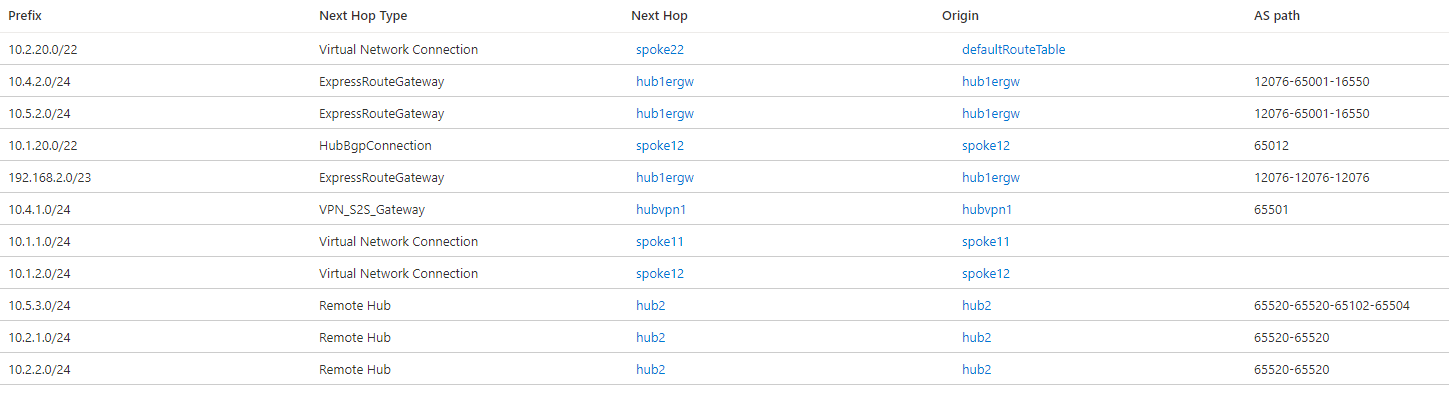

本文中的第一個案例會分析拓撲,該拓撲具有兩個虛擬 WAN 中樞、ExpressRoute、VPN 和 SDWAN 連線。 在每個中樞,VNet 會直接 (VNet 11 和 21) 並間接透過 NVA (VNet 121、122、221 和 222) 連線。 VNet 12 會透過 BGP 與中樞 1 交換路由資訊 (請參閱使用虛擬中樞的 BGP 對等互連),而 VNet 22 已設定靜態路由,以利於顯示兩個選項之間的差異。

在每個中樞,VPN 和 SDWAN 設備都提供雙重用途:在一端,會公告自己的個別前置詞 (10.4.1.0/24 在中樞 1 透過 VPN 公告,而 10.5.3.0/24 在中樞 2 透過 SDWAN 公告);在另一端,則會公告與相同區域中 ExpressRoute 線路相同的前置詞 (10.4.2.0/24 在中樞 1 公告,而 10.5.2.0/24 在中樞 2 公告)。 此差異將用來示範虛擬 WAN 中樞路由喜好設定的運作方式。

所有 VNet 和分支連線皆有關聯並傳播至預設路由資料表。 雖然中樞已受到保護 (每個中樞會部署一個 Azure 防火牆),但並不會將其設定為保護私人或網際網路流量。 這麼做會導致所有連線傳播至 None 路由資料表,並從 Default 路由資料表中移除所有非靜態路由,並且破壞本文之目的,因為入口網站中的有效路由刀鋒視窗幾乎是空的 (靜態路由除外,將流量傳送至 Azure 防火牆)。

重要

上圖顯示兩個安全的虛擬中樞,此拓撲支援路由意圖。 如需詳細資訊,請參閱如何設定虛擬 WAN 中樞路由意圖和路由原則。

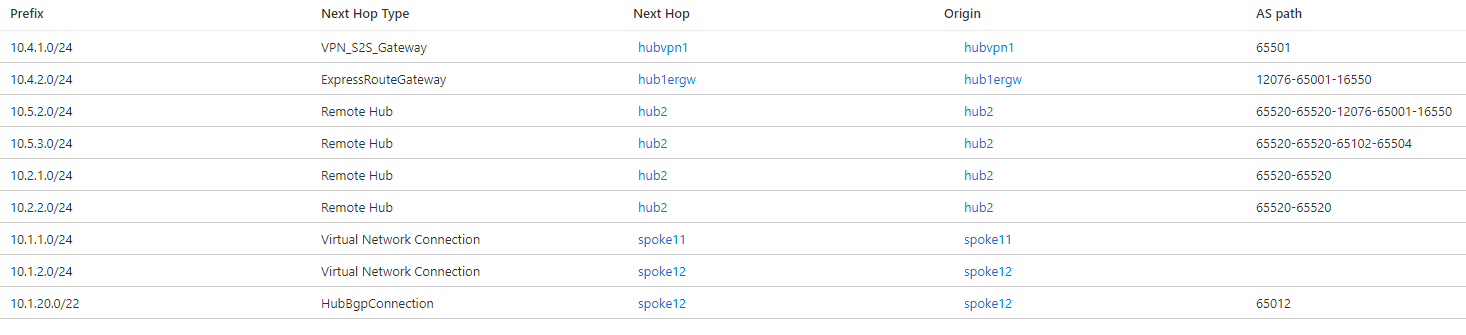

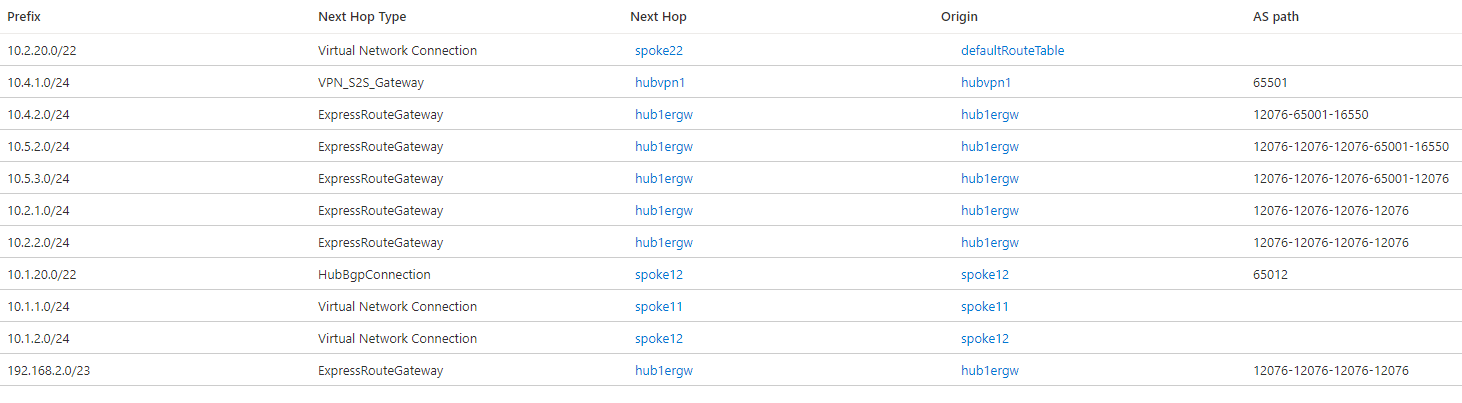

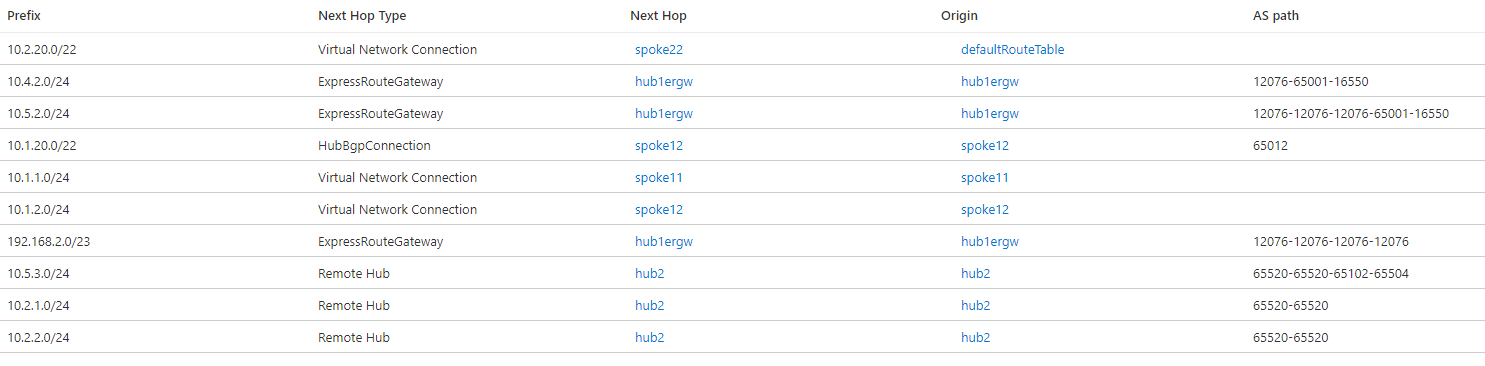

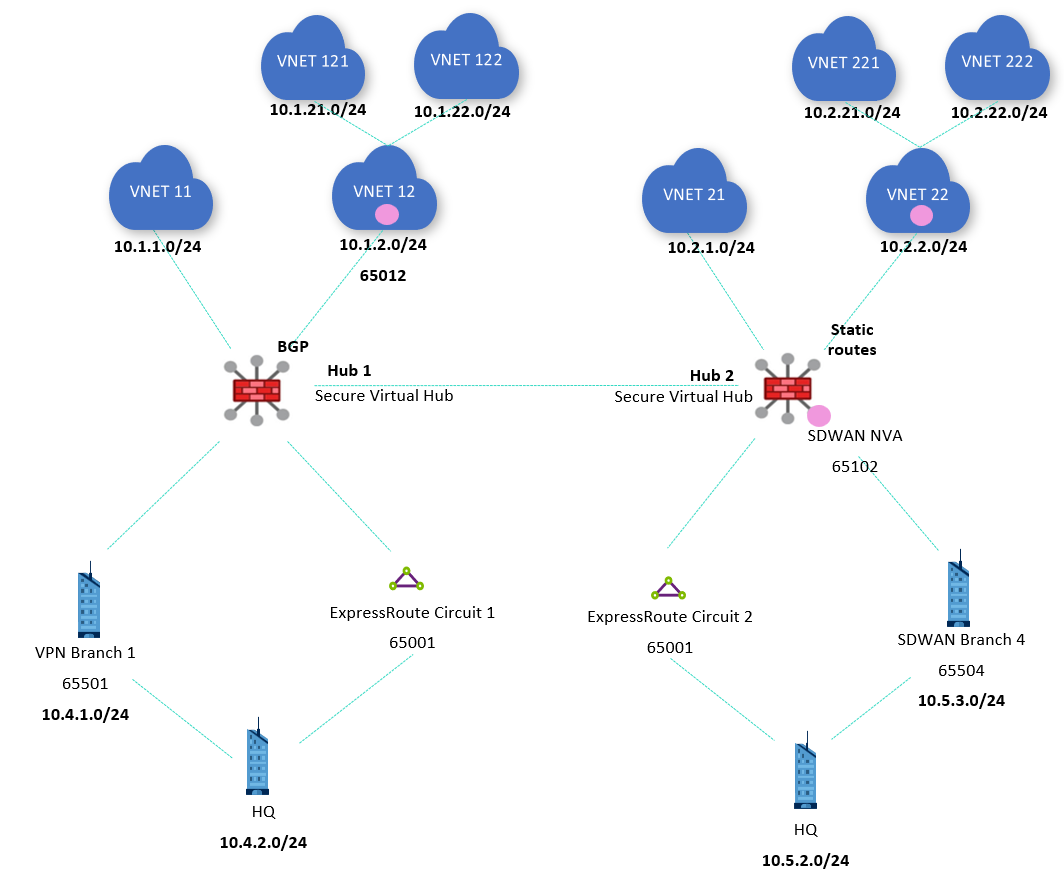

現成可用的虛擬 WAN 中樞會彼此交換資訊,以利於啟用跨區域通訊。 您可以檢查虛擬 WAN 路由資料表中的有效路由:例如,下圖顯示中樞 1 的有效路由:

然後,這些有效的路由會透過虛擬 WAN 向分支公告,並將這些路由插入連線至虛擬中樞的 VNet 之中,而不必運用「使用者定義的路由」。 在虛擬中樞檢查有效路由時,[下一個躍點類型] 和 [原點] 欄位將會指出路由來自於何處。 例如,「虛擬網路連線」的下一個躍點類型表示,前置詞是在 VNet 中直接連線至虛擬 WAN (先前螢幕擷取畫面的 VNet 11 和 12)

VNet 12 中的 NVA 會透過 BGP 插入路由 10.1.20.0/22,如同下一個躍點類型 “HubBgpConnection” 所表示 (請參閱使用虛擬中樞的 BGP 對等互連)。 此摘要路由涵蓋間接輪輻 VNet 121 (10.1.21.0/24) 和 VNet 122 (10.1.22.0/24)。 在遠端中樞中的 VNet 和分支會顯示 hub2 的下一個躍點,而且可以在 AS 路徑中看到,自發系統號碼 65520 已在這些中間樞路由前面加上兩次。

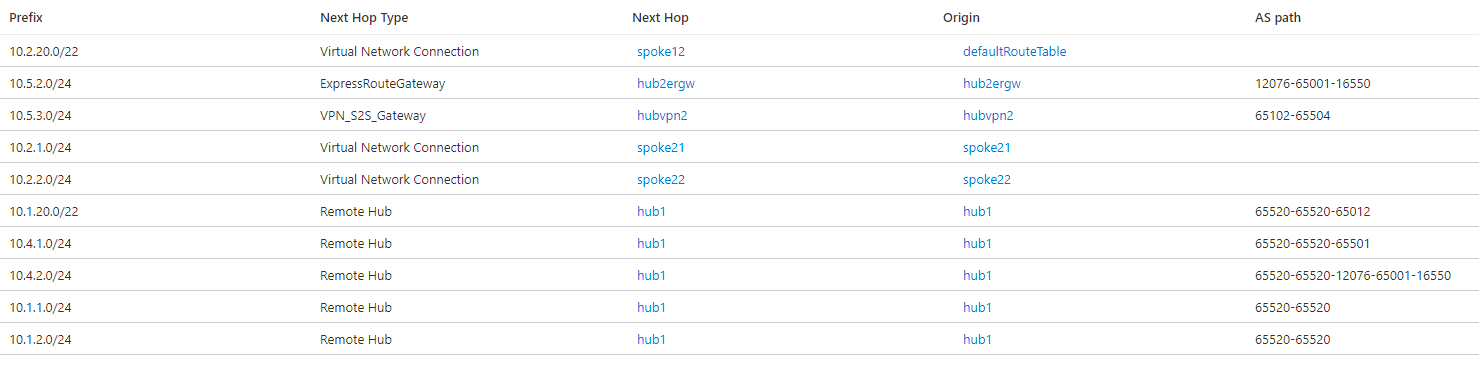

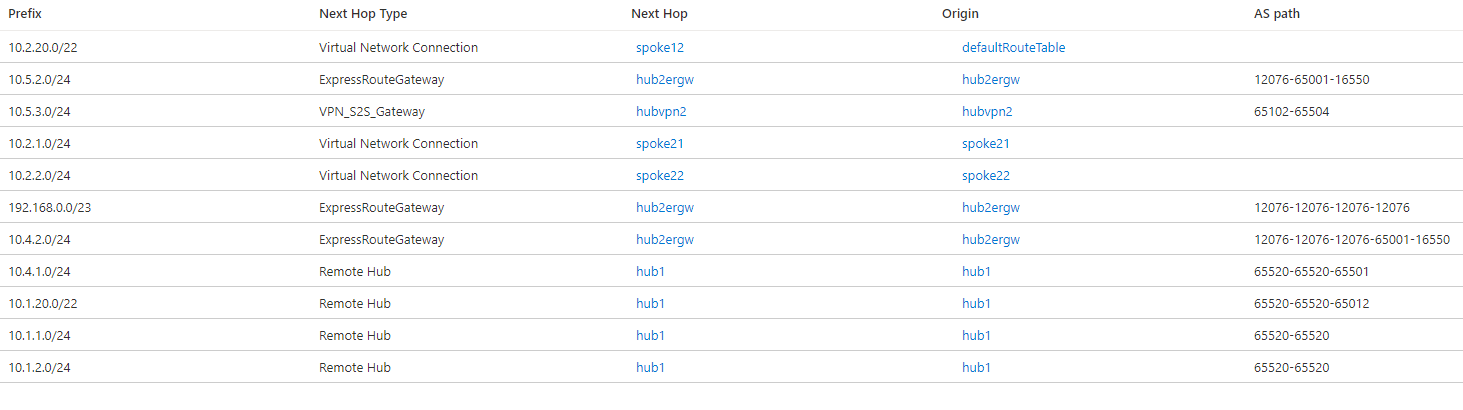

中樞 2 有整合式 SDWAN 網路虛擬設備。 如需此整合所支援的 NVA 詳細資訊,請造訪關於虛擬 WAN 中樞的 NVA。 請注意,SDWAN 分支 10.5.3.0/24 的路由具備 VPN_S2S_Gateway 的下一個躍點。 這類型的下一個躍點可以指出目前路由是來自 Azure 虛擬網路閘道或來自整合在中樞內的 NVA。

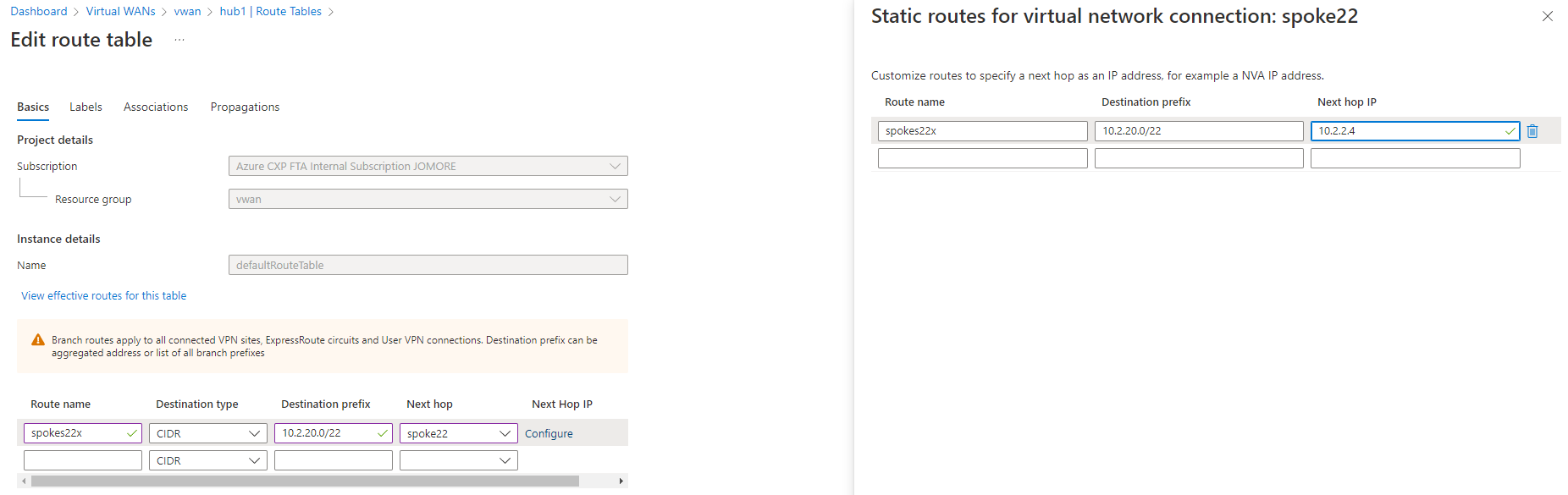

在中樞 2 中,10.2.20.0/22 到間接輪輻 VNet 221 (10.2.21.0/24) 和 VNet 222 (10.2.22.0/24) 的路由已安裝為靜態路由,如來源 defaultRouteTable 所示。 若您簽入中樞 1 的有效路由,該路由就不會存在。 原因是靜態路由不會透過 BGP 傳播,但必須在每個中樞中進行設定。 因此,中樞 1 需要靜態路由,才得以將中樞 1 中的 VNet 和分支之間的連線能力提供給中樞 2 (VNet 221 和 222) 中的間接輪輻:

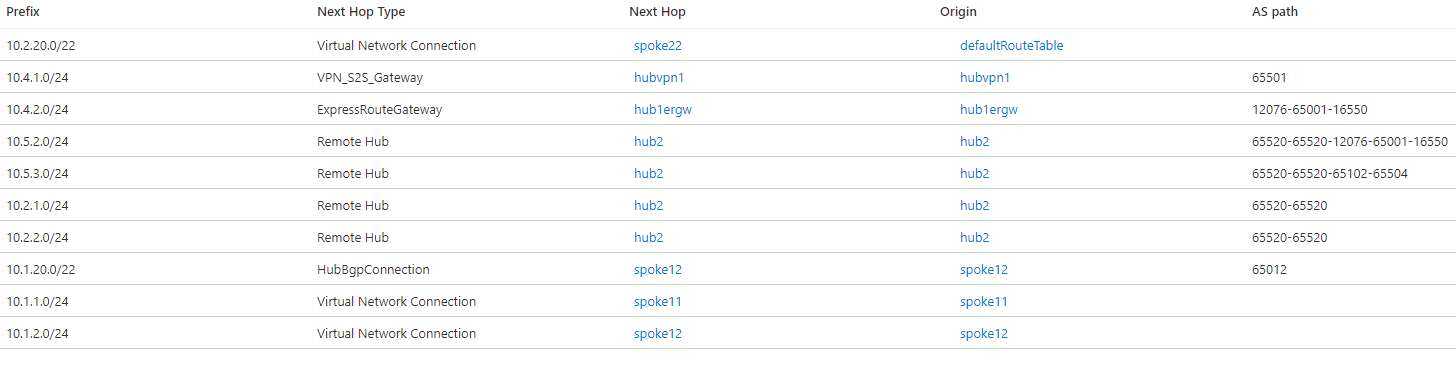

新增靜態路由之後,中樞 1 也會包含 10.2.20.0/22 路由:

案例 2:Global Reach 和中樞路由喜好設定

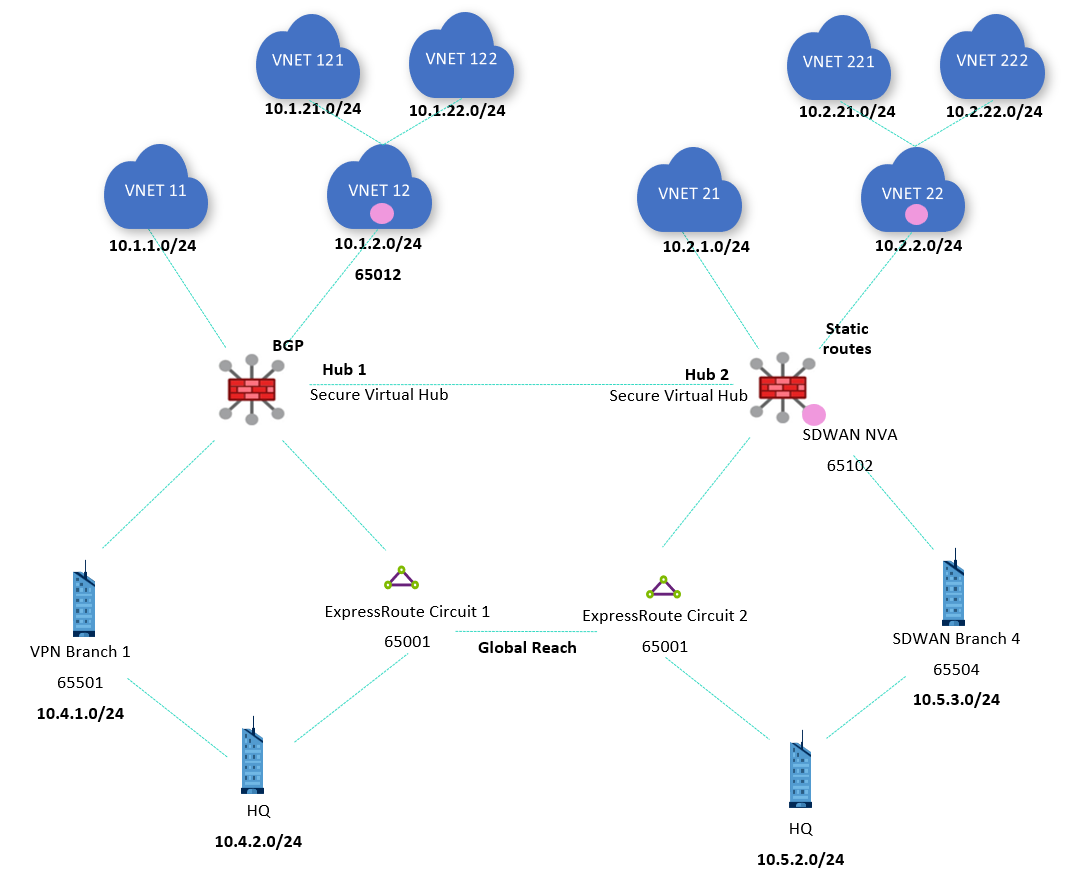

即使中樞 1 知道來自線路 2 (10.5.2.0/24) 的 ExpressRoute 前置詞,而中樞 2 知道來自線路 1 (10.4.2.0/24) 的 ExpressRoute 前置詞,來自遠端區域的 ExpressRoute 路由並不會公告回內部部署 ExpressRoute 連結。 因此,ExpressRoute 位置需要 ExpressRoute Global Reach 才能彼此通訊:

重要

上圖顯示兩個安全的虛擬中樞,此拓撲支援路由意圖。 如需詳細資訊,請參閱如何設定虛擬 WAN 中樞路由意圖和路由原則。

如虛擬中樞路由喜好設定中所述,虛擬 WAN 偏好每個預設來自 ExpressRoute 的路由。 由於路由會從中樞 1 公告至 ExpressRoute 線路 1,從 ExpressRoute 線路 1 公告至線路 2,以及從 ExpressRoute 線路 2 公告至中樞 2 (反之亦然),虛擬中樞現在會偏好此路徑而非更直接的中樞間連結。 中樞 1 內的有效路由會顯示如下:

如您在路由中所見,ExpressRoute Global Reach 在 ExpressRoute 自發系統號碼前面多次加上 (12076),之後再將路由傳送回 Azure,以讓這些路由較不具偏好性。 不過,虛擬 WAN 的 ExpressRoute 預設中樞路由優先順序會在採取路由決策時忽略 AS 路徑之長度。

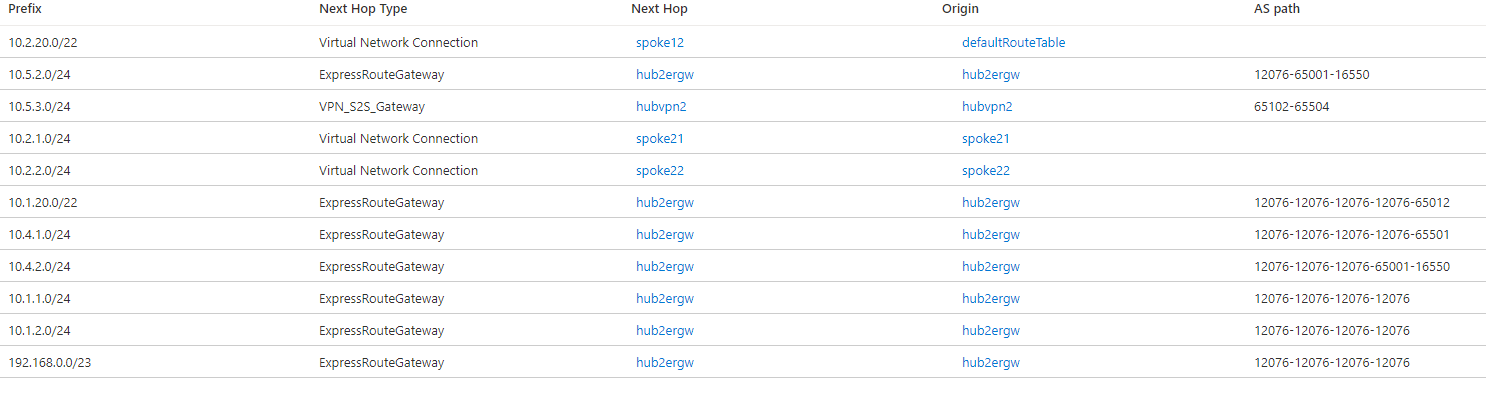

在中樞 2 中的有效路由會類似於:

路由喜好設定可以變更為 VPN 或 AS-Path,如虛擬中樞路由喜好設定中所述。 例如,您可以設定喜好設定為 VPN,如下圖所示:

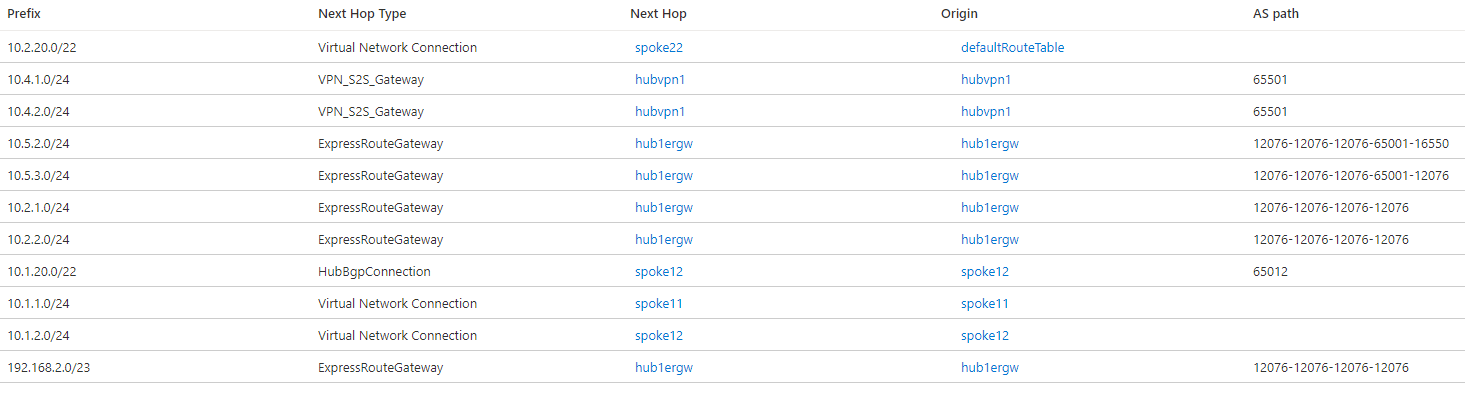

使用 VPN 的中樞路由喜好設定,中樞 1 內的有效路由如下所示:

前圖顯示到 10.4.2.0/24 的路由現在具有 VPN_S2S_Gateway 的下一個躍點,同時亦有 ExpressRoute 的預設路由喜好設定為 ExpressRouteGateway。 不過,在中樞 2 中到 10.5.2.0/24 的路由仍會顯示具有 ExpressRoute 下一個躍點,因為在此情況下,替代路由並非來自於 VPN 閘道,而是來自於中樞中的 NVA 整合:

不過,中樞間的流量仍偏好透過 ExpressRoute 來傳送之路由。 若要在虛擬中樞間使用更有效率的直接連線,路由喜好設定可設為兩個中樞上的「AS 路徑」:

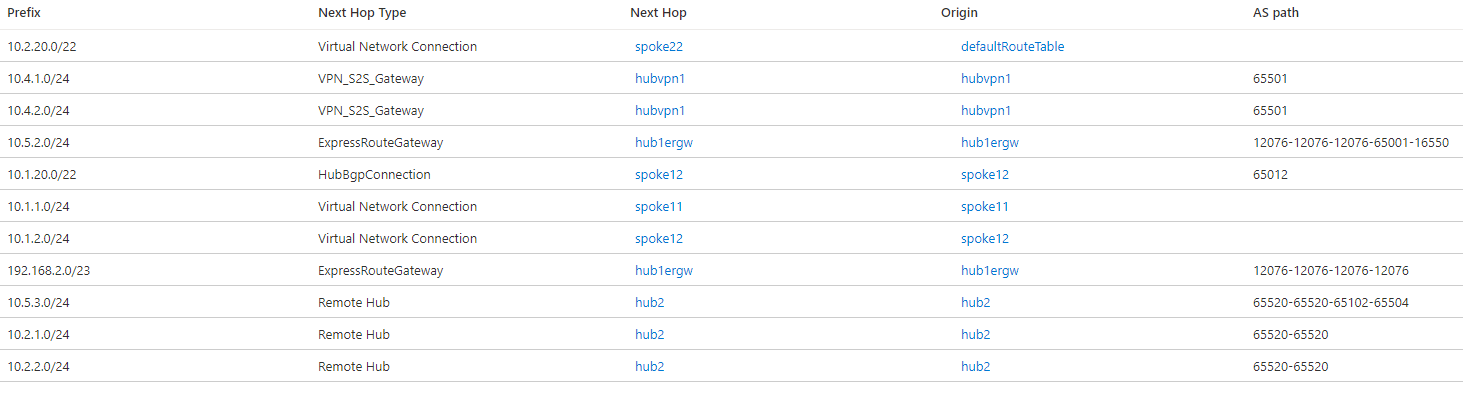

現在,在中樞 1 中遠端輪輻和分支的路由會如預期具有 Remote Hub 下一個躍點:

您可以看到針對中樞 2 的 IP 首碼 (192.168.2.0/23) 仍顯示為可透過 Global Reach 連結連接,但這應該不會影響流量,因為不該有任何流量定址到中樞 2 的裝置。 若兩個中樞內有 NVA 建立彼此間的 SDWAN 通道,此路由可能會是個問題。

但請注意,10.4.2.0/24 現在偏好使用 VPN 閘道。 若透過 VPN 公告的路由比透過 ExpressRoute 公告的路由有較短的 AS 路徑,則這種情況就會發生。 在將內部部署 VPN 裝置設定為將其自發系統號碼 (65501) 加到 VPN 路由前面,使其較不具偏好性之後,中樞 1 現在會選擇 ExpressRoute 作為 10.4.2.0/24 的下一個躍點:

中樞 2 會顯示有效路由的類似資料表,其中其他中樞中的 VNet 和分支現在會顯示下一個躍點為 Remote Hub:

案例 3:將 ExpressRoute 線路交叉連線至兩個中樞

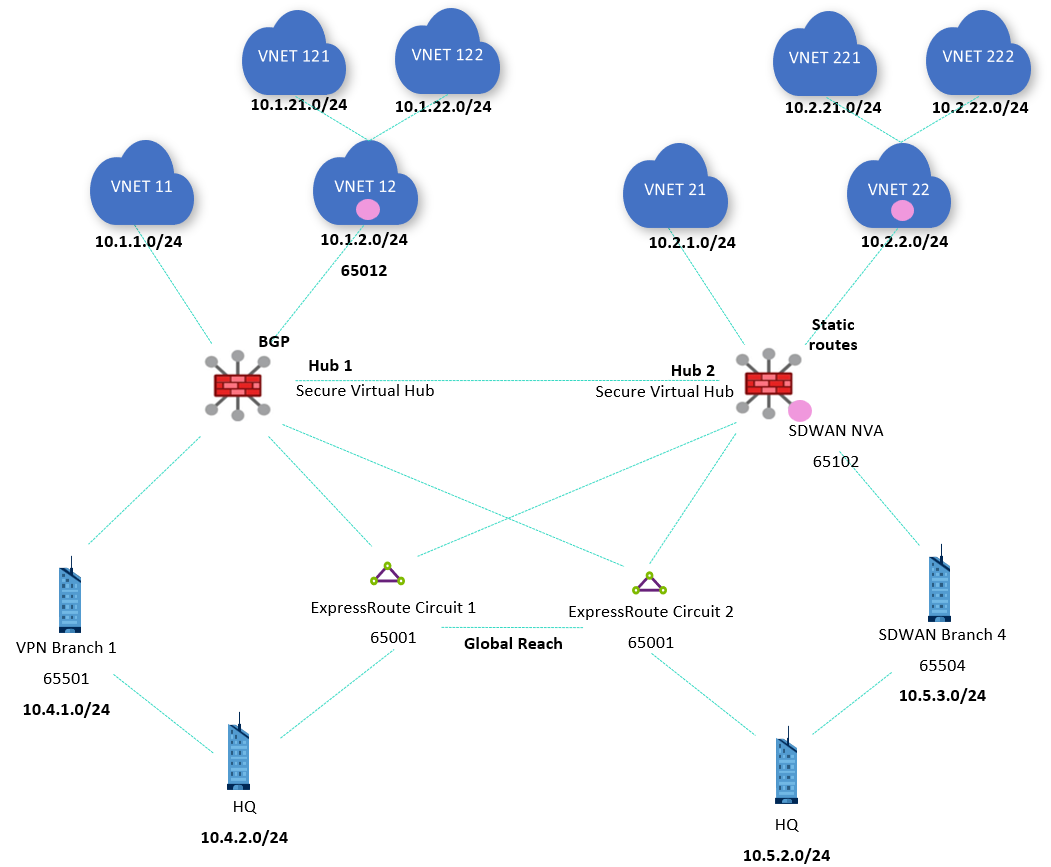

為了在 Azure 區域與透過 ExpressRoute 連線的內部部署位置之間新增直接連結,其通常需要將單一 ExpressRoute 線路連線至拓撲中的多個虛擬 WAN 中樞,此拓撲有時稱為「蝶形」,如下列拓撲所示:

重要

上圖顯示兩個安全的虛擬中樞,此拓撲支援路由意圖。 如需詳細資訊,請參閱如何設定虛擬 WAN 中樞路由意圖和路由原則。

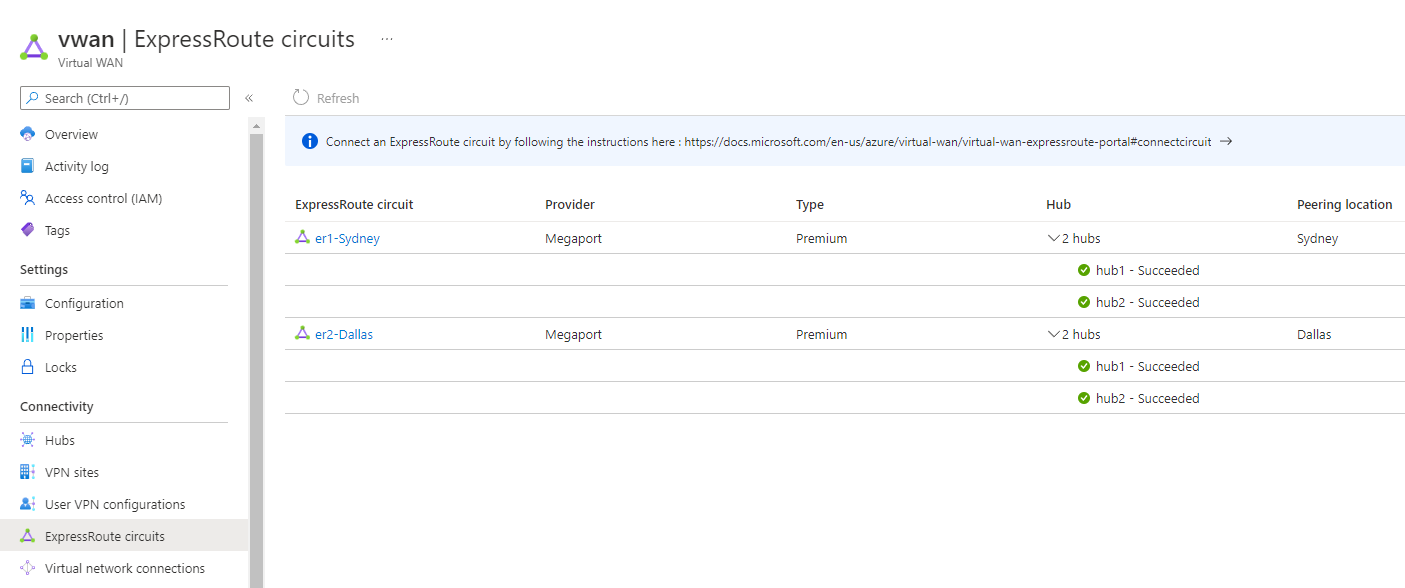

虛擬 WAN 會顯示兩個線路皆連線至兩個中樞:

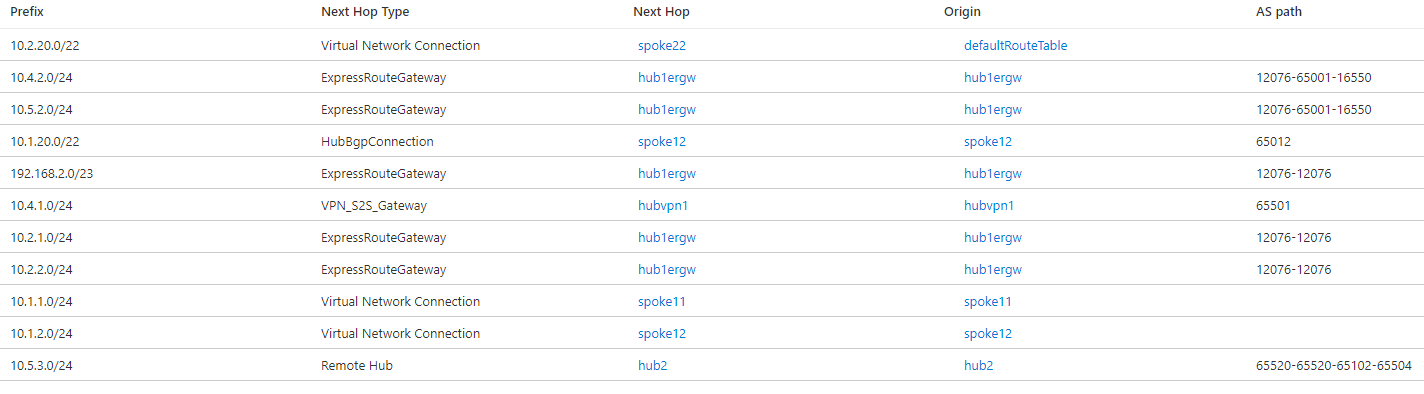

回溯 ExpressRoute 的預設中樞路由喜好設定,在中樞 1 中的遠端分支和 VNet 的路由會再度顯示 ExpressRoute 為下一個躍點。 雖然這次的原因並非 Global Reach,但 ExpressRoute 線路會退回其從一個中樞至另一個中樞取得之路由公告。 例如,中樞 1 的有效路由具備 ExpressRoute 中樞路由的喜好設定,如下所示:

再度將中樞路由喜好設定變更回 AS 路徑,使用中樞 1 和 2 之間的直接連線,以將中樞間路由傳回最佳路徑:

下一步

如需虛擬 WAN 的詳細資訊,請參閱:

- 虛擬 WAN 常見問題集