關於主動-主動模式 VPN 閘道

Azure VPN 閘道可以設定為主動-待命或主動-主動。 本文說明主動-主動模式閘道組態,並強調使用主動-主動模式的優點。

為什麼要建立主動-主動閘道?

VPN 閘道是由主動-待命組態中的兩個執行個體所組成,除非您指定主動-主動模式。

主動待命模式行為

在作用中-待命模式中,在影響作用中實例的任何計劃性維護或非計劃性中斷期間,會發生下列行為:

- S2S 和 VNet 對 VNet:待命執行個體會自動接管 (容錯移轉),並繼續站對站 (S2S) VPN 或 VNet 對 VNet 連線。 此切換會導致短暫中斷。 針對計劃性維護,連線會快速還原。 針對非計劃性的問題,連線的復原時間會更長。

- P2S:針對與閘道的點對站 VPN 用戶端連線,P2S 連線會中斷連線。 使用者必須從用戶端電腦重新連線。

若要避免中斷,請在主動-主動模式中建立閘道,或將主動-待命網關切換為主動-主動。

主動-主動模式設計

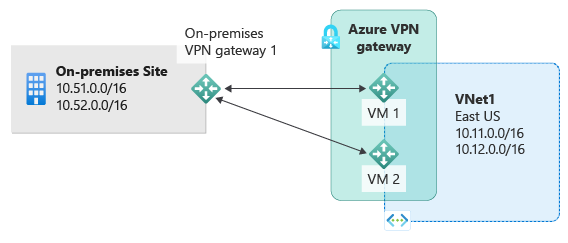

在 S2S 連線的作用中-主動組態中,閘道 VM 的兩個實例都會建立 S2S VPN 通道至內部部署 VPN 裝置,如下圖所示:

在此設定中,每個 Azure 閘道都有唯一的公用IP位址,而且每個實例都會建立內部部署 VPN 裝置的 IPsec/IKE S2S VPN 通道。 這兩個通道都屬於相同的連線。 將您的內部部署 VPN 裝置設定為接受兩個 S2S VPN 通道,每個閘道各一個。 對主動-主動模式中閘道的 P2S 連線不需要額外的設定。

在主動-主動設定中,Azure 會同時透過這兩個通道將虛擬網路的流量路由傳送至內部部署網路,即使您的內部部署 VPN 裝置可能偏向另一個通道也一樣。 針對單一 TCP 或 UDP 流量,Azure 會在將封包傳送至您的內部部署網路時,嘗試使用相同的通道。 不過,您的內部部署網路可能會使用不同的通道將封包傳回 Azure。

當一個閘道器執行個體發生計劃性維護或非計劃性事件時,從該執行個體至內部部署 VPN 裝置的 IPsec 通道將會中斷。 VPN 裝置上的對應路由應會自動移除或撤銷,以便將流量切換到其他作用中 IPsec 通道。 在 Azure 端,會從受影響的執行個體自動切換到其他作用中執行個體。

注意

針對具有主動-主動模式 VPN 閘道的 S2S 連線,確定已為每個閘道 VM 執行個體建立通道。 如果您只建立一個閘道 VM 執行個體的通道,連線會在維護期間關閉。 如果您的 VPN 裝置不支援此設定,請改為針對主動-待命模式設定您的閘道。

雙備援主動-主動模式設計

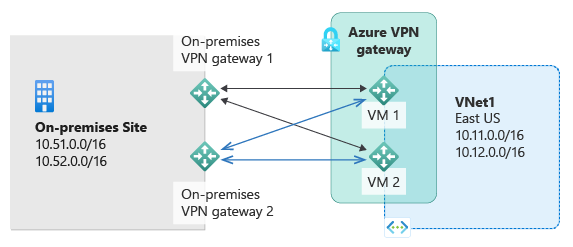

最可靠的設計選項是結合網路和 Azure 上的主動-主動閘道,如下圖所示。

在此設定中,您會以主動-主動模式建立和設定 Azure VPN 閘道。 您會為兩個內部部署 VPN 裝置建立兩個區域網路閘道和兩個連線。 結果是 Azure 虛擬網路與內部部署網路之間有包含 4 個 IPsec 通道的完整網狀連線。

所有閘道和通道都是從 Azure 端起作用,所以流量會同時分散於 4 個通道,而每個 TCP 或 UDP 流量會遵循出自 Azure 端的相同通道或路徑。 即使分散流量,您可能會看到 IPsec 通道上的輸送量稍微變好,而此組態的主要目標是要達到高可用性。 而且由於分散的統計特性,因此難以提供不同應用程式流量狀況對彙總輸送量有何影響的測量方式。

此拓撲需要兩個區域網路閘道和兩個連線,才能支援兩組內部部署 VPN 裝置。 如需詳細資訊,請參閱關於高可用性連線。

設定主動-主動模式閘道

您可以使用 Azure 入口網站、PowerShell 或 CLI 來設定主動-主動閘道。 您也可以將主動-待命閘道變更為主動-主動。 如需相關步驟,請參閱將閘道變更為主動-主動。

主動-主動閘道的組態需求與主動-待命閘道略為不同。

- 您無法使用基本閘道 SKU 來設定主動-主動閘道。

- VPN 必須以路由為基礎。 它不能以原則為基礎。

- 需要兩個公用 IP 位址。 兩者都必須是指派為靜態的標準 SKU 公用 IP 位址。

- 主動-主動閘道組態的成本與作用中-待命組態相同。 不過,主動-主動設定需要兩個公用 IP 位址,而不是一個。 請參閱 IP 位址定價。

重設主動-主動模式閘道

如果您需要重設主動-主動閘道,則可以使用入口網站來重設這兩個執行個體。 您也可以使用 PowerShell 或 CLI,使用執行個體 VIP 個別重設每個閘道執行個體。 請參閱重設連線或閘道。