了解如何設定 Azure VPN 閘道的 BGP

本文可協助您使用 Azure 入口網站在跨單位站對站 (S2S) VPN 連線和 VNet 對 VNet 連線上啟用 BGP。 您也可以使用 Azure CLI 或 PowerShell 步驟建立此組態。

BGP 是常用於網際網路的標準路由通訊協定,可交換兩個或多個網路之間的路由和可執行性資訊。 BGP 會啟用 VPN 閘道,以及內部部署 VPN 裝置 (稱為 BGP 對等或鄰近項目) 來交換「路由」,其會通知這兩個閘道對要通過閘道的首碼或所涉及之路由器的可用性和可執行性。 BGP 也可以傳播從一個 BGP 對等互連到所有其他 BGP 對等所識別的 BGP 閘道,來啟用多個網路之間的傳輸路由。

如需 BGP 權益的相關詳細資訊,以及了解使用 BGP 的技術需求和考量,請參閱關於 BGP 和 Azure VPN 閘道。

開始使用

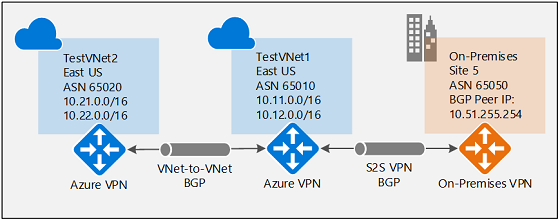

本文的每個部分均構成基本建置組塊,可供在您的網路連線中啟用 BGP。 如果您完成這三個部分 (在閘道、S2S 連線和 VNet 對 VNet 連線上設定 BGP),則會建置拓撲,如圖表 1所示。 您可以將多個部分結合起來,依您的需求建立更複雜的多重躍點傳輸網路。

圖表 1

針對內容,參考圖表 1,如果在 TestVNet2 和 TestVNet1 之間停用 BGP,TestVNet2 將不會學習內部部署網路 (Site5) 的路由,因此無法與 Site5 通訊。 啟用 BGP 後,所有三個網路都可以透過 S2S IPsec 和 VNet 對 VNet 連線進行通訊。

必要條件

驗證您有 Azure 訂用帳戶。 如果您還沒有 Azure 訂用帳戶,則可以啟用 MSDN 訂戶權益或註冊免費帳戶。

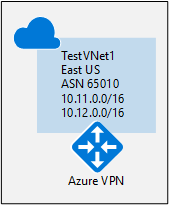

啟用 VPN 閘道的 BGP

在您可以執行其他兩個設定小節中的任何步驟之前,必須先完成本節的內容。 下列組態步驟會設定 VPN 閘道的 BGP 參數,如圖表 2 所示

圖表 2

1.建立 TestVNet1

在此步驟中,您會建立並設定 TestVNet1。 使用建立閘道教學課程中的步驟來建立及設定您的 Azure 虛擬網路和 VPN 閘道。

虛擬網路範例值:

- 資源群組︰TestRG1

- VNet:TestVNet1

- 位置/區域:EastUS

- 位址空間:10.11.0.0/16, 10.12.0.0/16

- 子網路:

- FrontEnd:10.11.0.0/24

- BackEnd:10.12.0.0/24

- GatewaySubnet:10.12.255.0/27

2.使用 BGP 建立 TestVNet1 閘道

在此步驟中,您會建立具有對應 BGP 參數的 VPN 閘道。

請遵循建立和管理 VPN 閘道中的步驟,建立具有下列參數的閘道:

執行個體詳細資料:

- 名稱:VNet1GW

- 區域:EastUS

- 閘道類型:VPN

- VPN 類型:路由式

- 庫存單位:VpnGW1 或更高版本

- 世代:選取世代

- 虛擬網路:TestVNet1

公用 IP 位址

- 公用 IP 位址類型:基本或標準

- 公用 IP 位址:新建

- 公用 IP 位址名稱:VNet1GWIP

- 啟用主動-主動:已停用

- 設定 BGP:已啟用

在頁面的醒目提示 [設定 BGP] 區段中,進行下列設定:

選取 [設定 BGP - 已啟用],以顯示 [BGP 設定] 區段。

填入您的 ASN (自治號碼)。

[Azure APIPA BGP IP 位址] 欄位是選擇性欄位。 如果您的內部部署 VPN 裝置使用適用於 BGP 的 APIPA 位址,您必須從 Azure 保留的 APIPA 位址範圍 (從 169.254.21.0 到 169.254.22.255) 選取位址。

如果您要建立主動-主動 VPN 閘道,BGP 區段將會顯示額外的第二個自訂 Azure APIPA BGP IP 位址。 您選取的每個位址都必須是唯一的,且必須位於允許的 APIPA 範圍內 (169.254.21.0 至 169.254.22.255)。 主動-主動閘道也同時支援 Azure APIPA BGP IP 位址和第二個自訂 Azure APIPA BGP IP 位址的多個位址。 當您輸入第一個 APIPA BGP IP 位址之後,才會出現其他輸入。

重要

依預設,Azure 會將 GatewaySubnet 首碼範圍中的私人 IP 位址自動指派為 VPN 閘道上的 Azure BGP IP 位址。 當內部部署 VPN 裝置使用 APIPA 位址 (169.254.0.1 到 169.254.255.254) 作為 BGP IP 時,需要自訂 Azure APIPA BGP 位址。 如果對應的區域網路閘道資源 (內部部署網路) 具有作為 BGP 對等體 IP 的 APIPA 位址,VPN 閘道將會選擇自訂的 APIPA 位址。 如果區域網路閘道使用一般 IP 位址 (非 APIPA),VPN 閘道將會從 GatewaySubnet 範圍還原為私人 IP 位址。

APIPA BGP 位址不能在內部部署 VPN 裝置與所有已連線 VPN 閘道之間重疊。

在 VPN 閘道上使用 APIPA 位址時,閘道不會使用 APIPA 來源 IP 位址來起始 BGP 對等處理工作階段。 內部部署 VPN 裝置必須起始 BGP 對等處理連線。

選取 [檢閱 + 建立] 以執行驗證。 驗證通過後,選取 [建立] 以部署 VPN 閘道。 建立閘道通常可能需要 45 分鐘或更久,視選取的閘道 SKU 而定。 您可以在閘道的 [概觀] 頁面上看到部署狀態。

3.取得 Azure BGP 對等體 IP 位址

建立閘道後,您可以取得 VPN 閘道上的 BGP 對等體 IP 位址。 設定內部部署 VPN 裝置以使用 VPN 閘道建立 BGP 工作階段時,需要這些位址。

在虛擬網路閘道 [組態] 頁面上,您可以在 VPN 閘道上檢視 BGP 組態資訊:ASN、公用 IP 位址,以及 Azure 端上的對應 BGP 對等體 IP 位址 (預設值和 APIPA)。 您也可以進行下列組態變更:

- 您可以視需要更新 ASN 或 APIPA BGP IP 位址。

- 如果您有主動-主動 VPN 閘道,此頁面將會顯示第二個 VPN 閘道執行個體的公用 IP 位址、預設值以及 APIPA BGP IP 位址。

取得 Azure BGP 對等體 IP 位址:

- 前往虛擬網路閘道資源,然後選取 [組態] 頁面以查看 BGP 組態資訊。

- 記下 BGP 對等 IP 位址。

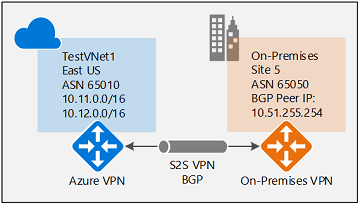

在跨單位 S2S 連線上設定 BGP

本節中的指示適用於跨單位站對站組態。

若要建立跨單位連線,您需要建立區域網路閘道來代表您的內部部署 VPN 裝置,以及建立一個連線來連線 VPN 閘道與區域網路閘道,如建立站對站連線中所述。 下列各節包含指定 BGP 組態參數所需的其他屬性,如圖表 3 所示。

圖表 3

請確認您已啟用 VPN 閘道的 BGP,再繼續操作。

1.建立區域網路閘道

使用 BGP 設定來設定區域網路閘道。

- 如需相關資訊和步驟,請參閱站對站連線一文中的區域網路閘道一節。

- 如果您已經有區域網路閘道,即可加以修改。若要修改區域網路閘道,請前往虛擬網路閘道資源的 [組態] 頁面進行任何必要變更。

建立區域網路閘道時,請為此練習使用下列值:

- 名稱:Site5

- IP 位址:您要連線之閘道端點的 IP 位址。 範例:128.9.9.9

- 位址空間:如果已啟用 BGP,則不需要位址空間。

若要設定 BGP 設定,請前往 [進階] 頁面。 使用下列範例值 (如圖表 3 所示)。 修改任何符合您環境所需的值。

- 設定 BGP 設定:是

- 自發系統編號 (ASN):65050

- BGP 對等 IP 位址:內部部署 VPN 裝置的位址。 範例:10.51.255.254

按一下 [檢閱和建立] 來建立區域網路閘道。

重要設定考量

- ASN 和 BGP 對等體 IP 位址必須符合您的內部部署 VPN 路由器設定。

- 僅限使用 BGP 連線到此網路的情況下,才能將位址空間保留空白。 Azure VPN 閘道會在內部將您 BGP 對等體 IP 位址的路由新增至對應的 IPsec 通道。 如果您未在 VPN 閘道與此特定網路之間使用 BGP,則必須提供位址空間的有效位址首碼清單。

- 您可以視需要選擇性地使用 APIPA IP 位址 (169.254.x.x) 作為內部部署 BGP 對等體 IP。 但是,您也必須為 VPN 閘道指定如本文先前所述的 APIPA IP 位址,否則就無法為此連線建立 BGP 工作階段。

- 您可以在建立區域網路閘道期間輸入 BGP 設定資訊,也可以從區域網路閘道資源的 [設定] 頁面新增或變更 BGP 設定。

2.設定已啟用 BGP 的 S2S 連線

在此步驟中,您會建立已啟用 BGP 的新連線。 如果您已經有連線,且想要在連線上啟用 BGP,則可以進行更新。

建立連接

- 若要建立新的連線,請前往您的虛擬網路閘道的 [連線] 頁面。

- 選取 [+ 新增] 以開啟 [新增連線] 頁面。

- 填寫必要的值。

- 選取 [啟用 BGP] 以啟用此連線上的 BGP。

- 選取 [確定] 來儲存變更。

更新現有連線

- 前往虛擬網路閘道 [連線] 頁面。

- 選取您要修改的連線。

- 前往連線的 [組態] 頁面。

- 將 BGP 設定變更為 [已啟用]。

- 儲存您的變更。

內部部署裝置組態

下列範例所列出的參數,是您要針對此練習,在內部部署 VPN 裝置的 BGP 組態區段中加以輸入︰

- Site5 ASN : 65050

- Site5 BGP IP : 10.51.255.254

- Prefixes to announce : (for example) 10.51.0.0/16

- Azure VNet ASN : 65010

- Azure VNet BGP IP : 10.12.255.30

- Static route : Add a route for 10.12.255.30/32, with nexthop being the VPN tunnel interface on your device

- eBGP Multihop : Ensure the "multihop" option for eBGP is enabled on your device if needed

在 VNet 對 VNet 連線上啟用 BGP

本節中的步驟適用於 VNet 對 VNet 連線。

若要在 VNet 對 VNet 連線上啟用或停用 BGP,請使用與上一節 S2S 跨單位步驟中的相同步驟。 您可以在建立連線時啟用 BGP,也可以在現有的 VNet 對 VNet 連線上更新設定。

注意

沒有 BGP 的 VNet 對 VNet 連線僅限於兩個已連線 VNet 的通訊。 啟用 BGP 以允許將路由功能傳輸至這兩個 VNet 的其他 S2S 或 VNet 對 VNet 連線。

下一步

如需 BGP 的詳細資訊,請參閱關於 BGP 和 VPN 閘道。