設定透過 ExpressRoute 私人對等互連的站對站 VPN 連線

您可以設定使用 RFC 1918 IP 位址,從站對站 VPN 透過 ExpressRoute 私人對等互連到虛擬網路閘道的連線方式。 此設定提供下列優點:

透過私人對等互連的流量會經過加密。

連線到虛擬網路閘道的點對站使用者,可以使用 ExpressRoute (透過站對站通道) 來存取內部部署資源。

在相同 VPN 閘道上,您可以部署透過 ExpressRoute 私人對等互連的站對站 VPN 連線,同時也可以部署透過網際網路的站對站 VPN 連線。

此功能僅適用於標準IP型閘道。

必要條件

若要完成此設定,請確認您符合下列必要條件:

您有一個正常運作的 ExpressRoute 線路,其連結至 VPN 閘道建立所在的虛擬網路(或將會建立)。

您可以透過 ExpressRoute 線路,透過虛擬網路中的RFC1918(私人)IP 連線到資源。

路由

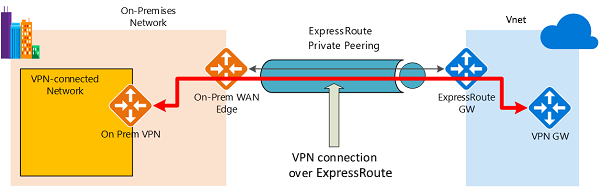

圖 1 顯示透過 ExpressRoute 私人對等互連的 VPN 連線範例。 在此範例中,您會看到內部部署網路中的網路,透過 ExpressRoute 私人對等互連,連線至 Azure 中樞 VPN 閘道。 此設定有一個重要層面,即內部部署網路與 Azure 之間是透過 ExpressRoute 和 VPN 路徑兩項進行路由傳送。

圖 1

建立連線很簡單:

使用 ExpressRoute 線路和私人對等互連建立 ExpressRoute 連線。

使用本文中的步驟建立 VPN 連線。

從內部部署網路到 Azure 的流量

針對從內部部署網路到 Azure 的流量,Azure 前置詞會透過 ExpressRoute 私人對等互連 BGP 來公告,如果在 VPN 閘道上設定 BGP,則會公告 VPN BGP。 結果是兩個從內部部署網路到 Azure 的網路路由 (路徑):

• 一個網路路由透過受 IPsec 保護的路徑。

• 一個網路路由直接透過 ExpressRoute 而無 IPsec 保護。

若要對通訊套用加密,您必須確保圖 1 中連線到 VPN 的網路中,透過內部部署 VPN 閘道的 Azure 路由會偏好透過直接 ExpressRoute 路徑。

從 Azure 到內部部署網路的流量

相同需求適用於從 Azure 到內部部署網路的流量。 若要確保 IPsec 路徑會優先於直接 ExpressRoute 路徑 (沒有 IPsec),您有兩個選項:

• 針對連線到 VPN 的網路,在 VPN BGP 工作階段上公告更多特定前置碼。 您可以透過 ExpressRoute 私人對等互連來公告包含連線到 VPN 之網路在內的較大範圍,然後公告 VPN BGP 工作階段中較具體的範圍。 例如,透過 ExpressRoute 公告 10.0.0.0/16,並透過 VPN 公告 10.0.1.0/24。

• 公告 VPN 和 ExpressRoute 的不相鄰前置詞。 如果 VPN 連線的網路範圍與其他 ExpressRoute 連線的網路不相鄰,您可以分別在 VPN 和 ExpressRoute BGP 工作階段中公告首碼。 例如,透過 ExpressRoute 公告 10.0.0.0/24,並透過 VPN 公告 10.0.1.0/24。

在這兩個範例中,Azure 都會透過 VPN 連線將流量傳送至 10.0.1.0/24,而不是直接透過沒有 VPN 保護的 ExpressRoute 傳送。

警告

如果您透過 ExpressRoute 和 VPN 連線公告相同的前置詞,Azure 會直接使用沒有 VPN 保護的 ExpressRoute 路徑。

入口網站的步驟

設定站對站連線。 如需相關步驟,請參閱站對站設定一文。 請務必挑選具有標準公用 IP 的閘道。

啟用閘道上的私人 IP。 選取 [設定],然後將 [閘道私人 IP] 設定為 [啟用]。 選取儲存以儲存變更。

在 [概觀] 頁面上選取 [查看更多],查看私人 IP 位址。 寫下此資訊,以供稍後在設定步驟中使用。 如果您有主動-主動模式 VPN 閘道,您會看到兩個私人IP位址。

若要在連線上啟用 使用 Azure 私人 IP 位址 ,請移至 [ 組態 ] 頁面。 將 [使用 Azure 私人 IP 位址] 設定為 [啟用],然後選取 [儲存]。

使用您在步驟 3 中記下的私人 IP 位址作為內部部署防火牆上的遠端 IP,透過 ExpressRoute 私人對等互連建立站對站通道。

注意

不需要在 VPN 閘道上設定 BGP,才能透過 ExpressRoute 私人對等互連來達成 VPN 連線。

PowerShell 步驟

設定站對站連線。 如需相關步驟,請參閱設定站對站 VPN 一文。 請務必挑選具有標準公用 IP 的閘道。

使用下列 PowerShell 命令,將旗標設定為使用閘道上的私人 IP:

$Gateway = Get-AzVirtualNetworkGateway -Name <name of gateway> -ResourceGroup <name of resource group> Set-AzVirtualNetworkGateway -VirtualNetworkGateway $Gateway -EnablePrivateIpAddress $true您應該會看到公用和私人 IP 位址。 寫下輸出的 “TunnelIpAddresses” 區段底下的 IP 位址。 您會在稍後的步驟中使用這項資訊。

使用下列 PowerShell 命令,將連線設定為使用私人 IP 位址:

$Connection = get-AzVirtualNetworkGatewayConnection -Name <name of the connection> -ResourceGroupName <name of resource group> Set-AzVirtualNetworkGatewayConnection --VirtualNetworkGatewayConnection $Connection -UseLocalAzureIpAddress $true從您的防火牆偵測 (ping) 您在步驟 2 中寫下的私人 IP。 私人 IP 應該可以透過 ExpressRoute 私人對等互連來連線。

使用此私人 IP 做為您內部部署防火牆上的遠端 IP,建立透過 ExpressRoute 私人對等互連的站對站通道。

下一步

如需 VPN 閘道的詳細資訊,請參閱什麼是 VPN 閘道?

![[概觀] 頁面的螢幕快照,其中已選取 [查看更多]。](media/site-to-site-vpn-private-peering/see-more.png)