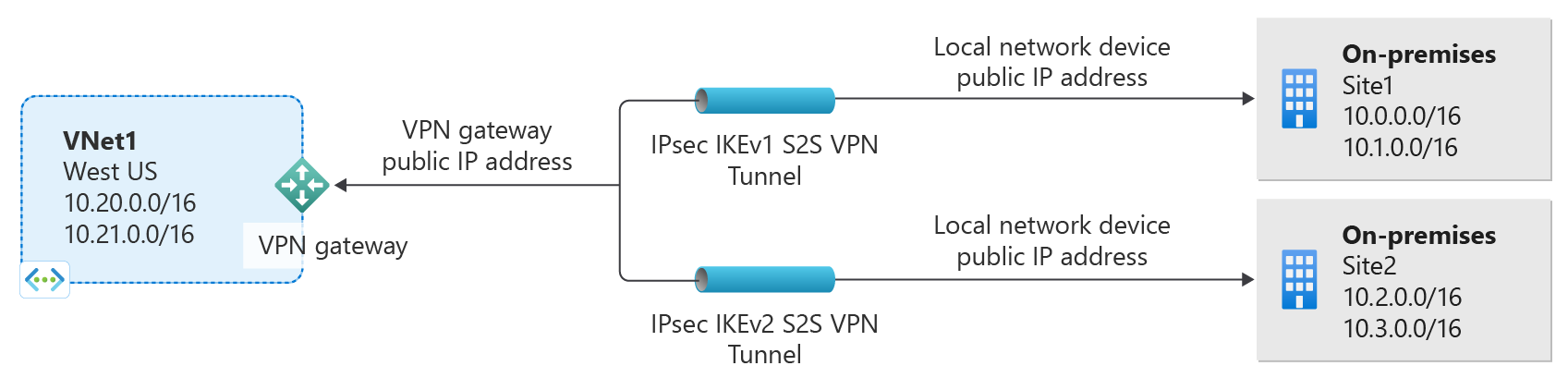

此文章說明如何針對 Azure 內的跨單位 S2S VPN 通道和 VNet 對 VNet 連線,設定 Azure VPN 閘道,以滿足您的密碼編譯需求。

關於 Azure VPN 連線的 IKEv1 和 IKEv2

傳統上,我們只允許基本 SKU 的 IKEv1 連線,以及允許基本 SKU 以外所有 VPN 閘道 SKU 的 IKEv2 連線。 基本 SKU 只允許 1 個連線,且具有其他限制 (例如效能),使用只支援 IKEv1 通訊協定舊版裝置的客戶體驗受到限制。 為了加強使用 IKEv1 通訊協定的客戶體驗,我們現在允許所有 VPN 閘道 SKU 的 IKEv1 連線,但基本 SKU 除外。 如需詳細資訊,請參閱 VPN 閘道 SKU。 請注意,使用 IKEv1 的 VPN 閘道可能會在主要模式重設金鑰期間遇到通道重新連線。

當 IKEv1 和 IKEv2 連線套用至相同的 VPN 閘道時,這兩個連線之間的傳輸會自動啟用。

關於 Azure VPN 閘道的 IPsec 和 IKE 原則參數

IPsec 和 IKE 通訊協定標準支援各種不同的密碼編譯演算法的各種組合。 如果您未要求特定的密碼編譯演算法和參數組合,則 Azure VPN 閘道會使用一組預設的提案。 選擇預設原則集的用意,是要在預設設定中將與各種協力廠商 VPN 裝置的互通性最大化。 如此一來,原則和提案數目就無法涵蓋所有可用的密碼編譯演算法和金鑰長度組合。

預設原則

下列文章列出 Azure VPN 閘道的預設原則集:關於 VPN 裝置和站對站 VPN 閘道連線的 IPsec/IKE 參數。

密碼編譯需求

針對需要特定密碼編譯演算法或參數的通訊 (通常是基於相容性或安全性需求的原因),您現在可以自行設定 Azure VPN 閘道,以搭配使用自訂的 IPsec/IKE 原則和特定的密碼編譯演算法和金鑰長度,而不使用 Azure 的預設原則集。

例如,Azure VPN 閘道的 IKEv2 主要模式原則僅使用 Diffie-Hellman 群組 2 (1024 位元),但您可能需要指定更強的群組以用於 IKE,例如群組 14 (2048 位元)、群組 24 (2048 位元 MODP 群組) 或 ECP (橢圓曲線群組) 256 或 384 位元 (分別為群組 19 和群組 20)。 類似的需求亦適用於 IPsec 快速模式原則。

自訂的 IPsec/IKE 原則與 Azure VPN 閘道

Azure VPN 閘道現在支援個別連線的自訂 IPsec/IKE 原則。 針對站對站或 VNet 對 VNet 連線,您可以針對 IPsec 和 IKE 選擇特定的密碼編譯演算法組合,搭配所需的金鑰強度,如下列範例所示:

您可以建立 IPsec/IKE 原則,並將其套用至新連線或現有連線。

工作流程

- 按照其他使用說明文件所述,依據連線的拓撲來建立虛擬網路、VPN 閘道或區域網路閘道。

- 建立 IPsec/IKE 原則。

- 您可以在建立 S2S 或 VNet 對 VNet 連線時套用原則。

- 如果已經建立連線,您可以套用原則,或將其更新為現有連線。

IPsec/IKE 原則常見問題集

是否所有的 Azure VPN 閘道 SKU 都支援自訂 IPsec/IKE 原則?

除了基本 SKU 以外,所有 Azure VPN 閘道都支援自訂 IPsec/IKE 原則。

可以對連線指定多少個原則?

您只能為連線指定一個原則組合。

我是否可在連線上指定部分原則 (例如,只指定 IKE 演算法,但不指定 IPsec)?

不行,您必須同時對 IKE (主要模式) 和 IPsec (快速模式) 指定所有的演算法和參數。 系統不允許只指定一部分原則。

自訂原則支援哪些演算法和金鑰強度?

下表列出您可以設定的支援密碼編譯演算法和金鑰強度。 每個欄位都必須選取一個選項。

| IPsec/IKEv2 | 選項。 |

|---|---|

| IKEv2 加密 | GCMAES256、GCMAES128、AES256、AES192、AES128 |

| IKEv2 完整性 | SHA384、SHA256、SHA1、MD5 |

| DH 群組 | DHGroup24、ECP384、ECP256、DHGroup14、DHGroup2048、DHGroup2、DHGroup1、無 |

| IPsec 加密 | GCMAES256、GCMAES192、GCMAES128、AES256、AES192、AES128、DES3、DES、無 |

| IPsec 完整性 | GCMAES256、GCMAES192、GCMAES128、SHA256、SHA1、MD5 |

| PFS 群組 | PFS24、ECP384、ECP256、PFS2048、PFS2、PFS1、無 |

| 快速模式 SA 存留期 | (選用;若未指定則為預設值) 秒數 (整數;最小值 300,預設值 27,000) KB (整數;最小值 1,024,預設值 10,2400,000) |

| 流量選取器 | UsePolicyBasedTrafficSelectors ($True 或 $False,但為選用;若未指定則為預設值 $False) |

| DPD 逾時 | 秒數 (整數;最小值 9,最大值 3,600,預設值 45) |

內部部署 VPN 裝置設定必須符合或包含您在 Azure IPsec 或 IKE 原則中指定的下列演算法和參數:

- IKE 加密演算法 (主要模式,第 1 階段)

- IKE 完整性演算法 (主要模式,第 1 階段)

- DH 群組 (主要模式,第 1 階段)

- IPsec 加密演算法 (快速模式,第 2 階段)

- IPsec 完整性演算法 (快速模式,第 2 階段)

- PFS 群組 (快速模式,第 2 階段)

- 流量選取器 (如果您使用

UsePolicyBasedTrafficSelectors) - SA 存留期 (不需要相符的本機規格)

如果您將 GCMAES 用於 IPsec 加密演算法,則必須基於 IPsec 完整性選取相同的 GCMAES 演算法和金鑰長度。 例如,針對這兩者使用 GCMAES128。

在演算法與金鑰的表格中:

- IKE 會對應至主要模式或第 1 階段。

- IPsec 會對應到快速模式或第 2 階段。

- DH 群組會指定在主要模式或第 1 階段中使用的 Diffie-Hellman 群組。

- PFS 群組會指定在快速模式或第 2 階段中使用的 Diffie-Hellman 群組。

IKE 主要模式 SA 存留期在 Azure VPN 閘道上固定為 28,800 秒。

UsePolicyBasedTrafficSelectors是此連線上的選擇性參數。 如果您在連線上將UsePolicyBasedTrafficSelectors設為$True,則會設定 VPN 閘道以連線至內部部署原則式 VPN 防火牆。如果您啟用

UsePolicyBasedTrafficSelectors,請確定 VPN 裝置已使用內部部署網路 (區域網路閘道) 首碼與 Azure 虛擬網路首碼的各種組合 (而不是任意對任意) 定義了相符的流量選取器。 VPN 閘道接受遠端 VPN 閘道建議的任何流量選取器,無論 VPN 閘道上的設定為何。例如,如果內部部署網路的前置詞為 10.1.0.0/16 和 10.2.0.0/16,而虛擬網路的前置詞為 192.168.0.0/16 和 172.16.0.0/16,則需要指定下列流量選取器︰

- 10.1.0.0/16 <====> 192.168.0.0/16

- 10.1.0.0/16 <====> 172.16.0.0/16

- 10.2.0.0/16 <====> 192.168.0.0/16

- 10.2.0.0/16 <====> 172.16.0.0/16

如需原則式流量選取器的詳細資訊,請參閱將 VPN 閘道連線至多個內部部署原則式 VPN 裝置。

將逾時設定為較短的期間,會導致 IKE 更積極地重設金鑰。 然後,在某些情況下,連線可能會顯示為已中斷。 如果內部部署位置離 VPN 閘道所在的 Azure 區域較遠,或如果實體連結條件可能會導致封包遺失,這就可能不是理想的情況。 我們通常建議將逾時設為 30 到 45 秒。

如需詳細資訊,請參閱將 VPN 閘道連線至多個內部部署原則式 VPN 裝置。

自訂原則支援哪些 Diffie-Hellman 群組?

下表列出自訂原則所支援的對應 Diffie-Hellman 群組:

| Diffie-Hellman 群組 | DHGroup | PFSGroup | 金鑰長度 |

|---|---|---|---|

| 1 | DHGroup1 | PFS1 | 768 位元 MODP |

| 2 | DHGroup2 | PFS2 | 1024 位元 MODP |

| 14 | DHGroup14 DHGroup2048 |

PFS2048 | 2048 位元 MODP |

| 19 | ECP256 | ECP256 | 256 位元 ECP |

| 20 | ECP384 | ECP384 | 384 位元 ECP |

| 24 | DHGroup24 | PFS24 | 2048 位元 MODP |

自訂原則是否會取代 VPN 閘道的預設 IPsec/IKE 原則集?

是。 在連線上指定自訂原則之後,Azure VPN 閘道只會在連線上使用該原則,同時作為 IKE 啟動器和 IKE 回應程式。

如果移除自訂 IPsec/IKE 原則,連線是否會不受保護?

否,IPsec/IKE 仍有助於保護連線。 移除連線的自訂原則後,VPN 閘道會回復為使用預設的 IPsec/IKE 提案清單,並對內部部署 VPN 裝置重新啟動 IKE 交握。

新增或更新 IPsec/IKE 原則是否會中斷 VPN 連線?

是。 這些作業會導致短暫中斷 (幾秒鐘),因為 VPN 閘道會終止現有連線並重新啟動 IKE 交握,以使用新的密碼編譯演算法和參數重新建立 IPsec 通道。 請確定內部部署 VPN 裝置也設定了相符的演算法和金鑰強度,以盡可能避免中斷。

是否可以對不同連線使用不同原則?

是。 自訂原則會就個別連線來套用。 您可以對不同連線建立和套用不同的 IPsec/IKE 原則。

您也可以選擇對一部分連線套用自訂原則。 其餘連線則會使用 Azure 預設的 IPsec/IKE 原則集。

我是否可在 VNet 對 VNet 連線上使用自訂原則?

是。 您可以同時對 IPsec 跨單位連線和 VNet 對 VNet 連線套用自訂原則。

VNet 對 VNet 連線的兩個資源是否需要指定相同的原則?

是。 VNet 對 VNet 通道在 Azure 中包含兩個連線資源,這兩個資源各自應對一個方向。 請確定這兩個連線資源有相同的原則。 否則,將不會建立 VNet 對 VNet 連線。

什麼是預設的 DPD 逾時值? 我可以指定不同的 DPD 逾時嗎?

VPN 閘道的預設 DPD 逾時為 45 秒。 您可以在每個 IPsec 或 VNet 對 VNet 連線上指定不同的 DPD 逾時值,介於 9 秒到 3,600 秒之間。

注意

將逾時設定為較短的期間,會導致 IKE 更積極地重設金鑰。 然後,在某些情況下,連線可能會顯示為已中斷。 如果內部部署位置離 VPN 閘道所在的 Azure 區域較遠,或如果實體連結條件可能會導致封包遺失,這就可能不是理想的情況。 我們通常建議將逾時設為 30 到 45 秒。

自訂 IPsec/IKE 原則是否適用於 ExpressRoute 連線?

否。 IPsec/IKE 原則只適用於透過 VPN 閘道的 S2S VPN 和 VNet 對 VNet 連線。

如何使用 IKEv1 或 IKEv2 通訊協定類型建立連線?

您可以在所有路由式 VPN 類型 SKU 上建立 IKEv1 連線,但基本 SKU、標準 SKU 和其他舊版 SKU 除外。

建立連線時,您可以指定 IKEv1 或 IKEv2 的連線通訊協定類型。 如果您未指定連線通訊協定類型,即會在適用的情況下使用 IKEv2 作為預設選項。 如需詳細資訊,請參閱 Azure PowerShell Cmdlet 文件。

如需 IKEv1 和 IKEv2 SKU 類型和支援的相關資訊,請參閱將 VPN 閘道連線至多個內部部署原則式 VPN 裝置。

在 IKEv1 與 IKEv2 連線之間是否允許傳輸?

是。

我是否可以在路由式 VPN 類型的基本 SKU 上建立 IKEv1 站對站連線?

否。 基本 SKU 不支援此設定。

在建立連線之後,是否可變更連線通訊協定類型 (從 IKEv1 變更到 IKEv2 或變更為相反方向)?

否。 建立連線之後,就無法變更 IKEv1 和 IKEv2 通訊協定。 您必須刪除連線,然後重新建立具有所需通訊協定類型的新連線。

為什麼我的 IKEv1 連線經常進行重新連線?

如果靜態路由或路由式 IKEv1 連線會以固定間隔中斷連線,可能是因為 VPN 閘道不支援就地重設金鑰。 當主要模式重設金鑰時,IKEv1 通道將中斷連線,且最多需要 5 秒才能重新連線。 主要模式交涉逾時值會決定重設金鑰的頻率。 若要防止重新連線,您可以切換為使用 IKEv2,此通道支援就地重設金鑰。

如果連線是在隨機時間點進行重新連線,請遵循疑難排解指南。

我可以在哪裡找到設定的詳細資訊和步驟?

請參閱以下文章:

- 為 S2S VPN 和 VNet 對 VNet 設定自訂 IPsec/IKE 連線原則:Azure 入口網站

- 設定 S2S VPN 或 VNet 對 VNet 連線的 IPsec/IKE 原則:PowerShell

下一步

如需為連線設定自訂 IPsec/IKE 原則的逐步指示,請參閱設定 IPsec/IKE 原則。

另請參閱連線多個原則型 VPN 裝置,以深入了解 UsePolicyBasedTrafficSelectors 選項。