關於站對站組態的強制通道

本文會協助您了解強制通道對站對站 (S2S) IPsec 連線的運作方式。 根據預設,虛擬網路內工作負載和 VM 的網際網路繫結流量會直接傳送至網際網路。

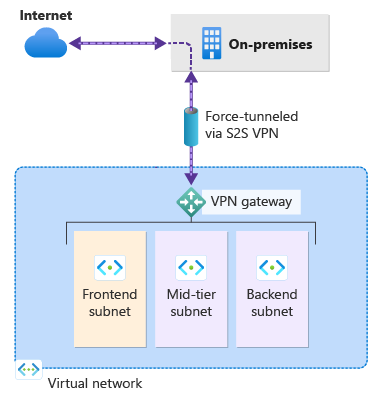

強制通道可讓您將網際網路繫結的所有流量,透過 S2S VPN 通道重新導向或「強制」回到您的內部部署位置來檢查和稽核。 這是大部分企業 IT 原則的重要安全性需求。 未經授權的網際網路存取可能會導致資訊洩漏或其他類型的安全性漏洞。

下列範例顯示所有網際網路流量透過 VPN 閘道強制回到內部部署位置,藉此進行檢查和稽核。

強制通道的組態方法

有幾種不同方式可設定強制通道。

使用 BGP 進行設定

您可以透過 BGP 為 VPN 閘道設定強制通道。 您必須透過 BGP 將 0.0.0.0/0 的預設路由從內部部署位置公告至 Azure,讓所有 Azure 流量都透過 VPN 閘道 S2S 通道傳送。

使用預設網站進行設定

您可以設定路由式 VPN 閘道的預設網站,以設定強制通道。 如需相關步驟,請參閱透過預設網站設定強制通道。

- 您可以使用 PowerShell 為虛擬網路閘道指派預設網站。

- 內部部署 VPN 裝置必須使用 0.0.0.0/0 設定為流量選取器。

針對特定子網路路由傳送網際網路繫結流量

根據預設,如果您未設定強制通道,所有網際網路繫結流量都會直接傳送至網際網路。 設定強制通道時,所有網際網路繫結流量都會傳送至內部部署位置。

在某些情況下,您可能只想讓特定子網路 (但並非所有子網路) 的網際網路繫結流量從 Azure 網路基礎結構直接周遊至網際網路,而不是進入內部部署位置。 您可以使用強制通道和虛擬網路自訂使用者定義的路由 (UDR) 的組合來設定此情節。 如需操作的詳細步驟,請參閱針對特定子網路路由傳送網際網路繫結流量。

下一步

如需關於虛擬網路流量路由的詳細資訊,請參閱 VNet 流量路由。